Recebemos um alerta da mídia peruana no dia 17 de agosto, afirmando que estavam ocorrendo ataques digitais contra bancos no país. Nas redes sociais havia quem afirmasse que os ataques estavam ligados a uma campanha de negação de serviço (DDoS), enquanto outros diziam que poderiam ser ataques de ransomware.

Pelo que pudemos observar, a campanha envolveu o uso de emails de phishing que buscavam enganar suas vítimas, levando-as a clicar em links maliciosos. Estes emails de phishing estavam sendo enviados não só para o Peru, mas também outros países. Na realidade, os países que mais receberam estes emails estavam localizados na região do sudeste asiático: Tailândia, Malásia e Indonésia, além dos EUA e alguns países da Europa e da Ásia.

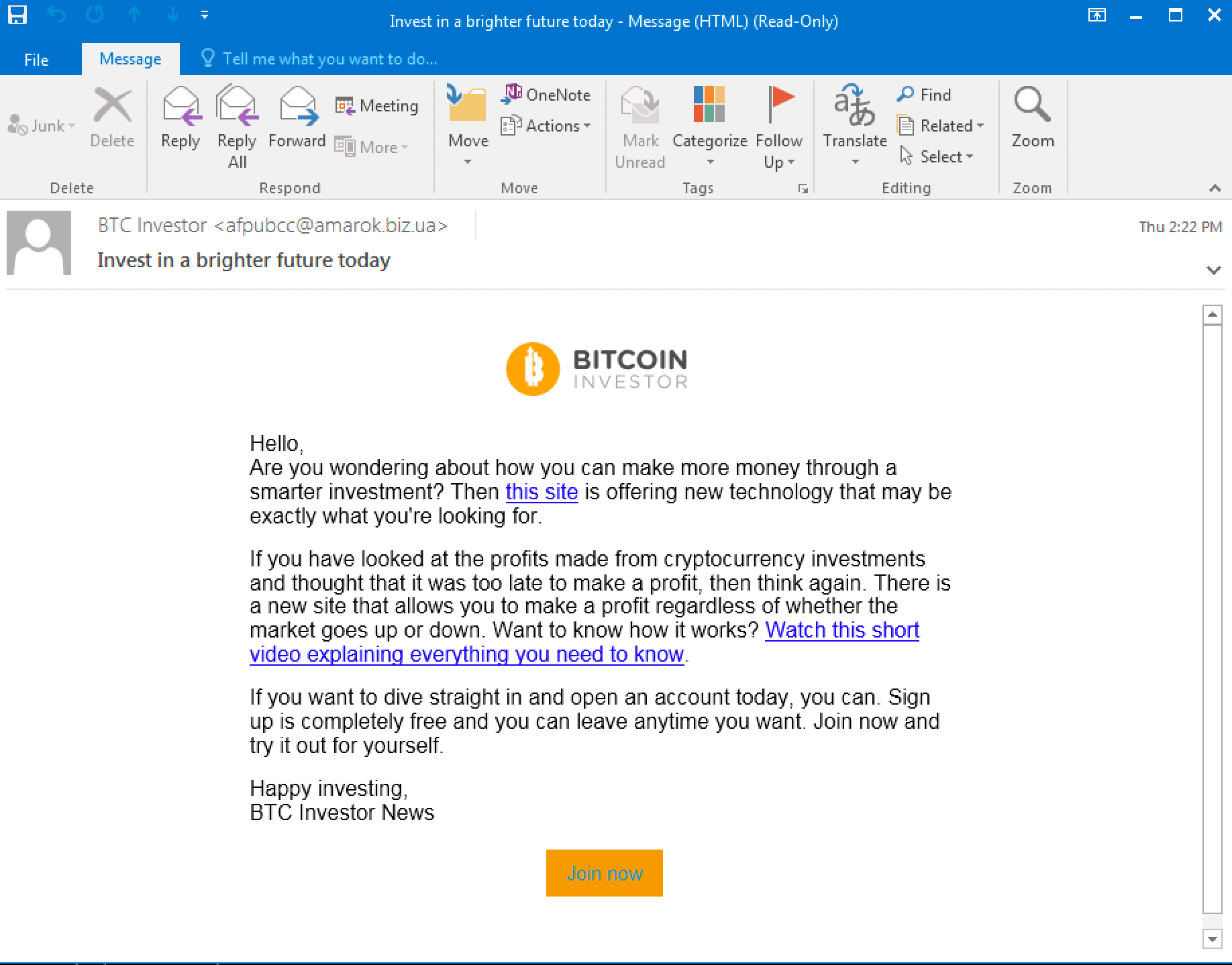

Encontramos um email de um certo “BTC Investor News” no qual o alvo é convidado a investir em Bitcoin (BTC). O email incluía dois links na mensagem, um dos quais redirecionando o usuário para um site oferecendo “novas tecnologias”, enquanto o outro link levava a um vídeo explicando o investimento em criptomoedas. O endereço do remetente, como mostra a imagem abaixo, não parece ser legítimo.

Figura 1. Email de phishing convidando o usuário a “investir” em Bitcoin

Os links nesta campanha de phishing apontam para o domínio malicioso matchtv[.]biz[.]ua. Os URLs apresentam o seguinte padrão:

- http://matchtv[.]biz[.]ua/matchtv{XX/}

Neste caso, XX é um número, provavelmente usado para rastrear suas vítimas. Quando clicado, o link redirecionava as vítimas para diferentes URLs, dependendo da localidade do IP, navegador e sistema operacional do visitante.

Ao acessar o URL diversas vezes, chegamos a diferentes resultados. Quando o acessamos pela primeira vez, ele levou ao download de um arquivo suspeito:

adobe_flash_setup_2956372845.exe (detectado como sendo PUA_INSTALLCORE.GAX)

Nossa análise deste arquivo malicioso mostrou que ele conectava ao seguinte servidor de comando e controle (C&C):

- http://dev.{ }sad-teh.com/

Quando ele realizava modificações nos navegadores Internet Explorer, provavelmente para levar os usuários a sites maliciosos como visto em nosso segundo exemplo.

A segunda vez que acessamos o URL, ele nos levou a o que parecia ser um site de phishing focado em BTC, de onde o malware é baixado.

Figura 2. Website de phishing que apareceu quando acessamos o URL pela segunda vez

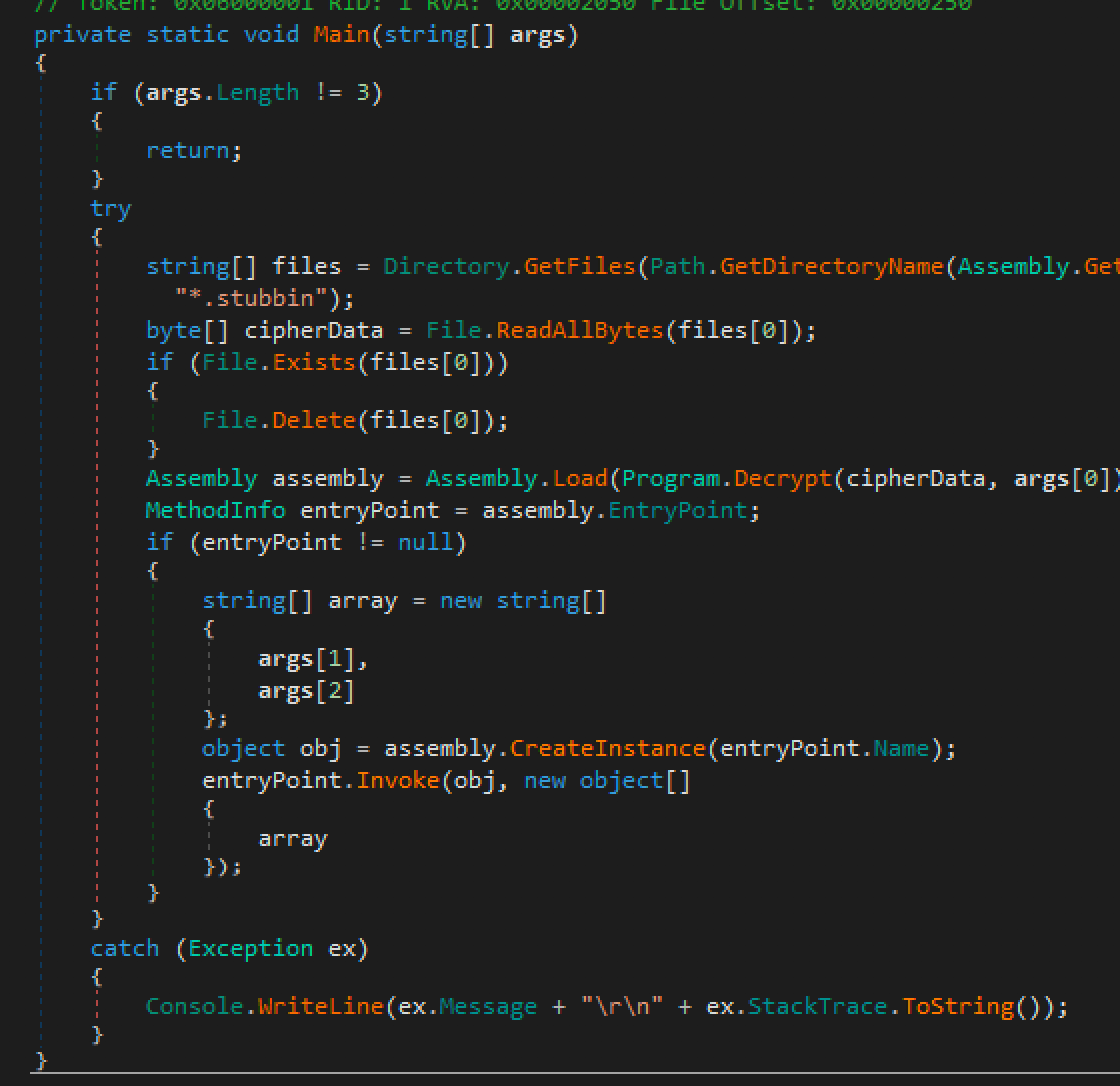

Também achamos uma amostra da campanha que parece ser um loader (detectado como TROJ_RUNNER.GAX) do SAMSAM ransomware. Assim como em instâncias anteriores deste mesmo ransomware, ele busca a existência de um arquivo .stubbin no diretório atual onde está o malware. O arquivo .stubbin é o payload, que o loader vai decodificar e executar, apagando o arquivo em seguida. Pelo que sabemos do SAMSAM, podemos esperar que o conteúdo seja extremamente danoso e tenha a capacidade de se espalhar facilmente pela rede.

Figura 3. Código do loader do SAMSAM

Dado o que sabemos dos alvos, parece que o escopo do ataque não se restringe a bancos peruanos. Por hora ainda não ficou claro se isto é parte de uma campanha ampla envolvendo grupos como o Lazarus ou relacionada a outra campanha de grande alcance como a suposta “ATM Cashout” com a qual o FBI recomendou atenção no início de agosto.

Recomendações e soluções Trend Micro

A efetividade de técnicas de phishing em ataques maliciosos é amplamente documentada. Assim, não é surpresa que mesmo campanhas bem coordenadas ainda usem esta estratégia relativamente simples, frequentemente baseadas em assuntos em alta como as criptomoedas para enganar seus alvos.

Conhecimento e consciência dos ataques de phishing têm enorme importância na hora de reduzir seus efeitos e limitar sua efetividade. Os usuários sempre devem conferir os emails para indícios de fraude, como remetentes suspeitos ou erros gramaticais frequentes em documentos “oficiais”. Além disso, o contexto sempre deve ser levado em conta; por exemplo, uma nota fiscal enviada para o departamento de marketing ao invés do financeiro deve levantar suspeitas de que o conteúdo é malicioso.

Em geral, nós recomendamos que usuários evitem clicar em links de email a menos que eles tenham total certeza da fonte.

Organizações também devem considerar o uso do XGen™ security da Trend Micro, o qual oferece um amplo leque de técnicas de defesa de última geração contra uma enorme variedade de ameaças contra data centers, ambientes de nuvem, redes, e endpoints.

Ele conta com machine learning de alta fidelidade para proteger dados e aplicações em gateways e endpoints, além de proteger workloads físicos, virtuais e em nuvem. Com ferramentas como filtragem web/URL, análise comportamental e sandbox customizada, o XGen protege contra as ameaças mais especializadas, que conseguem ultrapassar os controles tradicionais e explorar vulnerabilidades conhecidas, desconhecidas e não-divulgadas, além de roubar ou criptografar dados pessoais. Estas capacidades inteligentes, conectadas e otimizadas do XGen formam a base da suite de soluções da Trend Micro: Hybrid Cloud Security, User Protection e Network Defense.

Indicadores de Comprometimento (IOCs)

URLs

- https://flare[.]draftsoftwaresets[.]win/?afgasd=MdPY0PcprjvQCaRkZQ2kTycIT47NXxmNcEA1m_B-Dp3b1NX95dGeGr4w06ppke1s4rVXeo_aSduf2KpQZeUnyA..&cid=kUS25GII0009OG1002S11B94H00MKLWF0TPC1VM568YA0G9L00MKL00&sid={channel_id}-{schannel_id}&v_id=4NHGmobEQSeGt-lV70gmxiwEwJgSt44g5Uhk1BD0t6I.

- http://matchtv[.]biz[.]ua/matchtvXX/ (onde XX é um número de dois dígitos)

Hashes (SHA-256)

Instalador falso do Adobe Flash (Detectado como PUA_INSTALLCORE.GAX)

- f6b379a624f67169d4b20d553a5a1aa02170a022f4ae909c0d5c3b27af27c8f4

Loader do SAMSAM (Detectado como TROJ_RUNNER.GAX)

338fdf3626aa4a48a5972f291aacf3d6172dd920fe16ac4da4dd6c5b999d2f13