O CERBER é uma família de ransomware que já apresentou diversas características incomuns desde que surgiu no começo do ano passado. Desde o uso de avisos sonoros ataques contra plataformas em nuvem e centrais de dados, até a distribuição de malvertising, arquivos de roteiros enviados por e-mail e exploit kits, o CERBER sempre se atualiza de forma constante. Uma das razões para a sua aparente popularidade pode ser o fato de que é vendido no mercado clandestino russo, permitindo que vários cibercriminosos tenham acesso a ele.

No entanto, começamos a ver variantes do CERBER (detectadas como RANSOM_CERBER.F117AK) com uma nova característica: evitar a todo custo criptografar softwares de segurança. Como elas fizeram isso?

Normalmente, o objetivo do ransomware é criptografar os dados em um sistema e deixar os aplicativos intactos. Arquivos em pastas onde os aplicativos são normalmente instalados e onde o sistema operacional está localizado normalmente são filtrados por ransomware e não são criptografados. Somente arquivos com extensões específicas são criptografados, o que normalmente também exclui arquivos executáveis.

As novas variantes do CERBER vão além disso, verificando se há algum sistema de segurança instalado no sistema. A Windows Management Interface (WMI – Interface de Gestão do Windows) embutida é “uma infraestrutura de gestão de dados e operações em sistemas operacionais Windows”. Na verdade, é uma poderosa ferramenta usada para (como o nome indica) administrar o compartilhamento de informações do sistema. Isso frequentemente inclui softwares, que por sua vez incluem sistemas de segurança.

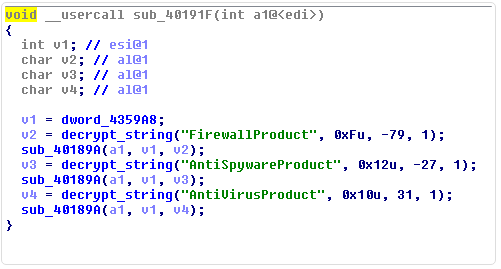

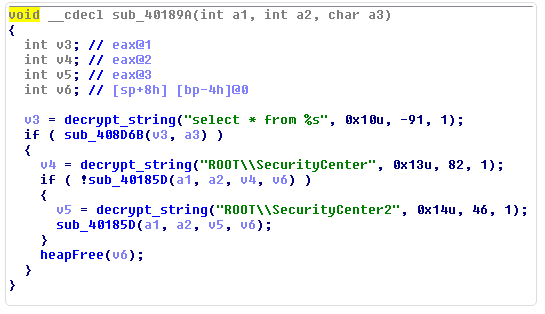

O CERBER analisa o conteúdo de três classes do WMI: FirewallProduct, AntiVirusProduct, e AntiSpywareProduct. Como os nomes indicam, são sistemas de firewall, antivírus e antispyware. CERBER extrai os diretórios onde estão instalados e os adiciona à lista de arquivos que devem ser filtrados, impedindo que os mesmos sejam criptografados.

Figuras 1 e 2. Código de detecção de produtos de segurança

Ainda não ficou claro qual o objetivo desse comportamento. Os diretórios típicos para a instalação de qualquer tipo de software no Windows normalmente já são filtrados. Ocorre o mesmo com arquivos executáveis, tais como aqueles com extensões .exe ou .dll, os mesmos também não são criptografados. No momento, parece que os atacantes só querer garantir, triplamente, que o software de segurança não seja criptografado.

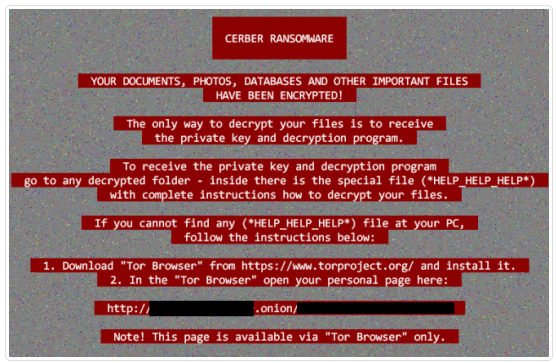

Fora essa detecção de software de segurança, o comportamento dessas variantes é semelhante ao de outras variantes do CERBER, com um pedido de resgate de 1 BTC (aproximadamente US$1.000), que dobra para 2 BTC após cinco dias. Os vetores de infecção também são semelhantes.

Figuras 3. CERBER demanda de resgate

Por isso, manter a sua segurança digital da sua empresa atualizada pode ser o fator decisivo para a sua empresa não ser a próxima vítima dessa e de outras famílias de ransomware.