Nos primeiros quatro meses de 2016, descobrimos novas famílias e variantes de ransomware, vimos suas novas rotinas maliciosas e testemunhamos atores de ameaças levando o jogo do ramsonware a novas alturas. Todas essas evoluções estabeleceram o crypto-ransomware como um empreendimento cibercriminoso lucrativo. Como previmos, 2016 está sendo de fato o ano das extorsões online e, embora o setor de segurança esteja fazendo um trabalho admirável para acompanhar as táticas mais recentes e fornecer soluções, quem não estiver muito bem informado pode estar vulnerável a ameaças de malware paralisantes que podem destruir arquivos pessoais e corporativos, levando também a enormes perdas financeiras.

Entrando em novos territórios

Em fevereiro, o Hollywood Presbyterian Medical Center foi duramente atingido pelo ransomware Locky, que causou um grande impacto nas salas de emergência do hospital. Foi pago um resgate de $17.000 dólares apenas para decodificar seus arquivos. Logo depois, o Hospital Metodista de Herderson, Kentucky, foi atingido pelo Locky, que impediu o acesso aos arquivos de seus pacientes. Esses dois exemplos colocaram vidas em risco, e parece que foram escolhidos justamente pelo potencial em pagar o resgate.

A próxima fase do crypto-ransomware

Até mesmo o básico do crypto-ransomware está evoluindo. Os cibercriminosos estão explorando novas maneiras para tornar os ataques pessoais, tentando entrar na cabeça das vítimas. E isso é apenas superficial. Em termos de rotinas, esses crypto-ransomwre estão ficando mais criativos, usando macros e scripts, exibindo páginas que parecem profissionais ou acrescentando funções para pressionar mais suas vítimas, como modificar um registro do master boot do computador. Outros atores já conhecidos por propagarem diferentes tipos de ameaças (malware bancário online) parecem também querer entrar no barco do crypto-ransomware. Parece ser o caso das campanhas de spam do DRIDEX que têm similaridades distintas às do LOCKY.

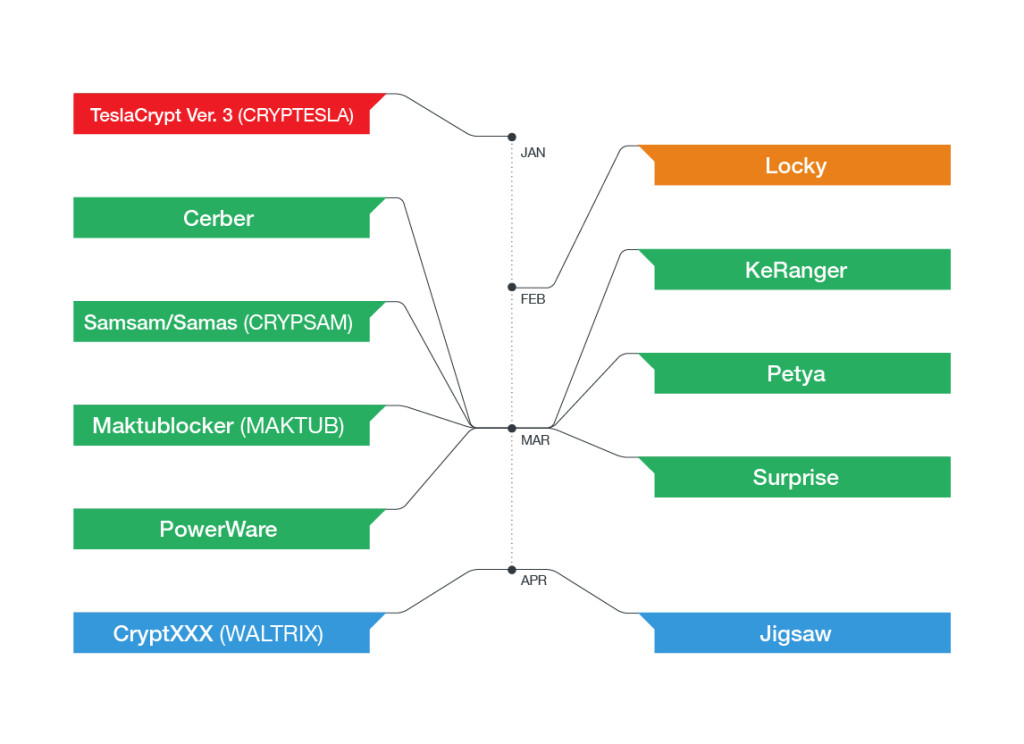

Essas são algumas ameaças notáveis que se destacaram no primeiro trimestre de 2015:

- O KeRanger se torna o primeiro ransomware a visar o SO Mac com sucesso

- O MAKTUBLOCKER envia mensagens de email aos alvos com os nomes e endereços de email completos dos usuários para parecerem legítimos, convencendo esses usuários a baixar esse crypto-ransomware

- O SAMAS/SAMSAM criptografa arquivos em todas as redes, procurando e atacando sistemas executando servidores JBoss vulneráveis

- O CERBER adiciona um recurso de “voz” para verbalmente levar os usuários a pagarem o resgate

- O PowerWare se aproveita do Windows PowerShell para deixar o menor traço possível da infecção

- O PETYA sobrescreve o registro de master boot do sistema e tranca os usuários do lado de fora

- O JIGSAW copia todos os arquivos dos usuários, apaga os originais e destrói as cópias gradativamente

Figura 1. Novas famílias e variantes de crypto-ransomware

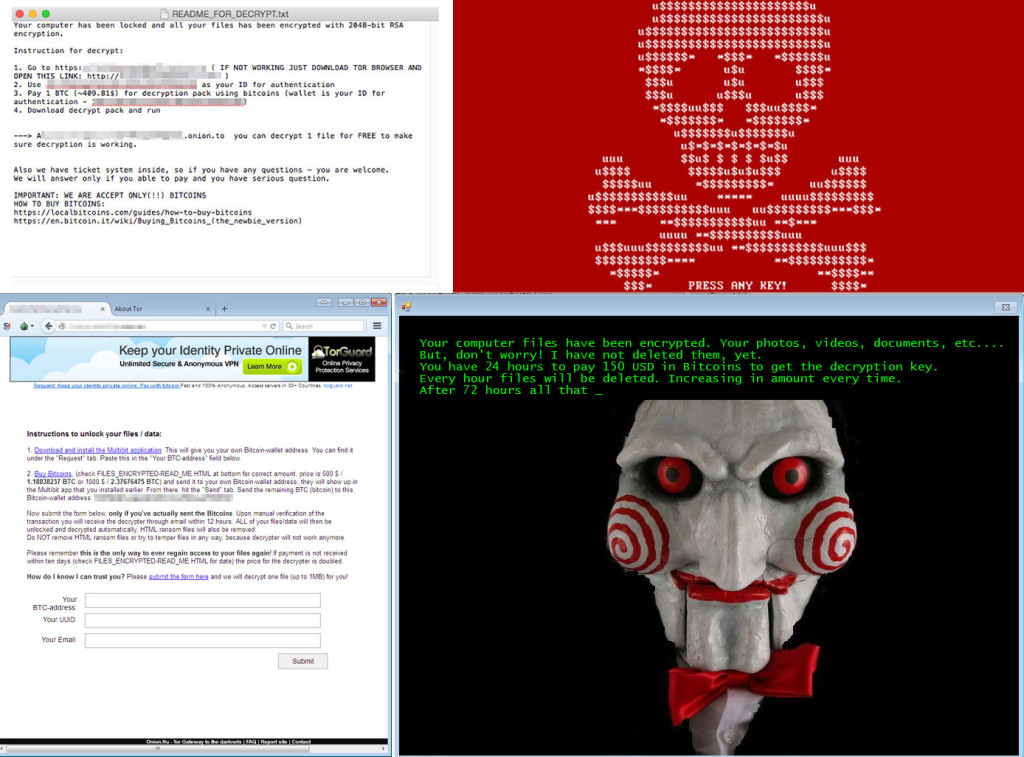

Figura 2. As variantes de crypto-ransomware exibem várias imagens (no sentido horário, a partir da esquerda): Keranger, Petya, Jigsaw e PowerWare

Rotas de Colisão

Nós já falamos sobre casos famosos de ransomware que atacaram organizações de saúde. E essas organizações frequentemente são alvos fáceis por não terem uma segurança que possa lidar com as ameaças cibernéticas. Se seguirmos o dinheiro, os próximos alvos podem muito bem ser outras empresas e organizações que também não têm uma cibersegurança sofisticada e não criam backups de seus dados extremamente sensíveis.

Imagine se um dos bancos da Wall Street fosse atingido por ransomware. Quantos dados de clientes seriam perdidos? Acreditamos que alguns atores de ameaças irão mudar da abordagem agressiva e começar a visar empresas que dependem muito de seus dados corporativos. Claro, muitos ainda continuarão a visar usuários domésticos para ter um fluxo mais constante de dinheiro sujo. Em nossa entrevista com Raimund Genes, CTO da Trend Micro, foi dito que pagar o resgate só alimenta o cibercrime. “Se todos os seus dados são criptografados, e se o único modo de recuperar seus dados é pagando os bandidos, eu entendo. Mas isso é bom? Não.”

Uma parada inevitável

Prevenir o ransomware pode ser difícil, mas os caminhos para fazer backup de dados já estão disponíveis. De discos rígidos a backups em nuvem, a mentalidade certa e o conhecimento podem reduzir os efeitos do ransomware.

Essas não são soluções temporárias. Quando os danos são minimizados, e os próprios usuários podem evitar pagar o resgate ou perder seus arquivos permanentemente, isso funciona. E recomendamos enfaticamente aos usuários, funcionários, e também as grandes empresas, a seguir nossa regra 3-2-1 básica para fazer o backup dos dados.

Dentro das normas da Internet, os usuários não devem abrir nenhum arquivo enviado por usuários desconhecidos. Certifique-se de que os sites acessados sejam https ou use favoritos para os sites acessados regularmente. Atualize sempre para a última versão de sistema operacional ou software, se estiverem disponíveis, e evite fazer downloads de anúncios pop-ups.

Soluções preventivas

Como o crypto-ransomware agora está sendo usado para paralisar as empresas, os administradores de TI devem tratar essa ameaça não apenas como um caso de um indivíduo e sim como um problema de toda a empresa. É muito importante instruir os funcionários sobre a segurança adequada da Internet. Os dados também devem ser categorizados e armazenados de acordo. Dados altamente confidenciais devem ser armazenados separadamente e ter acesso limitado. Administradores de TI também devem garantir que os sistemas tenham software e SO atualizados para impedir ameaças que se ancoram em vulnerabilidades.

Como existem algumas maneiras para o ransomware infectar um computador, diferentes soluções são oferecidas pela Trend Micro para proteger clientes e redes individuais. Incluindo uma abordagem holística na web, reputação de email e arquivo, whitelisting de aplicações e prevenção de explorações.

Os produtos Trend Micro™ Security, Trend Micro™ Smart Protection Suites e Trend Micro Worry-Free™ Business Security podem proteger os usuários e empresas contra essa ameaça, detectando arquivos maliciosos e mensagens de email antes que eles infectem qualquer sistema ou causem mais danos. Essa solução também pode bloquear todas as URLs maliciosas relacionadas que podem ter ou propagar ransomware. Os sistemas com a Trend Micro™ Smart Protection Suites também são protegidos contra essa ameaça por meio do Trend Micro Endpoint Application Control.

Conclusão

Vamos pensar em um crypto-ransomware como uma grande empresa cibercriminosa: ela estabeleceu participantes, start-ups, e todos prosperaram com a resposta de seus alvos. Seu comportamento é causado pelo modo como respondemos à ameaça. Quanto mais continuarmos a dar combustível ao cibercrime, mais ele irá crescer. Corte o suprimento e os agressores irão procurar novas maneiras para conseguir o que querem.

Para parar essa iniciativa do cibercrime, as empresas e indivíduos devem estar preparados para enfrentar essa ameaça. Se não, ter a segurança apropriada para evitar e impedir se tornar uma vítima.

Com insights adicionais de Anthony Melgarejo, Joselito dela Cruz e Marvin Cruz