Uma vulnerabilidade crítica no Mac foi descoberta pelo pesquisador de segurança OS X, Pedro Vilaca, na semana passada. Segundo sua pesquisa, qualquer agressor pode desabilitar o bloqueio da BIOS apenas se aproveitando de uma falha na implementação de suspensão-retorno do modo de suspensão S3 da Apple (mais conhecido como “modo de espera”). Depois que um agressor faz isso, ele pode instalar um malware bootkit em uma BIOS do Mac, sem o conhecimento do usuário.

Esse pode ser um problema grave para proprietários de Mac, já que a vulnerabilidade dá ao agressor um acesso irrestrito aos seus dispositivos. Como um bootkit carrega antes o sistema operacional (OS), os agressores podem usá-lo para evitar as senhas e outras medidas de segurança. O que piora as coisas é que o malware bootkit não pode ser removido ou limpo mesmo depois do usuário reinstalar seu OS.

Ataque a Macs

Nós testamos esse problema em vários modelos de MacBooks (especificamente os 2012 MacBook Pro, 2011 MacBook Air, entre outros) e descobrimos que o ataque é facilmente replicável. O problema não pode ser recriado em modelos mais novos, como o 2013 MacBook Pro. É provável que a vulnerabilidade tenha sido corrigida nos sistemas mais novos. (A Apple ainda tem de reconhecer oficialmente a vulnerabilidade neste momento.)

Porém, deve-se notar que embora a ameaça seja possível nesse momento, nenhum ataque baseado na web ainda foi demonstrado. Nenhum ataque também foi visto no mundo real. Até agora, isso é uma prova de conceito interessante (POC). No futuro, se um bootkit fosse instalado com sucesso, um agressor poderia assumir o total controle de um sistema afetado.

Uma breve visão geral técnica

Esse é um possível cenário de ataque:

Figura 1. FLOCKDN é apagado por engano

O ponto principal reside no fato de que a parte do bloqueio do flash (FLOCKDN) encontrado no registro HSFSTS SPI MMIO e em alguns registros da região BIOS seriam apagados equivocadamente depois de um ciclo de estado de suspensão e retorno S3, para que o flash EFI/BIOS pudesse maliciosamente ser reinstalado, mantendo uma presença persistente em um Mac como um bootkit.

O vetor de ataque típico seria o seguinte:

Figure 2. Ataque remoto imaginado para o Bootkit UEFI/BIOS

Em direção a ataques a BIOS

Quando os OS’s de 64-bit foram introduzidos muitas características de segurança de sistema (como checagem de assinatura e checagem de integridade) foram introduzidas para proteger o espaço kernel do malware rootkit. Logo depois, começamos a ver mais malware visando as BIOS.

A Interface Unificada de Firmware Extensível (UEFI) foi projetada para substituir a BIOS e resolver várias deficiências técnicas. Porém, os fornecedores de hardware e os desenvolvedores de OS tinham que estar alinhados para implementar a UEFI adequadamente. A Microsoft respondeu por meio do Programa de Certificação do Windows. O uso generalizado da UEFI fez as pessoas acreditarem que rootkits e bootkits agora estavam obsoletos.

Essa vulnerabilidade de dia-zero, e também o incidente ThunderStrike no começo deste ano, mostram que os bootkits ainda são bastante possíveis.

Esse ataque POC visando a UEFI/BIOS pode ser um sinal de que métodos de ataque mais evoluidos e maduros estão indo em direção à plataforma Mac. Pesquisadores trabalhando para a Intel Security (que criaram a especificação original EFI que no final se tornou a UEFI) apresentaram um relatório intitulado Sumário de Ataques Contra BIOS e Inicialização Segura que descreveu alguns dos ataques que puderam ser feitos contra a UEFI.

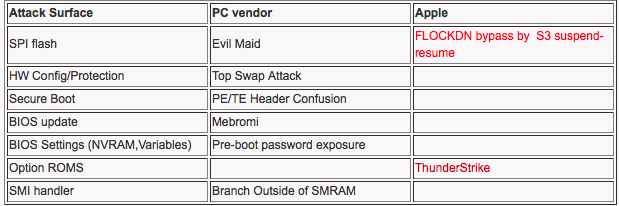

Figura 3. Superfície de ataque da BIOS/UEFI (Gráfico, cortesia da Intel Security, do relatório mencionado acima)

Olhando para os casos divulgados e demonstrações, podemos comparar a superfície de ataque de EFI/BIOS entre os fornecedores de PC e da Apple.

O que é interessante é que os pesquisadores ou hackers parecem ter aprendido com os métodosde ataque estabelecidos e levando-os para plataformas similares, mas mais novas.

A (des)vantagem da Apple

Os ataques a plataformas Apple também estão evoluindo. O bootkit chamado de ThunderStrike é baseado em uma Opção Thunderbolt ROM que requer um dispositivo de hardware Thunderbolt para levar a cabo um ataque de sucesso. Agora, podemos ver que só um re-flash do flash SPI baseado em software possivelmente seria necessário para manter a BIOS/UEFI infectada, o que seria mais prático para um ataque direcionado no mundo real.

Existem várias razões para explicar porque os agressores podem achar os dispositivos Apple mais atraentes:

- As especificações BIOS/UEFI são públicas e devem ser seguidas por todos os fornecedores de UEFI/BIOS, inclusive a Apple. As estruturas de desenvolvimento de código aberto de BIOS/UEFI podem ser usadas para encontrar vulnerabilidades.

- A Apple apenas corrige vulnerabilidades nos modelos mais novos de seus dispositivos. Isso deixa muitos modelos mais antigos vulneráveis a potenciais ataques.

- A Apple mantém múltiplas versões UEFI para diferentes modelos Mac, como o iMac, MacBook Pro e o MacBook Air. Essa diversidade cria uma probabilidade maior de vulnerabilidades de dia-zero.

- Em certas instâncias, a Apple discretamente corrige vulnerabilidades críticas enviadas por outros pesquisadores, sem anunciá-las publicamente. As pessoas podem não saber necessariamente sobre essas vulnerabilidades e patches, deixando seus dispositivos ainda vulneráveis.

Protegendo dispositivos Mac

A principal responsabilidade para a emissão de uma correção é da Apple. Embora medidas alternativas e de mitigação sejam possíveis, é preferível uma correção direta do próprio fornecedor. A aparente invulnerabilidade dos Macs mais novos sugerem que a Apple está ciente desse problema e sabe como corrigir.

O que isso significa para os usuários de Macs é que até que essa correção seja disponibilizada, os usuários de hardware Mac mais antigos ainda estão expostos a potenciais bootkits (e a única “correção” possível é comprar um novo Mac).

Existem vários fatores que podem diminuir o impacto dessa vulnerabilidade, por assim dizer:

Existem vários fatores que podem diminuir o impacto dessa vulnerabilidade, por assim dizer:

- A vulnerabilidade pode ser encontrada apenas em certos MacBooks mais antigos.

- Explorar a vulnerabilidade não é fácil. A BIOS/UEFI tem uma arquitetura complicada que é difícil de depurar e desenvolver uma exploração.

- Essa vulnerabilidade precisa de outros exploits para execução de código remoto e escalação de privilégio de root. Embora isso possa ser conseguido com engenharia social, usar um único exploit diminui o impacto.

- Para os agressores, testar o exploit em diferentes versões de Mac seria uma enorme empreitada.

Apesar desses fatores existirem, não vão necessariamente impedir que os agressores explorem essa vulnerabilidade. Qualquer vulnerabilidade existente, especialmente de dia-zero, pode se tornar uma ferramenta valiosa na “caixa de ferramentas” de um agressor.

Reconhecidamente, não há correções rápidas quando se trata de questões relacionadas a BIOS/EFI. Mas, há várias coisas que um usuário pode fazer para lidar com esses problemas relacionados a BIOS/UEFI. Eles podem:

- Manter sua BIOS/EFI atualizada. Atualizações de software, BIOS e firmware estão disponíveis. A maioria dos usuários podem não saber que isso existe ou podem não saber como aplicar as atualizações.

- Tenha cuidade ao usar root de sistema ou senha de administrador em aplicações não confiáveis.

Além dos passos acima, os usuários avançados podem considerar o uso de ferramentas, como DarwinDumper, para fazer o backup de suas BIOS/UEFI do sistema e verificar quaisquer modificações.

Continue acompanhando nosso blog, confira as melhores dicas de segurança e saiba como se proteger na rede! Algum insight sobre essa postagem? Deixe seu comentário abaixo ou fale com a gente no twitter @TrendMicroBR.

Artigo postado originalmente por Moony Li (Threat Analyst) em TrendLabs, análises adicionais por Juwei Lin, Jack Tang, and Weimin Wu.