Junto com as festas de fim de ano chegam também notícias de violações de cartões de crédito, colocando em perigo dados de muitos setores e de seus clientes. Violações com grande visibilidade, como as do Hotel Hilton e outros estabelecimentos semelhantes, foram feitas usando malware para ponto de venda (PDV), levando muitas pessoas a ficarem com medo de ameaças digitais em varejistas tradicionais nos feriados de Ação de Graças, Black Friday, Cyber Monday e outros. Pesquisadores também descobriram uma ampla campanha usando o malware ModPOS para roubar dados de cartão de crédito de varejistas dos EUA.

Porém, pelo que temos visto, não são apenas os varejistas dos EUA que estão em risco de violações. Nossos pesquisadores recentemente descobriram uma versão inicial de uma botnet poderosa, adaptável e invisível que busca sistemas PDVs dentro de redes. Ela já estendeu seu alcance para redes de pequenas e médias empresas em todo o mundo, inclusive de organizações de saúde dos EUA. Estamos chamando essa operação de Black Atlas, em referência ao BlackPOS, o principal malware usado nessa operação.

A Operação Black Atlas está presente desde setembro de 2015, bem a tempo de lançar suas sementes antes da temporada de fim de ano. Seus alvos incluem empresas de assistência médica, varejo e outros setores que dependem de pagamentos com cartão.

A operação é realizada por cibercriminosos sofisticados que conhecem uma variedade de ferramentas de teste de penetração e possuem uma grande rede de conexões com malware para PDV no mercado do submundo. Seus operadores criaram um conjunto de ferramentas, parecidas com um canivete suíço, cada uma oferecendo uma funcionalidade diferente. O malware utilizado no Black Atlas incluía variantes do Alina, NewPOSThings, um backdoor Kronos e o BlackPOS. O BlackPOS, também conhecido como Kaptoxa, foi o malware usado durante a violação da Target em 2013 e em ataques a contas de varejo em 2014.

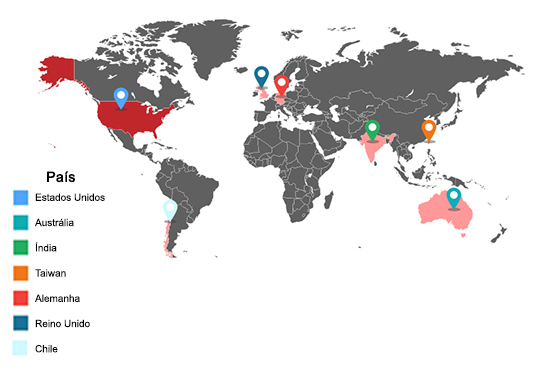

Semelhante ao GamaPoS, os operadores do Black Atlas empregaram uma abordagem mais abrangente para se infiltrar em redes, ao invés de mirar em alvos específicos. Eles, basicamente, verificavam portas disponíveis na Internet para ver se podiam entrar, terminando com múltiplos alvos em todo o mundo. O seguinte gráfico mostra onde estavam esses alvos:

Até agora, os operadores do Black Atlas conseguiram roubar credenciais de usuários de sites com informações sensíveis, contas de email e do Facebook. Os dados mais interessantes que encontramos foi o de um feed de vídeo ao vivo de câmeras de circuito fechado de televisão (CCTV) em um posto de gasolina. Isso pode significar que o reconhecimento das vítimas está ficando muito sofisticado, ou então que os cibercriminosos simplesmente capturavam qualquer informação disponível.

Como a Operação Black Atlas funciona

Nossa análise dos ataques contra esses alvos nos deu mais perspectivas sobre como os operadores do Black Atlas procuram sistemas PDVs em redes. Em um caso específico, envolvendo uma organização de saúde dos EUA, descobrimos como os operadores do Black Atlas trabalham.

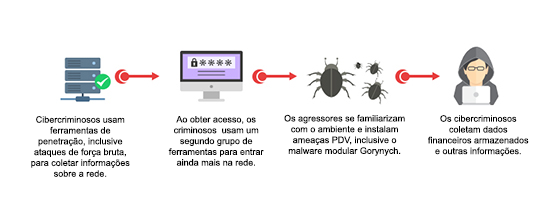

Semelhante a um ataque direcionado, o Black Atlas envolve uma coleta de inteligência ou um período de reconhecimento onde os cibercriminosos usam um conjunto de ferramentas parecidas a um canivete suíço para verificar qual a melhor forma de se infiltrar no sistema. Também envolve o uso de ferramentas como as de ataque de força bruta ou de dicionário, escaneadores SMTP e visualizadores remotos de desktop. Redes com práticas fracas de senhas são as mais prováveis de se tornarem vítimas nesse estágio inicial de penetração. Muitas dessas ferramentas são baixadas facilmente de vários sites da Internet.

Os cibercriminosos então criam um plano de teste baseado na prova inicial e depois usam um segundo conjunto de ferramentas para executar esse plano. No caso da organização de assistência médica, os operadores do Black Atlas utilizaram ferramentas de acesso remoto para roubar informações e se mover lateralmente dentro da rede. O uso de ferramentas de acesso remoto nesse estágio depende de como o ambiente do alvo foi configurado e o método para obter o acesso remoto também varia de acordo com o alvo.

Depois de entrar, os cibercriminosos se familiarizam com o ambiente. O que vem a seguir é a introdução de ameaças a PDVs, que os cibercriminosos pegam da ampla caixa de ferramentas do canivete suíço da operação. O meio favorito para introduzir outras ferramentas e ameaças é através da linha de comando FTP incorporada, já que as soluções antimalware já bloquearam o site inicial que relatamos em setembro que hospedava o Katrina e o CenterPoS.

Os operadores do Black Atlas usaram a botnet modular Gorynych ou Diamond Fox em algumas instalações. A Gorynych foi usada para baixar um malware BlackPOS reaproveitado com a funcionalidade RAM scraping e fez o upload de todos os números de cartão de crédito armazenados na memória. Como o BlackPOS original usou um arquivo de texto para armazenar dados surrupiados, a Gorynych agora pega esse arquivo de texto e faz um HTTP POST para completar a extração de dados.

Figura 3. Estágio de extração de dados da Gorynyc

Em nossa próxima postagem, falaremos das etapas de nossa investigação, como os cibercriminosos reequipam o novo backdoor da Gorynych para usar o BlackPOS e como toda a operação coloca uma variedade de antigos e novos malware PDV nas mãos de cibercriminosos para coletar informações financeiras com facilidade. Também daremos detalhes técnicos, boas práticas e recomendações para ajudar os gerentes de TI e proprietários de empresas a resolver ou fugir dessa ameaça a PDVs.

Com análise adicional de Erika Mendoza