A Operation Pawn Storm é uma campanha de espionagem cibernética em andamento, de grande alcance e ambiciosa. Ela ficou conhecida por visar principalmente o pessoal das forças armadas, embaixadas, de defesa dos Estados Unidos e de seus aliados, inclusive de instituições governamentais como a Organização do Tratado do Atlântico Norte (OTAN). Facções de oposição, dissidentes do governo russo, a mídia internacional e personalidades políticas de alto nível da Ucrânia também são alvos.

Publicamos nossas descobertas sobre a Operação Pawn Storm em outubro 2014, em um trabalho de pesquisa intitulado de “Operação Pawn Storm: Usando chamarizes para evitar a detecção” e temos acompanhado seus movimentos e evoluções desde então.

O que é a Operação Pawn Storm?

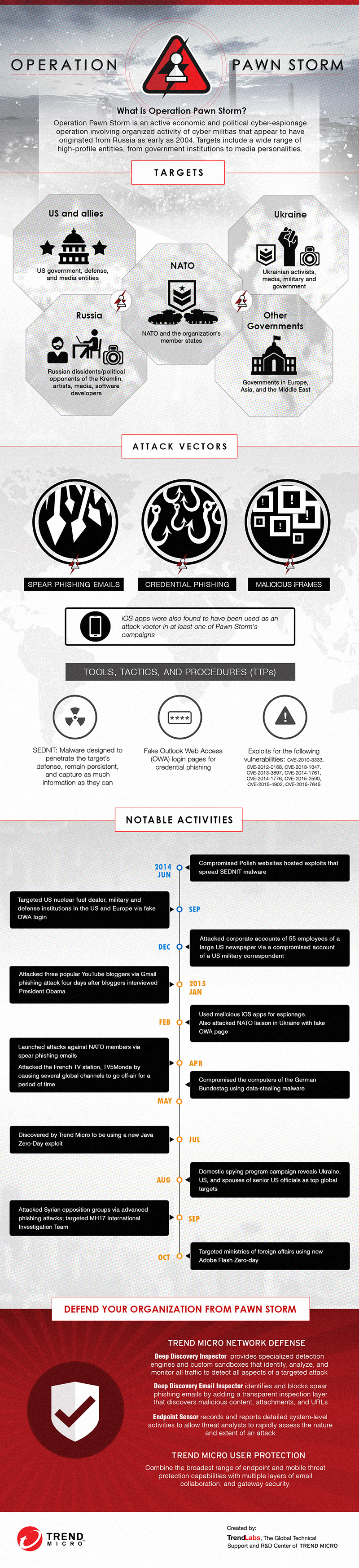

A Operação Pawn Storm é uma operação de espionagem cibernética que tem como alvo uma ampla gama de entidades de alto nível, desde instituições governamentais a personalidades da mídia. Suas atividades foram vistas pela primeira vez em 2004, mas desenvolvimentos recentes revelaram detalhes mais concretos sobre a operação em si, incluindo suas origens e alvos.

O que a torna diferente de outros grupos/operações de espionagem cibernética?

A Operação Pawn Storm difere de outros grupos de atores ameaças com motivação política por seus métodos de ataque, que incluem o seguinte:

- Utilização de email spear phishing levando ao SEDNIT/Sofacy. O próprio email de phishing pode conter material/assuntos geopolíticos para levar o destinatário a abri-lo. SEDNIT é um malware conhecido por suas rotinas de backdoor e de roubo de informações.

- Criar falsas páginas de login do site Outlook Web Access (OWA) para carregar emails de phishing de credenciais. Uma variante de seus emails spear phishing redireciona os usuários para uma página falsa de login do Outlook Web Access, esperando roubar suas credenciais de login. Um dos muitos alvos deste método em particular inclui a ACADEMI, contratada de defesa dos EUA, antes conhecida como Blackwater.

- Exploits para as seguintes vulnerabilidades: CVEs: CVE-2010-3333, CVE-2012-0158, CVE-2013-1347, CVE-2013-3897, CVE-2014-1761, CVE-2014-1776, CVE-2015-2590, CVE-2015-4902, CVE-2015-7645

- Criação (e utilização) de malware iOS para espionagem. O aplicativo malicioso, detectado pela Trend Micro como IOS_XAGENT.A ou IOS_XAGENT.B, rouba todos os tipos de informações do dispositivo móvel que infecta, como mensagens, listas de contato, dados de geolocalização, fotos e até gravações de voz.

Quem são seus alvos?

A Operação Pawn Storm é conhecida pelos seguintes alvos:

- A OTAN e estados membros da organização

- Entidades do governo, militares e meios de comunicação nos Estados Unidos

- Entidades do governo, militares e meios de comunicação dos aliados dos Estados Unidos

- Dissidentes russos e políticos opositores do Kremlin

- Cidadãos russos em diferentes setores civis e industriais

- Ativistas ucranianos

- A mídia ucraniana

- As Forças Armadas e governo ucraniano

- Governos na Europa, Ásia e Oriente Médio

Quais foram os incidentes mais notáveis na história da Operação Pawn Srtorm?

Algumas das atividades da Operação Pawn Storm mais notáveis incluem:

- Junho de 2014 – sites do governo polonês comprometidos

- Setembro de 2014 – visou uma grande distribuidora de combustível nuclear dos EUA criando de páginas de login falsas do site Outlook Web Access para seus funcionários. Também lançou ataques de páginas de login falsas contra instituições militares e de defesa nos EUA e Europa

- Dezembro de 2014 – atacou as contas corporativas de 55 funcionários de um grande jornal dos EUA, usando a conta comprometida de um correspondente militar dos EUA que atacaram no começo do mesmo mês

- Janeiro de 2015 – visou três blogueiros populares do YouTube com um ataque de phishing de Gmail. O ataque aconteceu quatro dias após os blogueiros entrevistarem o Presidente Barack Obama na Casa Branca

- Fevereiro de 2015 – foi descoberto que usavam apps iOS maliciosos para espionagem. Também atacaram o representante da OTAN na Ucrânia com uma página falsa do site OWA

- Abril de 2015 – lançou ataques contra membros da OTAN. Também atacaram a emissora de TV francesa TV5Monde, tirando do ar vários canais globais

- Julho de 2015 – descoberto pela Trend Micro que estavam usando um novo exploit de dia zero do Java

- Julho de 2015 – redirecionou um dos seus servidores C&C para um IP da Trend Micro

- Agosto de 2015 – revelada campanha de espionagem doméstica, visando dissidentes russos, a mídia, artistas, militares, inclusive os cônjuges de altos funcionários dos EUA

- Setembro de 2015 – configurou um servidor falso que imitava o servidor SFTP (protocolo de transferência de arquivo seguro) do Conselho de Segurança Holandês e criou um falso servidor do Outlook Web Access (OWA) tendo como alvo um parceiro do Conselho de Segurança Holandês na investigação do voo MH17

- Outubro de 2015 – descoberto pela Trend Micro que estavam usando um código de exploração de dia-zero do Adobe Flash, visando diversos ministérios de relações Exteriores usando emails spear phishing

Dia-Zero do Adobe e Java usados na Campanha Pawn Storm

As explorações de dia-zero são usadas em ataques direcionados porque são eficazes, dado que os fornecedores de software não criaram patches para eles. Em julho de 2015, detectamos URLs suspeitas que hospedavam um exploit de dia-zero recém descoberto no Java, identificado como CVE-2015-2590. De acordo com nossa pesquisa, mensagens de email visavam um exército de um país da OTAN e uma organização de defesa dos EUA, contendo essas URLs maliciosas onde o exploit do Java está hospedado. Uma vez explorado com sucesso, ele executa um código arbitrário nas configurações padrão do Java, comprometendo a segurança do sistema.

Em 13 de outubro, os agressores por trás da Operação Pawn Storm utilizaram o exploit de dia-zero do Adobe Flash identificado como CVE-2015-7645 em sua campanha. Com base em nossa análise, o dia-zero do Flash afeta pelo menos as versões 19.0.0.185 e 19.0.0.207 do Adobe Flash. Nessa campanha, o Pawn Storm visou diversos ministérios de relações exteriores em todo o globo, exceto na Rússia. Os alvos receberam emails spear phishing contendo links que levavam ao exploit. Os e-mails e URLs foram criados para parecer levar a informações sobre temas atuais.

A Operação Pawn Storm é uma campanha em curso. Veja as mais notáveis evoluções e saiba como sua organização pode se proteger contra a Operação Pawn Storm no infográfico abaixo.