2015 tem sido até agora um ano muito movimentado para os pesquisadores de segurança. Os dados que vazaram do Hacking Team chocaram muitas pessoas, graças aos múltiplos dia-zero que foram divulgados e também aos emails discutindo o comércio inescrupuloso de exploits e “ferramentas”.

Os cibercriminosos (inclusive os criadores de exploit kit) tem trabalhado arduamente integrando essas falhas recém descobertas a seus “produtos”, buscando atacar mais pessoas e empresas, enquanto os fornecedores têm corrido para fornecer atualizações de segurança a seus usuários. Essa é uma boa hora para ver como o cenário de ameaças foi moldado por essas vulnerabilidades descobertas até agora.

Resumo de 2015 até o momento

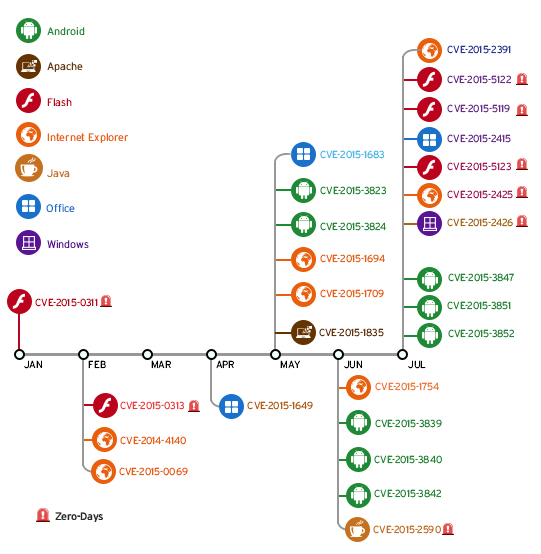

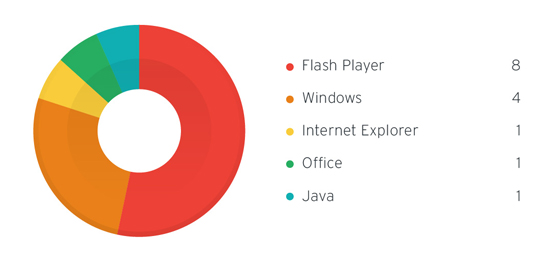

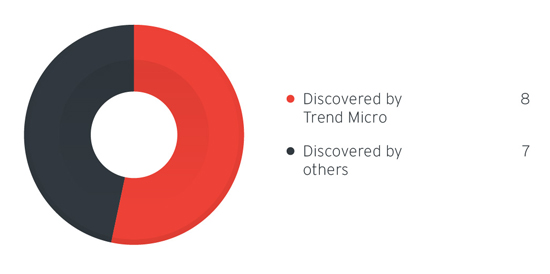

Como observei no começo deste ano, os riscos de usar os sistemas OS X, iOS, Android e Flash Player aumentaram esse ano. Nossa própria pesquisa, mais os dados vazados do Hacking Team, refletem essa tendência. Até o final de julho de 2015, nossos pesquisadores descobriram e divulgaram 26 vulnerabilidades; oito eram de dia-zero.

Entre elas, duas foram descobertas em ataques avançados de alto nível, incluindo a Operação Pawn Storm e ataques na Coreia e Japão. Descobrimos dois dia-zero no Flash (CVE-2015-0311 e CVE-2015-0313) monitorando exploit kits populares e também com o feedback de nossos produtos Trend Micro. Mais quatro dia-zero foram encontrados como parte dos dados do Hacking Team e mais tarde confirmados (CVE-2015-5122); pelo menos um deles foi rapidamente integrado em exploit kits. A partir de julho, um total de 15 dia-zero dignos de nota foram encontrados em aplicações de desktop, comumente usadas, por vários pesquisadores, sendo que 8 deles foram descobertos por nossos pesquisadores.

A seguir, uma lista de vulnerabilidades que a Trend Micro descobriu até agora em 2015, os softwares afetados e o boletim relevante do fornecedor (se houver). As vulnerabilidades em negrito representam os dia-zero:

CVE-2014-4140 (Microsoft Internet Explorer, MS14-056)

CVE-2015-0069 (Microsoft Internet Explorer, MS15-009)

CVE-2015-0311 (Adobe Flash, APSB15-03)

CVE-2015-0313 (Adobe Flash, APSA15-02)

CVE-2015-1649 (Microsoft Office, MS15-033)

CVE-2015-1683 (Microsoft Office, MS15-046)

CVE-2015-1694 (Microsoft Internet Explorer, MS15-043)

CVE-2015-1709 (Microsoft Internet Explorer, MS15-043)

CVE-2015-1754 (Microsoft Internet Explorer, MS15-056)

CVE-2015-1835 (boletim Apache Cordova)

CVE-2015-2391 (Microsoft Internet Explorer, MS15-065)

CVE-2015-2415 (Microsoft Office, MS15-070)

CVE-2015-2425 (Microsoft Internet Explorer, MS15-065)

CVE-2015-2426 (Microsoft Windows, MS15-078)

CVE-2015-2590 (Oracle Java – Oracle Critical Patch Update Advisory – July 2015)

CVE-2015-3823 (Google Android)

CVE-2015-3824 (Google Android)

CVE-2015-3839 (Google Android)

CVE-2015-3840 (Google Android)

CVE-2015-3842 (Google Android)

CVE-2015-3847 (Google Android)

CVE-2015-3851 (Google Android)

CVE-2015-3852 (Google Android)

CVE-2015-5119 (Adobe Flash, APSA15-03)

CVE-2015-5122 (Adobe Flash, APSA15-04)

CVE-2015-5123 (Adobe Flash, APSB15-18)

Também descobrimos nove vulnerabilidades na plataforma Android. O número de vulnerabilidades em sistemas operacionais móveis e no OS X cresceu significativamente desde 2014, devido ao aumento de atenção dado a eles pelos hackers blackhat, hackers whitehat e conferências de segurança. Ataques no mundo real também são conhecidos: um exploit kit de dia-zero feito pelo Hacking Team incluía um shellcode bem elaborado para atacar sistemas OS X de 64 bit. Isso significa que os clientes do Hacking Team – os agressores – também estão muito interessados nos usuários de Macs.

Pelo menos cinco exploits para o Flash foram importados para os exploit kits logo depois dos patches da Adobe serem disponibilizados. Porém, novos exploits visando outras aplicações raramente foram vistos durante o mesmo período. Isso indica que o Flash Player foi especificamente visado pelos agressores.

Novas mudanças e o futuro

Além do grande número de exploits para o Flash descobertos no ano até agora, existiram alguns outros desenvolvimentos relacionados a exploits e vulnerabilidades:

- Depois de vários anos difíceis, a Adobe finalmente apresentou novas mitigações de exploits na versão atual do Flash Player (com alguma ajuda do Project Zero do Google). Isso tem fortalecido o código heap do Flash com isolamento e aleatoriedade mais fortes, acrescentando uma validação extra no comprimento do Vector.<*> também. Como resultado, as vulnerabilidades não podem mais ser exploradas pelos métodos comuns e conhecidos atuais. Creio que isso afastará os agressores a curto prazo, tornando mais difícil escrever códigos de explorações – desde que os usuários estejam com as versões atuais do Flash.

- Descobrimos o primeiro dia-zero do Java desde 2013. Ele foi usado em novos ataques relacionados a Operação Pawn Storm, que visava as forças de um país da OTAN e uma organização de defesa dos EUA. Duas vulnerabilidades foram usadas no exploit e uma (CVE-2015-2590) foi corrigida pela Oracle. É uma boa pergunta se veremos ataques em larga escala visando o retorno do Java.

- Os fornecedores rapidamente corrigiram as vulnerabilidades reveladas a partir dos dados vazados do Hacking Team. Apesar de ser uma boa notícia por enquanto, esses templates de ataque continuarão a ter efeitos a longo prazo. O Hacking Team era bem organizado e outros agressores podem, com certeza, aprender com eles. Não é fácil criar exploits que sejam executados em múltiplas plataformas e que serão executados sem serem identificados pelo usuário. Foi isso que o Hacking Team conseguiu – eles não apenas criaram exploits, mas criaram exploits de alta qualidade e bem feitos. Eles poderiam servir de modelos para outros agressores.

Com base nos pontos acima, eu prevejo que haverá mais ataques avançados na segunda metade de 2015.

Os Macs atrairão mais agressores conforme o número de vulnerabilidades no OS X vai gradualmente crescendo. Olhando os detalhes das CVEs, 63 foram descobertas em 2013 e outras 111 em 2014. Mesmo que o ano ainda esteja longe de acabar, 178 já foram descobertas em 2015 – maior que o número das descobertas em 2014. Os pesquisadores da Trend Micro descobriram algumas vulnerabilidades no OS X e estão trabalhando com a Apple para fornecer os patches. A pesquisa sobre a vulnerabilidade no OSX ainda está no começo e algumas habilidades dos exploits do Windows (como programação orientada ao retorno, ou ROP) ainda são aplicáveis à plataforma OS X. Até mesmo algumas famílias de malware (como o Flashback) também foram “portadas”.

Até agora, em 2015, houve vários incidentes de segurança baseados na pesquisa sobre os problemas do OS X, como Thunderstrike, Root-pipe, “EFI boot script vulnerability” e a vulnerabilidade DYLD_PRINT_TO_FILE. Felizmente, cada um desses exploits só podia ser usado como parte de uma sequência maior de ataque, ao invés de um ataque completo.

Isso mudou com o rootkit “Thunderstrike 2″ que já foi encontrado em atividade. Ele explora a vulnerabilidade DYLD_PRINT_TO_FILE para comprometer Macs remotamente (isto é, através de um email phishing ou site malicioso). Ele pode ser propagado de um Mac para outro através de dispositivos Thunderbolt explorando uma vulnerabilidade EFI (quase do mesmo modo que um malware para USB em PCs Windows). O Thunderstrike 2 é mais grave por três razões:

- Pode ser implementado e propagado remotamente

- Você não pode removê-lo mesmo formatando o disco rígido.

- Uma das vulnerabilidades ainda não tem um patch.

Tudo isso indica que os usuários de Macs correm cada vez mais risco de sofrer ataques similares.

Além disso, técnicas mais evasivas, como criptografia SecureSWF, podem ser usadas pelos agressores. Eles podem até usar o Java novamente. O novo navegador do Windows 10, Microsoft Edge, foi apresentado e, embora não tenha melhorias notáveis, os agressores com certeza testarão suas defesas. A notícia mais esperançosa é que os exploits para o Flash estão restritos aos usuários que não têm a versão mais recente instalada (apesar de muitos usuários não terem realizado a atualização).

Pesquisa de vulnerabilidades e proteção da Trend Micro

Os pesquisadores da Trend Micro focam na análise de amostras de exploits coletados das vítimas dos ataques direcionados. Eles são coletados de diferentes canais, como honeypots, feedback de produtos Trend Micro e envios de clientes e usuários. Essa abordagem abrangente nos ajudaram a descobrir muitos ataques de dia-zero em apenas sete meses. Nós também buscamos proativamente vulnerabilidades usando análise estática, fuzzing e testes de penetração. Nós, de maneira responsável, relatamos as vulnerabilidades aos fornecedores antes que os hackers possam usá-las.

Nossos pesquisadores trabalham de perto com nossas equipes de desenvolvimento para garantir que nossos produtos forneçam a melhor proteção possível contra exploits. Nossos produtos usam os métodos de detecção mais eficazes, guiados por nossa experiência em análise de exploits. Os exemplos coletados e as vulnerabilidades descobertas são usados para validar a eficácia de nossos produtos e soluções.

Esses e outros esforços contribuem para os resultados positivos de testes dos produtos Trend Micro, realizados por laboratórios independentes como AV-Test, AV-Comparative e NSS Labs. Em particular, pelo segundo ano consecutivo, o Trend Micro™ Deep Discovery recebeu uma classificação de “recomendado”, sendo o sistema de detecção de violações com melhor avaliação pelo NSS Labs. Isso mostra a excelência da solução Deep Discovery, que se baseia em mais de 20 patentes emitidas e dezenas de outras pendentes.

Os exploits de dia-zero são usados principalmente para realizar ataques direcionados. Por definição, eles são desconhecidos e imprevisíveis, expondo os sistemas dos mais diligentes praticantes de segurança. Além da avaliação comparativa, nossa pesquisa nos ajuda a proativamente detectar ataques de dia-zero e a ficar um passo à frente dos agressores. Nossa tecnologia de Sandbox com o mecanismo Script Analyzer (que faz parte do Trend Micro Deep Discovery), pode detectar muitos dos exploits de dia-zero vistos em 2015, sem necessidade de atualizações. A capacidade de detectar dia-zero é ainda mais valiosa para os usuários do que a descoberta e a resposta. Fomos capazes de detectar os seguintes dia-zero sem nenhuma atualização:

- CVE-2015-0532

- CVE-2015-0311

- CVE-2015-0313

- CVE-2015-2590

- CVE-2015-3043

- CVE-2015-3113

- CVE-2015-5119

- CVE-2015-5123

Essa conquista comparativa e a detecção avançada mostram que o Trend Micro Deep Discovery é o líder no mercado de soluções de ameaças avançadas/APT, com nossa sandbox inteligente sendo uma das principais contribuidoras. A sandbox inteligente é personalizável e não apenas detecta comportamentos maliciosos, mas também comportamento de shell-code e scripts. Se você quer saber mais detalhes, por favor leia minha postagem anterior aqui.

Publicado originalmente por Weimin Wu (Threat Analyst) em TrendLabs.