Temos seguido uma campanha de phishing em evolução que visa executivos de empresas de alto escalão desde 2019, reutilizando credenciais e URLs comprometidos para atingir mais.

- Uma campanha global de phishing está em andamento, visando a alvos em nível de diretoria em empresas de vários segmentos

- Os ataques usam mensagens falsas sobre atualizações de senha do Office365 para enganar suas vítimas

- As ações parecem estar ligadas a esquemas de contas e credenciais de executivos de alto nível

Temos seguido uma campanha de phishing em evolução que visa executivos de empresas de alto escalão desde maio de 2020. Os invasores reutilizam hosts comprometidos para as páginas de phishing que visam organizações nos setores de manufatura, imobiliário, finanças, governo e tecnologia em vários países, como o Japão, Estados Unidos, Reino Unido, Canadá, Austrália e Europa. No momento da redação deste artigo, encontramos mais de 300 URLs comprometidos exclusivos e 70 endereços de e-mail de oito sites comprometidos, incluindo 40 e-mails legítimos de CEOs, diretores, proprietários e fundadores de empresas, entre outros alvos de funcionários empresariais. Estamos agora trabalhando com as respectivas autoridades para uma investigação mais aprofundada.

Atraindo vítimas com infraestrutura comprometida

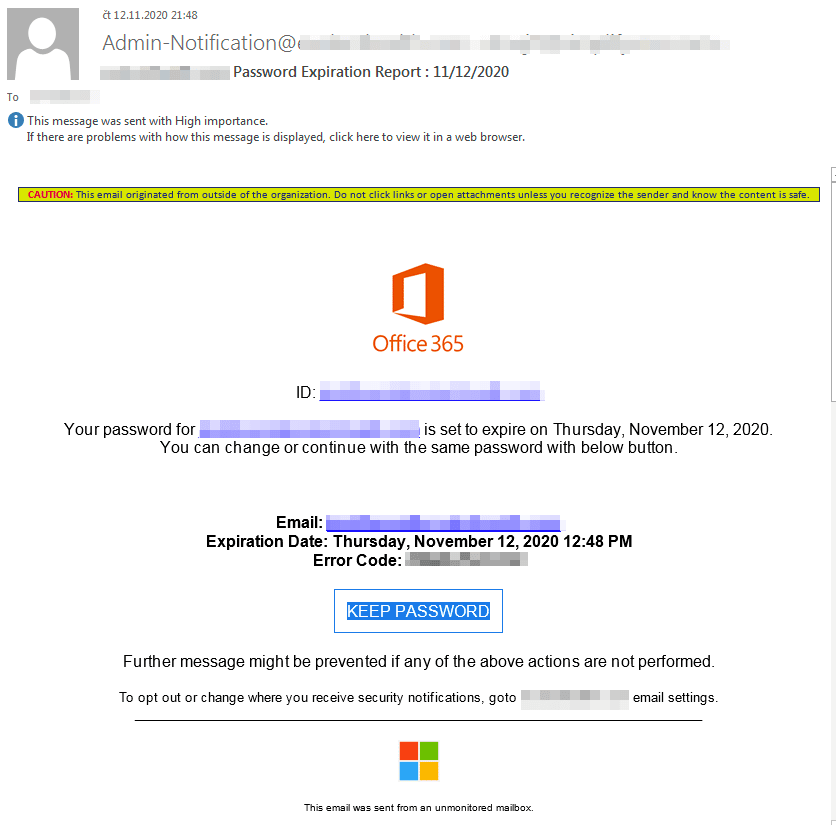

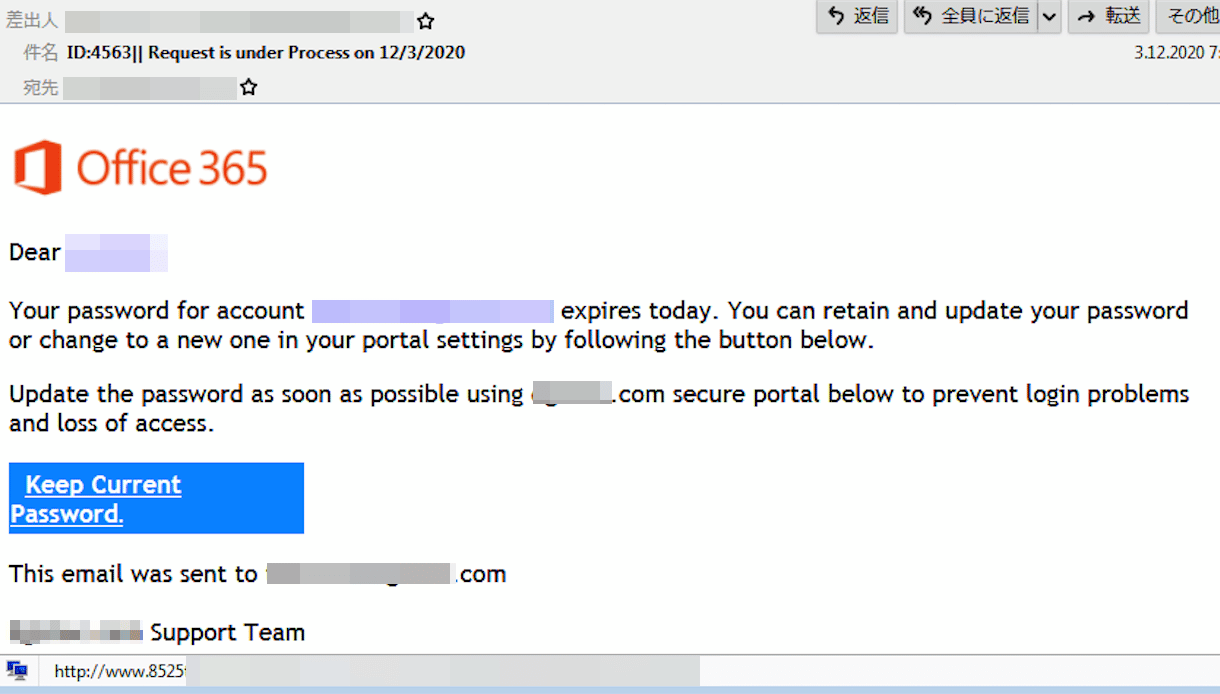

Observamos os invasores almejando vítimas potenciais com e-mails que contém relatórios falsos de expiração de senha do Office 365 como isca. Eles solicitam que os alvos cliquem no link contido no corpo do e-mail se quiserem continuar usando a mesma senha. Ao escolher a opção “Manter senha” o usuário é levado à página de phishing.

Figura 1. Um e-mail e um link de redefinição de senha do MS Office365 são usados como isca de campanha de phishing.

Os invasores estão reutilizando a infraestrutura comprometida e as credenciais da conta das vítimas para hospedar páginas de phishing e obter mais pessoas afetadas, conforme relatado brevemente no ano passado. O kit, que está disponível para venda, pode validar os detalhes e a precisão das credenciais assim que a vítima interage com o link incorporado.

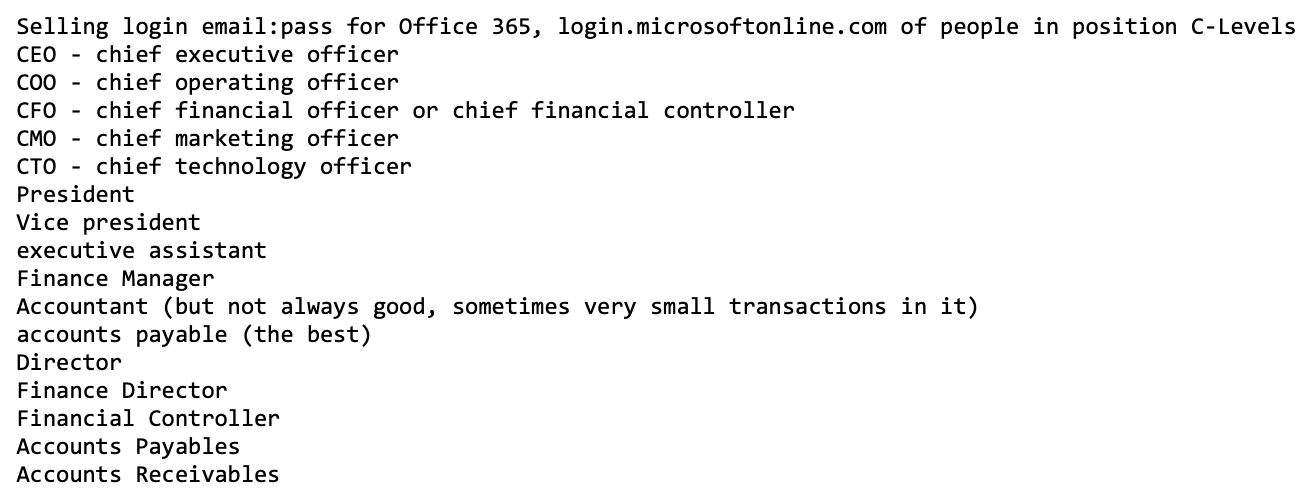

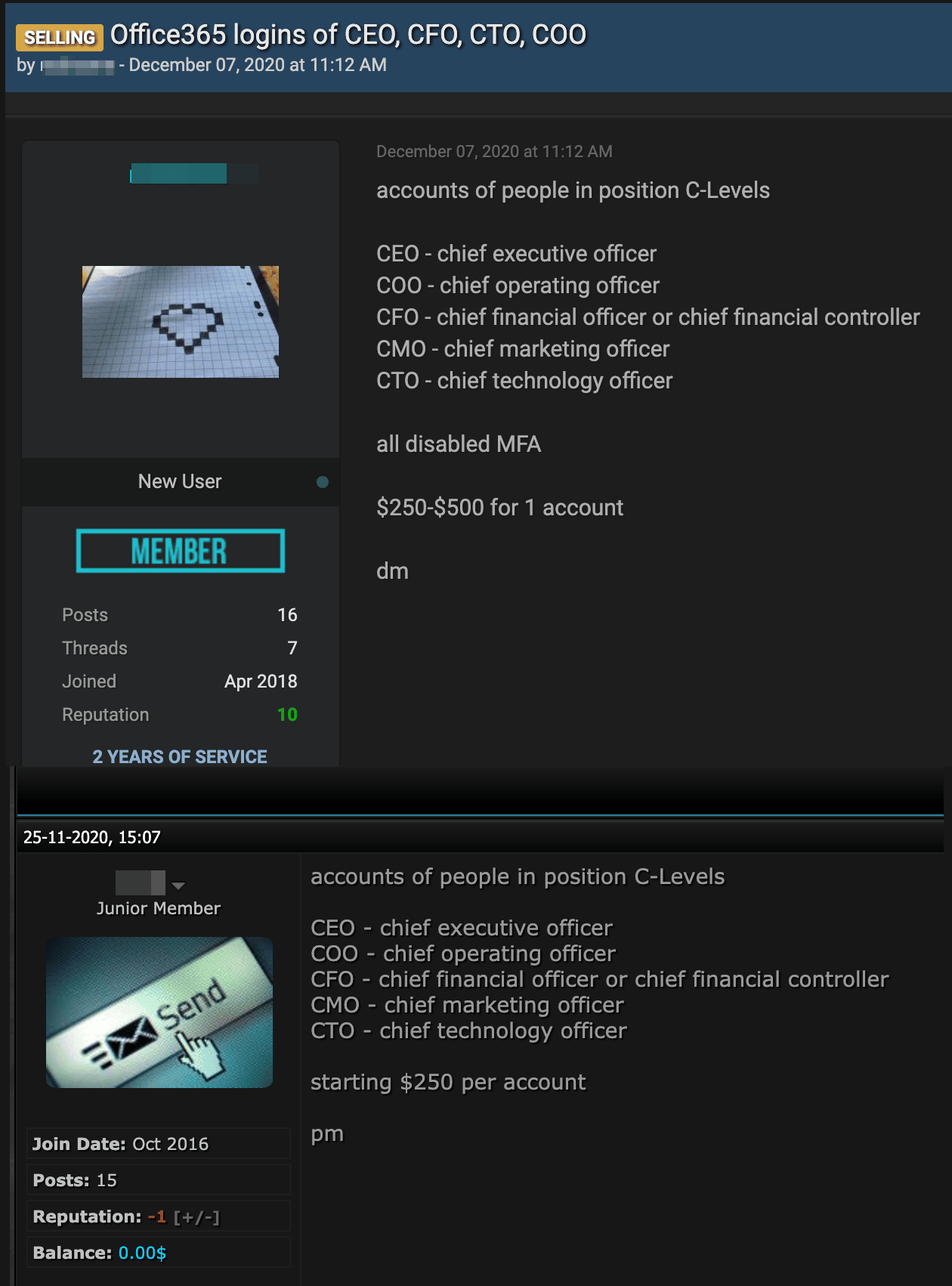

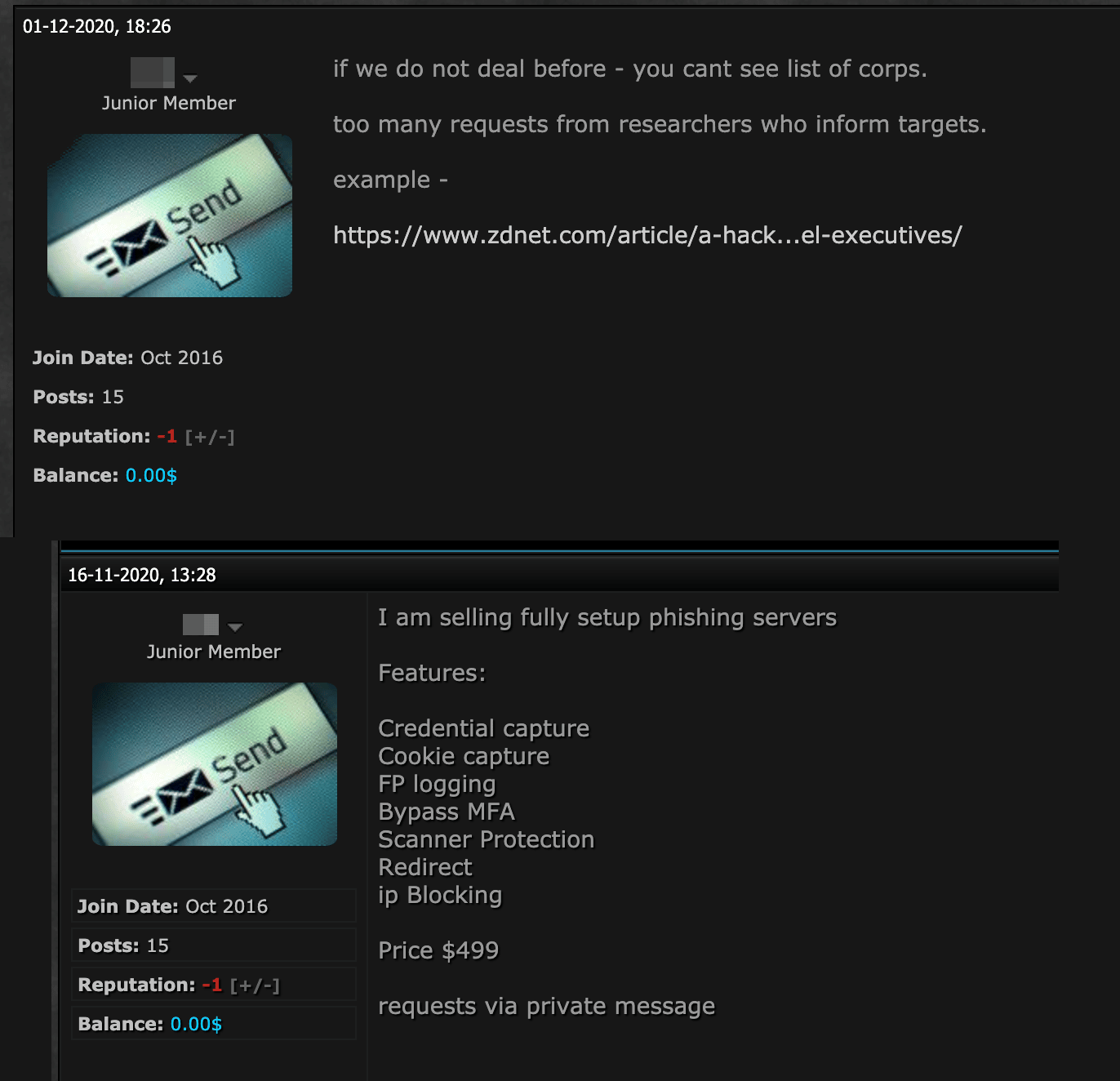

Relacionado a isso, durante o exame das atividades clandestinas, identificamos vários anúncios de cibercriminosos vendendo credenciais de contas de CEOs, diretores financeiros (CFOs) e membros do departamento financeiro, entre outros. Essas postagens foram vistas em vários fóruns de língua inglesa e russa, incluindo um fórum clandestino que aparentemente combinava com o anúncio de outro usuário. Notavelmente, todas as postagens nos fóruns de língua russa foram feitas em inglês e usando contas registradas recentemente. Observamos esses usuários oferecendo credenciais de conta comprometidas do MS Office 365 e os respectivos cargos da empresa dos funcionários.

Figura 2. Mensagem de fórum clandestino que oferece credenciais de conta comprometidas.

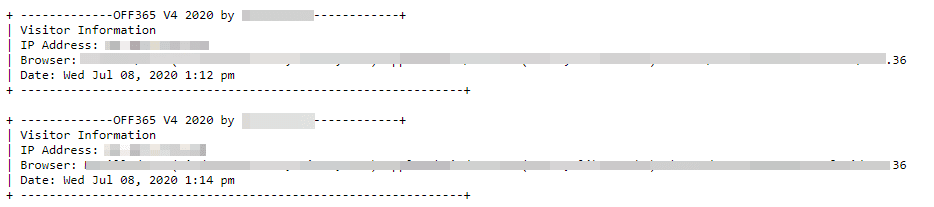

Kit de Phishing

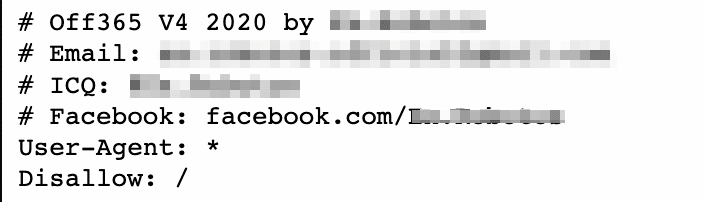

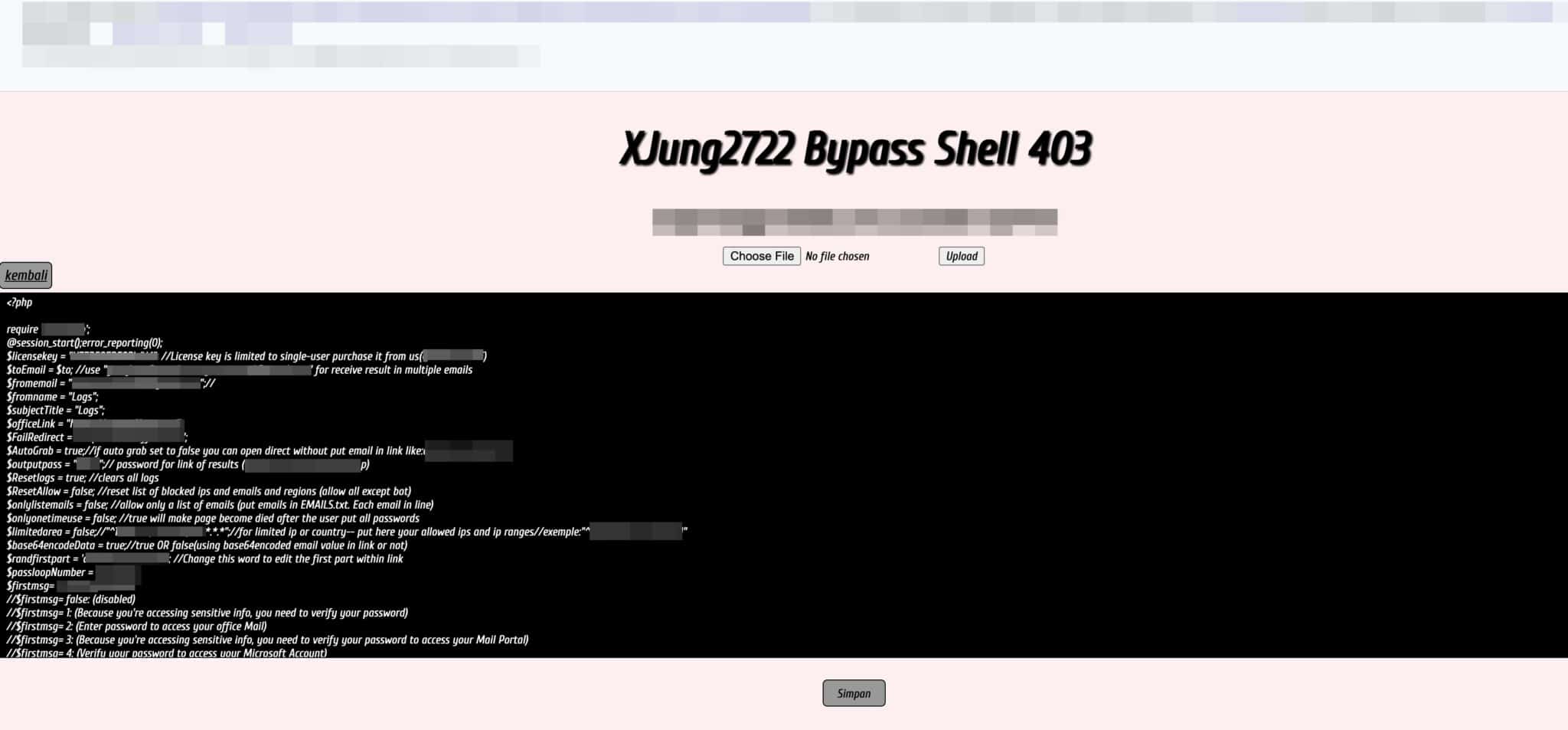

Os orquestradores da campanha usaram o mesmo kit de phishing durante as campanhas. Observamos que alguns dos sites que hospedaram o kit de phishing não foram configurados corretamente. Este conteúdo exposto do diretório autoriza o download do kit de phishing e arquivos de log associados sem autenticação. Isso também nos permitiu obter insights adicionais sobre a campanha e encontrar evidências para a atribuição potencial dos kits em seus diferentes locais de implantação.

Essa descoberta nos levou a acreditar que os projetos anteriores do desenvolvedor do kit serviram como recursos precursores que contribuíram para as versões do kit de phishing do Office 365 posteriormente vendidas clandestinamente. No entanto, conforme examinamos mais profundamente o perfil do desenvolvedor, encontramos comportamentos estranhos que podem justificar mais investigações técnicas e jurídicas.

Figura 3. Atribuição potencial encontrada em arquivos de log.

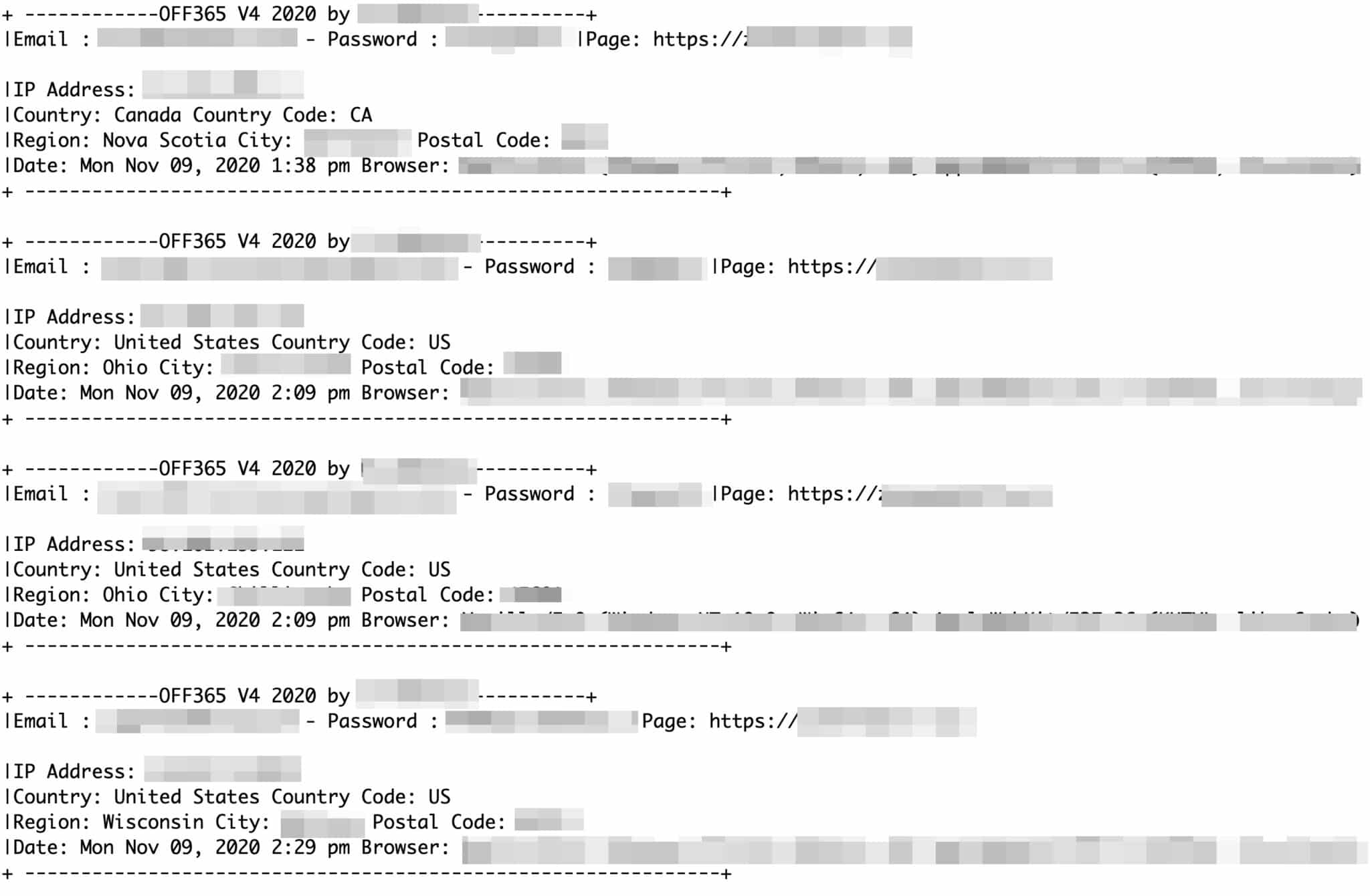

Figura 4. Arquivos de log configurados incorretamente, detalhando os sites de phishing para os quais as vítimas foram redirecionadas e suas informações de identificação pessoal (e-mails, senhas, cidade e informações do sistema).

Envio de e-mail usando RDP de terceiros

Olhamos os cabeçalhos de amostras dos e-mails usados como isca, examinamos os cabeçalhos SMTP e encontramos um detalhe interessante: a maioria dos e-mails de phishing foi enviada usando um servidor virtual privado (virtual private server ou VPS) do FireVPS.

from FireVPS-RDP (XX.X.XXX.XX) by

from FireVPS-RDP (XXX.XXX.XX.XXX) by

from FireVPS-RDP (XX.XXX.XXX.XX) by OL1P279CA0064.NORP279.PROD.OUTLOOK.COM (2603:10a6:e10:15::15) with Microsoft SMTP

O FireVPS é um servidor virtual privado (VPS) que oferece uma variedade de planos de protocolo de desktop remoto (remote desktop protocol ou RDP) do Windows para seus respectivos clientes. Os e-mails enviados às vítimas são enviados pelo serviço RDP. Nós alertamos o FireVPS sobre isso e ainda não ouvimos nada deles.

Ao verificar outras amostras de e-mail para as mensagens enviadas de uma máquina FireVPS-RDP, encontramos modelos de e-mail de phishing semelhantes e o URL que foi enviado para um membro do departamento financeiro também continha as informações e credenciais do destinatário. Uma pesquisa online revelou que o perfil do destinatário e o endereço de e-mail correspondem às informações precisas listadas em sua conta do LinkedIn.

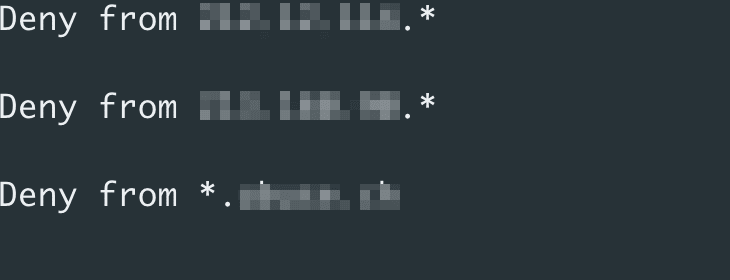

Lista de bloqueio do kit de phishing

Achamos que o desenvolvedor do kit de phishing gastou um tempo considerável compilando a lista de bloqueio incluída no kit. Ele usa uma extensa lista de nomes de domínio e intervalos de endereços IP para garantir que o acesso seja bloqueado quando acessado por empresas de segurança ou grandes provedores de nuvem. Presumimos que a intenção é evitar a detecção por fornecedores de segurança, pois a lista inclui várias empresas de antivírus, tais como Google, Microsoft, VirusTotal e uma longa lista de outras empresas de tecnologia e cibersegurança, bem como sites de listas de bloqueio públicas.

Figura 5. O desenvolvedor do kit de phishing fez um esforço para adicionar endereços de IP específicos a uma detecção de evasão de lista de bloqueio.

Tendo isso em mente, achamos irônico que o desenvolvedor do kit demore tanto tempo para criar uma lista de bloqueio enquanto faz o marketing ativo do kit em sites de rede social.

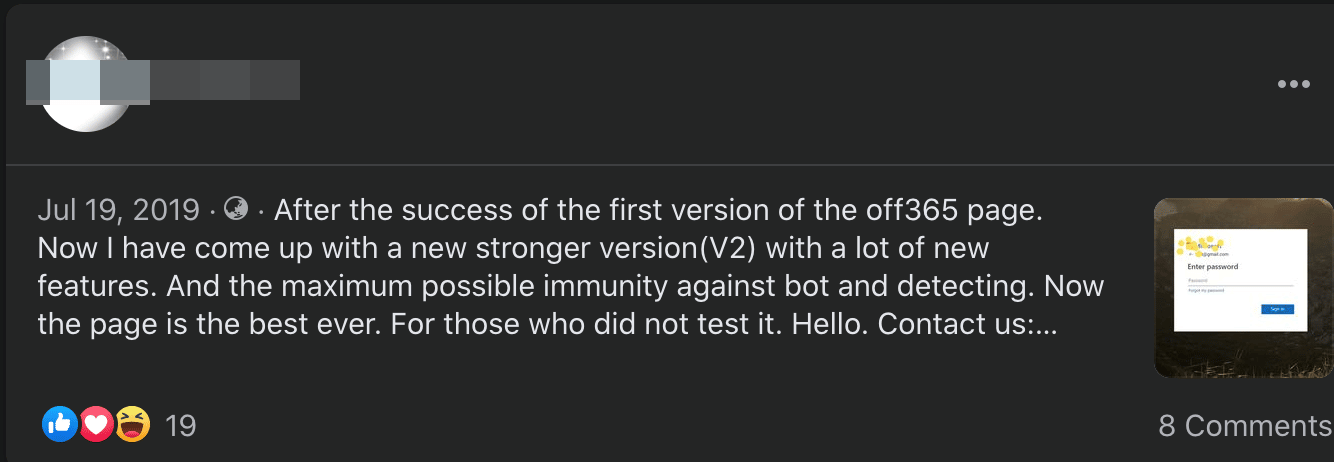

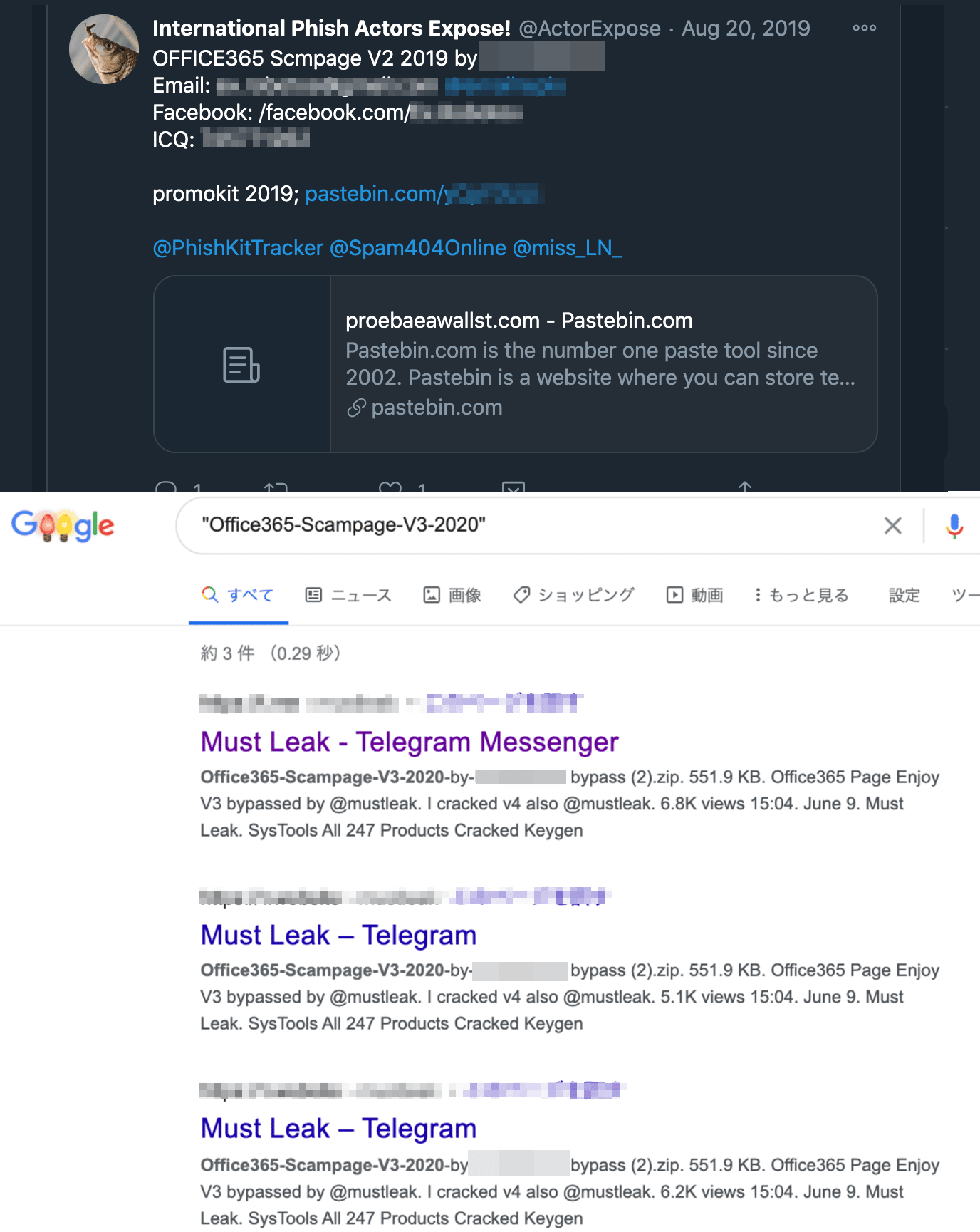

Versões anteriores do kit de phishing

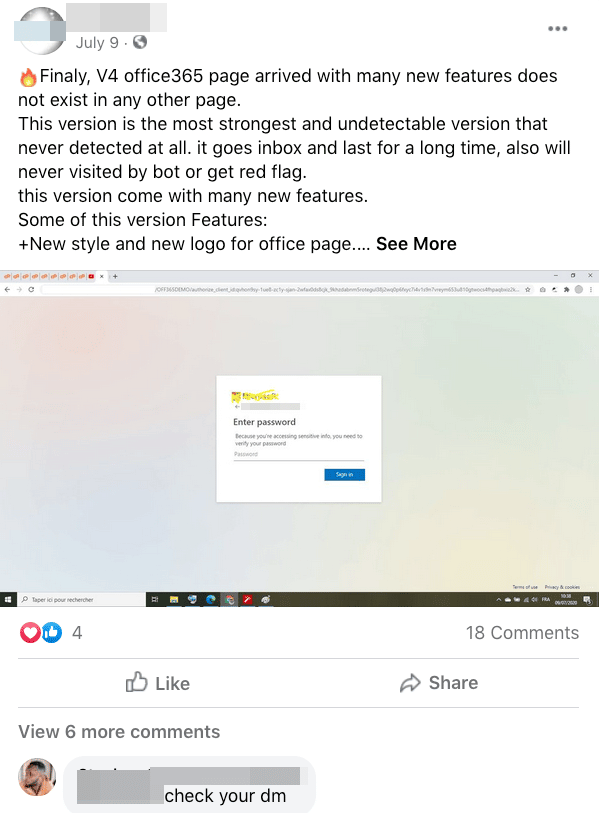

O kit de phishing que observamos nesta campanha é a quarta iteração do kit de ferramentas. As versões anteriores foram notadas e são conhecidas da comunidade de cibersegurança, pois foram amplamente divulgadas no submundo clandestino e nas redes sociais.

De acordo com a página “empresarial” do desenvolvedor de malware no Facebook, a primeira versão do kit de phishing foi lançada em 4 de julho de 2019, logo seguida pela segunda versão (V2) 15 dias depois. A terceira versão (V3) não foi anunciada oficialmente na página do Facebook, mas observou-se que estava em circulação e podia ser encontrada por meio de uma simples pesquisa online.

Figura 6. Desenvolvedor de malware anunciando a segunda versão do falso kit de phishing Office 365 em sua página de mídia social.

Figura 7. As V2 e V3 do kit de phishing foram relatadas nos meses anteriores e conhecidas entre os pesquisadores de cibersegurança.

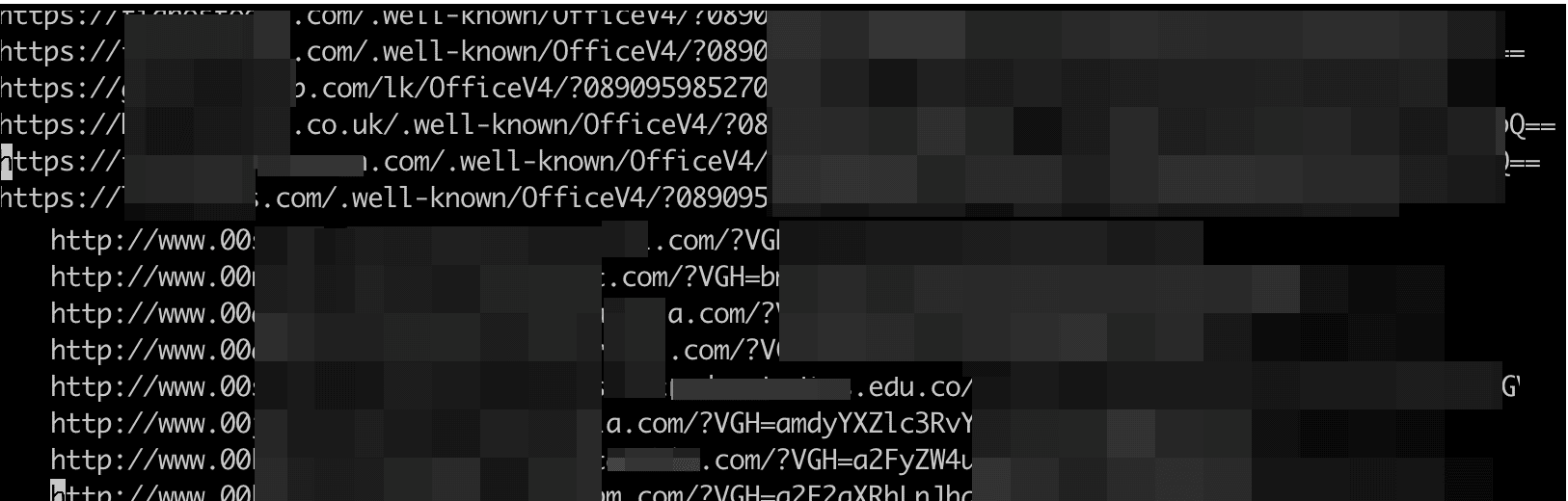

A maior parte do tema do conteúdo da isca se concentra em solicitar às vítimas que mantenham suas senhas atuais. Uma olhada no padrão das campanhas mostra que a primeira camada do link de phishing inclui o domínio de e-mail do destinatário no subdomínio dos URLs comprometidos, seguido pelo domínio codificado em Base64 do e-mail do destinatário. (A mensagem nem sempre precisa ser codificada em base64, também vimos páginas de entrada com e-mail sendo incluído em texto simples).

Conforme o usuário escolhe o link para manter sua senha, ele é redirecionado para as páginas de phishing. Percebemos que na versão atual as páginas de destino dos URLs comprometidos começaram a incluir a palavra-chave “OfficeV4” em agosto.

Em setembro, os nomes de domínio das vítimas ainda estavam incluídos, mas os prefixos foram alterados de “sg” para “pl”, “00” e/ou “ag.” Em outro desenvolvimento em outubro, os nomes da vítima foram incluídos no subdomínio em vez dos respectivos nomes de domínio.

Figura 8. Acompanhamento de parte dos desenvolvimentos de domínio das campanhas

Figura 9. Um tema comum para todas as versões: Mensagens que solicitam que a vítima clique no link incorporado para manter sua senha atual.

Recursos notáveis do kit de phishing mais recente

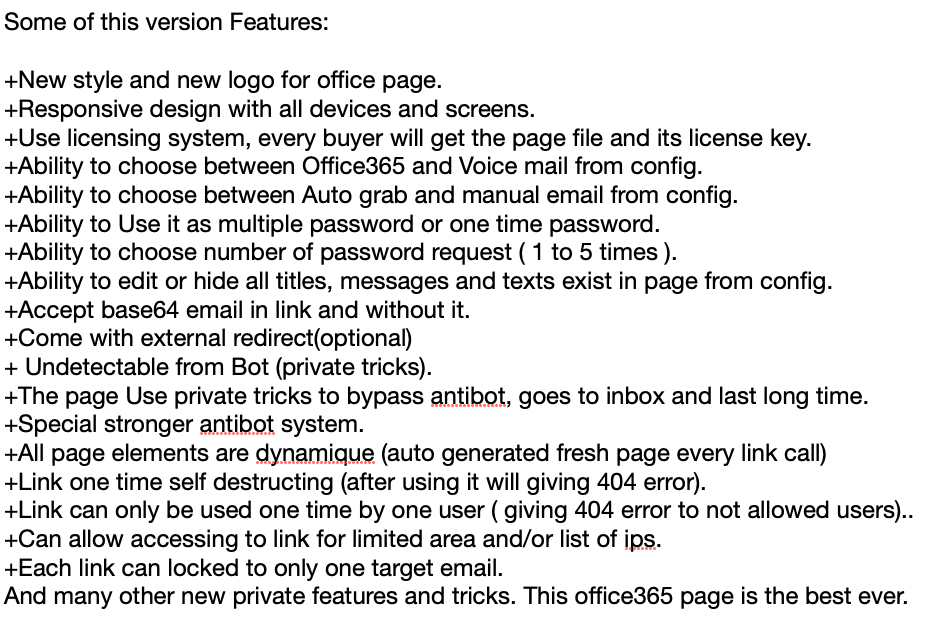

Além da lista de bloqueio, outros recursos da V4 supostamente tornam a detecção deste kit mais difícil. Entre eles, a capacidade de detectar tentativas de rastreamento ou varredura de bot e fornecer conteúdo alternativo quando estes forem detectados. Abaixo estão alguns dos recursos da V4, conforme listados pelo desenvolvedor do kit em sua página do Facebook.

Figura 10. Recursos do kit de phishing V4 do Office 365, conforme publicado na mídia social.

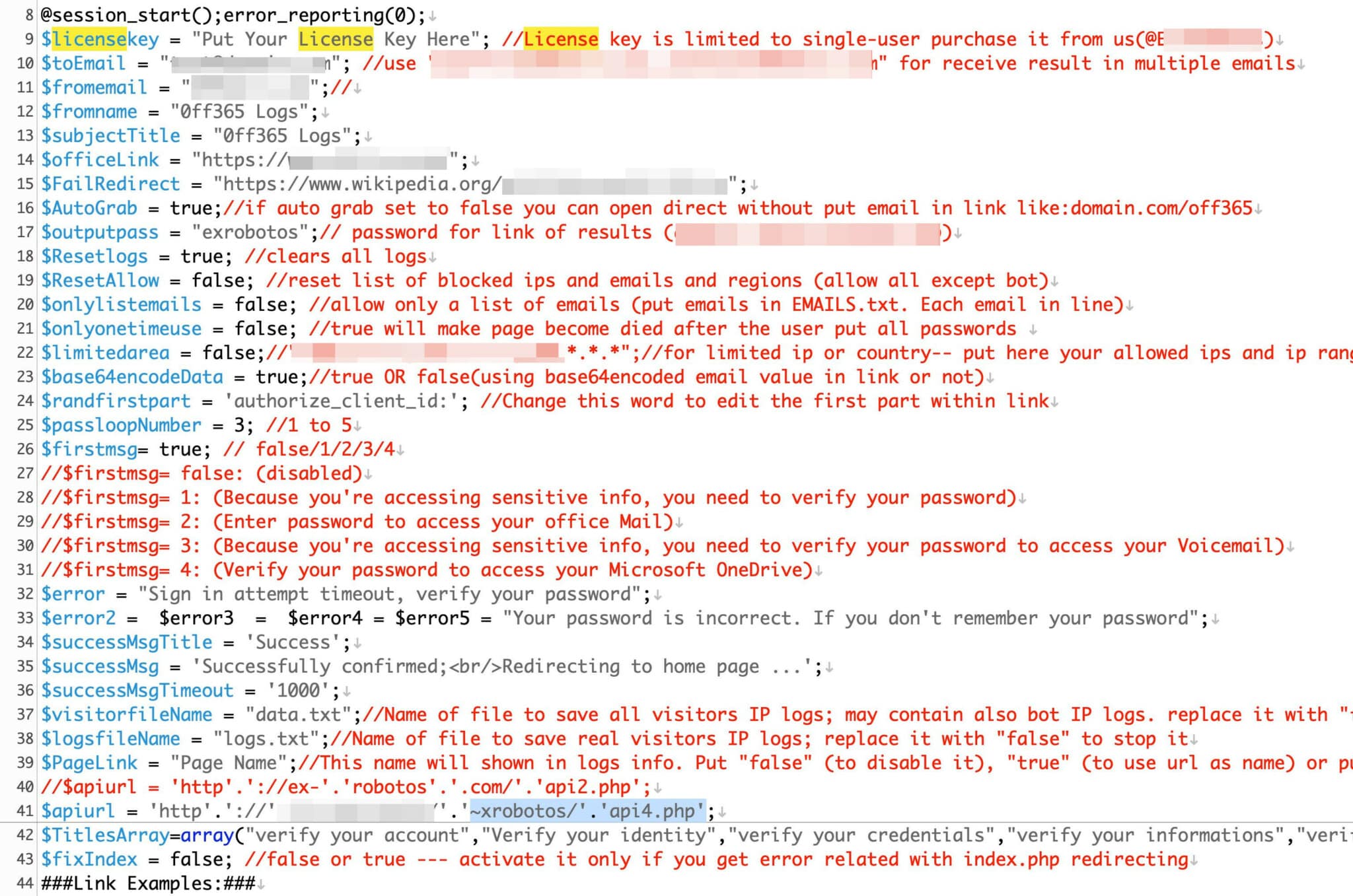

Além disso, o kit de phishing é vendido com uma licença, e o script PHP oculto se comunica com o sistema do desenvolvedor para verificar a validade. A página de phishing retorna ao servidor de licença para verificar a disponibilidade de uma chave e um URL/IP para acessar aquele servidor é visto em config.PHP. Curiosamente, o arquivo config.PHP pode ser lido em um site de phishing real e contém a chave de licença e o endereço de e-mail.

Figura 11. Verificando a validade da licença via PHP

Figura 12. Arquivo de configuração legível no site de phishing

Continuamos a estudar os recursos dessa campanha de phishing para rastrear os desenvolvimentos atuais e potenciais que essa rotina pode incluir e para antecipar as mudanças em suas técnicas de evasão.

Rastreando o desenvolvedor do kit

O suposto desenvolvedor do Office 365 anunciou a disponibilidade do kit de phishing V4 em sua página “empresarial” do Facebook em meados de 2020.

Figura 13. O desenvolvedor potencial do kit de phishing anunciando sua disponibilidade em sua página comercial do Facebook.

Também observamos registros de tráfego de teste do kit de phishing um dia antes do anúncio da V4, em que quase todos os logs registrados eram de endereços de IP diferentes do Marrocos.

Figura 14. Os logs de acesso nos permitiram determinar os endereços de IP usados no dia anterior ao anúncio. Os cinco principais endereços usados foram rastreados para o Marrocos.

Vários dias após o anúncio da disponibilidade da V4, encontramos uma amostra de isca de e-mail. Uma olhada nos detalhes do cabeçalho revelou que ele correspondia às amostras de phishing que vimos em novembro e dezembro.

| Subject: ID:4563|| Request is under Process on Friday, July 17, 2020

Received: FireVPS-RDP (XX.X.XXX.XX) by VI1PR08CA0138.eurprd08.prod.outlook.com (2603:10a6:800:d5::16) with Microsoft SMTP Server (version=TLS1_2, cipher=TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384) id XX.XX.XXXX.XX via Frontend Transport; Fri, 17 Jul 2020 16:46:44 +0000…… |

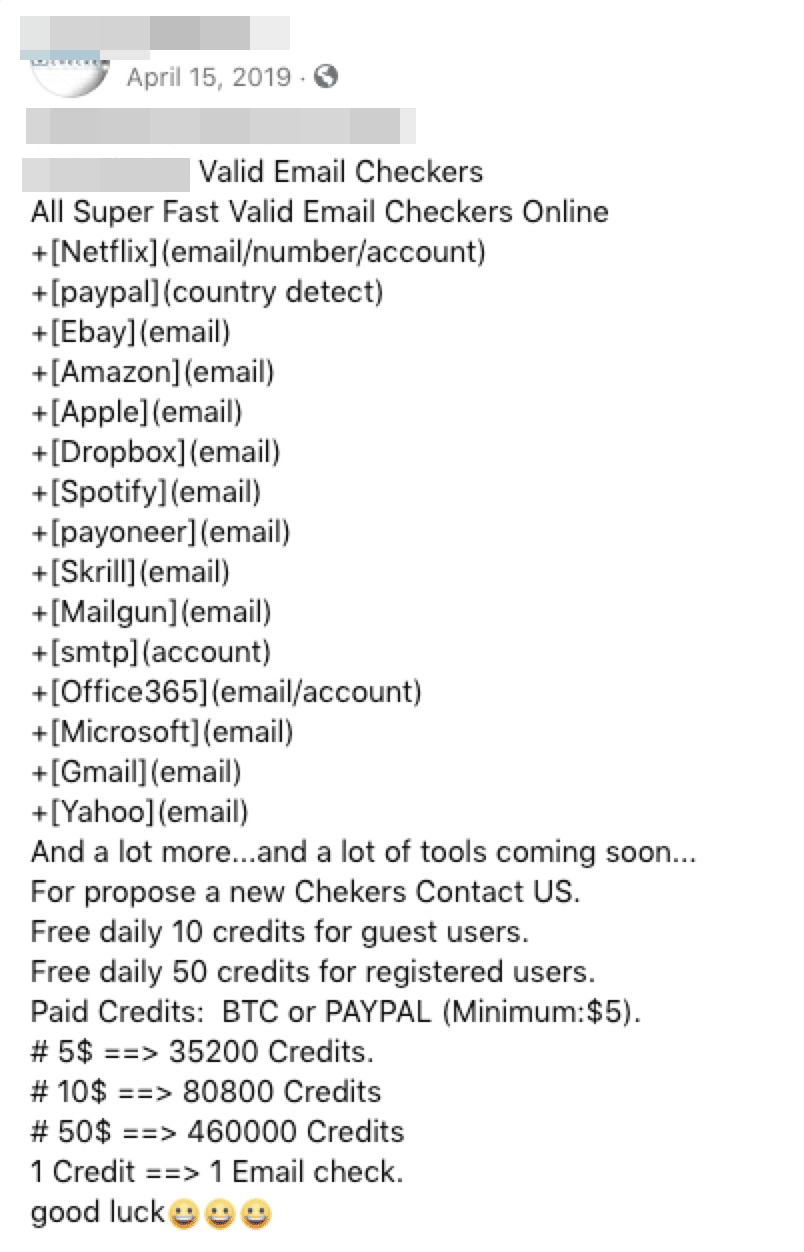

Olhando mais adiante nas postagens anteriores da conta, também foram revelados anúncios que alegavam que o usuário responsável pelas versões falsas do Office 365 era o desenvolvedor de outros kits de coleta de credenciais. Embora não esteja mais disponível, o último kit foi capaz de verificar rapidamente a validade dos endereços de e-mail e pode ter sido um projeto predecessor que potencialmente contribuiu para os recursos das versões do kit de phishing vendidas. Com base em outras postagens na página de mídia social do agente, esse usuário também continua a vender credenciais coletadas além do próprio kit de phishing.

Figura 15. Projeto anterior do agente do malware com recursos semelhantes a alguns dos recursos do kit de phishing atual

Conseguimos associar a página empresarial do cibercriminoso no Facebook a páginas pessoais enquanto procurávamos informações online. Informamos as autoridades competentes sobre esses detalhes para esta investigação.

Possível link para vendedores online de contas C-level

Existem vários usuários em fóruns clandestinos que vendem contas C-Level. Reconhecemos esses identificadores de usuário como vendedores de algumas contas C-Level relevantes em diferentes fóruns, com preços dessas credenciais que variam de US$ 250 a US$ 500.

Figura 16. Alguns vendedores de credenciais comprometidas de executivos da empresa em fóruns clandestinos

Achamos interessante que o usuário mencionou o artigo publicado sobre a venda de credenciais C-level e solicitações para lidar apenas com usuários ou clientes com os quais ele tinha transações anteriores. Novos clientes são automaticamente proibidos de visualizar a lista de empresas e credenciais afetadas. O usuário também vende uma rotina de phishing direcionada a servidores e identifica seus recursos, como captura de cookies e desvio de autenticação multifator. Curiosamente, o mesmo identificador vende os dois. A ferramenta para coleta de credenciais e (duas) contas coletadas têm preços aproximadamente iguais, semelhantes às ofertas do suposto desenvolvedor de kit de phishing nas redes sociais.

Figura 17. Vendedor clandestino emitindo uma isenção de responsabilidade sobre com quem ele fará as transações (acima) e outra postagem vendendo um malware de phishing (abaixo).

Alvos potenciais e dados das vítimas

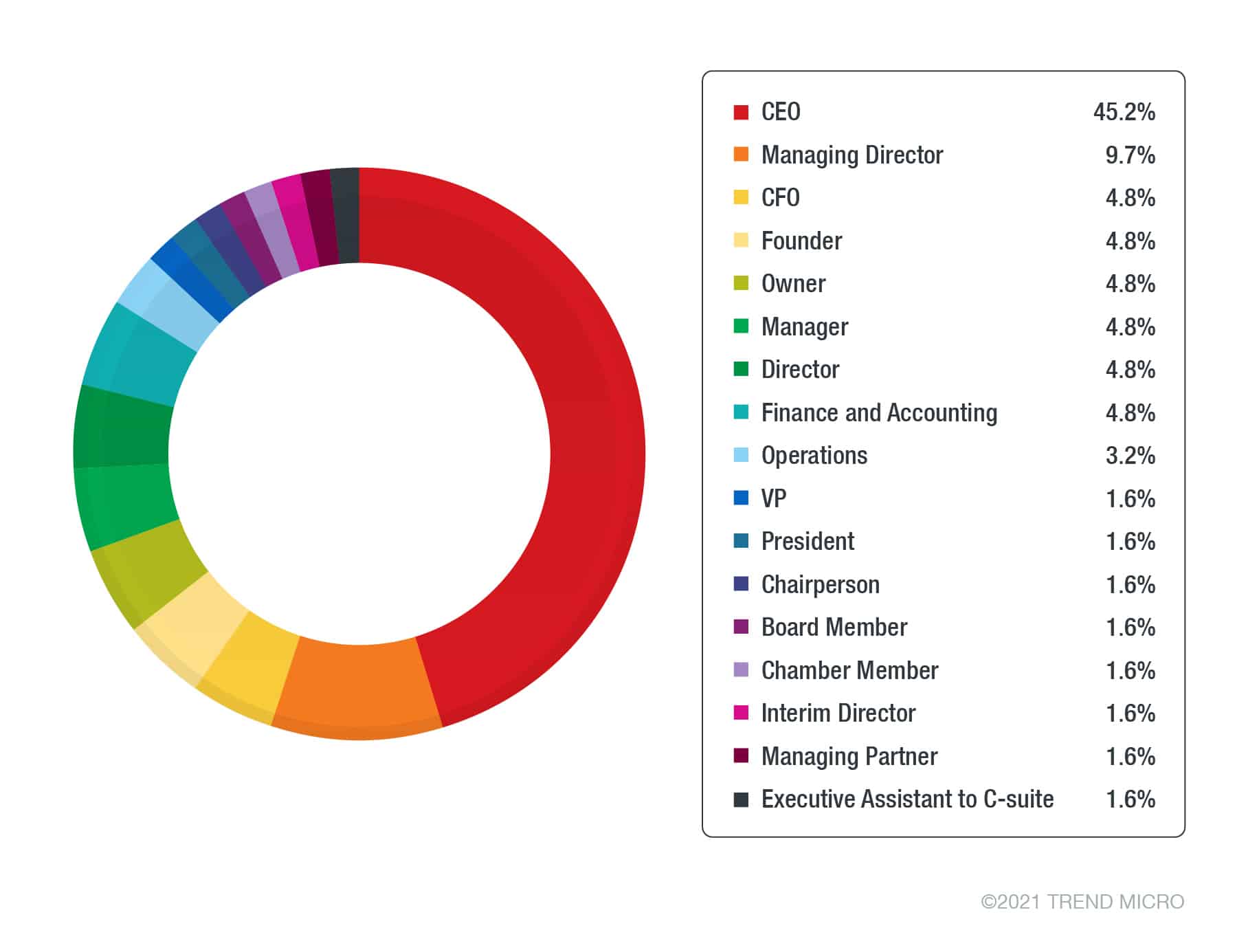

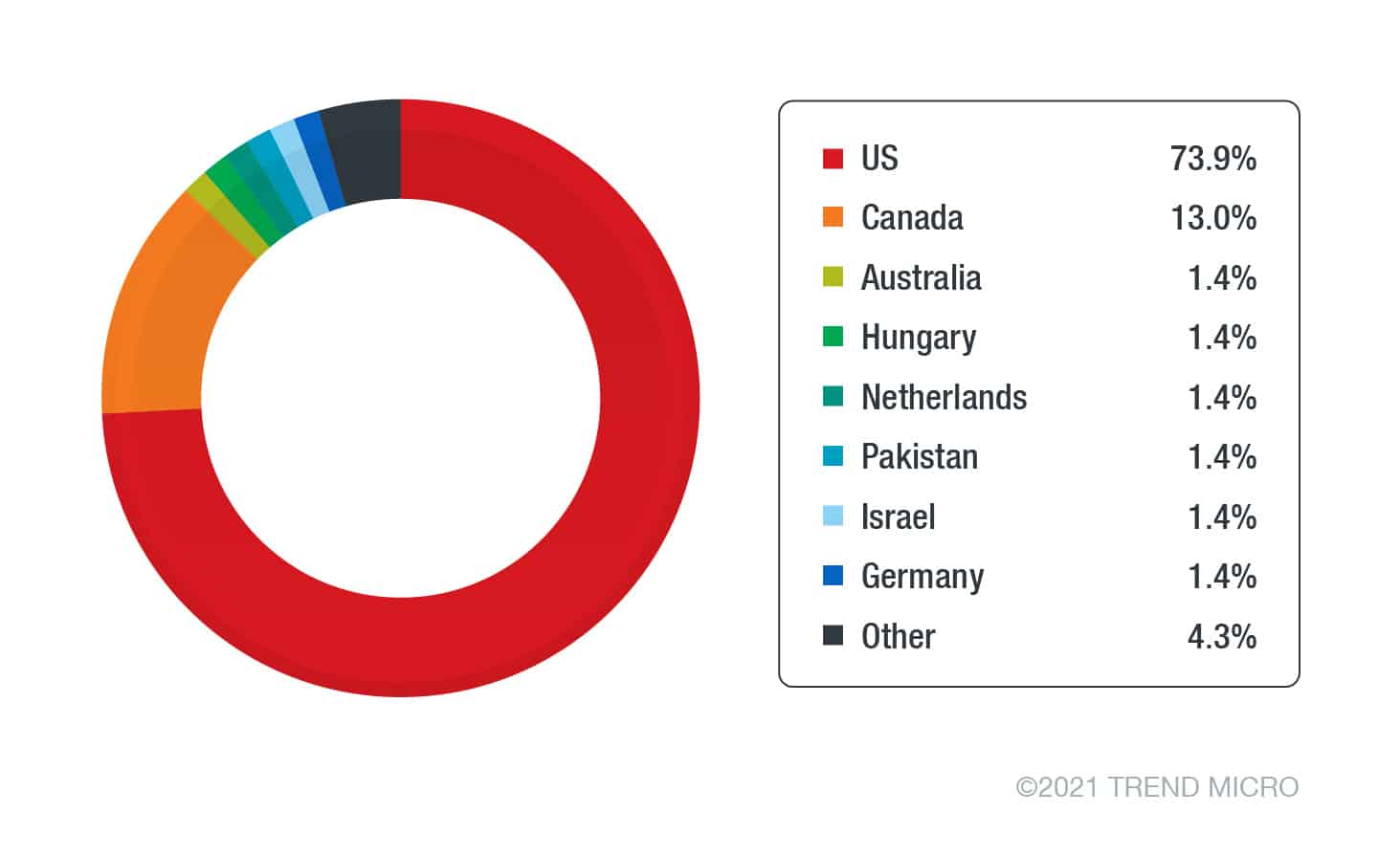

A análise dos dados dos arquivos de log coletados dos sites configurados incorretamente revelou que as credenciais roubadas vieram de oito sites de phishing comprometidos que hospedavam o kit malicioso da V4 do Office 365 no momento da redação deste artigo. Descobrimos que cada site possivelmente foi feito por diferentes phishers para diferentes campanhas de phishing de escala e escopo variados. Uma campanha teve como alvo apenas CEOs, presidentes e fundadores de empresas nos EUA, enquanto outra teve como alvo diretores e gerentes de vários países, tais como EUA, Reino Unido, Canadá, Hungria, Holanda e Israel. Além disso, parecia que os phishers coletavam principalmente endereços de e-mail direcionados do LinkedIn.

Figura 18. Cargos nas empresas das vítimas identificados no LinkedIn

Figura 19. Distribuição das vítimas por país

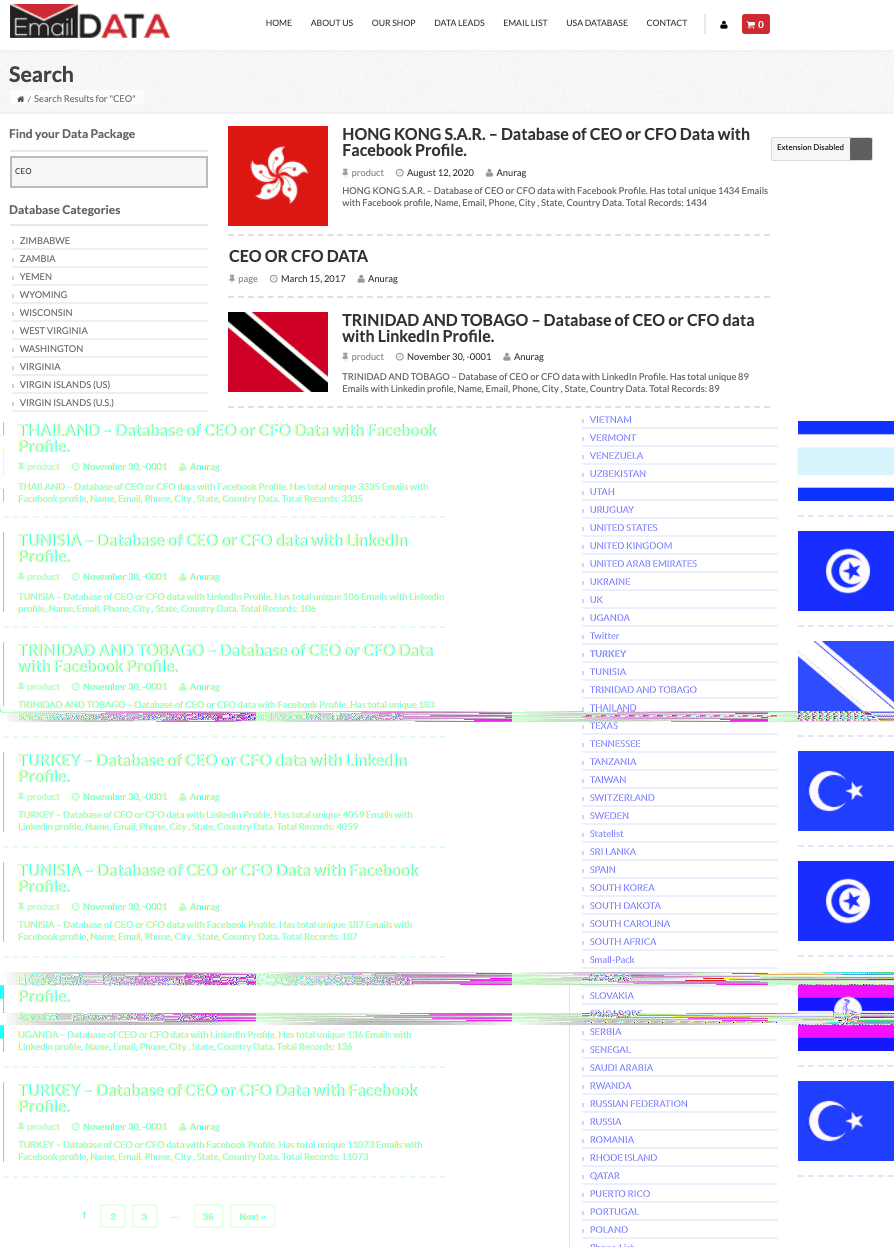

Com base na distribuição de dados, os CEOs nos EUA são obviamente os principais alvos dos agentes de ameaças que usam o kit de phishing V4 do Office 365. Nos mercados clandestinos, as listas de endereços de e-mail do CEO são frequentemente vendidas e compradas com o objetivo de conduzir ataques de phishing adicionais, obter acesso a informações confidenciais ou conduzir outros ataques de engenharia social, como comprometimento de e-mail comercial (business email compromise ou BEC) e falsificação de identidade.

Uma olhada em diferentes fóruns e páginas clandestinas também revelou ofertas específicas para credenciais comprometidas, que são categorizadas de acordo com o ano, setor, posição da empresa e credenciais de plataforma de mídia social. Além disso, as mensagens do fórum foram escritas em inglês, mesmo em fóruns que não são de língua inglesa, como aqueles voltados para usuários e grupos que falam russo. Embora não seja incomum, as contas foram criadas para postar mensagens específicas vendendo os dados e o kit de phishing para clientes em potencial. Isso é enfatizado em um fórum onde o agente comprou uma conta para usar em um dos fóruns apenas para vender dados.

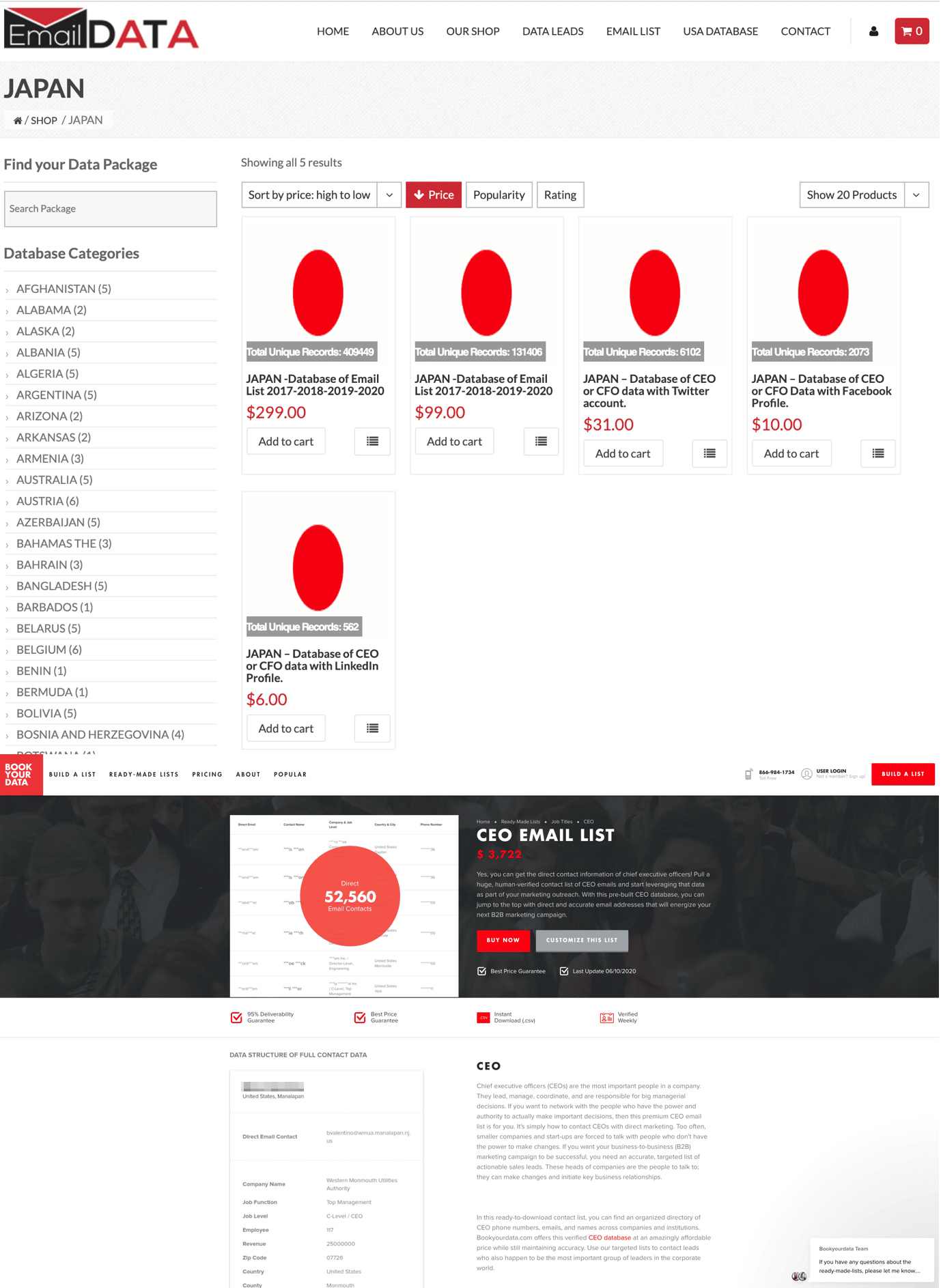

Para iniciar uma lista de alvos, existem várias plataformas disponíveis que vendem listas de e-mails de CFO/CEO, perfis do Facebook e muito mais, categorizados por região e país. Os invasores podem ter comprado listas de alvos de um desses sites.

Figura 20. Um site de marketing que oferece listas de páginas do Facebook e e-mail do CEO/CFO

Figura 21. Um site de marketing que oferece listas para o Japão, classificadas por ano, posição da empresa e plataforma de mídia social

Conclusão

Ataques e invasores de phishing costumam ter como alvo os funcionários — geralmente o elwo mais fraco na cadeia de segurança de uma organização. Como visto nesta campanha em particular, os invasores têm como alvo funcionários de alto nível que podem não ser tão experientes tecnicamente ou no quesito cibersegurança e podem ser mais propensos a serem enganados ao clicar em links maliciosos. Por visar de forma seletiva os funcionários C-level, o invasor aumenta significativamente o valor das credenciais obtidas, uma vez que elas podem levar a um maior acesso a informações pessoais e organizacionais (de caráter confidencial) e usadas em outros ataques.

A escala e a precisão dos e-mails e credenciais mostram que o invasor possui um conjunto de dados preciso de vítimas e alvos em potencial. Embora o invasor pudesse simplesmente ter compilado os e-mails dos sites das organizações visadas, ele deu um passo além para validá-los e garantir que complementam os dados coletados do domínio público.

Embora as organizações estejam cientes e desconfiadas das informações que incluem em sites e plataformas voltados ao público, seus respectivos funcionários devem ser constantemente lembrados de se atentarem aos detalhes que divulgam nas páginas pessoais. Eles podem ser facilmente usados contra eles para ataques usando técnicas de engenharia social. Todos os funcionários, independentemente da posição da empresa, devem ter cuidado ao revisar e agir em prompts de e-mail para ações específicas, especialmente de fontes desconhecidas.

Considerando isso, provedores de serviços e fornecedores legítimos nunca pedirão a consumidores individuais e usuários corporativos detalhes como credenciais de acesso à conta e, especialmente, para não reter senhas desatualizadas. Esses detalhes são suscetíveis a abusos entre indivíduos não autorizados e mal-intencionados e são deixados para personalização pelos fornecedores às respectivas equipes de segurança e TI de acordo com as políticas organizacionais.

Indicadores de comprometimento (IoCs)

Clique no link para encontrar nossa lista de IoCs.