O Hive, que é uma das famílias de ransomware com mais notoriedade em 2021, fez estragos no segundo semestre do ano depois de invadir mais de 300 organizações em apenas quatro meses – permitindo que o grupo ganhasse o que poderia ser milhões de dólares americanos em lucro. Em março de 2022, encontramos evidências de que outro ransomware, relativamente desconhecido, conhecido como Nokoyawa, provavelmente está conectado ao Hive, pois as duas famílias compartilham algumas semelhanças em sua cadeia de ataque, desde as ferramentas usadas até a ordem em que executam várias etapas. Atualmente, a maioria dos alvos da Nokoyawa está localizada na América do Sul, principalmente na Argentina.

Semelhanças e diferenças da cadeia de ataque

Alguns dos indicadores que observamos sendo compartilhados pelo Nokoyawa e pelo Hive incluem o uso do Cobalt Strike como parte da fase de chegada do ataque, bem como o uso de ferramentas legítimas, mas comumente exploradas, como o anti-rootkit scanners GMER e PC Hunter para evasão de defesa. Outras etapas, como coleta de informações e implantação lateral, também são semelhantes.

Os operadores do ransomware Hive são conhecidos por usar outras ferramentas – como o minerador NirSoft e MalXMR – para aprimorar seus recursos de ataque, dependendo do ambiente da vítima. Com base em nossa análise, Nokoyawa também faz a mesma coisa com base em suas vítimas. Observamos que o ransomware aproveita outras ferramentas, como Mimikatz, Z0 Miner e Boxter.

Também encontramos evidências baseadas em um dos endereços de IP usados por Nokoyawa de que as duas famílias de ransomware compartilham a mesma infraestrutura.

Embora não tenhamos certeza de como o Nokoyawa é entregue às suas vítimas, dadas as semelhanças com o Hive, é provável que ele use métodos semelhantes, como e-mails de phishing para chegada.

| Indicator | Hive | Nokoyama |

| Cobalt Strike (chegada) | Sim | Sim |

| Malware Coroxy (implantação de comandos e scripts do PowerShell) | Outros pesquisadores sinalizaram esse malware como relacionado ao Hive, embora não tenhamos confirmado isso | Sim |

| GMER (evasão de defesa) | Sim | Sim |

| PC Hunter (coleta de informações e evasão de defesa) | Sim | Sim |

| Scripts do PowerShell (coleta de informações) | Sim | Sim |

| PsExec (implantação lateral de Ransomware) | Sim | Sim |

| Nome do arquivo para payload de resgate (xxx.exe) | Sim | Sim |

Tabela 1. Semelhanças na cadeia de ataque do Hive e do Nokoyawa

Levando em consideração cada passo individual, as semelhanças podem não parecer tão aparentes – por exemplo, Cobalt Strike é uma ferramenta de pós-exploração muito popular que tem sido usada por outras gangues de ransomware – mas ao levar em conta todo o cenário, fica claro que estas duas famílias estão conectadas.

Apesar de suas semelhanças, elas apresentam algumas diferenças. Por exemplo, a maioria das variantes de ransomware Hive que observamos foram empacotadas usando UPX, enquanto a amostra do Nokoyawa que analisamos não usou nenhum empacotador para a amostra binária, deixando as strings do arquivo vazias e fáceis de analisar.

Figura 1. Uma variante do Hive empacotada usando UPX em comparação com a amostra Nokoyawa que analisamos

Amostra de Nokoyawa que analisamos

Outra diferença está no compilador – o binário do Hive foi compilado usando o script GoLang, enquanto o Nokoyawa usa outra linguagem para compilar seu binário, novamente tornando mais fácil desmontar e analisar.

Figura 2. Comparando os compiladores do Hive (acima) e Nokoyawa (abaixo)

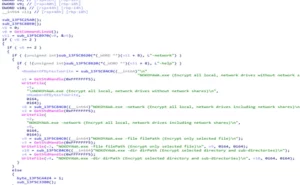

A terceira diferença está na rotina de criptografia. O Hive gera uma chave aleatória a ser usada para o processo de criptografia com base na API RTLGenRandom, que será inicialmente salva na memória. Essa chave é então usada por meio do que parece ser uma implementação de criptografia personalizada para criptografar os arquivos. A chave também é criptografada usando RSA por meio da implementação da criptografia RSA do GoLang, que é realizada usando uma lista de chaves públicas incorporadas no binário e salvas como <random>.key.<extension> na unidade criptografada. Finalmente, a chave gerada será apagada da memória para que a chave criptografada seja a única cópia da chave usada para descriptografia.

Por outro lado, o ransomware Nokoyawa gera uma chave aleatória a ser usada para o processo de criptografia usando a API BCryptGenRandom. Cada valor é criado para cada arquivo. Ele usa um nonce codificado para a criptografia, “lvcelcve” e Salsa para criptografar os arquivos, que é gerado para cada arquivo. Em seguida, ele criptografará a chave usando o par de chaves ECDH.

O que as informações coletadas implicam é que os operadores do ransomware Hive provavelmente começaram a usar outra família de ransomware – talvez como uma nova operação de Ransomware-como-serviço (RaaS). Também é possível que eles estejam usando a mesma cadeia de infecção de antes, mas com um payload de ransomware diferente.

Observe que não encontramos nenhuma evidência de que Nokoyawa esteja usando a técnica de dupla extorsão – onde o operador de ransomware ameaça liberar informações sensíveis em um site de vazamento, além de codificar arquivos – ao contrário do Hive, que foi encontrado integrando-o em seu ataques.

Defesa contra ataques de ransomware

O ransomware é um dos tipos de malware mais destrutivos existentes atualmente devido à sua capacidade de comprometer e vazar dados críticos. Portanto, as organizações devem garantir que suas informações estejam o mais seguras possível contra esses ataques. Essas recomendações de segurança podem ajudar a maximizar sua implementação de segurança com custos relativamente baixos:

- Habilitar a autenticação multifator pode impedir que agentes mal-intencionados comprometam contas de usuários como parte de seu processo de infiltração.

- Os usuários devem ter cuidado ao abrir e-mails não verificados. Os links incorporados nunca devem ser clicados e os arquivos anexados nunca devem ser abertos sem as devidas precauções e verificações, pois podem iniciar o processo de instalação do ransomware.

- As organizações devem sempre aderir à regra 3-2-1: crie três cópias de backup em dois formatos de arquivo diferentes, com um dos backups em um local separado.

- Corrigir e atualizar software e outros sistemas o mais rápido possível pode minimizar a chance de uma exploração de vulnerabilidade bem-sucedida que pode levar a uma infecção por ransomware.

- As organizações podem se proteger melhor contra ataques de ransomware se implementarem configurações de segurança em várias camadas que combinem elementos como detecção automatizada de arquivos e outros indicadores com monitoramento constante da presença de ferramentas legítimas armadas em seu ambiente de TI.

A correlação de dois ataques diferentes, como o que fizemos nesta entrada de blog com Hive e Nokoyawa, é muito mais fácil com soluções de detecção e resposta em várias camadas, como o Trend Micro Vision One™, que é uma plataforma de defesa contra ameaças desenvolvida especificamente para oferece valor agregado e novos benefícios além das soluções estendidas de detecção e resposta (XDR). Essa tecnologia fornece recursos poderosos de XDR que coletam e correlacionam automaticamente dados em várias camadas de segurança – e-mail, endpoints, servidores, workloads em nuvem e redes – para evitar ataques por meio de proteção automatizada, ao mesmo tempo em que garante que nenhum incidente significativo passe despercebido.

Indicadores de Comprometimento

URLs

hxxp://185.150.117[.]186:80/asdfgsdhsdfgsdfg (baixar Cobalt Strike)

SHA256

| Malware | SHA256 | Detection |

| Exploit Agent | a70729b3241154d81f2fff506e5434be0a0c381354a84317958327970a125507 | Trojan.Win64.NEKTO.YACCAT |

| Coroxy Dropper | 2ef9a4f7d054b570ea6d6ae704602b57e27dee15f47c53decb16f1ed0d949187 | Trojan.Win32.COROXY.SMYXBC3A |

| Coroxy | c170717a69847bb7b050832c55fcd2a214e9180c8cde5f86088bd4e5266e2fd9 | Backdoor.Win64.COROXY.YACCAT |

| DataSpy | a290ce75c6c6b37af077b72dc9c2c347a2eede4fafa6551387fa8469539409c7 | TrojanSpy.PS1.DATASPY.B |

| Nokoyawa | e097cde0f76df948f039584045acfa6bd7ef863141560815d12c3c6e6452dce4 | Ransom.Win64.NOKO.YACBL |