Observamos que a maioria das vítimas do cavalo de Troia Stegoloader, que apareceram recentemente nos noticiários, foram as organizações de assistência médica da América do Norte. O malware conhecido como TROJ_GATAK está ativo desde 2012 e usa técnicas de estenografia para esconder componentes em arquivos .PNG.

Observando vítimas recentes do malware Stegoloader, vimos que a maioria das máquinas infectadas, contadas nos últimos três meses, vieram dos Estados Unidos (66,82%), seguidas pelo Chile (9,10%), Noruega (3,32% e França (1,71%).

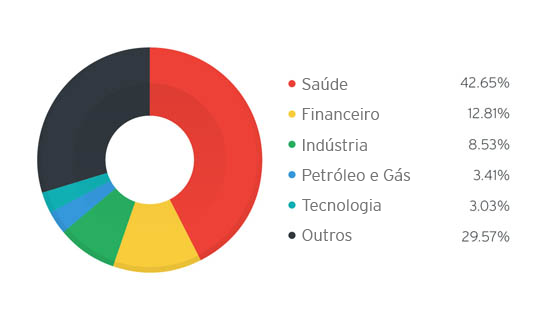

No mesmo período, vimos que as organizações mais afetadas vieram dos setores de saúde, financeiro e industrial.

Notadamente, todas as organizações de assistência médica afetadas pelo malware vieram da região norte americana. Os pesquisadores da Trend Micro estão atualmente investigando como os cibercriminosos podem usar isso em ataques organizados, embora nenhuma evidência ainda tenha sido encontrada.

Houve recentes violações bem-sucedidas, expondo milhões de arquivos de clientes de organizações de assistência médica, como a Anthem e Premera Blue Cross. Embora ainda não tenha sido vista em ataques, a estenografia pode potencialmente ser uma nova técnica que os cibercriminosos estão procurando para realizar ataques ao setor de saúde que podem expor registros médicos no futuro.

Estenografia, uma Imagem de Espionagem

Em um artigo anterior sobre estenografia e malware, notamos como a técnica de incorporar códigos maliciosos em arquivos de imagens para evitar a detecção iria apenas se tornar mais popular, especialmente entre os grupos de malware mais diligentes.

A ressurgimento do TROJ_GATAK e seu aparente foco em certas regiões e setores mostra que os cibercriminosos continuamente experimentam usos criativos de estenografia para propagar ameaças.

Quando escrevemos pela primeira vez sobre o malware, em janeiro de 2014, a variante TROJ_GATAK.FCK estava agrupada com geradores de chave para várias aplicações e o FAKEAV era sua carga final.

A carga final desses três exemplos recentes dos malware, TROJ_GATAK.SMJV, TROJ_GATAK.SMN, e TROJ_GATAK.SMP está sendo analisada.

Note que as rotinas das variantes nos últimos três anos continuam as mesmas. Os malware são baixados da Internet por usuários que acreditam que sejam geradores de chave ou keygens. Depois de baixado ele se apresenta como um arquivo legítimo relacionado ao Skype ou ao Google Talk. No final, ele baixa a fotografia de estoque onde uma grande parte de sua rotina está incorporada. As fotos seguintes são exemplos de fotos usadas pelo malware para incorporar componentes maliciosos.

Figura 2. Exemplo de imagens baixadas pelo TROJ_GATAK

O malware tem recursos anti-VM e anti-emulação, permitindo que ele evite a análise.

Foi observado que ataques passados usando estenografia usavam fotos de gatos e de por do sol interessantes e aparentemente inofensivas, visando contas bancárias online. Apesar dessa técnica de uso fotos ser bastante antiga, sua habilidade para ajudar cibercriminosos e agentes de ameaças evitarem a detecção continua sendo uma forte razão para continuar sendo usada.

Essas são algumas hashes SHA1 relacionadas ao malware relatado acima:

TROJ_GATAK.SMJV

- bce6a9368f7b90caae295f1a3f4d3b55198be2e2

- b8db99cf9c646bad027b34a66bb74b8b0bee295a

- d5d0a9ecf1601e9e50eef6b2ad25c57b56419cd1

TROJ_GATAK.SMN

- 2d979739fbf4253c601aed4c92f6872885f73f77

- 11f25bee63a5493f5364e9578fa8db9ed4c4b9c9

TROJ_GATAK.SMP

- 24b2da2aaa97228e0670fc6d5bda037cf127a284

- 36c00d11e6c51b0174addb5f38e559022bf1a16a

- 490043a6e903dbd5ddca9c86abba41abeae2edbe

Você pode ler mais sobre estenografia nas seguintes postagens (em inglês):

- Steganography Part 1: Why and How

- Steganography Part 2: Concealing Code and C&C Traffic

- Steganography Part 3: Final Thoughts

Atualizações em 29 de Junho de 2015, 12:32 PDT (UTC-7)

Os seguintes keyloggers (detectados como TROJ_DROPPER.GTK) foram confirmados como sendo relacionados a esse ataque:

- CompuApps_SwissKnife_Premium_v3_37_keygen.exe (790528 bytes)

- SHA1: BFE821A91CD7B6E9488D46741630ED91752910CA

- DigiEffects_Suite_AEX_v3_0_0_CE_64_bit_keygen.exe (865842 bytes)

- SHA1: AF5AE925758B629E594FB8F01EF89D113354A130

Também acrescentamos hashes para o TROJ_GATAK.SMP acima.

Publicado originalmente por Homer Pacag (Threat Response Engineer) em TrendLabs.