Explorando o mercado de serviços clandestinos para cibercriminosos

A prestação de serviços, bem como a forma com a qual os criminosos operam no submundo, passou por muitas mudanças ao longo dos anos para atender às diferentes demandas de infraestrutura do mercado.

Além das ofertas clandestinas padrão, tais como malware e kits de exploração, os cibercriminosos também valorizam ter uma infraestrutura de hospedagem estável que sustenta todas as suas atividades. Tal infraestrutura pode hospedar conteúdo malicioso e os componentes necessários para controlar suas operações (por exemplo, hospedagem à prova de balas que executa uma infraestrutura de hacker de back-end ou uma botnet alugada de máquinas comprometidas).

Em muitos aspectos, as transações entre os cibercriminosos ocorrem de forma semelhante àquelas em negócios legítimos. Amadores e profissionais confiam no marketing de seus produtos em várias plataformas — alguns usam as mídias sociais, enquanto outros o fazem apenas em fóruns clandestinos controlados e aprovados.

Nosso primeiro artigo nesta série de pesquisa forneceu uma visão geral do mercado clandestino, onde serviços, infraestruturas e ferramentas usadas para realizar atividades ilegais são comprados e vendidos. As ofertas são diversas e atendem a todas as necessidades. Esta parte da série de pesquisas fornece um olhar sobre a dinâmica do ecossistema do cibercrime: os serviços oferecidos no underground e como as infraestruturas são configuradas para certas aplicações criminosas.

Base da Infraestrutura do Cibercrime

Os modelos de negócios dos cibercriminosos variam. Eles geralmente incluem uma combinação de ativos dedicados e comprometidos, juntamente com provisionamento de domínio resiliente e serviços de anonimato. Nossa pesquisa detalhou algumas das principais categorias de serviços e novas maneiras pelas quais os cibercriminosos usam diferentes serviços de infraestrutura para se defender contra outros criminosos e investigações policiais. Quais são as ofertas de serviço comuns?

Serviços de Hospedagem Dedicada

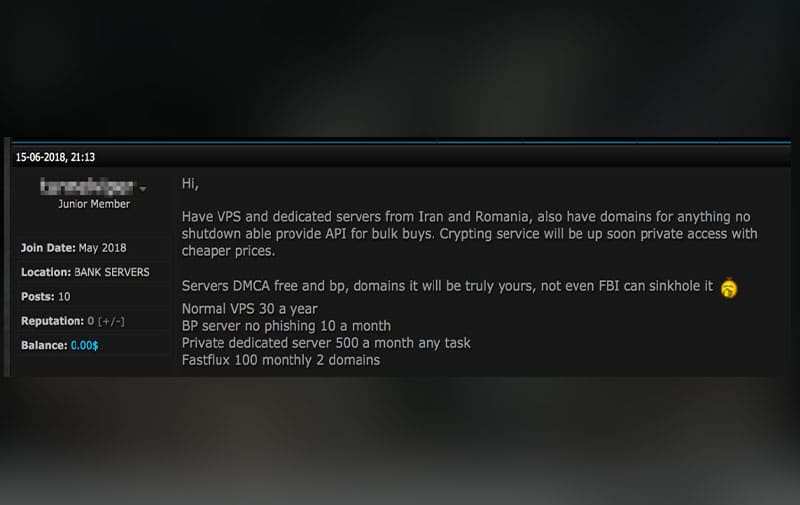

Cobrimos serviços dedicados de hospedagem blindados na primeira parte de nossa série de pesquisas. Os serviços de hospedagem na Web oferecem acesso a diferentes atividades maliciosas e criminosas. Os servidores dedicados são ideais para resistir a ação de criminosos por serem particularmente resistentes a interrupções e a tentativas de derrubadas.

Servidores privados dedicados e virtuais: um data center interno na Ucrânia

Fonte: Canal oficial do Serviço de Segurança da Ucrânia no YouTube

Os servidores dedicados e virtuais privados (VPS) são usados para hospedar componentes de infraestrutura criminosa, como painéis de controle de botnets e páginas de phishing, ou usados como “servidores de salto” para acessar com segurança outras infraestruturas. Às vezes, os criminosos usam infraestruturas “internas” em países com estruturas legais relativamente brandas. Racks de servidores, localizados em salas laterais de propriedades privadas, são oferecidos aos agentes de ameaças, ao invés de hospedá-los em entidades comerciais maiores.

Fluxo rápido moderno: comparações de custos em serviços de hospedagem

As infraestruturas de fluxo rápido permitem que os criminosos mudem constantemente a localização do servidor, aumentando, consequentemente, sua resistência a interrupções operacionais. Como os serviços baseados em fluxo rápido exigem manutenção de um pool de endereços IP com alta disponibilidade, sua operação é mais cara do que os serviços de hospedagem à prova de balas usuais.

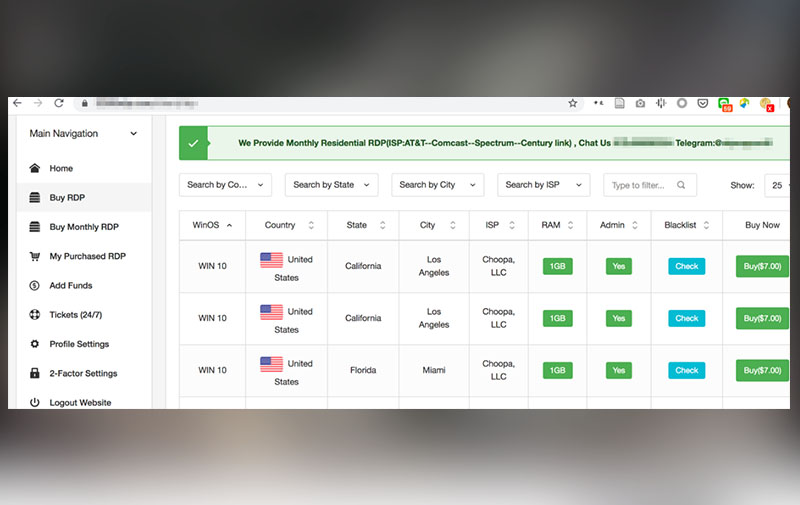

Serviços de hospedagem comprometidos

O uso e abuso de ativos legítimos são comuns no submundo. Os cibercriminosos dependem cada vez mais de máquinas comprometedoras para oferecer suporte a seus serviços. Alguns serviços revendem sites comprometidos para uso posterior como páginas de destino de phishing, páginas de hospedagem de kits de exploração ou portas de SEO.

Ativos legítimos são comprometidos e usados para hospedagem em pelo menos uma das etapas do ciclo de vida de monetização de um criminoso. Servidores expostos são explorados por meio de vulnerabilidades em softwares de servidor, ataques de credencial de força bruta ou campanhas de phishing. Os ativos comprometidos são vendidos em portais online, fóruns clandestinos e mercados dedicados em redes sociais.

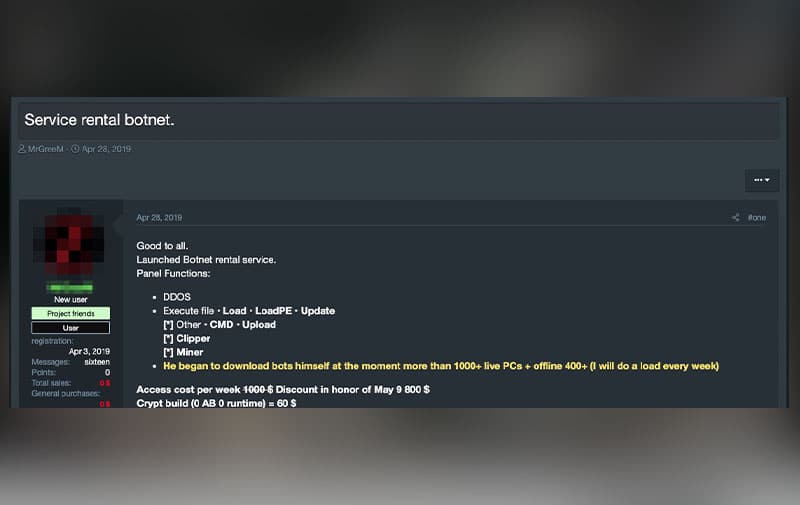

Botnets para alugar (PCs normais): oferta de serviço de aluguel de botnets com acesso ao painel C&C

Uma botnet baseada em PC com mais de 1.000 PCs conectados pode custar US$ 800 e incluir funções para mineração de criptomoedas, negação de serviço distribuída (DDoS) e execução arbitrária de arquivos. Os proprietários de botnets normalmente proíbem ransomware, cryptolockers e arquivos que têm detecções no VirusTotal, uma vez que tal comprometimento pode ser imediatamente exposto ao proprietário do PC.

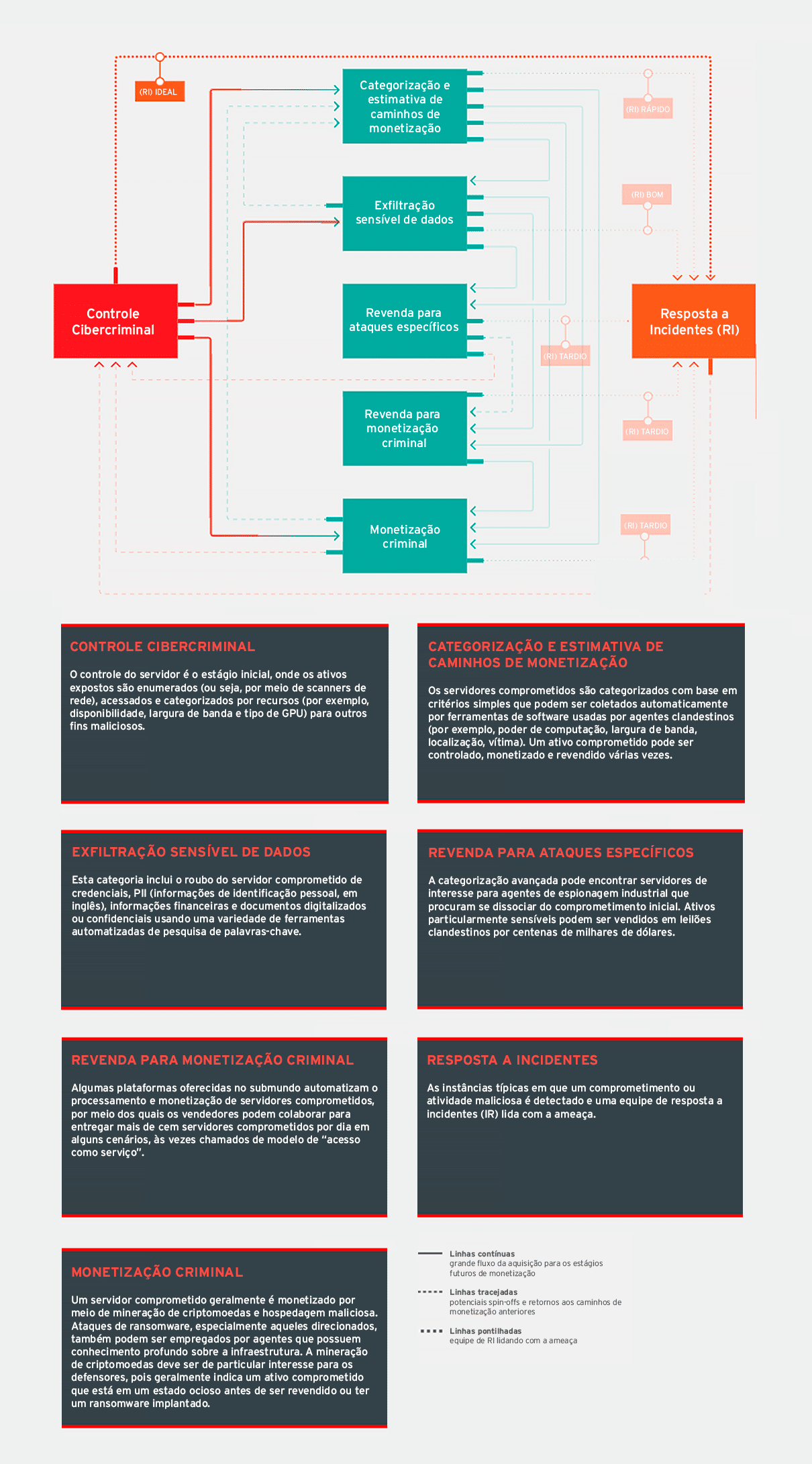

Abaixo está um estudo de caso examinando o ciclo de vida geral de um ativo comprometido e como eles são normalmente usados para fins maliciosos. A figura indica os vários spin-offs pelos quais um servidor passa quando é comprometido, como ele pode ser monetizado e revendido e quando as equipes de segurança eventualmente lidam com isso.

Ciclo de vida de monetização de um servidor comprometido

Serviços de privacidade e anonimato

Os serviços de anonimato permitem que os cibercriminosos se movam em direção a atividades ilícitas com maior segurança e ofuscação. Sem um serviço (confiável), os investigadores muitas vezes podem determinar a verdadeira identidade de um criminoso. Esses serviços têm alta demanda para os agentes de ameaça, e muitos desenvolvedores dedicam um tempo considerável para garantir a robustez deste lado da infraestrutura.

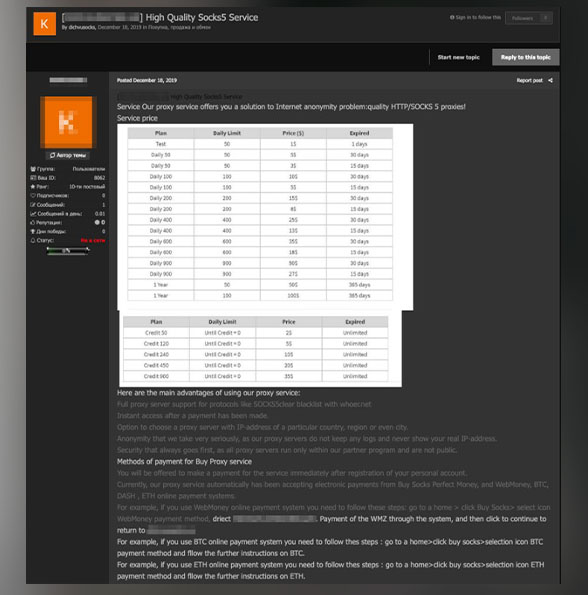

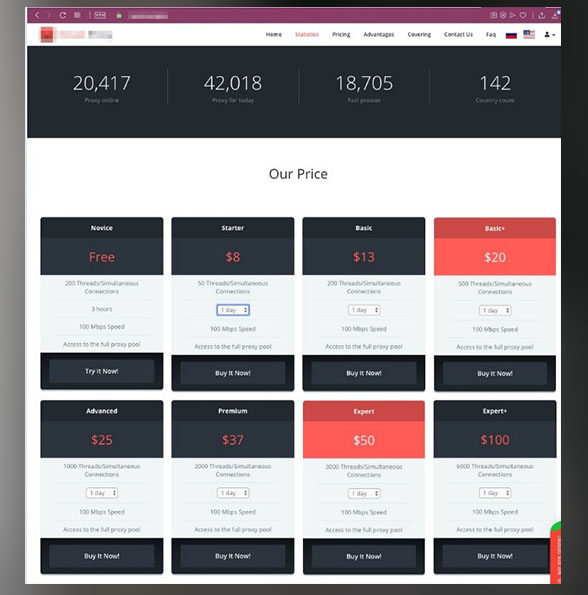

Proxies: amostra de lista de preços

Os serviços de proxy são comuns em fóruns criminais, havendo até planos SOCKS ilimitados que podem ser vendidos por apenas US$ 2. Isso permite que os agentes de ameaças ocultem atividades sem acionar a detecção por ferramentas de monitoramento de segurança de rede. Outros comercializam protocolos de comunicação legítimos como ferramentas Secure Shell (SSH) que, ao contrário do RDP, são mais versáteis e têm menos probabilidade de ficarem offline.

Serviços VPN de anonimato: Venda de contratos VPN de curto prazo no submundo

Muitos vendedores têm serviços de anonimato oferecidos para aluguel como seu principal modelo de negócios. Embora os provedores de VPN legítimos tenham assinaturas mensais, as ofertas de VPN suspeitas geralmente são oferecidas por meio de um “período de contrato”, às vezes apenas um dia. Os serviços, como no exemplo acima, fornecem uma maneira simples de descrever recursos, funcionalidade, eficácia e custo, além de atributos de atualização.

Serviços de provisionamento de domínio

Os domínios à prova de balas já fazem parte das operações de hospedagem há algum tempo. Os provedores de serviços oferecem hospedagem resistente a abusos para endereços IP e nomes de domínio: alguns até notificam os usuários quando recebem reclamações de abuso. Alguns vendedores também oferecem domínios recentemente liberados e confiáveis, que são úteis para contornar os filtros de software de segurança baseados em reputação.

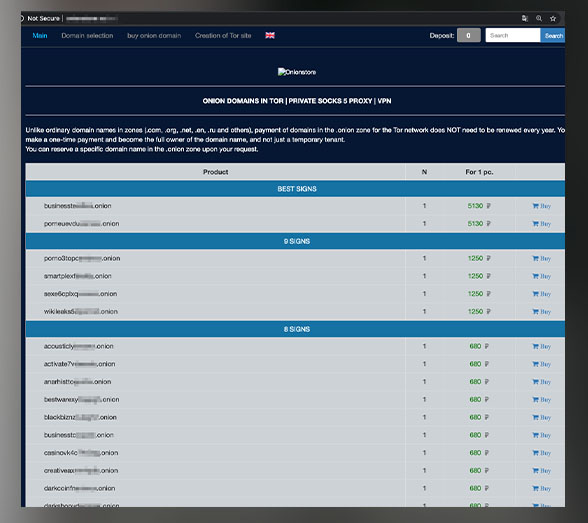

Domínios no Tor: lista de preços para domínios na zona .onion

Os cibercriminosos frequentemente ocultam a localização de partes de sua infraestrutura hospedando plataformas em sites darknet (.onion). As ofertas de mercado para esses domínios geralmente incluem hosts à prova de balas e fornecimento de componentes ilegais. Domínios populares são vendidos por cerca de US$ 10 a US$ 80.

DNS descentralizado: sites que registram domínios Namecoin e Emercoin

Escrevemos sobre o uso indevido potencial de blockchain e domínios de primeiro nível (TLDs) de sistema de nomes de domínio descentralizado (DNS) em 2013 e parece que se tornou mais comum para os agentes de ameaças. A arquitetura distribuída do TLD, o anonimato completo, a resistência a derrubadas e a capacidade das operações de nomes de domínio de serem totalmente automatizadas tornam o serviço atraente para os hackers. O ransomware GandCrab e cepas associadas, por exemplo, foram hospedados de forma proeminente neste espaço.

Nichos de infraestrutura de cibercrimes

O submundo oferece uma ampla gama de serviços. Encontramos ofertas que ainda não são amplamente distribuídas no território clandestino em comparação com as mencionadas acima, mas acreditamos que sua popularidade crescerá nos fóruns com o tempo. Esses desenvolvimentos no mundo do cibercrime permitirão que os defensores tenham uma melhor consciência dos nichos de mercado e os ajudem a se preparar para o que está por vir.

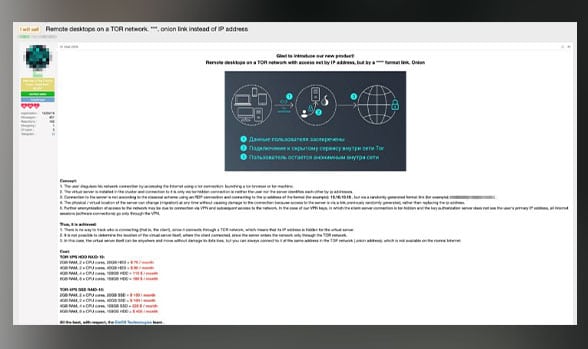

Espaço de trabalho móvel: uma oferta de espaço de trabalho pré-configurado à prova de balas no Tor

Encontramos ofertas para ambientes de trabalho móveis, que parecem ser uma variante à prova de balas de um ambiente de trabalho. Além de oferecer anonimato completo, os serviços também fornecem proteção contra DDoS, misturadores de tráfego de saída e VPNs. Alguns vendedores fornecem serviços de fluxo rápido, roteadores personalizados e suas próprias variantes “seguras” do Android.

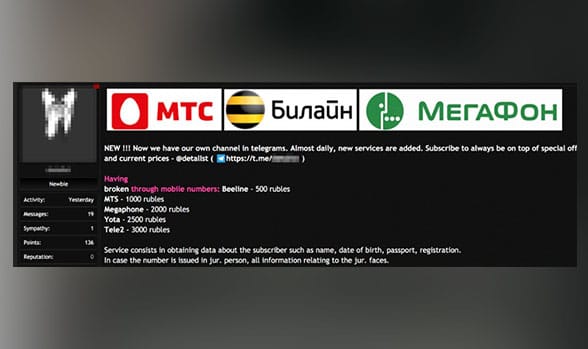

Serviços relacionados à telefonia: uma oferta de detalhes do assinante em números de telefone celular

Alguns vendedores clandestinos demonstraram familiaridade com redes e infraestruturas de telecomunicações por meio de serviços como aterrissagem de telefones, números de telefone descartáveis e checagem de detalhes de chamadas. Os serviços incluem várias informações de identificação pessoal do assinante. Curiosamente, também encontramos um serviço de confirmação por telefone e e-mail corporativo, que permite que os invasores criem contas fraudulentas ao contornar as abordagens de verificação comuns.

Outras tendências emergentes em infraestruturas clandestinas de crimes cibernéticos:

- Abuso de infraestrutura de satélite

- Infraestrutura de hospedagem de Internet das coisas (IoT)

- Infraestrutura móvel

- Computação parasitária para alugar

- Roubo de rota, BGP e espaço IP não utilizado

- Tráfego misturando redes anônimas

Se há algo a ser aprendido observando a evolução da economia clandestina, é que qualquer oferta imaginável tem uma boa chance de estar disponível, se já não prosperar em um mercado competitivo. Leia nosso artigo, “The Hacker Infrastructure and Underground Hosting: Services Used by Criminals,”, onde discutimos nossas descobertas no contexto das principais categorias de serviços.

Mais pesquisas sobre hospedagem clandestina:

- Hacker Infrastructure and Underground Hosting 101: Where are Cybercriminal Platforms Offered?

- · Inside the Bulletproof Hosting Business: Cybercriminal Methods and OpSec