Por: Ian Heritage

Data: 20 de abril de 2021

A base de conhecimento do MITRE ATT&CK® é uma ferramenta extremamente valiosa que ajuda a impulsionar o avanço e o alinhamento em todo o setor de segurança cibernética. Ela padronizou a interpretação da abordagem de um atacante e forneceu uma linguagem comum para descrever os comportamentos dos grupos de ameaças.

As avaliações realizadas pelo MITRE Engenuity não geram nenhuma pontuação, ranking ou classificação. Em vez disso, as empresas vêem com total transparência como um fabricante pode ajudar a detectar ataques de certos grupos de ameaças. Ao se alinhar ao framework ATT&CK, essas avaliações fornecem uma história completa do ataque.

As equipes de segurança podem aproveitar o MITRE ATT&CK framework para contar uma história que ajuda a simplificar a comunicação de segurança em sua organização. O framework também fornece maior visibilidade de cobertura às equipes de segurança. Um profissional de segurança pode aproveitar o MITRE ATT&CK para auditar lacunas de cobertura para descobrir onde podem estar vulneráveis a ameaças. A partir daí, ele pode usar as avaliações para comparar fornecedores e determinar quais soluções são mais adequadas para preencher essa lacuna. O aumento na visibilidade também pode ajudar a identificar sobreposições de cobertura que podem ser ajustadas para otimizar o custo.

Considerando todos os benefícios que o MITRE ATT&CK oferece, ainda assim, é uma quantidade bastante densa de informações para classificar e interpretar, por isso queríamos ajudar a detalhar a avaliação.

No entanto, antes de entrarmos na análise da avaliação em si, do que cada fase analisa e destaca, é importante entender os cenários de ataque deste ano. As avaliações MITRE Engenuity ATT&CK constroem suas simulações com base em ataques de ameaças persistentes avançadas (APT) do mundo real, simulando a trama e os fluxos operacionais de grupos específicos de ameaças adversárias. Este ano, a avaliação simulou separadamente dois grupos de ameaças com motivação financeira que usam comportamentos semelhantes, Carbanak no dia 1 e FIN7 no dia 2, que no total incluiu mais de 177 etapas.

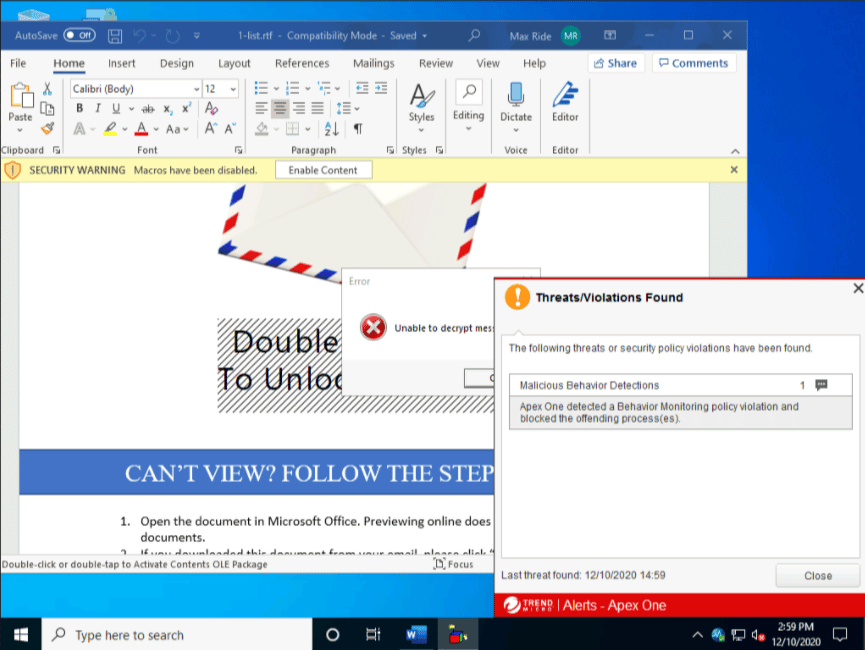

As análises MITRE Engenuity ATT&CK testam a capacidade de uma solução de detectar um adversário executando um ataque direcionado. Isso significa que, ao contrário dos testes tradicionais, o MITRE Engenuity concentra-se exclusivamente nos recursos de detecção do produto após a ocorrência de um comprometimento. No entanto, este ano, uma avaliação opcional foi executada para testar a capacidade de um produto de bloquear/prevenir um ataque, validando a eficácia de um produto na detecção de uma ameaça em andamento e interrompendo-o antes que ocorram novos danos.

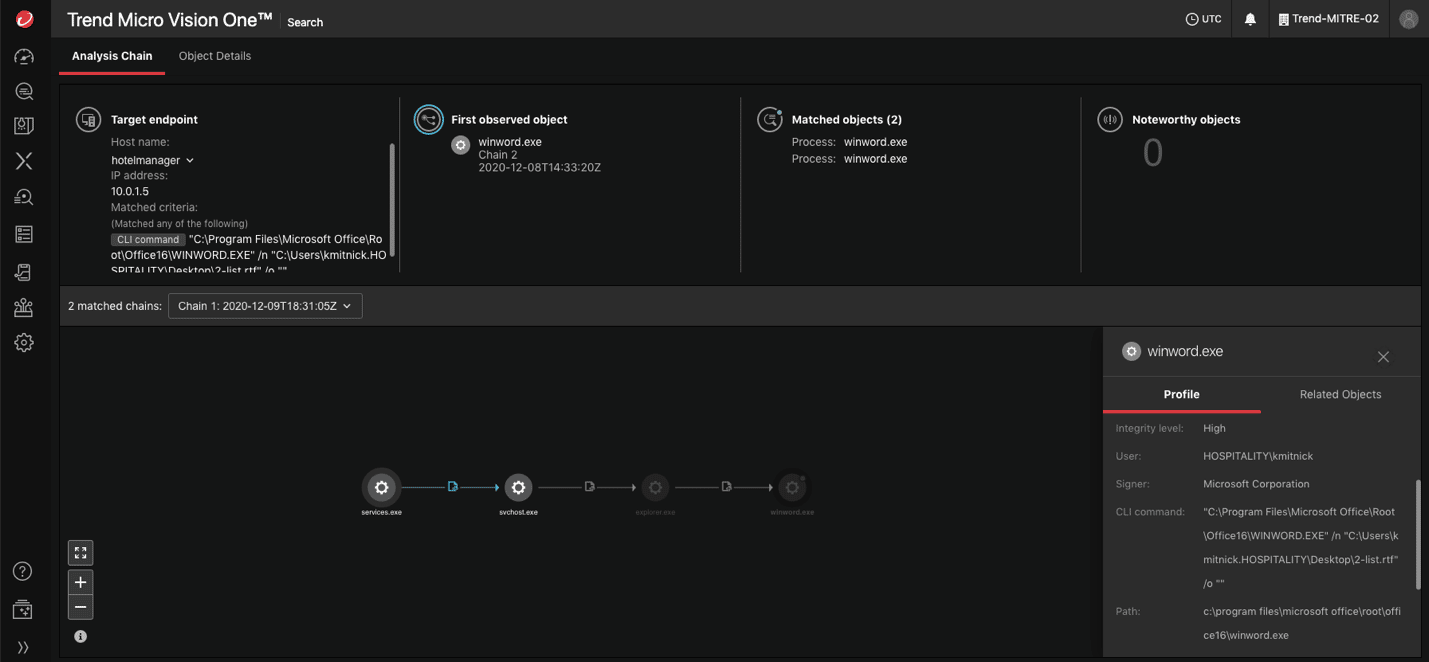

O Comprometimento: Enganando o Alvo

A história do MITRE Engenuity ATT&CK Evaluations começa com um gerente integral, seja no banco ou no hotel, sendo comprometido. Os invasores simulados enviaram um e-mail de spear phishing com um anexo malicioso para o gerente com o objetivo de induzi-lo a abri-lo, pois essa técnica depende da execução do usuário. Quando o gerente abriu o anexo, o acesso inicial foi concedido ao grupo de ameaça.

Figura 1 – Uma detecção de técnica chamada “Execução do usuário de documento relacionado ao Office” foi gerada quando explorer.exe iniciou o winword.exe quando o usuário clicou em 2-list.rtf

Mantendo o Acesso: o Trabalho Braçal

Agora que o grupo de ameaça recebeu acesso à rede da organização, ele deve coletar as informações necessárias para cumprir seu objetivo. Existem várias táticas usadas ao longo da jornada do atacante. Eles mantêm o acesso e evitam a detecção por meio de técnicas de persistência e evasão de defesa.

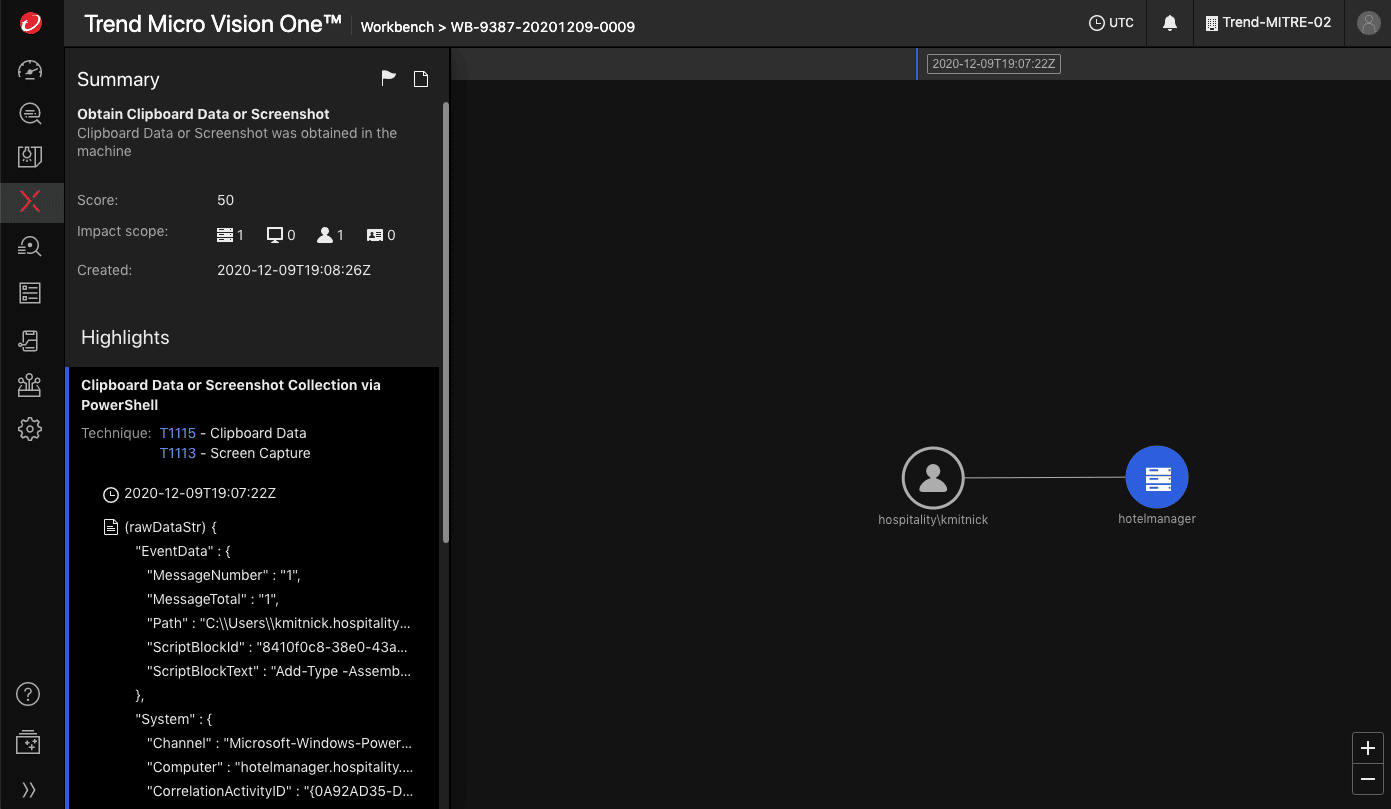

Figura 2 Uma detecção da Técnica chamada “Coleção de Dados ou Prints da Área de Transferência via Powershell” foi gerada quando o powershell.exe executou CopyFromScreen().

O adversário usa o escalonamento de privilégios, que normalmente envolve tirar vantagem de fraquezas, configurações incorretas e vulnerabilidades pré-existentes do sistema para obter permissões mais altas. A partir daqui, o agente da ameaça acessará e coletará credenciais e trabalhará para descobrir os sistemas certos para atingir seu objetivo.

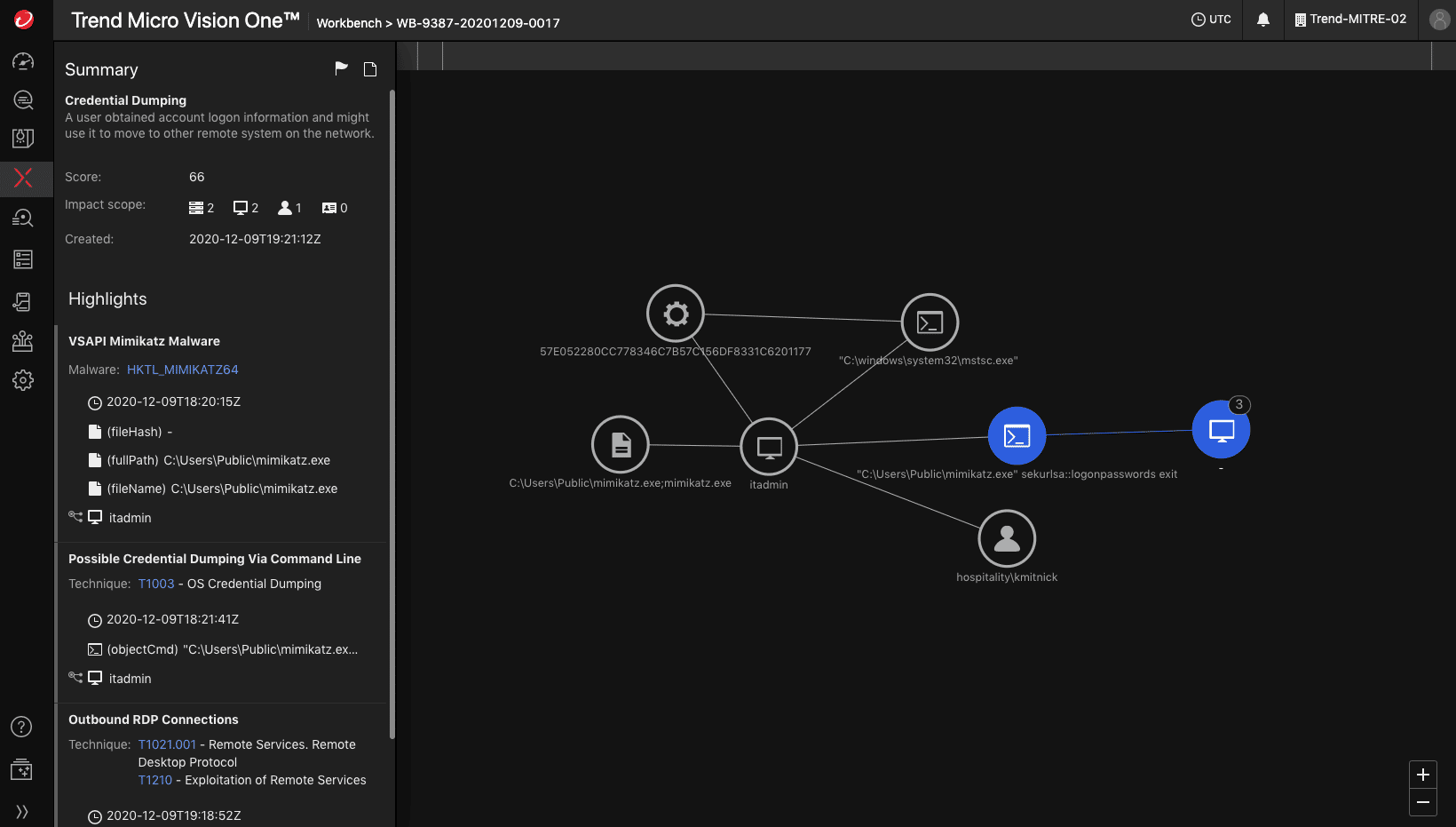

Figura 3 – Resultados do Workbench reunindo uma cadeia de ataques envolvendo despejo de credenciais usando o malware Mimikatz

Os dois grupos em questão são motivados financeiramente, então eles estão procurando informações que possam dar a eles o maior valor em dólares quando revendidos. Historicamente, Carbanak e Fin7 têm visado informações de identificação pessoal (PII) e informações de cartão de crédito para revenda.

Movimento Lateral: Avançando para Matar

O grupo de ameaça usará técnicas de movimento lateral para localizar o sistema-alvo do qual eles assumirão o controle em caso de fraude ou para roubar dados que podem vender para obter lucro financeiro. Este é um ponto crítico na detecção de ataques. Se os agentes da ameaça ainda estiverem na sua rede e movendo-se lateralmente, a correlação de dados em todo o ambiente é crucial para conectar os pontos e eliminar o invasor antes de suas etapas finais.

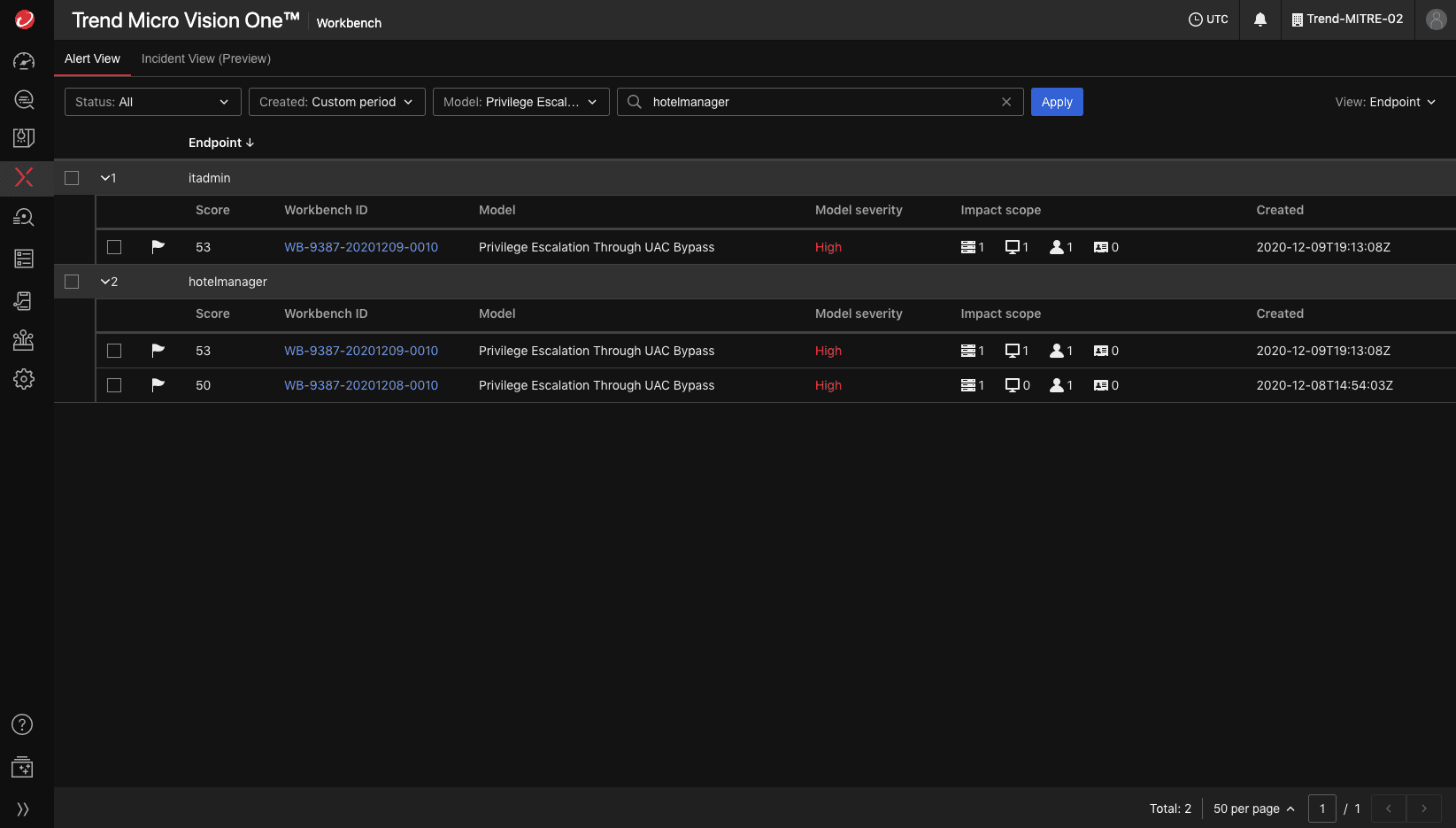

Figura 4 – Modelos do Workbench mostrando eventos correlacionados prontos para investigação adicional.

O Trend Micro Vision One é ótimo para essa etapa. A correlação automática de dados de ameaças de diferentes áreas da rede e do endpoint fornece melhores alertas para as equipes de segurança. Não apenas informamos que todos esses eventos individuais ocorreram – conectamos os pontos para você, mostrando que eles podem estar relacionados e ter indicadores de comprometimento semelhantes a um determinado grupo ou tipo de ataque.

Então, vamos resumir a história da avaliação:

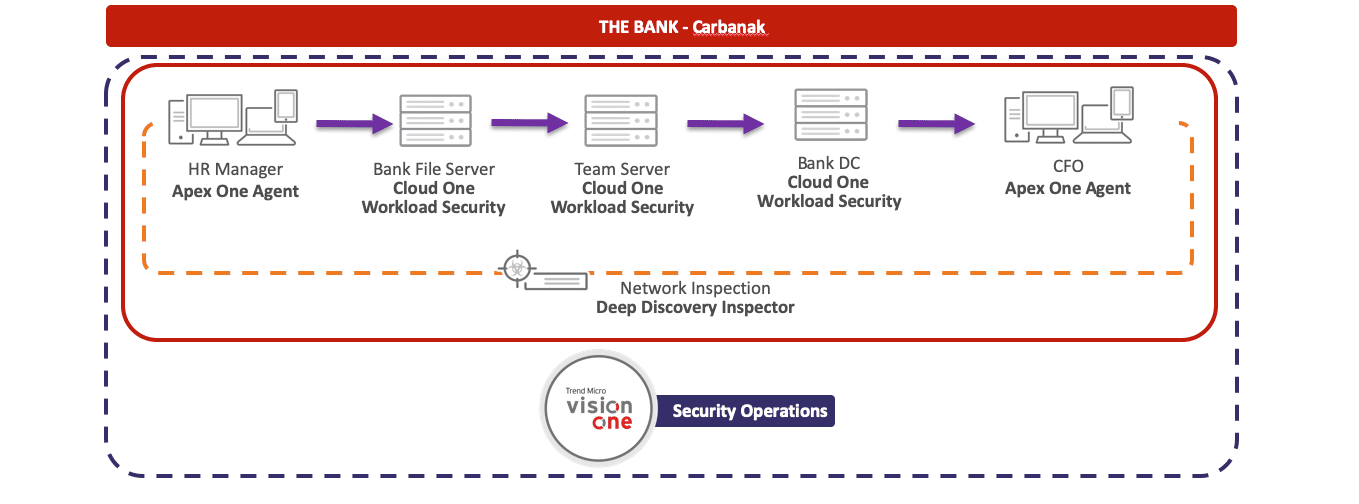

O primeiro ataque avançado foi do Grupo Carbanak, que tinha como alvo um banco, que é um dos alvos populares desse grupo. O ataque começou com o comprometimento do Gerente de RH, movendo-se lateralmente para localizar o sistema do CFO a partir do qual a coleta de dados confidenciais e transferências de dinheiro falsas estão sendo realizadas.

Figura 5 – Ambiente de avaliação Carbanak com atribuição da solução Trend Micro para cenários de detecção e prevenção.

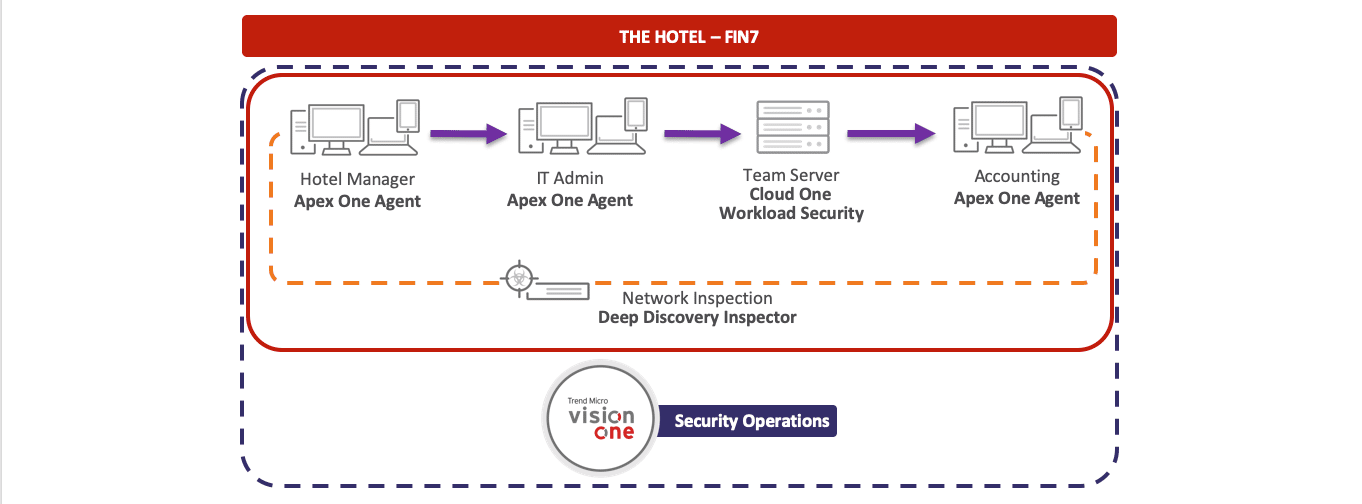

A segunda simulação foi um ataque encenado vindo do grupo Fin7, que lançou um ataque a uma rede de hotéis em que comprometeu o gerente do hotel, que silenciosamente manteve o acesso até que as credenciais fossem coletadas e um novo sistema-vítima fosse descoberto, de lá movendo-se lateralmente para um sistema de administração de TI, girando para um sistema de contabilidade e configurando a persistência para ler as informações dos dados de pagamento dos clientes.

Figura 6 – Ambiente de avaliação FIN7 com atribuição da solução Trend Micro para cenários de detecção e prevenção.

No terceiro cenário, a avaliação simulou 10 cenários de ataque envolvendo 96 testes, testando os controles de prevenção avançados usados para reduzir rapidamente a exposição e permitindo que você responda a ameaças menos comuns. Pense nisso como trancar a porta da frente em vez de depender de um sistema de CFTV para registrar alguém intervindo imediatamente. Garantir que os controles de prevenção estejam em vigor junto com a detecção é fundamental para prevenir e detectar ameaças avançadas como essas.

Figura 7 – O bloqueio antecipado evita que o resto do ataque se espalhe.

E o que isso tem a ver comigo?

É aqui que os mais de 30 anos de dados e pesquisas de ameaças da Trend Micro se tornam um grande valor agregado, permitindo que você reúna toda a telemetria para contar claramente a história de um ataque.

A plataforma Trend Micro Vision One pode ajudar clientes como você a entregar resultados impressionantes:

- 94% da cobertura do ataque para fornecer visibilidade de 167 das 177 etapas simuladas nas avaliações. Essa ampla visibilidade permite que os clientes construam uma imagem clara do ataque e respondam com mais rapidez.

- Com o Linux ganhando enorme popularidade entre muitas organizações, especialmente na migração para a nuvem, 100% dos ataques contra o host Linux foram detectados, capturando 14/14 etapas do ataque.

- 139 peças de telemetria foram enriquecidas pela plataforma Trend Micro Vision One para fornecer visibilidade de ameaças extremamente eficaz para melhor compreender e investigar os ataques.

- 90% das simulações de ataque foram evitadas por meio de detecção e resposta automatizadas no início de cada teste. Desviar o risco logo no início libera recursos de investigação, permitindo que as equipes se concentrem nos problemas de segurança mais difíceis de resolver.

O que mais preciso considerar?

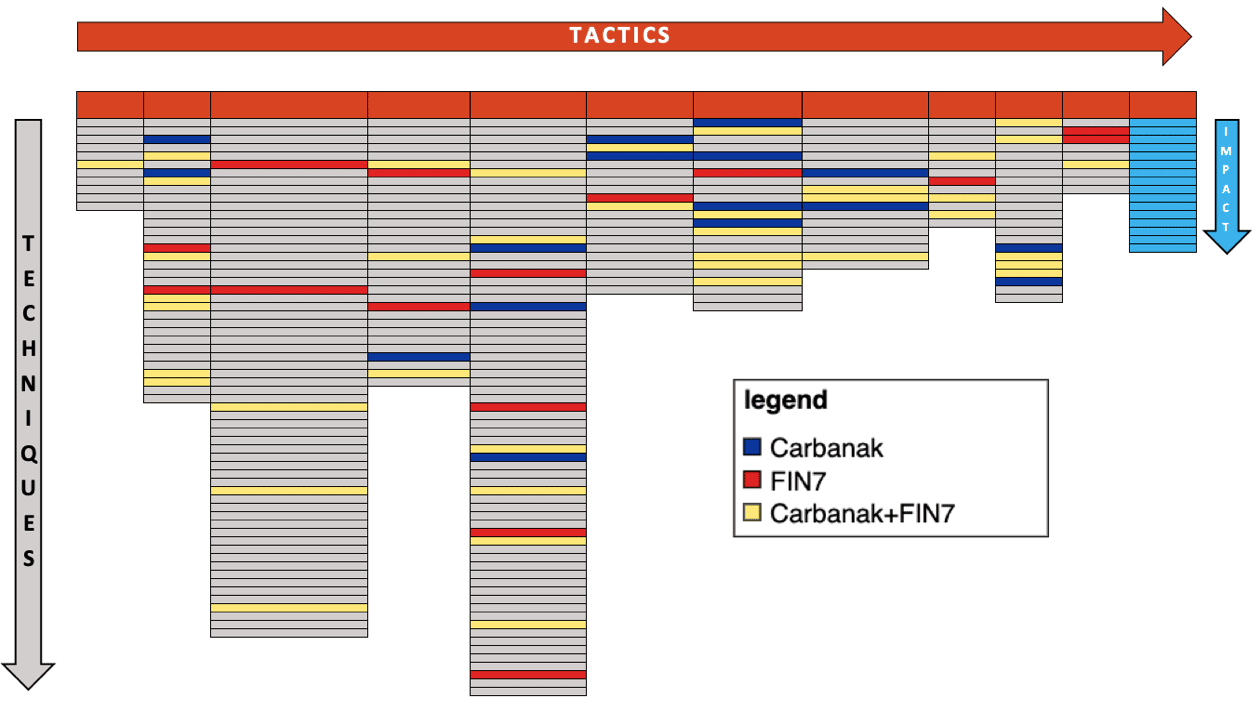

Ao avaliar o desempenho dos fabricantes, é importante considerar a hierarquia dos tipos de detecção. Existem 5 tipos identificados pelo MITRE ATT&CK:

- Nenhuma: embora nenhuma informação de detecção seja fornecida, “Nenhuma” não significa que nenhuma detecção ocorreu. Em vez disso, significa que não atendeu aos critérios de detecção exigidos pela MITRE Engenuity.

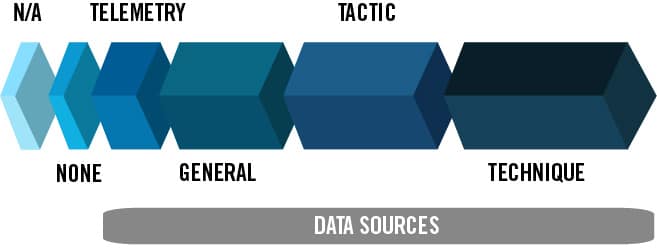

- Telemetria: foram processados dados que mostram a ocorrência de um evento relacionado ao processo que está sendo detectado.

- Geral: uma detecção geral indica que algo foi considerado suspeito, mas não foi atribuído a uma tática ou técnica específica.

- Tática: Uma detecção na tática significa que a detecção pode ser atribuída a um objetivo tático (por exemplo, acesso a credencial).

- Técnica: Uma detecção na técnica significa que a detecção pode ser atribuída a uma ação adversária específica (por exemplo, despejo de credencial).

Os resultados categorizados como um tipo de detecção geral, tática e técnica refletem dados enriquecidos, o que é uma coisa boa. Uma vez que essas detecções, como a técnica individual MITRE ATT&CK e a tática associada podem ser usadas para contar a história detalhada do ataque. Isso resultou em um entendimento geral de que as detecções gerais, táticas e técnicas são uma das prioridades entre os fabricantes.

As táticas são semelhantes a um capítulo de um livro. Um CISO pode descrever uma história que deseja contar com as táticas de alto nível usadas em um ataque e, em seguida, consultar as técnicas para contar a história de como eles realizaram o ataque, o que fornece detalhes extras.

Figura 8 – Avaliação Carbanak e FIN7, 65 técnicas ATT&CK em 11 táticas ATT&CK estão no escopo desta avaliação.

Portanto, ao avaliar os fornecedores, o tipo de detecção mais importante a pesar é o número de detecções gerais, e táticas e técnicas detectadas.

A telemetria também dá aos analistas de segurança acesso às pegadas brutas que fornecem maior profundidade de visibilidade de que precisam ao examinar a atividade detalhada do invasor nos ativos. Novamente, não é apenas importante ter acesso aos dados, mas dar-lhes sentido.

A Trend Micro não deixa essa responsabilidade totalmente com você. Iniciamos o processo de correlação de dados para você a fim de tornar mais aparente uma campanha de ataque maior. Você também tem a opção de explorar ainda mais os relacionamentos com o framework MITRE ATT&CK ou obter mais informações sobre tipos e grupos de ataques específicos da plataforma.

Figura 9 – Algumas organizações podem querer telemetria, enquanto outras querem detecção de Técnica.

Durante a simulação, a plataforma Trend Micro Vision One detectou ambos os ataques com sucesso, com visibilidade completa em todo o ambiente, permitindo detecção e investigação centralizadas. Coletando mais de 167 peças de telemetria e correlacionando-as com mais de 139 peças de dados enriquecidos, permitindo que a equipe contasse uma história clara de exatamente o que os invasores estavam tentando alcançar.

Uma terceira rodada separada foi conduzida para testar os controles de prevenção usados para prevenir riscos ao meio ambiente. Este foi um cenário de proteção opcional em que 17 dos 29 fornecedores participaram, incluindo a Trend Micro. Para este teste específico, a Trend Micro teve um desempenho excepcional com a capacidade de bloquear 90% das simulações automaticamente.

Outro elemento acrescentado este ano que merece destaque especial foi a introdução de servidores Linux, onde detectamos todas as 14 técnicas executadas no cenário de ataque simulado.

Estamos sempre felizes em participar das avaliações da MITRE Engenuity ATT&CK para testar nossos produtos contra ataques rigorosos. Confira os resultados completos e mais informações sobre o Trend Micro Vision One aqui: https://resources.trendmicro.com/MITRE-Attack-Evaluations.html