Após o seu último alerta de segurança, no dia 05 de abril de 2016, a Adobe divulgou hoje uma correção fora do ciclo de correções para uma vulnerabilidade no CVE-2016-1019, que afeta o Adobe Flash Player. A Trend Micro descobriu ataques ativos de dia-zero a partir do Exploit Kit Magnitude e que estão afetando usuários do Flash 20.0.0.306 e versões anteriores. Estes ataques não são eficazes contra usuários de versões do Flash 21.0.0.182 e 21.0.0.197. Isso se deve a uma redução do heap, introduzida pela Adobe na versão 21.0.0.182 e também presente na versão 21.0.0.197. Para estes usuários, o Adobe Flash apenas sofrerá uma queda se ocorrer uma tentativa de exploração da vulnerabilidade.

É altamente recomendado que todos os usuários atualizem imediatamente seus sistemas com a mais recente correção de segurança, tendo em vista que essa vulnerabilidade está sendo muito explorada. Antes da correção de segurança lançada hoje, observamos que este Exploit Kit já estava integrando esta vulnerabilidade ao seu arsenal, assim infectando os sistemas com o ransomware.

Com base em nossa análise do CVE-2016-1019, esta é uma vulnerabilidade do tipo confusão; e, apesar do Exploit funcionar somente na versão do Flash 20.0.0.306 e nas versões anteriores, ele só levará a uma queda do sistema e não será executado nas versões do Flash 21.0.0.182 e 21.0.0.197, respectivamente. A Adobe lançou uma redução do heap a partir da versão 21.0.0.182.

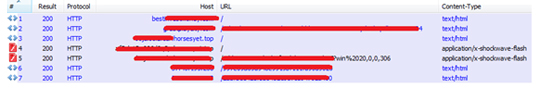

Figura 1. Domínios maliciosos hospedado o Magnitude Exploit Kit

O Magnitude integrou o ataque de dia-zero do Adobe Flash; e deixa sistemas infectados com o ransomware Locky

Já em 31 de março de 2016, vimos um ataque de dia-zero sendo incluído no código do Magnitude Exploit Kit através do feedback do nosso Trend Micro™ Smart Protection Network™. Isto faz com que o ransomware Locky, um criptoransomware que ataca macros em arquivos de documentos para esconder seu código malicioso. Este malware declaradamente atingiu os sistemas do Hospital Metodista de Kentucky, EUA.

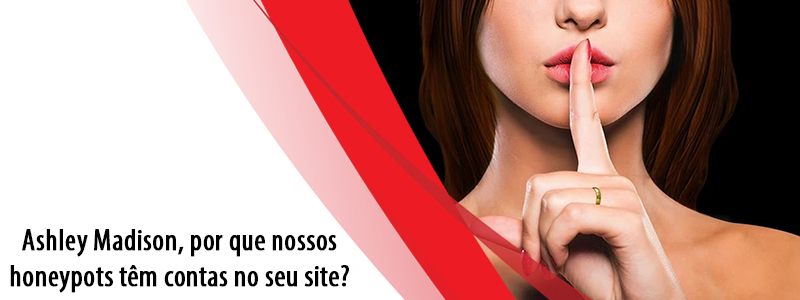

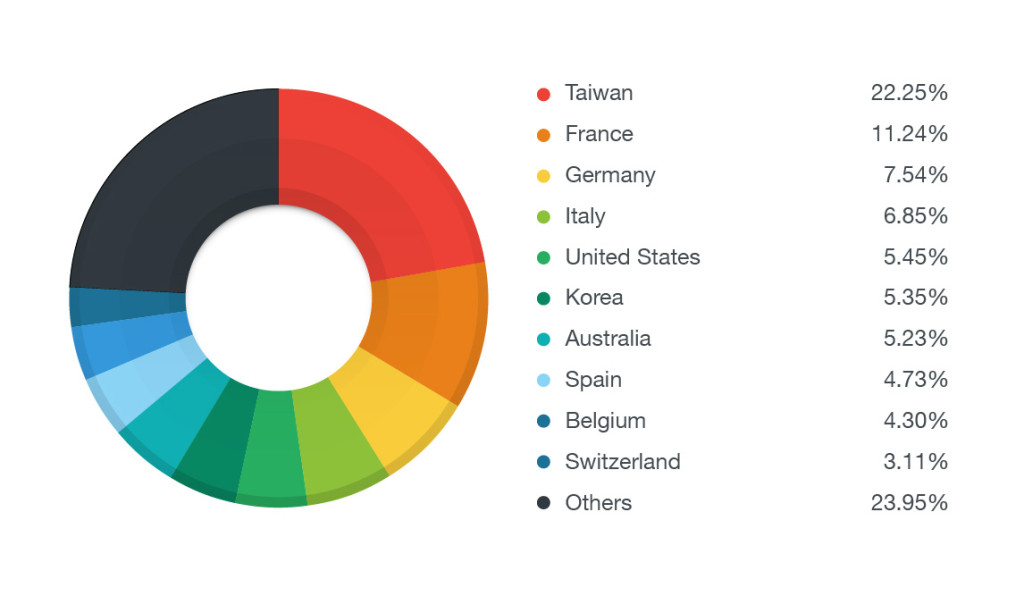

Figura 2. Distribuição global do tráfego do Magnitude Exploit Kit (31/março a 6/abril de 2016)

As soluções de segurança contra os ataques de zero day no Adobe Flash

Os criminosos por trás do Exploit kit Magnitude são rápidos em incluir este bug de segurança na sua lista de vulnerabilidades direcionadas. Aconselhamos que os usuários atualizem seus sistemas para a versão mais recente do Adobe Flash Player.

A Trend Micro protege os sistemas contra os riscos de ataques de dia-zero através de nossa ampla gama de tecnologias de solução. O recurso de Browser Exploit Prevention em nossos produtos de endpoint, tais como o Trend Micro™ Security, o Smart Protection Suites e o Worry-Free Business Security bloqueia Exploits em navegadores quando os usuários acessam as URLs em que estes estão hospedados.

Nosso Sandbox com o mecanismo Script Analyzer, que faz parte do Trend Micro™ Deep Discovery, pode ser usado para detectar essa ameaça através de seu comportamento, mesmo sem nenhuma atualização de mecanismo ou do padrão.

O Trend Micro Deep Security e Vulnerability Protection defendem os sistemas contra ameaças que podem potencializar essas vulnerabilidades, utilizando as seguintes regras de DPI:

- 1007572 – Vulnerabilidade de Execução Remota de Código do Adobe Flash Player (CVE-2016-1019)

Clientes do TippingPoint estarão protegidos contra ataques que exploram esta vulnerabilidade através do filtro MainlineDV, que será disponibilizado em 12 de abril:

- 24253: HTTP: Vulnerabilidade do Tipo Confusão do Adobe Flash FileReference

Gostaríamos de agradecer o Kafeine por trabalhar conosco para proteger nossos clientes.

Atualizado em 7 de Abril, 2016, 22h17 (UTC-7)

Nós atualizamos esta publicação para revisar o malware distribuído pelo Exploit Kit Magnitude.