Ameaças nunca ficam paradas e os exploits kits não são exceção. 2015 presenciou várias mudanças nessa parte do cenário de ameaças: exploits recém-descobertos foram adicionados, sites comprometidos e malvertising foram usados para implantar e propagar ameaças usando exploit kits.

Os exploit kits foram uma parte fundamental do cenário de ameaças em 2015. Nessa série de postagens examinaremos as evoluções dos exploit kits em 2015, começando com novos exploits adicionados e com as novas técnicas que foram usadas como parte integrante de ataques usando-os. Em uma próxima postagem, veremos o feedback de nossos clientes para determinar a escala dos problemas e também mostrar quais países/regiões são as mais afetadas.

Novos Exploits: Domínio do Flash

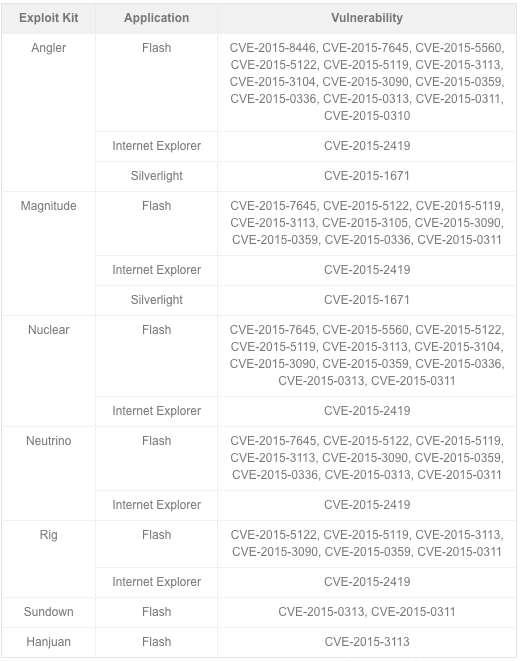

Os exploit kits precisam adicionar continuamente novas vulnerabilidades como alvo para garantir sua potência, mesmo quando os usuários já atualizaram seu software para uma versão mais recente. Então não é surpresa que 17 novas vulnerabilidades foram alvos de vários exploit kits em 2015. 14 dessas vulnerabilidades foram corrigidas antes que quaisquer exploits fossem usados amplamente. As três restantes se tornaram dias-zero que afetaram usuários antes que um patch estivesse disponível. Algumas delas foram usadas primeiro em ataques direcionados como o Pawn Storm ou vazadas online (vulnerabilidades do Hacking Team), enquanto outras foram “descobertas” através de uma análise cuidadosa dos patches.

O notável desse total foi o domínio de uma só aplicação – o Adobe Flash Player. Treze das vulnerabilidades foram só dessa aplicação. Isso destaca a importância das vulnerabilidades do Flash no ecossistema do exploit kit – sem a presença do Flash, eles seriam bem menos poderosos.

Tabela 1. Exploits adicionados a exploits kits em 2015 (do mais novo para o mais antigo, por data de identificação)

Como veremos mais tarde, o exploit kit Angler foi o que teve mais sucesso em 2015. O Angler adiciona exploits regularmente e, como se pode ver na tabela acima, é frequentemente o primeiro exploit kit a visar uma vulnerabilidade. A tabela abaixo lista as várias vulnerabilidades que foram alvos recentes dos exploit kits em 2015.

Tabela 2. Exploits adicionados a exploit kits em 2015 (pelo exploit kit)

Técnicas de Evasão

Uma parte padrão para analisar e detectar ataques de exploit kit é a análise de qualquer tráfego de rede que é gerado. Para combater isso, em 2015 os agressores começaram a usar criptografia para proteger seu tráfego de rede.

Usaram o algoritmo de troca de chave Diffie-Hellman para trocar as chaves de criptografia entre a vítima e os servidores do exploit kit. Isso protege o arquivo do exploit contra os produtos de segurança de rede, pois para começar eles não conseguiriam verificar e detectar qualquer arquivo malicioso transferido. Do mesmo modo, os produtos que dependem da captura de tráfego para detectar atividades relacionadas a exploits também se tornariam menos eficazes, pois a repetição de tráfego não seria mais efetiva.

Além de dificultar a detecção, esses passos também dificultam a vida dos pesquisadores que tentam analisar as atividades do exploit kit.

Figura 1. Como o protocolo Diffie-Hellman pode ser usado para trocar dados.

Sites CMS comprometidos e Malvertising

Em 2015, foram usados dois principais métodos para direcionar os usuários para exploit kits: sites comprometidos e malvertising. Vamos falar antes sobre o primeiro método.

Sites comprometidos atingem os usuários redirecionando os visitantes para um site separado que contém o código do exploit kit. Em muitos casos, esses sites são facilmente comprometidos por causa do software do sistema de gerenciamento de conteúdo (Custom Management System ou CMS, em inglês) usado nesses servidores.

Em novembro de 2015, fizemos um relatório sobre a campanha ElTest, que enviava ransomware para os visitantes dos sites comprometidos usando o exploit kit Angler. A campanha conseguiu assumir o controle de mais de 1.500 sites para distribuir malware. A campanha EITest normalmente adicionava um objeto SWF a páginas do site comprometido, que baixava outro arquivo Flash para injetar um iframe oculto que levava a exploit kits. Tudo isso acontece praticamente sem o conhecimento do usuário.

A ElTest está longe de ser a única campanha que visou sites para comprometê-los. Porém, todas essas campanhas tinham características semelhantes: visavam sites que rodam em CMSs conhecidos como WordPress, Joomla e Drupal. Os sites afetados estavam sendo executados em versões sem patches e vulneráveis, ou desses sistemas ou de extensões amplamente usados, destacando como é importante mantê-los atualizados. Essa combinação de fatores permitiu aos agressores visarem um grande número de sites, comprometendo-os sem muito esforço, colocando muitos usuários em risco.

Figura 2. Objeto SWF inserido (Clique para aumentar)

Alternativamente, anúncios podem ser usados para levar os visitantes a sites maliciosos – sem que eles saibam. A grande maioria dos sites depende de anúncios para ajudá-los a pagar as contas, mas esses anúncios raramente são diretamente gerenciados pelos proprietários do site. São gerenciados por redes de anúncios. Se essas redes não conseguem garantir que todos os compradores de anúncios são legítimos, os agressores podem “comprar” tráfego de anúncio e levá-los a exploit kits. Esses ataques são muito difíceis de serem detectados e removidos pelos proprietários dos sites já que tudo acontece através da rede de anúncios, que eles não controlam diretamente.

Figura 3. Frame Invisível escondendo um Malvertising

Figure 4. Anúncios pop-up levando a exploit kits

Sumário

Exploits kits mostraram ser muito poderosos durante anos e em 2015 não foi diferente. Com uma ferramenta tão eficaz em mãos, não há razão para esperar mudanças radicais; ao contrário, vimos muitas evoluções em seu funcionamento.

Novas vulnerabilidades em software (especialmente no Adobe Flash) foram rapidamente integradas a exploit kits. A criptografia agora está sendo usada para proteger o tráfego de rede dos exploit kits, dificultando a detecção e análise. Tantos os CMSs comprometidos como os malvertisings estão sendo usados para enganar cada vez mais os os usuários.

Cada um deles não é especialmente revolucionário. Juntos, porém, eles continuam a tornar os ataques que usam os exploit kits cada vez mais eficazes e atraentes para os cibercriminosos. Qual o tamanho desse problema? É disso que vamos falar na segunda postagem dessa série.