As empresas de hoje se orgulham de responder rapidamente a novas condições. Infelizmente, os cibercriminosos não são diferentes. Uma família de malware recém descoberta enfatiza como as informações são roubadas e enviadas de volta para os agressores muito rápido. Chamamos esse ataque de FastPOS, devido à velocidade e eficiência de seus recursos para o roubo de cartões de crédito.

O FastPOS foi feito para extrair dados imediatamente de cartões de crédito roubados, ao invés de armazená-los em um arquivo e periodicamente enviá-los aos agressores. Isso sugere que ele pode ter sido projetado para visar situações com um ambiente de rede muito menor. Um exemplo seria onde o gateway de rede principal é um modem DSL simples com portas encaminhadas ao sistema PDV.

Chegada e Alvos

O FastPOS (que nós detectamos como TSPY_FASTPOS.SMZTDA) chega a seus alvos por meio de três métodos:

- Links para um site médico comprometido, falando sobre técnicas cirúrgicas a laser.

- Um serviço de compartilhamento de arquivos em tempo real.

- Transferência direta de arquivos via VNC.

Os dois primeiros métodos envolvem algum tipo de engenharia social para fazer os usuários executarem o malware; o último envolve o comprometimento de credenciais da empresa de algum tipo ou força bruta para obter os nomes de usuários e senhas necessárias.

As vítimas dessa ameaça em particular foram amplamente distribuídas: identificamos vítimas de várias partes do mundo. Por região, foram:

- Américas: Brasil e Estados Unidos

- Ásia: Hong Kong, Japão e Taiwan

- Europa: França

Figura 1. Setores e países das vítimas do FastPOS

Os setores também variaram. Uma vítima dos Estados Unidos foi uma clínica veterinária; alvos de outros lugares incluíram empresas dos setores alimentício e de logística. Em algum desses casos, os locais das vítimas eram escritórios remotos que tinham acesso VPN aberto.

Roubo de informações

O FastPOS foca em enviar imediatamente qualquer informação roubada ao agressor, ao invés de armazenar e fazer upload em intervalos de tempo. Embora possa resultar em alguma atividade errante de rede, dado os dispositivos de hoje (que estão constantemente conectados) esse tipo de atividade é relativamente fácil de esconder. Isso é feito em ambos os métodos de roubo de informação que ele usa: keylogging e RAM scraping.

A implementação do keylogger é semelhante à versão encontrada no NewPOSThings. A digitação de teclas registradas não é armazenada no sistema afetado, é gravado na memória. Elas são transmitidas ao agressor assim que a tecla Enter é apertada. Dependendo dos procedimentos da empresa da vítima, as informações roubadas podem incluir credenciais de usuários, informações pessoalmente identificáveis (PII) dos clientes e funcionários, todo o necessário para informação de pagamento (para ajudar os agressores a descobrirem o que é o que, o título da janela onde essas teclas digitadas são roubadas também está registrado e incluído nos dados.)

O RAM scraper foi feito para roubar apenas informações de cartão de crédito. Uma série de verificação tem o objetivo de garantir que o RAM scraper é capaz de roubar números de cartões válidos.

Um dos recursos desse RAM scraper que não é comum em nenhum outro lugar é a verificação do código de serviço do cartão. Um cartão com códigos de serviço 101 ou 201 podem ser usados normalmente em todo o mundo. A única diferença é que o serviço 201 especifica que só devem ser usados os chips incorporados nos cartões EMV mais novos, sempre que possível. Cartões que exigem PINs para transações também estão excluídos.

Extração de dados

Como já dissemos antes, o FastPOS não armazena qualquer informação ou registros de status localmente. Ao invés disso, qualquer informação roubada é imediatamente enviada para um servidor C&C, cuja localização está codificada dentro do malware. Isso vale tanto para as teclas digitadas registradas, como para qualquer informação do RAM scraper.

Como é feito o upload da informação também é incomum. Elas são enviadas como parâmetros para a URL dos servidores C&C, como visto abaixo:

Figura 2. URL de exemplo de tráfego de volta para o servidor C&C

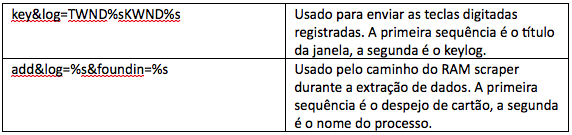

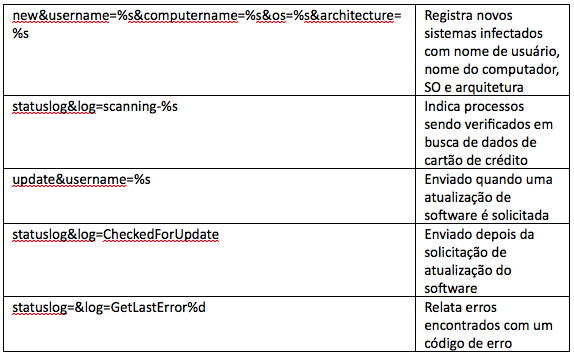

Esse exemplo envia de volta dados do RAM scraper. Os dois comandos de extração são os seguintes:

Tabela 1. Comandos de extração

Do mesmo modo, informações de registros e do sistema são enviadas com os seguintes comandos:

Tabela 2. Outros comandos

O uso de GET pode ser considerado incomum. O comando GET normalmente é usado para recuperar arquivos, ao passo que o comando POST é usado para enviar informações para um servidor. Nesse caso específico, não parece ser o caso. O servidor C&C responde com um HTTP 200 padrão. Uma possibilidade é que esse uso de um comando GET foi feito para levantar menos suspeitas, afinal, esse é o mesmo comando usado quando qualquer navegador recupera um site.

Mais uma coisa a ser observada – a não-utilização do HTTPS aqui significa que os dados da vítima são enviados “abertamente”, sem qualquer criptografia. Significa que eles podem ser facilmente roubados por outros atores de ameaças capazes de interceptar o tráfego de rede, fazendo com que o usuário seja vítima duas vezes.

Quem criou o FastPOS e quem o usa?

Com qualquer ameaça como essa, normalmente perguntamos quem criou esse malware e quem o está usando. Apesar de não termos respostas definitivas, existem algumas dicas interessantes.

Postagens em um fórum de 2015 mostraram que um usuário estava publicando exemplos de códigos de malware que usavam o mesmo mutex que nossas amostras do FastPOS.

Figura 3. Solicitação de ajuda, com mutex

Coincidência? Pode ser. Porém, note as sequências acima no código para enviar teclas digitadas: KWND e TWND. Eles também aparecem em outras postagens do mesmo usuário:

Figure 4. Solicitação de ajuda, com sequências únicas (Clique para aumentar)

E quem o está usando? Podemos ter algumas pistas com esse anúncio em particular:

Figura 5. Anúncio (Clique para aumentar)

Esse anúncio é para um site, no qual outros usuários podem comprar informações de cartões roubados. O que é incomum é que descobrimos que esse endereço IP do site foi usado pelo próprio FastPOS como um servidor C&C! Resumindo, as pessoas por trás do FastPOS estão vendendo credenciais roubadas por meio do mesmo servidor que usam para receber essas credenciais.

Nossa ficha técnica contém mais detalhes sobre essa ameaça, inclusive: uma linha do tempo de sua evolução, mais detalhes técnicos e também um resumo das informações de cartão que foram vendidas.

Conclusões

O design do FastPOS o diferencia de outras famílias do malware POS. Parece que ele foi projetado para operar em situações, nas quais uma rede grande em escala empresarial pode não estar presente: foi projetado para ambientes com um espaço muito menor. Podem ser casos, em que o gateway de rede principal é um modem DSL simples com portas encaminhadas ao sistema PDV. Em tal situação, o alvo dependeria quase exclusivamente de detecção de endpoint e menos da detecção no nível da rede.

Uma solução para as vítimas seria adaptar o endpoint application control ou whitelisting, que reduz a exposição ao ataque, garantindo que apenas atualizações associadas às aplicações da whitelisting possam ser instaladas. Soluções avançadas para endpoint como Trend Micro™ Security, Trend Micro ™Smart Protection Suites e o Trend Micro Worry-Free™ Business Security podem proteger os sistemas dos usuários com recursos que ajudam a combater as ameaças de pontos de venda.