A nuvem tem sido o novo normal há anos e trouxe três conceitos principais em relação à criação e ao design da infraestrutura de cloud que, por sua vez, pode ajudá-lo a entender o seu nível de maturidade e preparação para a nuvem. Vejamos esses três conceitos.

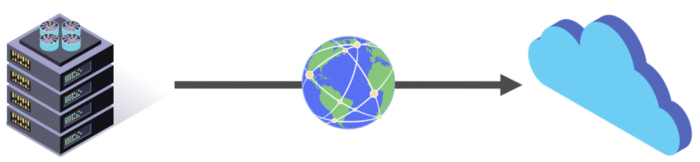

1 — Migração Para a Nuvem

A migração para a nuvem é uma transição, não um corte instantâneo. Para uma organização, uma nuvem híbrida é a norma com workloads físicos, virtuais e em nuvem. Normalmente, as empresas começam migrando suas aplicações monolíticas ou servidores físicos e virtuais para provedores de nuvem. O principal objetivo aqui é começar a usar serviços de cloud como IaaS, PaaS e SaaS de grandes provedores de nuvem como AWS, Azure, GCP e Oracle.

“A Migração para a Nuvem é muito comumente associada à elevação e deslocamento de servidores e aplicações monolíticas.”

Normalmente, as organizações têm desafios para adaptar suas aplicações atuais, segurança da informação e sistemas de gerenciamento do data center para os provedores de serviços em nuvem. Isso ocorre principalmente porque essas tecnologias não se adaptam muito bem a esses novos ambientes.

2 — Aplicação Nativa da Nuvem

Este é o estágio de entrega rápida, iterando frequentemente, usando Infrastructure-as-Code, pipelines DevOps, reutilização de código, código aberto, contêineres e repositórios de código público. Nesse estágio, as organizações começam a consumir soluções nativas da nuvem, como containers-as-a-service, serverless, armazenamento em nuvem, ferramentas de CI/CD e Kubernetes, às vezes em vários provedores de serviços cloud para tentar conseguir o melhor desempenho, custo e funcionalidade dos principais provedores de nuvem.

Normalmente, há uma mudança na arquitetura da aplicação, de monolítico para microsserviços, para um design mais ágil, altamente escalável e implantável de forma independente, o que facilita o lançamento de novos recursos e a manutenção do código atual.

Uma ótima maneira de encontrar mais tecnologias neste tópico é olhar para o cenário CNCF (Cloud Native Computing Foundation): https://landscape.cncf.io/

3 — Governança em Nuvem e Excelência Operacional

Nesse estágio, as organizações estão formando equipes com o objetivo de alcançar a governança da nuvem e centros de excelência operacional. Normalmente, neste nível, as empresas estão aproveitando as aplicações nativas da nuvem, mas NÃO estão otimizadas ou seguindo as práticas recomendadas por estruturas de provedores de nuvem ou padrões globais como PCI DSS, NIST e HIPAA.

Eles montam essas equipes para padronizar os processos, tornando o ambiente mais e consistente fácil de reproduzir, e para evitar erros durante a criação ou atualização de novas aplicações para suas unidades de negócios. Além disso, eles desejam otimizar os custos de infraestrutura, dar suporte a verificações de segurança consistentes em vários provedores de nuvem e gerenciar riscos de negócios para várias regiões geográficas e serviços em ambientes altamente complexos.

Eles precisam de garantia de que os serviços em nuvem não sejam deixados inseguros, que atendam aos requisitos de governança interna e cumpram padrões específicos e frameworks de compliance.

“A nuvem oferece inúmeros benefícios para o seu negócio e organização, desde que você tenha as políticas e proteções corretas para protegê-la de possíveis erros ou configurações incorretas nos serviços em nuvem.”

Por que a Governança da Nuvem e a Excelência Operacional são Importantes?

O antigo modelo de ter sistemas apenas no ambiente local permite que as empresas tenham controle sobre quem tem acesso a dados, servidores, redes específicos e meçam os riscos e custos de segurança. Isso ocorre porque toda a infraestrutura, rede e sistemas de armazenamento acontecem sob uma única equipe, a “Equipe de Infraestrutura e Rede” (isso pode ser diferente dependendo da empresa). No modelo de nuvem, você pode facilmente perder esse controle, porque na maioria das vezes as unidades de negócios têm suas próprias equipes de DevOps, SRE e Arquitetos de Nuvem, que por sua vez, podem usar diferentes provedores de nuvem para a aplicação em que estão trabalhando.

No entanto, criar regras de acesso, custo, segurança e compliance para dados e aplicações em nuvem é um pouco complicado. Se não for feito corretamente, as empresas podem perder a agilidade e as vantagens dos serviços em nuvem.

| Governança | Risco | Compliance | Excelência Operacional |

A governança em nuvem garante que tudo, desde a implantação de ativos até interações de sistemas e segurança de dados, seja devidamente considerado, examinado, monitorado, protegido e gerenciado. A mudança de um data center normal para um ambiente de nuvem adiciona camadas de complexidade à sua arquitetura, que precisam ser consideradas e validadas. A excelência operacional em nuvem, por outro lado, inclui a capacidade de oferecer suporte ao desenvolvimento de workloads neste ambiente de forma eficaz, ao mesmo tempo que ajuda a empresa a obter informações sobre suas operações. O resultado será a melhoria contínua em processos e procedimentos que proporcionarão real valor de negócios.

Como as Organizações Podem Criar uma Estratégia de Governança em Nuvem e Excelência Operacional?

Abaixo você encontrará algumas diretrizes que recomendo para começar a construir a estratégia. Eles são baseados nas organizações com as quais tive a oportunidade de trabalhar com segurança em nuvem e projetos em nuvem nos últimos 6 anos.

1— Conscientização e Visibilidade

Para organizações nos estágios iniciais de adoção da nuvem — ou mesmo em estágios maduros, é muito importante ter visibilidade dentro do ambiente de nuvem e das aplicações para começar a entender e identificar os riscos potenciais de negócios. As organizações precisam estar cientes da dinâmica de suas aplicações, processos de equipes de nuvem e risco de segurança em várias plataformas de nuvem, a fim de permitir que suas equipes de DevOps/Nuvem gerem valor de negócios por meio dos resultados desejados.

2— Estabelecer e Manter a Segurança (Riscos de Segurança e Compliance)

Cada vez que a nuvem é mencionada, uma das principais preocupações é a segurança e como podemos fornecer os mesmos recursos de segurança que temos em nossos datacenters para os provedores de nuvem. É um grande desafio usar as mesmas ferramentas que você tem em seu datacenter na nuvem, por isso é importante revisar se essas ferramentas podem atingir seu objetivo neste novo ambiente.

“É importante lembrar que a segurança deve ser considerada uma responsabilidade compartilhada, se quisermos manter os dados seguros na nuvem.”

| Responsabilidade | No local | IaaS | PaaS | SaaS |

| Classificação de dados & responsabilidade | ||||

| Proteção de cliente & endpoint | ||||

| Gerenciamento de identidade & acesso | ||||

| Controles de nível de aplicação | ||||

| Controles de rede | ||||

| Infraestrutura de host | ||||

| Segurança física | ||||

| Cliente da nuvem | Provedor de nuvem |

A figura acima descreve como a responsabilidade compartilhada funciona entre os modelos de serviço em nuvem de acordo com a Microsoft

É importante lembrar que as ferramentas regulares que são usadas no datacenter às vezes, dependendo de quais serviços dos provedores de nuvem você usa, não são perfeitas para o ambiente de nuvem que você está executando.

Nos últimos seis anos que passei conversando com empresas nos Estados Unidos, Canadá, América Latina, Brasil e Oriente Médio, tenho percebido que as configurações incorretas estão se tornando cada vez mais um grande problema. Isso também está se tornando uma dor de cabeça para os profissionais de segurança preocupados com vazamentos de dados devido a configurações incorretas. Como afirma o Gartner, “até 2022, pelo menos 95% da segurança da nuvem será culpa do cliente”.

“Em breve, a maioria dos ataques no ambiente de nuvem será o resultado de configurações incorretas, falta de perfis de segurança personalizáveis e correção automática por parte das organizações em suas aplicações do dia a dia.”

Aqui estão algumas descobertas de segurança interessantes do Cloud One — Conformity (com base no AWS Well-Architected Framework) — Links para mais detalhes:

- S3 Bucket Public Access Via Policy — Link

- Canary Access Token — Link

- AWS IAM Server Certificate Size — Link

- AWS Root user has signed in without MFA — Link

- ECR Repository Exposed — Link

- AWS AMI Encryption — Link

- EC2 Instance Not In Public Subnet (certifique-se de que nenhuma instância EC2 de backend seja provisionada em sub-redes públicas) — Link

Certifique-se de habilitar as ferramentas de segurança integradas fornecidas pelos provedores de serviços em nuvem, use ferramentas de Cloud Secure Posture Management (CSPM) para ajudá-lo com a visibilidade e identificação de possíveis desvios em suas práticas recomendadas e compliance, apresente a solução de segurança a ser implementada em seu pipeline de DevOps (aqui está um artigo falando sobre as maneiras possíveis de adicionar segurança em seus pipelines de CI/CD) e integrar todos esses logs com uma solução SIEM para trazer a você uma visibilidade muito melhor em todas as camadas de segurança.

3— Classifique e Estruture Seus Dados

Uma tarefa importante, mas longe de ser simples, é apresentar diretrizes para a classificação de dados na nuvem. Hoje, contamos com importantes frameworks de compliance e leis específicas, como GDPR, CCPA, LGPD, entre outros, permitindo aos consumidores solicitar acesso aos dados coletados, bem como a exclusão dos dados.

Imagine como pode ser complicado passar por esse procedimento sem uma boa técnica de classificação de dados, limpeza e organização para os clientes.

- Confira este documento da Amazon Web Services para obter ajuda com a classificação de dados — Link

- Verifique, também, este documento do Microsoft Azure para obter ajuda com a classificação de dados — Link

4 — Acesso Controlado e Gerenciamento de Acesso

Após o processo de classificação de dados, é importante entender quem tem acesso aos dados em seus ambientes de nuvem. O Identify and Access Management (IAM) auxilia as organizações a gerenciar a governança do usuário aplicando políticas de usuário e protegendo as empresas contra o acesso não autorizado a dados e aplicações.

Muitas organizações em todo o mundo usam o Active Directory para essa tarefa ou as ferramentas Cloud Native IAM de seu provedor de nuvem. Também Okta, Centrify, Ping e outros podem ajudá-lo a criar ótimas diretrizes de gerenciamento de acesso em sua organização.

Aqui estão algumas dicas sobre como implementar IAM em sua empresa:

Planejamento de Trabalho

- Defina quem será responsável por cada tarefa em sua organização

- Selecione a ferramenta certa para atender às suas necessidades

- Pequisa e classificação de dados

- Defina quais dados são sensíveis e confidenciais

Implementação

- Certifique-se de usar o princípio do acesso mínimo

- Use MFA para dados confidenciais /importantes

- Configure feeds que atualizam automaticamente as informações em várias equipes e departamentos

Manutenção

- Crie alertas automatizados para reconhecer problemas de segurança e possíveis ataques para evitar violação de dados

- Certifique-se de seguir as práticas recomendadas da solução que está usando

- Estabeleça uma equipe para monitorar e gerenciar melhorias contínuas

5 — Gerencie Seus Custos de Nuvem

Sem boas medidas de controle em vigor em torno do acesso para criar ambientes de nuvem e / ou validar que os serviços são otimizados em termos de custos (seguindo frameworks de melhores práticas), é fácil aumentar desnecessariamente os custos de dezenas de milhares a centenas de milhares de dólares ($10.000 —> $100.000). Aqui estão alguns ótimos exemplos de links associados a custos extras:

- Idle EC2 Instance (Low used of CPU and Network Utilization) — Link

- Reserved Instance Lease Expiration In The Next 7 Days — Link

- Unused EBS Volumes — Link

- Idle Elastic Load Balancer — Link

- Idle RDS Instance — Link

- RDS Reserved DB Instance Lease Expiration In The Next 7 Days —Link

- Unused Redshift Reserved Nodes — Link

Descobertas do Cloud One — Conformity (com base no AWS Well-Architected Framework) — Link para mais detalhes

A sobrecarga de gerenciamento pode ficar ainda mais complicada quando você está usando serviços e contas multicloud em cada um dos provedores. Tive uma experiência com um cliente recentemente onde ele tinha mais de 1.500 contas na nuvem, tornando o gerenciamento muito complicado e sem uma solução automatizada para isso.

É fundamental que você acompanhe, preveja e monitore seus gastos com nuvem. Quer você seja uma organização menor ou maior, ele pode ajudá-lo a ganhar visibilidade, entender o uso da nuvem, facilitar melhores decisões sobre estratégia da nuvem e economizar custos no futuro. Veja abaixo exemplos de solução.

Conclusão

Uma vez que você cria a governança, estratégia e estabelece as políticas que você definiu, revise as regras regularmente para se certificar de que estão atualizadas com quaisquer alterações de política, atualizações de compliance e certifique-se de que seguem as práticas recomendadas. Isso ajudará sua empresa a perceber os verdadeiros benefícios e valor dos serviços em nuvem e das práticas de DevOps. Frequentemente, o ajuste fino é importante para atingir o equilíbrio e a tolerância de risco desejada para a organização com relação a acesso, controle, privacidade de dados, custos, segurança e compliance.

LEMBRE-SE: NÃO É SÓ PRA CONFIGURAR E DEIXAR DE LADO

Reconhecimento

Quero MUITO agradecer algumas pessoas que me ajudaram com um feedback fantástico para melhorar este artigo:

- David Clement

- Russ Cahoon

- Stephanie Laranjeira

- Yama Saadat

- Tabitha Doyle

- Ian Messiter

- Ben Masso

Referências:

- https://wa.aws.amazon.com/wat.pillar.operationalExcellence.en.html

- https://www.lucidchart.com/blog/cloud-governance-framework

- https://www.forbes.com/sites/forbestechcouncil/2020/01/17/cloud-governance-best-practices-how-to-create-a-framework-for-success

- https://medium.com/@fernando0stc/misconfigurations-in-the-cloud-be-prepared-before-they-cause-you-headaches-1a92c2979eff

- https://www.okta.com/iam-identity-and-access-management/

- https://www.varonis.com/blog/what-is-iam/

*Publicado originalmente no Medium de Fernando Cardoso