Os novos TLDs permitem mais flexibilidade e personalização nas URLs, mas também podem ser usados para fins maliciosos. Descubra o gTLD e como isso ocorre.

Entenda o contexto

Todos conhecemos os TLD (Top Level Domains) que compõe a parte final dos endereços de internet. Até 2011 o total de terminações de domínio permitidas eram 22 sendo algumas delas .com, .net, .gov, .edu, .mil, .org dentre outras e todos os domínios criados precisavam fazer parte de alguma destas categorias. Em 2012 o ICANN (Internet Corporation for Assigned Names and Numbers) lançou o novo programa gTLD (generic TLD) que aumentou para mais de 1.000 possíveis terminações de domínio como por exemplo: .moto, .hospital, .radio, .shopping, .games, .passagens, .cafe, .download, .ltda, .gratis, .dental, .social, .moda, entre outros; a lista completa pode ser acessada no site do ICANN.

De acordo com o ICANN, o programa de novos gTLDs é uma iniciativa coordenada que está permitindo a maior expansão do sistema de nomes de domínio. Através da introdução de novos domínios de primeiro nível (TLD), o programa visa aumentar a inovação, a concorrência e a escolha do consumidor. Muitas novas proteções também foram introduzidas para ajudar a apoiar uma Internet segura, estável e resiliente como resultado do programa.

Segundo o relatório de abuso de DNS do ICANN lançado em Julho de 2016 a Architelos, empresa de consultoria e gerenciamento de gTLD’s, noticiou o primeiro uso malicioso deste tipo de domínio em Fevereiro de 2014, uma prática que, infelizmente, vem dando sinais de crescimento acelerado em todo o mundo, fazendo aumentar ainda mais a já longa lista de ameaças a usuários corporativos e domésticos.

No site da NTLD Stats é possível ver o market share dos gTLD’s ao filtrarmos os dados para o período de janeiro/2016 a maio/2017 é possível constatar que os mais domínios mais registrados são .xyz e .top. Não por coincidência, este último é justamente o domínio mais utilizado para práticas de fraude digital, com quase 50% dos casos associados a ele, segundo dados do levantamento da NTLD Stats.

Abaixo vemos mais detalhes dos dois principais gTLD’s no mesmo período:

Como funciona o processo

Algo que explica muito o uso dos gTLDs com fins maliciosos é a própria dinâmica da criação de um novo gTLD. Primeiro a organização interessada envia o pedido ao ICANN, que avalia sua viabilidade e julga sua concessão; uma vez criado o novo domínio, a organização pode oferecer seu uso para outras partes interessadas, ficando ela a cargo de gerenciar estas concessões. Com a enorme expansão da popularidade das novas extensões, muitas APIs foram criadas para facilitar este processo de uso por terceiros, com a intenção de facilitar a gestão das mesmas; o problema é que esta automação, junto com a enorme expansão de URLs baseados nos novos gTLD, tornou mais fácil a ação de hackers, que usam estas ferramentas para criar dezenas de sites clonados de caráter maliciosos com o intuito de roubar dados de usuários, que muitas vezes nem percebem a real natureza do site onde estão.

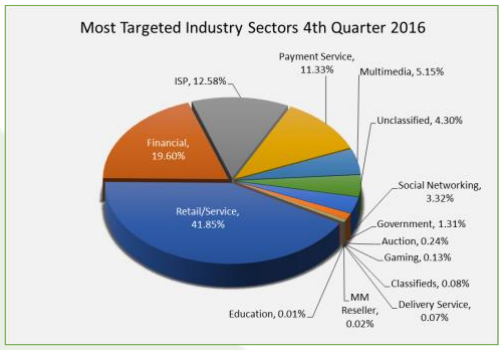

Outro dado bastante interessante e reportado no último relatório da APWG (Anti-Phishing Working Group) é que 2016 foi o ano com maior quantidade de ataques de phishing na história.

Abaixo, dois gráficos deste relatório, mostrando o aumento apenas de 2015 para 2016 de 65% nos ataques e, em seguida, os setores mais afetados da indústria:

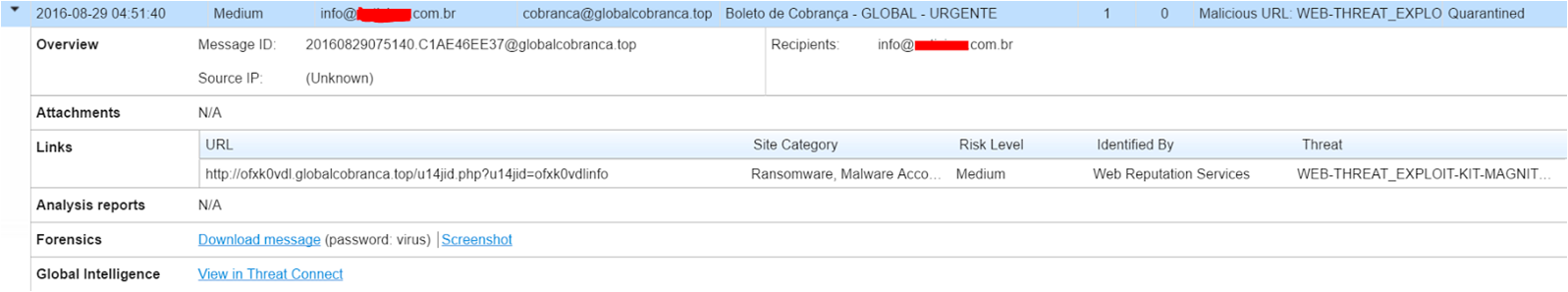

Toda esta informação se faz necessária como base para contextualizar o leitor sobre um tipo de ataque de phishing sofisticado que mistura algumas técnicas conhecidas e outras nem tanto; desde o último trimestre de 2016 detectamos estes domínios genéricos .top sendo amplamente utilizados como vetor de infecção em diversas mensagens de phishing para disseminação de ransomware e trojans bancários aqui no Brasil:

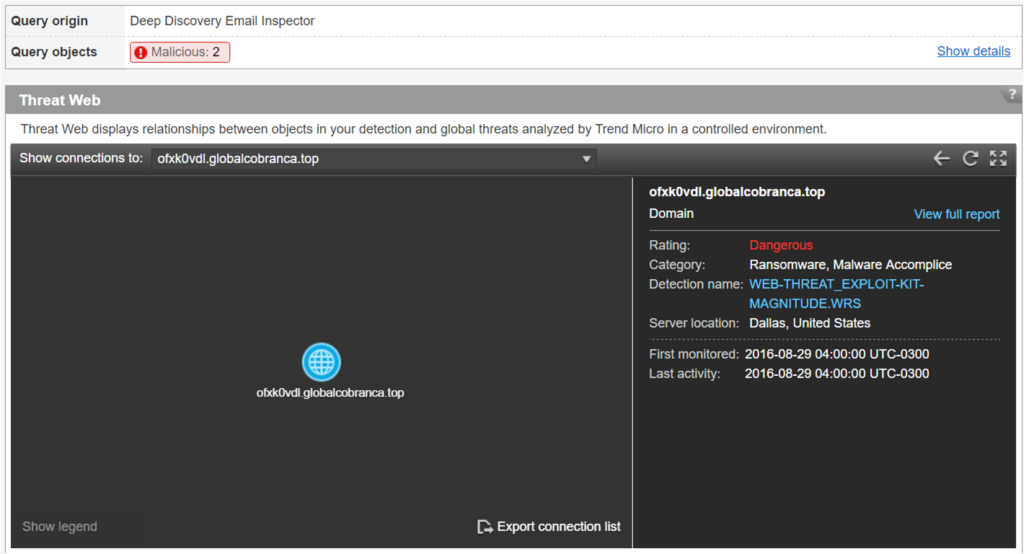

Como pode ser visto, este link já estava conhecido em nossa base de reputação de URLs e foi classificado como vetor para disseminação de ransomware. Analisando o link em nosso ThreatConnect podemos ver outras informações como localização do servidor malicioso e seu tempo de atividade:

Ao buscar na internet por um domínio similar, encontramos o global-cobranca.com.br:

Percebemos então algo bem elaborado para os padrões de ataques de phishing genéricos onde não há um estudo sobre o alvo: o registro do gTLD globalcobranca.top, similar a um domínio já existente, enviando um assunto relacionado a atuação da empresa real com um sender também relativo ao assunto do e-mail para passar assim maior credibilidade na mensagem. Este padrão de ataque se repetiu e continuou com diversos senders e domínios tanto de envio quanto de armazenamento das ameaças – veja Tabela 1. Os senders na Tabela 1 eram usados apenas na máscara de e-mail, e inicialmente em vários e-mails o link de armazenamento do dropper era o mesmo do e-mail enviado como na Figura 7.

Veja na Tabela 2 os principais domínios maliciosos enviados nas mensagens com o link para baixar e executar o dropper. Buscando a grande maioria dos domínios presentes nesta lista, existem empresas, pessoas ou assuntos relacionados aos domínios criados, deixando-nos a conclusão que uma pesquisa (crawler) era feita na internet para criar as campanhas de phishing com maior credibilidade.

Para evitar tornar-se mais uma vítima deste tipo de golpe, é essencial verificar o sender, os links na mensagem e sempre acompanhar as dicas que o time de segurança sempre passa. Infelizmente estas campanhas acabariam normalmente passando destas validações principalmente porque o uso dos gTLDs está cada vez mais diversificado, sendo bastante usado por empresas de diversos segmentos.

Outra técnica para diversificar ainda mais o ataque, foi o DGA (Domain Generated Algorithm), uma técnica já conhecida que consiste basicamente na geração e conexão automática de domínios.

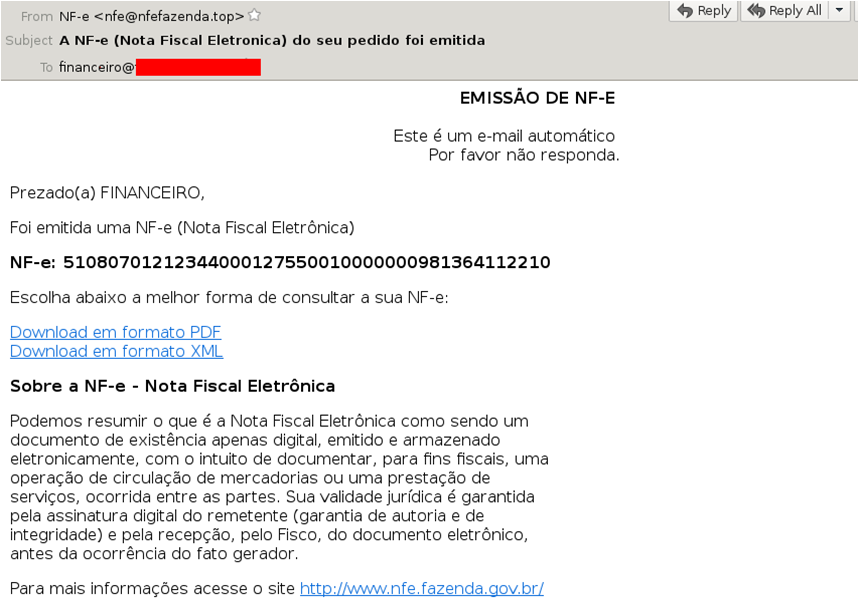

Abaixo segue um exemplo de e-mail:

Existe um site governamental (www.nfe.fazenda.gov.br) que a URL lembra muito nfefazenda.top e pode fazer o usuário pensar que trata-se de uma mensagem válida especialmente se o usuário já teve alguma experiência com alguma empresa real utilizando gTLDs:

O link na mensagem direciona para download da ameaça em uma URL gerada dinamicamente usando DGA:

hXXp://ycyo5lhp.nfe1mmzs4erapzc1aznn9a9522mnmjykbgu.top/7bGAvS.php?7bGAvS=ycyO5LhPFINANCEIRO

Podemos destacar como padrão no DGA, na maioria dos casos os primeiros caracteres do domínio sendo o sender usado para o envio do e-mail e, os últimos caracteres, o destinatário que também foi usado para preencher o corpo do e-mail. Outra técnica frequentemente usada nestes ataques é o bloqueio por geo-localização (geo-ip) que consiste em bloquear o download da ameaça caso o usuário não esteja no Brasil. Isso previne que sistemas de reputação de empresas de segurança fora do Brasil acessem e detectem que as URLs são maliciosas.

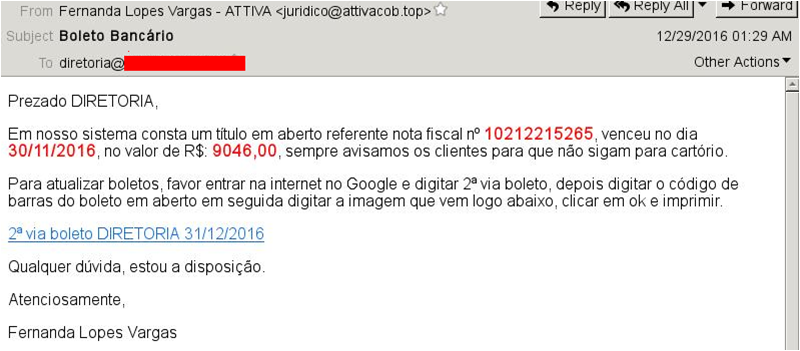

Segue um outro exemplo de e-mail enviado nos mesmos padrões acima:

O link para download da ameaça era:

hXXp://b9kwhvvm.jucnjtqyntkygt1hqx1ol6vujnsa0wwk.top/m0HpBC.php?m0HpBC=B9KWHVVmDIRETORIA

Novamente quando buscamos na internet, havia um site www.ativacob.com.br e as principais atividades são relacionadas com cobrança de valores:

Conclusão

Um grande problema do DGA além de dificultar o bloqueio por tecnologias de reputação, também inviabiliza o bloqueio manual em tecnologias de firewall que não possuem features avançadas para detecção e bloqueio automático.

O envio de links no corpo da mensagem ou no corpo de arquivos anexos tem sido bastante efetivo para os cibercriminosos pois diversos fabricantes ainda baseiam suas detecções em reputação de URLs, o que se provou ineficaz quando se fala de DGA ou encurtadores de URLs como bit.ly, go.gl, ow.ly e outros.

Temos visto que, mesmo com campanhas educativas que algumas empresas vem estimulando em tempos recentes, os atacantes buscam constantemente melhorias nas ameaças e “furos” nas tecnologias de proteção para aperfeiçoar as técnicas de phishing e continuar tendo sucesso em suas infeções.

Recomendamos a avaliação da real necessidade da liberação de todos dominios .top e/ou .xyz – preferencialmente – e, quando possível, o bloqueio de todos e a liberação sob-demanda. Nem todos estes gTLDs são maliciosos, porém as facilidades que analisamos, estão fazendo com que milhares sejam usados maliciosamente.

É extremamente crítico o uso de tecnologias que detectam e bloqueiam ameaças avançadas antes de chegarem ao usuário. O Deep Discovery E-mail Inspector consegue, dentre outras funcionalidades, seguir o link presente no e-mail e baixar o arquivo malicioso, detectando por comportamento em sandbox customizada se o mesmo é malicioso ou não, fazendo o bloqueio da mensagem antes que seja entregue ao destinatário. Por isso, é um importante aliado na defesa contra um tipo de ameaça que só deve aumentar no próximos anos.