Por meio do Apex One com Endpoint Sensor (iES), descobrimos um ataque APT em que um invasor utilizou técnicas sofisticadas na tentativa de exfiltrar informações confidenciais de uma empresa. Veja neste artigo:

- A análise mostrou como essa APT foi aplicada com sucesso por meio de um RAT conhecido, o PlugX

- Apesar de já relativamente antigo, ele se mostrou efetivo para evadir detecção

- Eventos anômalos, nomes pouco usuais e .exe fora de suas pastas típicas estão entre os sinais de que um ataque pode estar em andamento

Advanced persistent threats (ameaças persistentes avançadas ou APT) são conhecidas — e universalmente temidas — por sua furtividade. Os agentes por trás de tais ataques inovam ativamente suas técnicas para evitar a detecção e garantir que eles mantenham uma posição segura dentro de um ambiente o maior tempo possível. Por meio do Apex One com Endpoint Sensor (iES), descobrimos um desses incidentes em que um invasor utilizou técnicas sofisticadas na tentativa de exfiltrar informações confidenciais de uma empresa. As táticas, técnicas e procedimentos (tactics, techniques, and procedures ou TTPs) exclusivos usados neste ataque destacam a importância das soluções de detecção e resposta multicamadas.

Análise técnica

Detecção

Observamos a execução de schtasks.exe com o parâmetro de linha de comando “schtasks /create /tn <name> c:\programdata\<software name>\<file name>.bat /sc /once /st <time> /ru <user account>”. A tarefa agendada não foi criada para persistência. O arquivo batch a ser executado tinha um nome suspeito que se destacou. Isso nos levou a investigar mais a fundo.

Evasão

O arquivo de imagem do processo residente no diretório do Windows que acionou o comando schtasks foi marcado como normal. No entanto, uma verificação rápida no VirusTotal mostrou que o nome do arquivo e a localização normal eram diferentes do que foi encontrado na máquina da vítima.

PlugX e BLOBs maliciosos

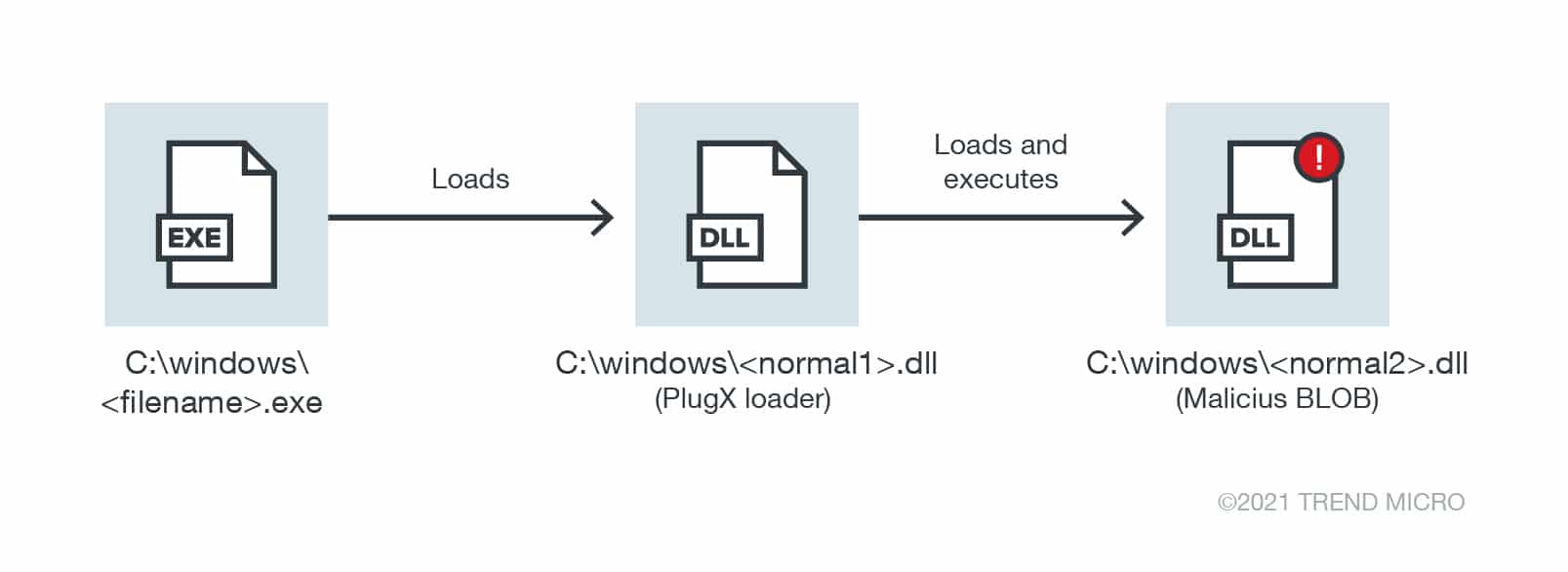

O arquivo normal carrega uma biblioteca de vínculo dinâmico (dynamic-link library ou DLL) aparentemente normal com o nome de uma DLL comum da Microsoft. No entanto, vimos que o hash da DLL não corresponde a nenhum dos hashes conhecidos de uma DLL normal.

A reversão do arquivo revelou que era o PlugX loader, uma ferramenta de acesso remoto (remote access tool ou RAT) que tem sido historicamente usada em ataques direcionados a indústrias e organizações relacionadas ao governo. Observamos então que ele descriptografa, carrega e executa outro arquivo DLL com o nome de outro arquivo DLL da Microsoft, mas é, na verdade, um Binary Large Object (BLOB) criptografado. A Figura 1 abaixo mostra a relação entre esses três arquivos.

Figura 1. A relação entre o arquivo normal usado, o PlugX, e o BLOB malicioso

Apesar de existir há algum tempo, o PlugX ainda é eficaz em evitar a detecção. A variante usada neste ataque tem três partes:

- Um arquivo normal

- Um loader de DLL que o arquivo normal espera que esteja presente

- Um arquivo BLOB criptografado contendo o código malicioso

Dos três, o loader seria o mais fácil de detectar. No entanto, como o arquivo é tão simples e direto, é fácil para os invasores criarem várias versões do referido arquivo para evitar a detecção.

O suporte de detecção para o BLOB é provavelmente baixo. Por ser de “forma livre”, os mecanismos de detecção teriam dificuldade em analisar seu conteúdo para encontrar o código malicioso que potencialmente dificultava a detecção de EPPs e EDR. Além disso, alterar o mecanismo de criptografia ou packer resultaria em um BLOB totalmente diferente. Deve-se notar que também observamos um aumento no uso de arquivos BLOB desde 2020.

O código malicioso seria executado no espaço de endereço do arquivo normal. Isso pode permitir que o código malicioso evite os recursos de monitoramento de comportamento, já que as plataformas de proteção de endpoints (endpoint protection platforms ou EPP) veriam o processo normalmente. Isso é detalhado na próxima seção.

Um olhar mais atento sobre o PlugX

Injeção svchost

Esta variante do PlugX (detectada pela Trend Micro como Backdoor.Win32.PLUGX.DYSGUT), incluindo o código no BLOB, inicia um processo svchost.exe e injeta nele. Normalmente, o svchost é iniciado por services.exe, portanto, a ação realizada pelo PlugX pode ser usada como um gatilho para investigação.

A injeção de Svchost não é nova — na verdade, o Trickbot e outras variantes de malware usam essa técnica. A diferença entre o Trickbot e o PlugX é que o Trickbot é muito mais fácil de detectar. O binário do Trickbot, que não está na lista de permissões, faz a injeção. No caso do PlugX, um processo normal que possivelmente está na lista de permissões faz a injeção. É possível que os recursos de monitoramento de comportamento do EPP permitam que a ação do processo da lista de permissões prossiga. Isso dá ao invasor acesso a um RAT em execução dentro de um procedimento normal.

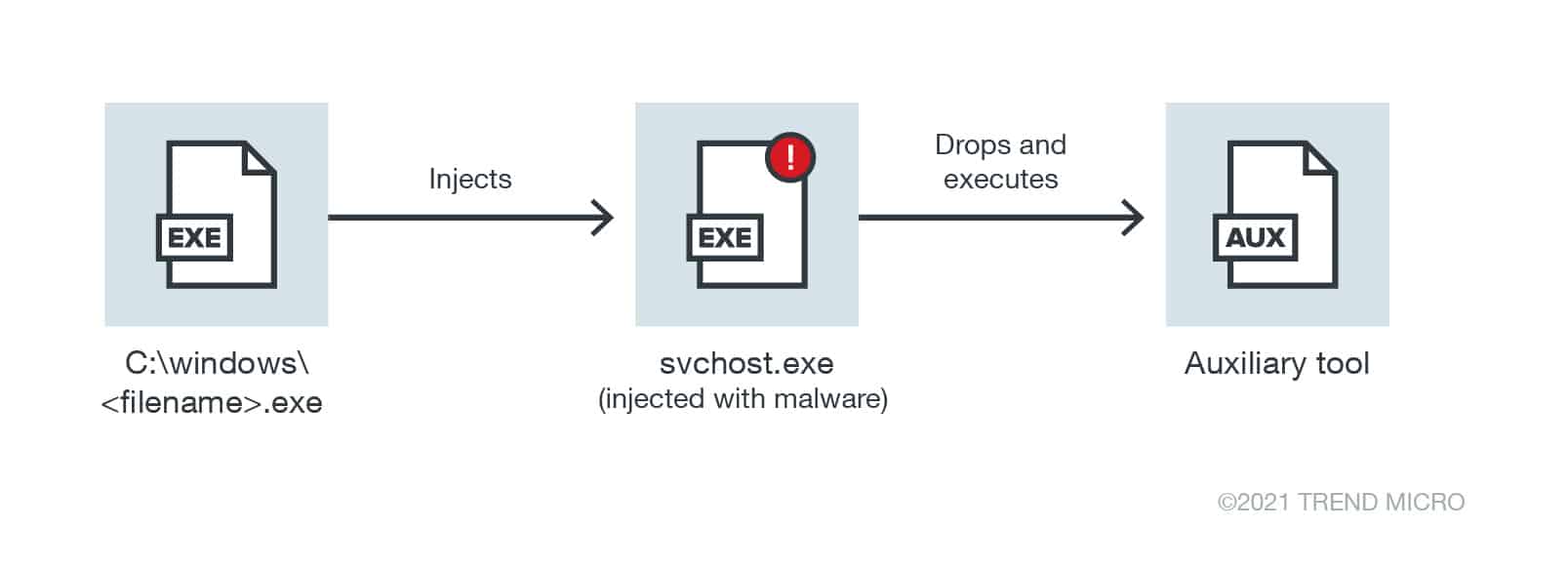

Uma maneira única de lançar ferramentas

Nossa investigação mostra que o invasor usou outras ferramentas durante o ataque. As ferramentas usadas variam de scanners de rede a harvesters de contas. A maneira mais simples de usar essas ferramentas é fazer com que o código injetado no svchost faça o download, elimine e execute as ferramentas.

Figura 2. Uma abordagem direta para lançar uma ferramenta maliciosa

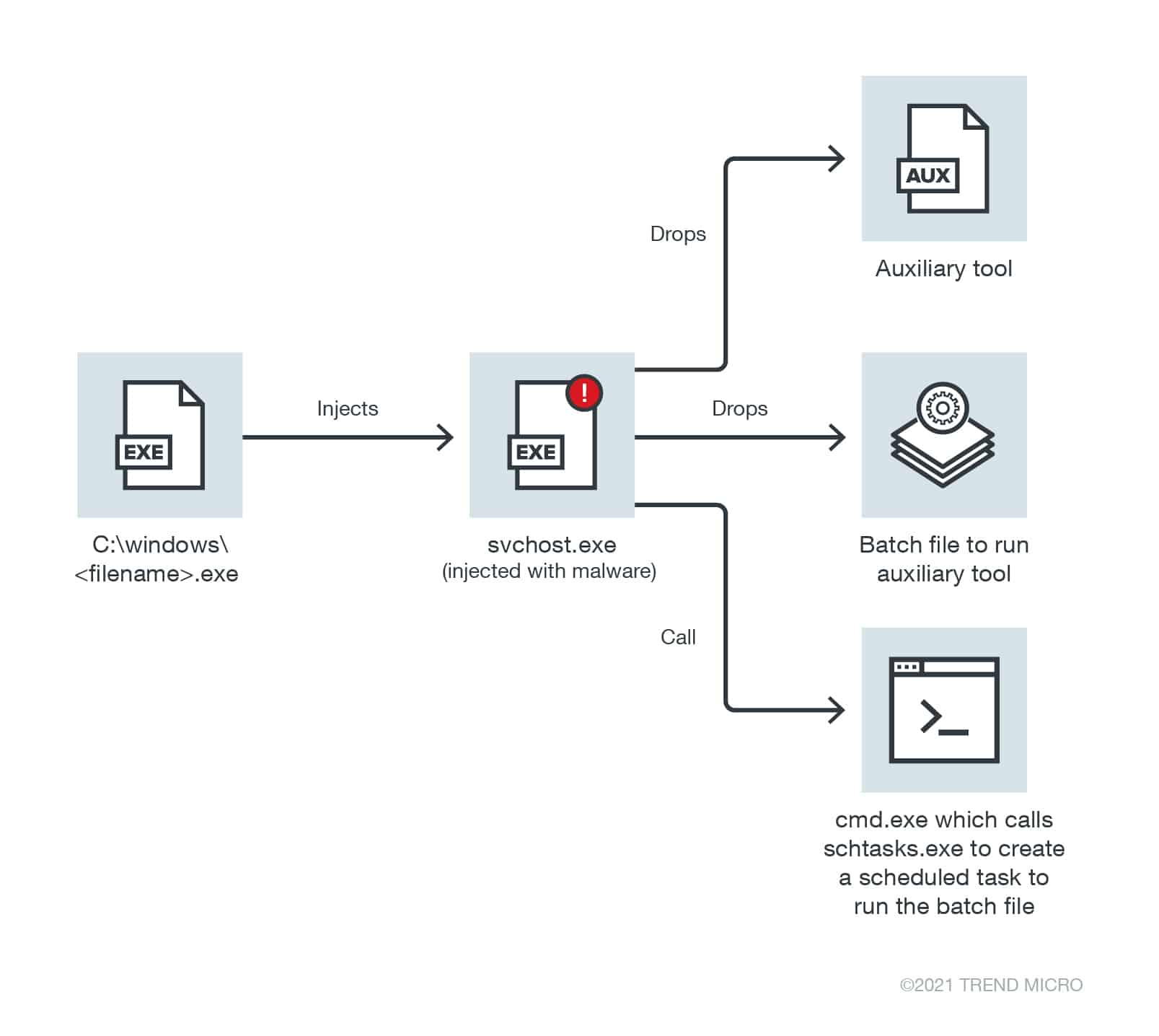

A abordagem acima, embora simples, pode gerar potencialmente muitos eventos de telemetria suspeitos – o svchost.exe iniciando repentinamente um aplicativo desconhecido pode disparar alertas. Para evitar isso, o invasor escolheu uma abordagem diferente. Para cada ferramenta que precisa ser executada, ele cria três coisas:

- O arquivo de ferramenta auxiliar

- arquivo <nomedoarquivo>.bat

- Cmd.exe com um comando schtasks.exe para criar uma tarefa agendada para executar o arquivo batch acima

Em vez de lançar diretamente a ferramenta auxiliar, ele faz uso de uma tarefa agendada que executa o arquivo batch que, por sua vez, executa a ferramenta.

O uso de uma ferramenta pelo invasor pode ser dividido em dois eventos separados: o descarte da ferramenta pelo processo svchost.exe que executa o código malicioso e a execução da ferramenta por meio da tarefa agendada.

Figura 3. Um diagrama mostrando instalação da ferramenta auxiliar

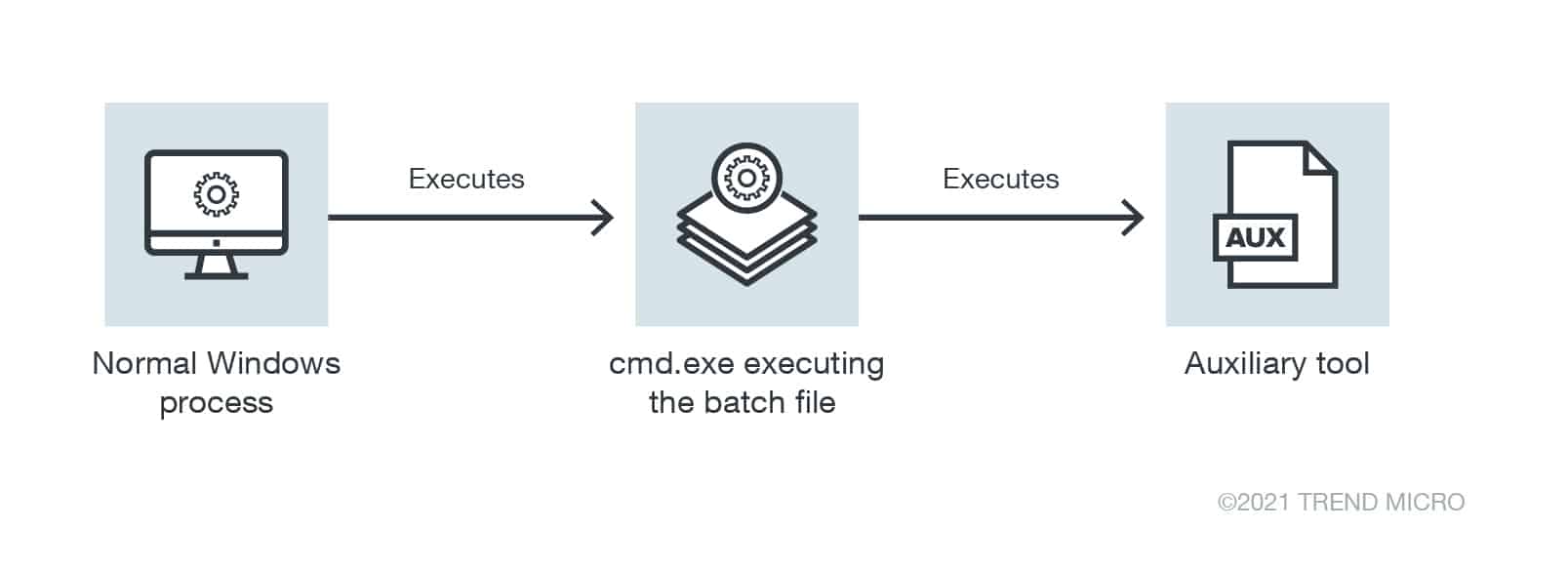

Se a criação da ferramenta, do arquivo batch e da tarefa agendada forem desconsiderados, parecerá que não há conexão entre o PlugX e a execução da ferramenta auxiliar. No entanto, uma investigação mais profunda provou o contrário.

Figura 4. Lançamento da ferramenta auxiliar por meio da tarefa agendada

As tarefas agendadas geralmente estão associadas à persistência ou escalonamento de privilégios, o que não é o caso neste incidente. Ter a tarefa agendada executada apenas uma vez remove a noção de persistência. Enquanto isso, ter a mesma conta de usuário ativando o processo PlugX e a ferramenta auxiliar mostra que a tarefa agendada não é para escalonamento de privilégios. Uma possível razão pela qual o invasor escolheu essa técnica é para dificultar a análise e a perícia, via EDR por exemplo.

A desconexão entre a instalação e a execução da ferramenta auxiliar pode causar problemas na renderização de gráficos RCA do EDR, especificamente no fornecimento de informações importantes sobre o ataque. Os analistas de segurança terão que contar com dados de telemetria para fornecer uma imagem mais completa de tal ataque.

Nesse incidente, o invasor usou uma ferramenta específica para coletar informações mantidas pela organização. No entanto, o invasor conseguiu excluí-la antes que pudéssemos colocar as mãos nas ferramentas usadas para fins de investigação. Uma análise dessas ferramentas pode ser usada para entender melhor o que está acontecendo ou o que aconteceu no ambiente. Sempre que uma ferramenta é usada, o invasor a exclui do disco assim que realiza seu propósito, o que geralmente não dura mais do que 15 minutos. Isso significa que adquirir as ferramentas utilizadas seria mais difícil. Para o invasor, excluir imediatamente a ferramenta assim que ela cumprir seu propósito significa ser capaz de estender sua vida útil.

O que as empresas e organizações devem procurar

Em incidentes como esse, em que o invasor se certifica de que as ferramentas usadas não são detectadas, a caça a ameaças é uma boa arma de defesa. Analisar eventos suspeitos e tentar juntá-los para entender o que aconteceu pode ajudar a identificar esses ataques.

Com base em nossa investigação desse ataque específico, fornecemos dicas úteis para empresas e organizações identificarem o PlugX e o movimento lateral em seus ambientes.

Como identificar o PlugX

O uso de um arquivo normal pelo PlugX torna difícil para o antivírus (AV) ou EPP detectá-lo. Os caçadores de ameaças podem usar isso para possivelmente identificar outras máquinas que tenham o PlugX instalado: usando atributos que podem identificar o arquivo normal, como o hash e o assinante digital, uma tarefa de varredura pode ser realizada para identificar instâncias do arquivo normal. Provavelmente, o arquivo normal que carrega o resto do PlugX usa um nome de arquivo diferente do que normalmente usa ou está em um local onde normalmente não é encontrado. Por exemplo, o outlook.exe da Microsoft geralmente é encontrado no diretório Program Files. Encontrar um outlook.exe normal no diretório do Windows o torna suspeito. Encontrar essas entradas que se destacam pode ajudar a identificar a extensão da infecção.

Como detectar o movimento lateral

Nesse ataque em particular, observamos que, para realizar o movimento lateral, o invasor mapeou os compartilhamentos de administração do Windows e usou tarefas agendadas criadas remotamente para lançar o malware. Ambos os eventos nunca ou raramente aconteceram no ambiente da vítima.

A importância de analisar eventos anômalos

Ao identificar o PlugX e as técnicas de movimento lateral utilizadas em ataques, é importante ser capaz de determinar eventos anômalos. Foi relativamente fácil para nós sinalizar os eventos relacionados à violação porque eram anomalias. Depois de examinar essas anomalias, fomos capazes de mapeá-las em técnicas conhecidas que os invasores usavam anteriormente. Ficar de olho em eventos anômalos pode ajudar a detectar incidentes mais cedo. Para ter visibilidade e correlação eficazes em todos os momentos, as empresas precisam ter uma visão integrada de todas as suas soluções de segurança interconectadas. A proteção automatizada e a busca, investigação e resposta eficientes de ameaças, como as fornecidas pelo Trend Micro XDR, ajudarão a garantir que as empresas estejam protegidas contra ameaças avançadas.

Soluções Trend Micro

A solução XDR abrangente da Trend Micro aplica a análise especializada mais eficaz aos conjuntos de dados profundos coletados das soluções da Trend Micro em toda a empresa — incluindo e-mail, endpoints, servidores, workloads em nuvem e redes — fazendo conexões mais rápidas para identificar e interromper ataques. Uma poderosa inteligência artificial (AI) e análises de segurança especializadas correlacionam dados de ambientes de clientes e a inteligência global de ameaças da Trend Micro para fornecer menos alertas de maior fidelidade, levando a uma detecção melhor e precoce. Uma console com uma fonte de alertas priorizados e otimizados, com suporte de investigação guiada, simplifica as etapas necessárias para compreender totalmente o caminho do ataque e o impacto na organização.