O Linux capacita muitas infraestruturas de nuvem hoje – mas isso não quer dizer que esteja imune a ameaças e riscos. Veja como tirar o máximo desse OS com segurança na nuvem

Muitos consideram o Linux como um sistema operacional único devido à sua estabilidade, flexibilidade e natureza de código-aberto. Sua reputação vem de muitas realizações nos últimos anos. Por exemplo, 100% dos 500 maiores supercomputadores do mundo rodam em Linux, e 50,5% dos 1.000 principais sites do mundo o usam, de acordo com uma pesquisa da W3Techs; inclusive, nosso time de pesquisa já discutiu como o Linux domina a nuvem, rodando em 90% dos workloads em public clouds em 2017. Ele também tem suporte exclusivo para workloads em nuvem de alto preço/desempenho usando processadores Advanced RISC Machines (ARM), como o AWS Graviton. Não bastando rodar em 96,3% do 1 milhão de servidores da web mais importantes em todo o mundo, o Linux está presente em smartwatches, trens de alta velocidade e até mesmo os principais programas espaciais do mundo.

É indiscutível, portanto, que seja poderoso, universal e confiável; não se pode dizer, porém, que seja isento de falhas ou invulnerável a ataques. Só em 2019, por exemplo, a Red Hat corrigiu mais de 1000 CVEs só na versão Enterprise – e existem diversos outros fabricantes, com vários produtos, igualmente suscetíveis a falhas e vulnerabilidades. Assim, nosso time de pesquisa reuniu dados do Trend Micro™ Smart Protection Network™ (SPN) e outras fontes de pesquisa para trazer informações do mundo real sobre os perigos e práticas de segurança deste importante OS]

- A onipresença do Linux

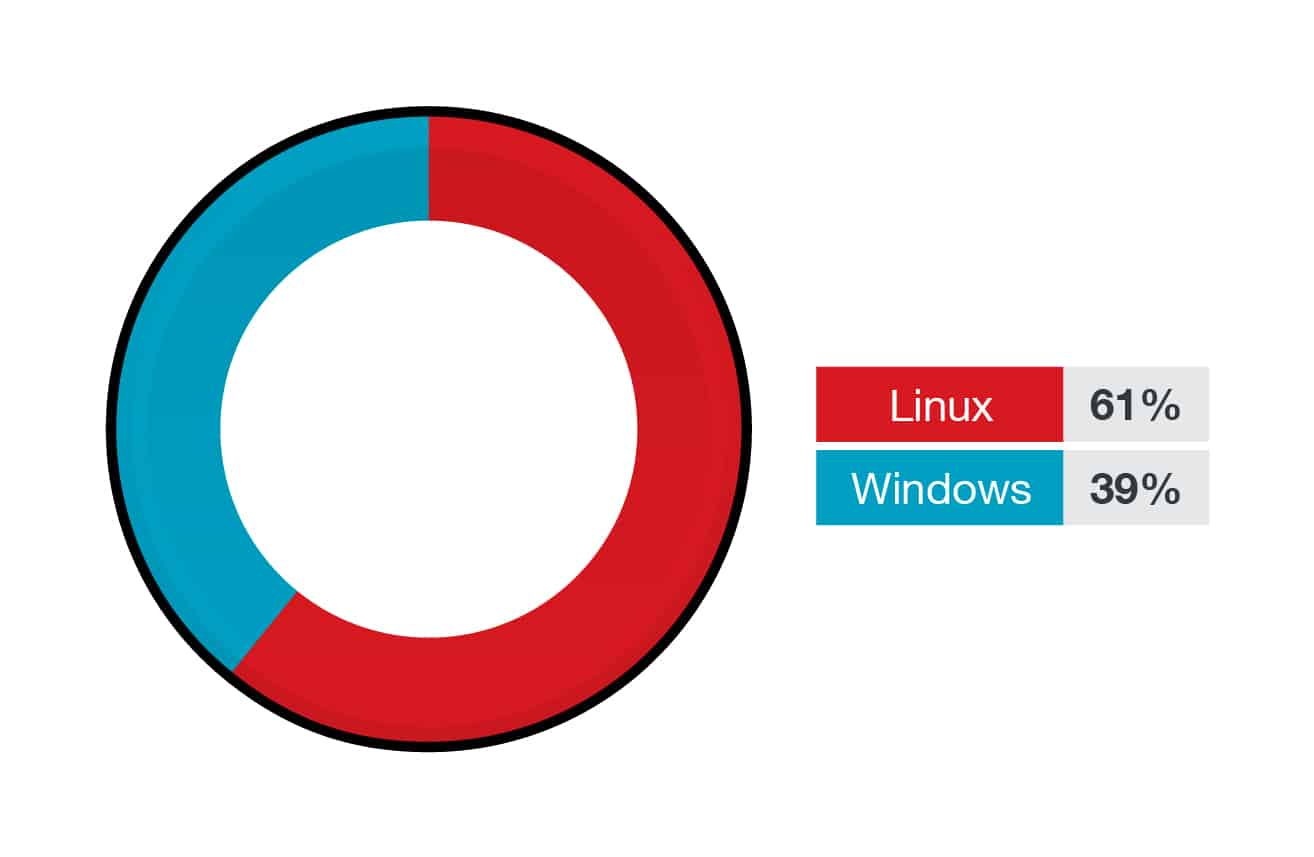

O Linux é inegavelmente onipresente, especialmente na nuvem, onde capacita a maioria das infraestruturas. Seus usuários representam a maioria da base de clientes corporativos da Trend Micro Cloud One™ com 61%, enquanto os usuários do Windows são 39%.

Figura 1. A porcentagem de workloads Linux e Windows protegidos pela Trend Micro Cloud One

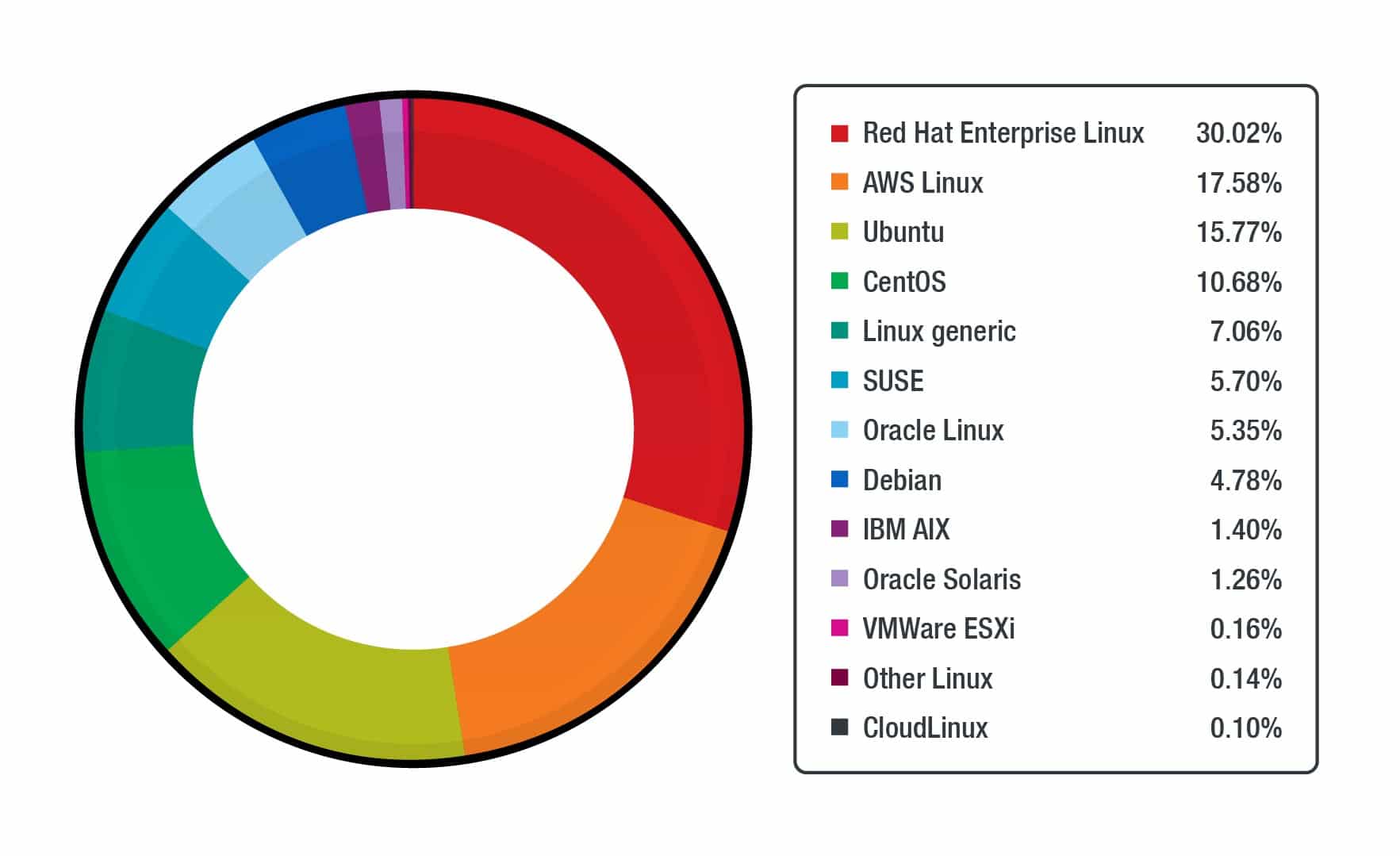

Figura 2. A porcentagem de várias distribuições de Linux em workloads protegidos pela Trend Micro Cloud One

Entre as implantações baseadas em Linux/Unix, a Red Hat ocupa uma grande parte dos usuários corporativos, seguida por AWS Linux e Ubuntu. As empresas contam com fontes bem mantidas de implantações Linux para seus workloads, e este gráfico reflete o suporte fornecido pelos fornecedores. Por exemplo, Red Hat Enterprise Linux (RHEL) e Amazon Linux AMI são geralmente os primeiros a oferecer patches para suas versões com suporte. Embora essa distribuição de dados não deva surpreender a maioria dos leitores, é importante notar que cerca de 2,6% deles são IBM AIX e Oracle Solaris. AIX e Oracle Solaris são conhecidos por sua estabilidade e robustez; as empresas executam workloads importantes nessas plataformas.

Sistemas Linux expostos

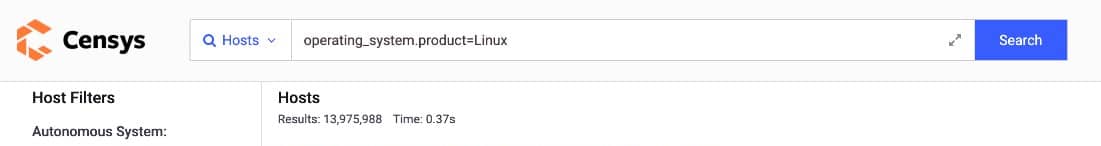

Como o Linux ocupa uma grande área de cobertura, deve haver uma porcentagem de seus administradores que involuntariamente exporia os sistemas Linux e, em última análise, os dados críticos. Dados do Censys.io, mostram quase 14 milhões de resultados ao pesquisar dispositivos expostos conectados à internet e executando qualquer tipo de sistema operacional Linux em 6 de julho de 2021:

Figura 3. O número total de servidores Linux expostos detectados pelo Censys.io em 6 de julho de 2021 (Consulta: operating system.product=Linux)

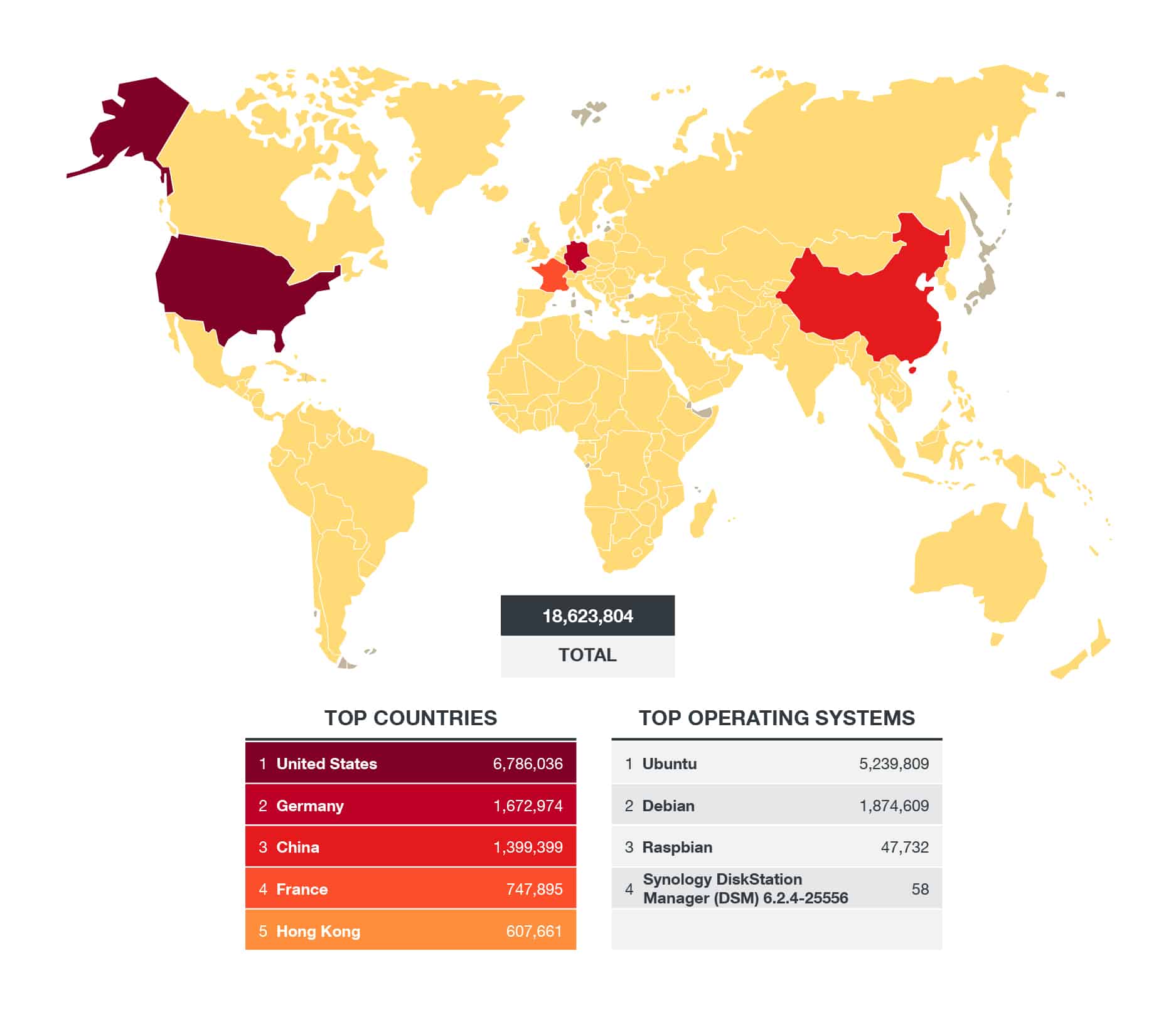

Uma olhada na porta 22 em Shodan comumente usada para Secure Shell Protocol (SSH) para máquinas baseadas em Linux, revelou resultados ainda maiores: quase 19 milhões de dispositivos conectados à internet têm esta porta exposta:

Figura 4. O número total de servidores com a porta 22 exposta, conforme detectado pelo Shodan em 27 de julho de 2021 (Consulta: porta 22)

As organizações não devem deixar essas portas expostas para evitar que invasores se instalem nos sistemas Linux.

- O cenário de ameaças contra o Linux: quais são as principais?

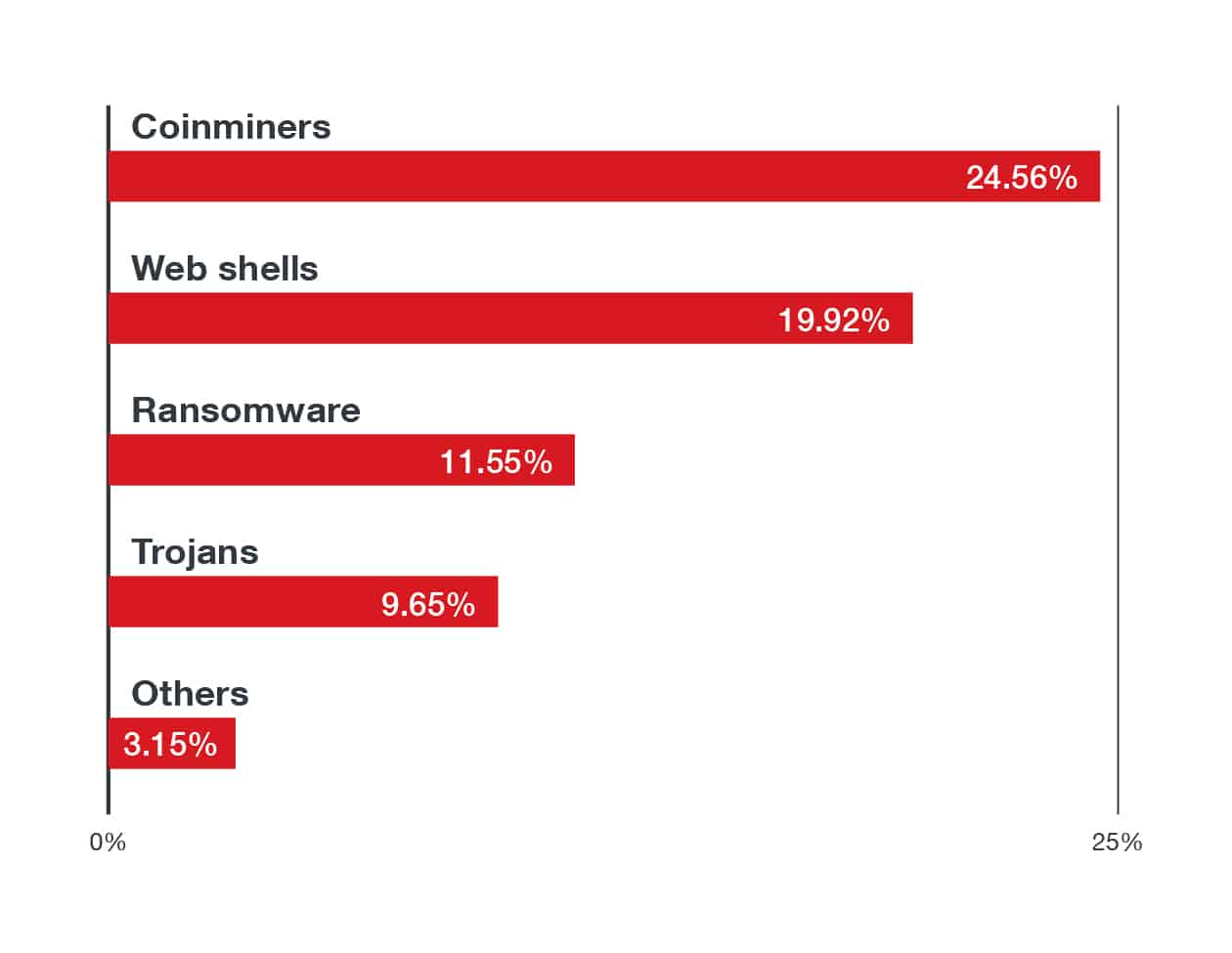

De mais de 13 milhões de eventos que sinalizamos de nossos sensores, identificamos as 10 principais famílias de malware, que depois consolidamos por seus tipos de ameaças. Algumas famílias de malware com base no Windows constam da lista, o que significa que os servidores Linux atuam como um servidor de armazenamento ou comando e controle (C&C) para malware do Windows.

Figura 5. Classificamos as 10 principais famílias de malware detectadas de acordo com seus tipos de ameaças (principais tipos encontrados em sistemas Linux no primeiro semestre de 2021).

Uma observação interessante aqui é a alta prevalência de mineradores de moedas, dos quais Coinminer.Linux.MALXMR.SMDSL64 e Coinminer.Linux.MALXMR.PUWELQ são as famílias mais prevalentes; e web shells, das quais as famílias mais detectadas são Backdoor.PHP.WEBSHELL.SBJKRW, Backdoor.PHP.WEBSHELL.SMMR e Backdoor.PHP.WEBSHELL.SMIC. Dado que a nuvem detém uma quantidade aparentemente infinita de poder de computação, os cibercriminosos têm um motivo claro para roubar recursos de computação para executar suas atividades de mineração de criptomoeda. Também é importante observar que os mineradores de criptomoedas têm afetado os ambientes de contêineres nos últimos anos. Também vimos o ransomware como uma ameaça predominante do Linux, e o DoppelPaymer, uma família de ransomware moderna que utilizava táticas de extorsão dupla, sendo a mais comum com base em nossos dados. Em nosso monitoramento do cenário de ransomware, também vimos recentemente outras variantes de que tinham como alvo sistemas Linux, como RansomExx, DarkRadiation e até DarkSide.

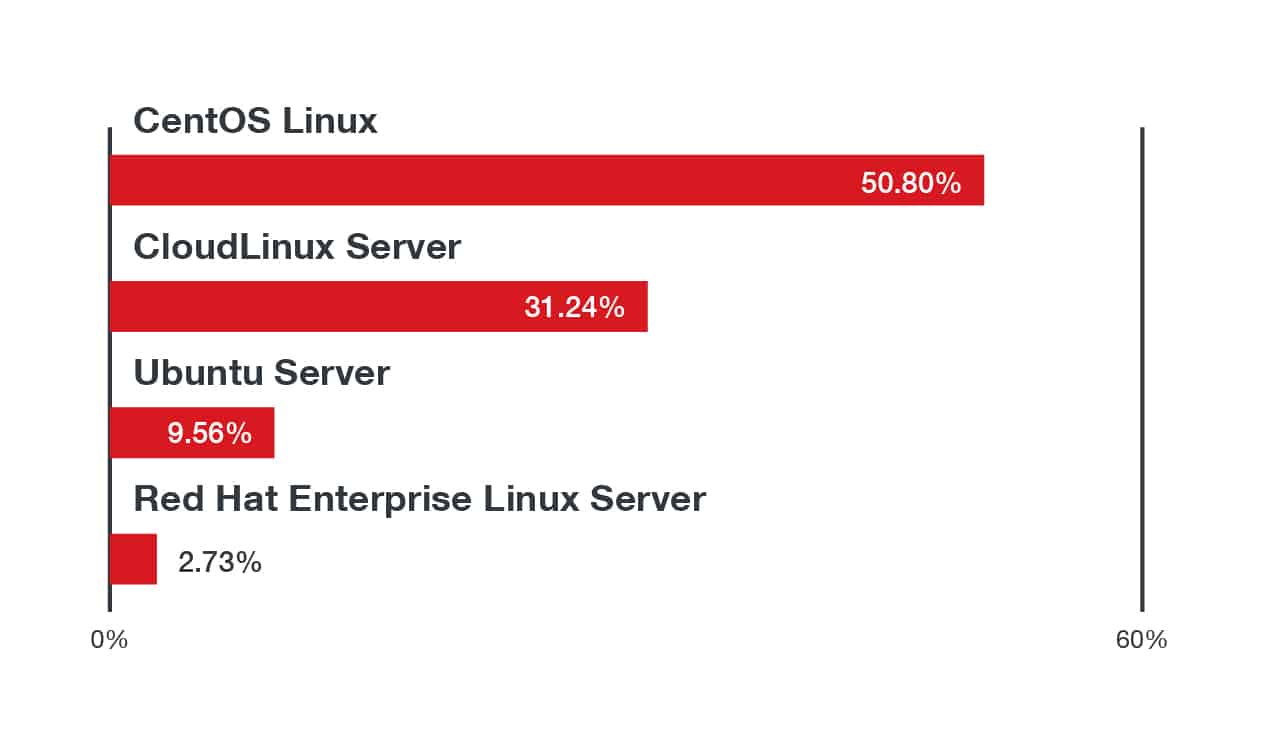

Nossos dados de SPN mostram as quatro principais distribuições de Linux onde encontramos as principais famílias de malware mencionadas acima:

Figura 6. As quatro principais distribuições Linux onde os principais tipos de ameaças em sistemas Linux foram encontrados no primeiro semestre de 2021

Vulnerabilidades em sistemas Linux

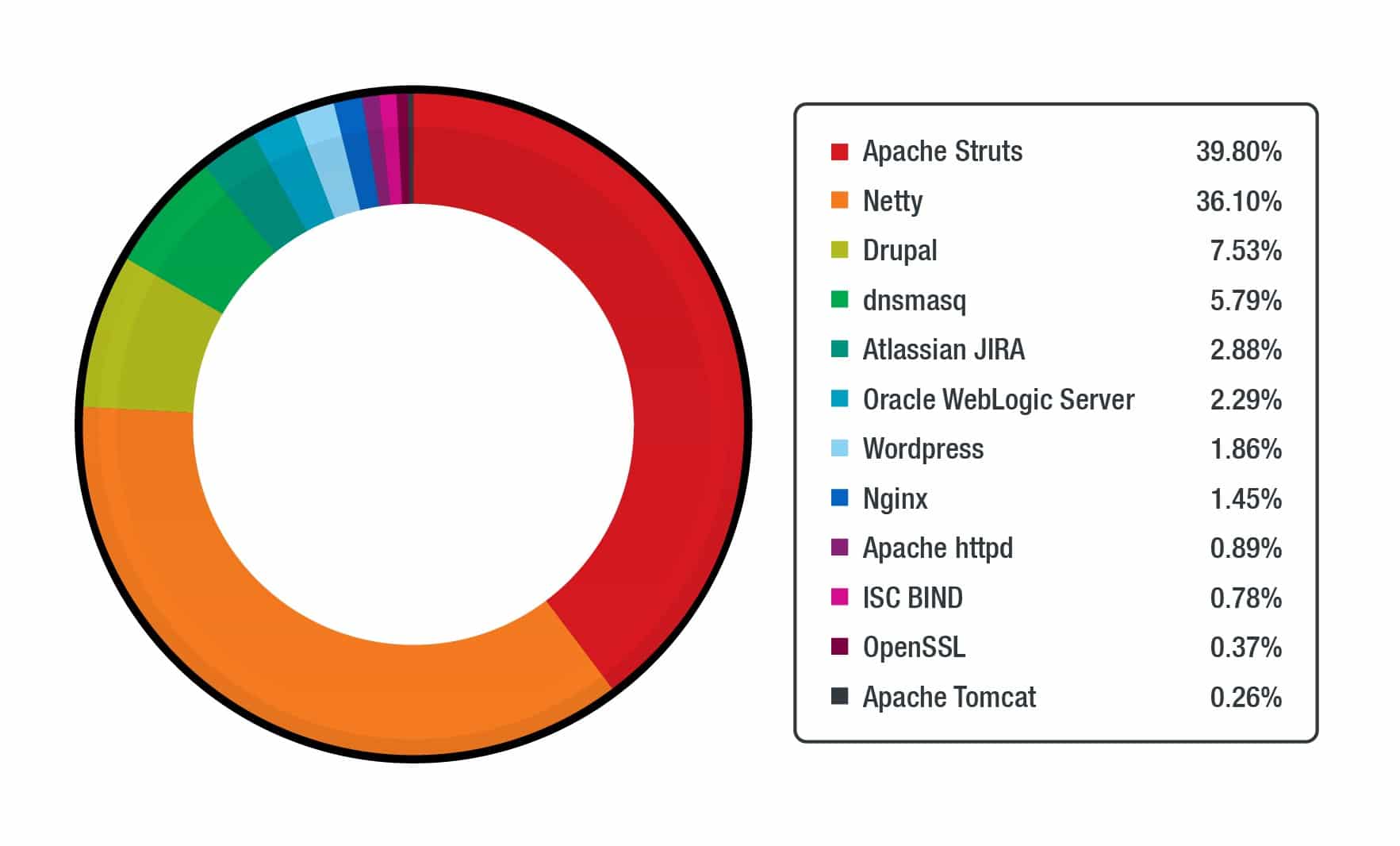

Nosso artigo anterior discutiu várias vulnerabilidades que afetam a plataforma Linux e a stack de software e aplicações executadas nela. Para definir melhor o estado de segurança do Linux para o primeiro semestre de 2021, dissecamos ocorrências de IPS (Intrusion Prevention System) do Trend Micro Cloud One – Workload Security e analisamos mais de 50 milhões de eventos, ignoramos falsos positivos, eliminamos dados de teste e colocamos em camadas dados com informações de ameaças disponíveis para tirar algumas conclusões. Deve-se observar que pode haver um certo grau de erro devido à natureza dos dados e da atividade na Internet.

Nossa análise mostrou que as principais vulnerabilidades têm alguns alvos claros, incluindo WordPress ou Apache Struts. Com base em nossos dados, os principais gatilhos estão espalhados pelas seguintes aplicações:

Figura 7. As aplicações com o maior número de gatilhos das principais vulnerabilidades mencionadas acima com exploits conhecidos ou provas de conceito

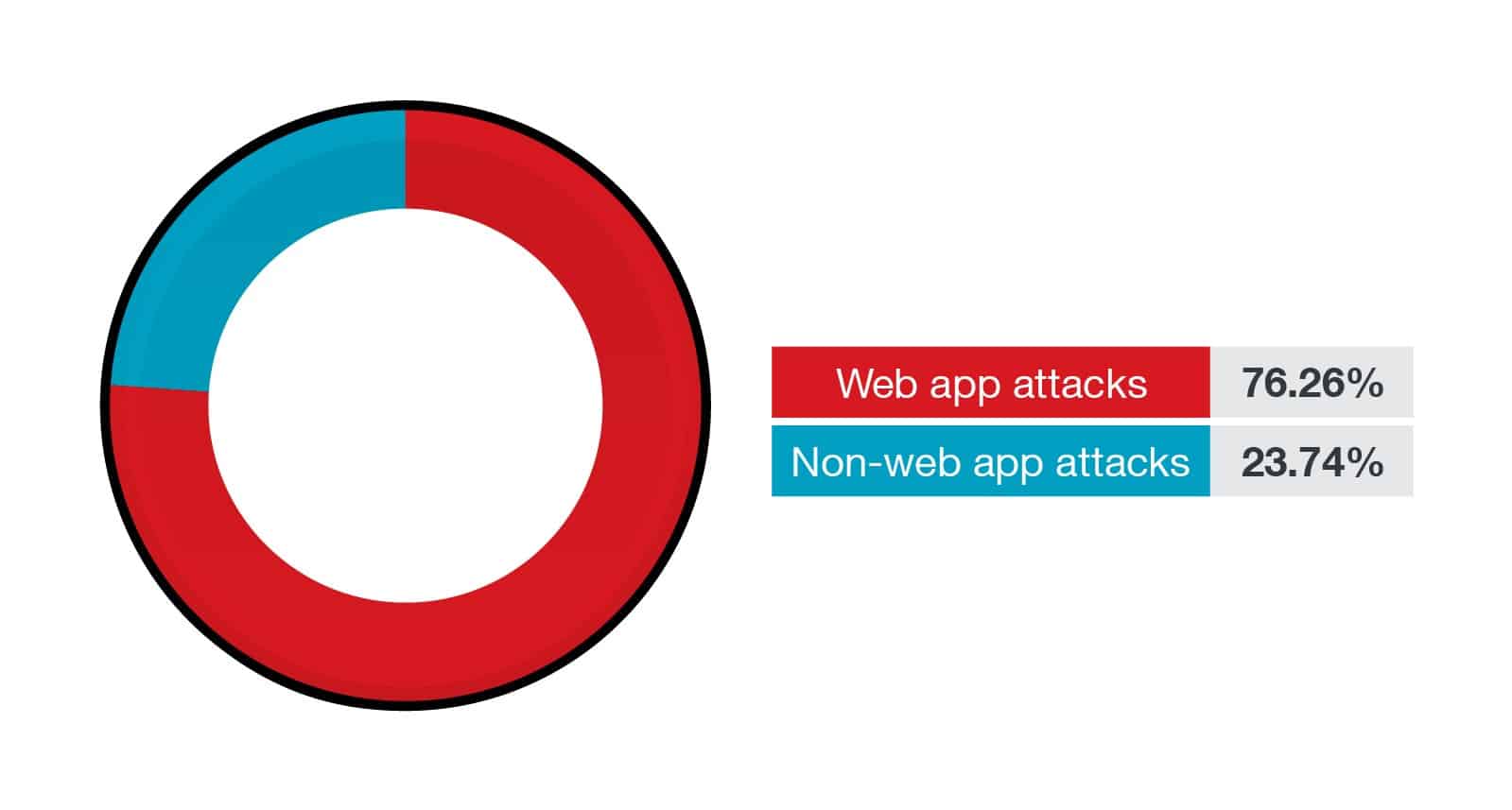

- Top 10 do OWASP e além

A Open Web Application Security Project é uma ONG dedicada à melhoria da segurança digita no mundo, com foco em aplicações open source e atuação altamente colaborativa na comunidade de devs e infosec. Com o Linux sendo a principal opção para servidores e aplicativos da web, o OWASP Top 10 tornou-se mais relevante para o sistema operacional. Como 76,9% dos 10 milhões de servidores da web no mundo todo são baseados em Unix, os riscos da aplicação da web OWASP atuam como um filtro importante ao observar as vulnerabilidades que afetam os sistemas Linux/Unix.

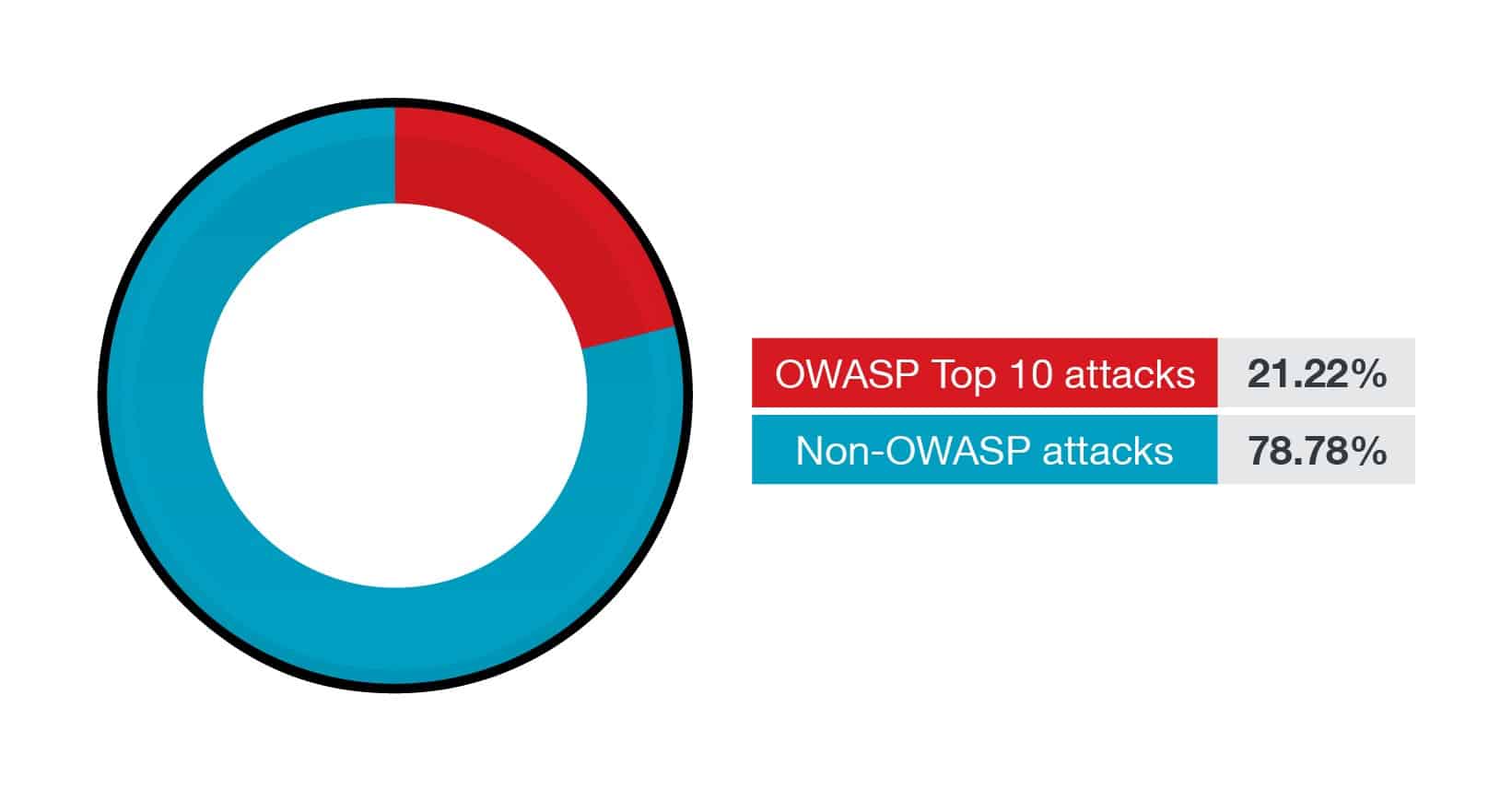

Figura 08. A porcentagem de ataques Top 10 OWASP e ataques não OWASP no primeiro semestre de 2021

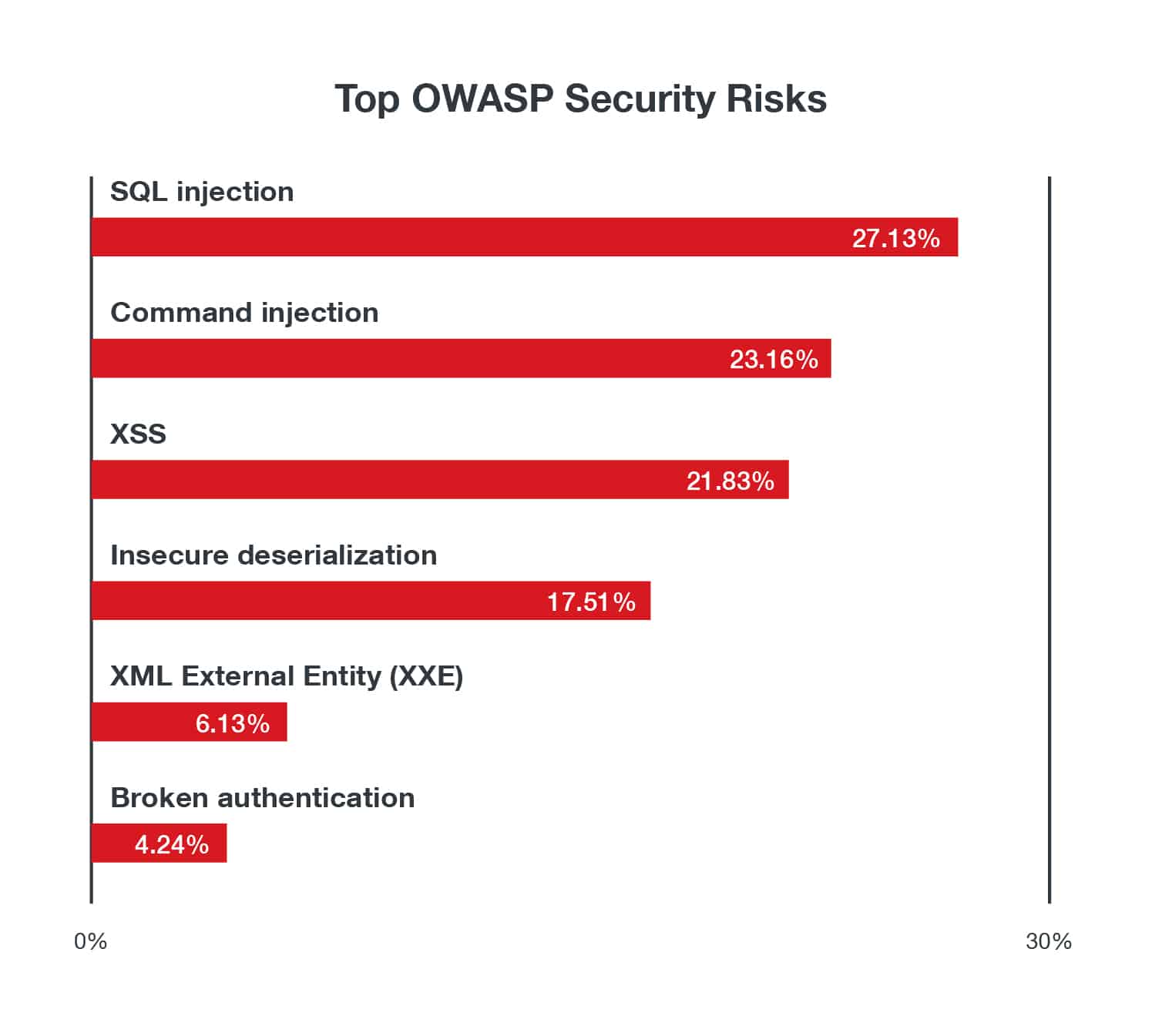

Olhando apenas para os riscos de segurança do OWASP 10, vemos que as falhas de injeção e os ataques de script cruzado (XSS) estão mais altos do que nunca. O que se destaca neste gráfico é o alto número de vulnerabilidades de desserialização insegura. Além disso, também observamos vulnerabilidades de desserialização do Portal Liferay, Ruby on Rails e Red Hat JBoss.

Figura 09. Os principais riscos de segurança OWASP por volume

Camada de força bruta, travessia de diretório e ataques de contrabando de pedidos, os três riscos de segurança não OWASP mais prevalentes com base em nossos dados, no gráfico da Figura 10 mostra o estado de exploração desses riscos de segurança com base no volume de atividade:

Figura 10. Comparação do volume de atividade entre os principais riscos de segurança OWASP e riscos de segurança não OWASP

- Como proteger servidores Linux

Como proteger o Linux usando ferramentas e configurações nativas do Linux

| Ferramenta Linux ou Configuração | Descrição |

| iptables | Usado para configurar, manter e inspecionar as tabelas de regras de filtro de pacotes IP no kernel do Linux. |

| AppArmor | Usa perfis de programa para restringir os recursos de programas individuais. |

| SELinux | Aplica rótulos de segurança a objetos e avalia todas as interações relevantes para a segurança por meio da política de segurança. |

| eBPF | Estrutura rica para estender os recursos do Linux de uma maneira altamente flexível, sem sacrificar propriedades essenciais como desempenho e segurança. |

| PaX | Adiciona mecanismos de prevenção de intrusão ao kernel do Linux, o que reduz os riscos representados por bugs de corrupção de memória exploráveis. |

Tabela 1. Ferramentas ou configurações nativas do Linux

Como proteger o Linux usando ferramentas e controles de terceiros

Aqui estão alguns controles de segurança que se deve ter para manter as ameaças afastadas:

- Antimalware;

- IPS/DS;

- Avaliação de Configuração seguindo as melhore práticas;

- Avaliação de vulnerabilidade e patching;

- Monitoramento de atividades e logs.

Como proteger contêineres

Seguir estas práticas recomendadas básicas do Docker ajudará as empresas a manter seus contêineres seguros:

- Use imagens de base leves, como Alpine Linux

- Aplique o princípio do menor privilégio; não execute contêineres como root ou em modo privilegiado

- Assine e verifique as imagens dos contêineres para protegê-los contra ataques à cadeia de suprimentos

- Verificar ativamente e corrigir vulnerabilidades nas dependências do contêiner

- Não codifique segredos ou credenciais em imagens de contêiner

Vale a pena conferir mais algumas recomendações que publicamos anteriormente sobre o tema, e que devem fortalecer ainda mais sua segurança.

Como proteger o código por meio de segurança e teste de aplicações

Também conhecida como segurança de código, a segurança do aplicativo é a camada sobre a qual as organizações e empresas têm mais controle.

As organizações devem garantir que todas as comunicações sejam feitas usando criptografia TLS. Isso deve ser aplicado mesmo entre serviços internos, como balanceadores de carga, servidores de aplicativos e bancos de dados. Elas podem reduzir significativamente a superfície de ataque de seus sistemas apenas limitando e monitorando serviços, portas e terminais de API expostos.

Existem várias verificações de segurança de código para adicionar ao seu pipeline para garantir que o código esteja protegido:

- Análise estática de segurança de aplicações (SAST);

- Análise dinâmica de segurança de aplicações (DAST);

- Análise de composição de software (SCA);

- Autoproteção de aplicações em tempo de execução (RASP)

- Soluções Trend Micro

As organizações podem se beneficiar de soluções de segurança de várias camadas, como a Trend Micro™ Cloud One™, uma plataforma de serviços de segurança para desenvolvedores em nuvem. Ela fornece proteção automatizada para migração de nuvem, desenvolvimento de aplicativos nativos de nuvem e excelência operacional em nuvem. Também ajuda a identificar e resolver problemas de segurança mais rapidamente e melhora o tempo de entrega para as equipes de DevOps. Inclui o seguinte:

- Workload Security: proteção de tempo de execução para workloads

- Container Security: Scan e controle de admissão de imagens no pipeline

- File Storage Security: segurança para arquivos em nuvem e serviços de armazenamento de objetos

- Network Security: camada de rede em nuvem para segurança do sistema de prevenção de intrusão (IPS)

- Application Security: segurança para funções serverless, APIs e aplicações

- Conformity: segurança em tempo real para infraestrutura em nuvem — proteja, otimize, esteja em conformidade

- Cloud One – Open Source Security: visibilidade e monitoramento de vulnerabilidades de código aberto e riscos de licença

- Conclusão

Solidez, desempenho, confiabilidade: o Linux tem todos os motivos para ser a escolha principal para um mundo cloud. Por isso mesmo, agentes maliciosos estão agindo ativamente buscando vulnerabilidades não solucionadas e problemas de configuração para se infiltrar em estruturas privadas de forma ilegal. O segredo para contar com todo o desempenho e poder do Linux, portanto, está na união de boas práticas de prevenção, programas de patching e um olhar atento a configs, com tecnologia de cibersegurança inteligente, integrada e em camadas. Assim, seus ambientes ficam protegidos e seu negócio pode performar na velocidade da cloud.