Controle Seus Pontos de Acesso aos Recursos do Azure

Em seguida, você precisa decidir como seus usuários irão acessar os recursos da nuvem ao qual obtiveram acesso. O Microsoft Azure permite múltiplos métodos de acesso e recursos de gerenciamento, portanto, é importante restringir o acesso remoto para sua VM a partir de uma estação de trabalho fortificada e dedicada executando apenas os serviços e aplicações necessários, podendo ter um acesso restrito à rede apenas para o que é necessário para realizar tarefas de forma prática. Essas estações de trabalho não são usadas por seus usuários para as atividades cotidianas. Você pode bloquear mais o acesso aos recursos do Azure com um Gateway de Desktop Remoto (Remote Desktop Gateway ou RDGW), instalado no local e conectado ao ambiente Azure. Esse RDGW, junto com a Proteção de Acesso à rede do Servidor Windows (NAP), ajuda a garantir que apenas os clientes que atendam critérios de segurança específicos estabelecidos por seus AD GPOs podem se conectar.

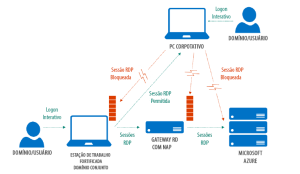

Nesse tipo de configuração, a instância local do Windows Firewall (ou um cliente de Firewall não Microsoft) é configurada para bloquear conexões de entrada, tais como a RDP. O administrador pode se logar na estação de trabalho local fortificada e começar uma sessão RDP que se conecta à máquina virtual Azure, mas não pode se logar em um PC corporativo e usar o RDP para se conectar à estação de trabalho em si. Essa prática tem o objetivo de restringir e reduzir sua superfície de ataque. A seguinte visualização lógica mostra como o acesso à Azure VM só é permitido a partir da estação de trabalho fortificada local via RDGW.