Recentemente, encontramos uma variante do Negasteal (também conhecido como Agente Tesla) que usava hastebin para a entrega fileless do ransomware Crysis (também conhecido como Dharma). Esta é a primeira vez que observamos Negasteal com um payload de ransomware.

Apenas alguns meses atrás, o Deep Instinct publicou o primeiro caso relatado de uma variante do Negasteal que usava o hastebin[.]com, um paste site para conteúdo on-line. O Negasteal é um spyware trojan que foi descoberto em 2014. Ele oferece seus serviços na forma de assinaturas em fóruns clandestinos cibercriminosos, com seus desenvolvedores fazendo mudanças constantemente a fim de melhorar suas táticas de evasão e permanecer relevantes em seu mercado.

O ransomware Crysis, por sua vez, está por trás de diversos ataques contra alvos de alto nível, com variantes que demonstram continuamente diferentes técnicas. Semelhante ao Negasteal, o Dharma funciona em um modelo de ransomware-as-a-service (RaaS) que o torna acessível para outros cibercriminosos pagarem.

Comportamento

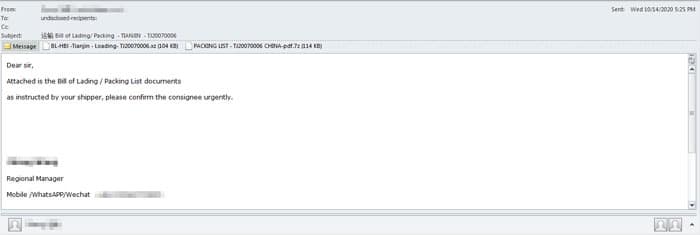

Esta é a primeira vez que observamos esses dois serviços de malware sendo usados juntos. De acordo com a amostra que encontramos, a variante chega por meio de um e-mail de phishing, conforme mostrado na Figura 1.

Figura 1. Uma imagem do e-mail de phishing usado

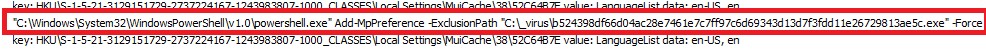

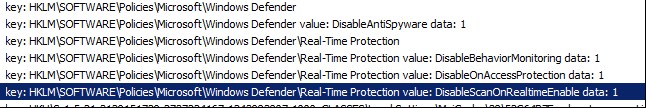

Como parte de suas táticas de evasão, ele tenta se excluir da depuração pelo Windows Defender, que também pode tentar desabilitar como um possível método alternativo de evasão. Essas táticas são mostradas nas Figuras 2 e 3.

Figura 2. O malware exclui-se da depuração.

Figura 3. O malware desativa o Windows Defender.

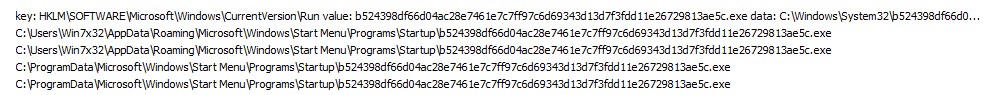

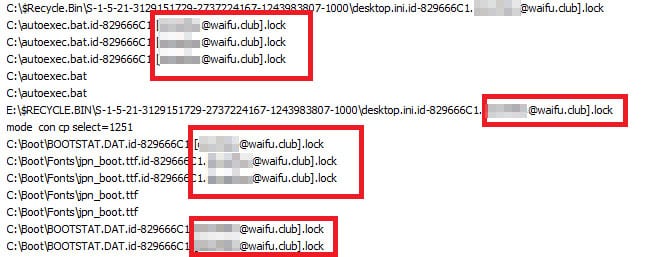

Para persistência, ele se adiciona à pasta de inicialização e CurrentVersion\Run. Eventualmente, o carregador se conectará a “hastebin[.]com” e decodificará o binário (Crysis) do servidor de comando e controle (command-and-control ou C&C), permitindo assim a entrega fileless do ransomware.

Figura 4. Um snippet do malware adicionando-se à pasta de inicialização

Figura 5. O malware se conecta ao hastebin[.]com

Figura 6. O payload do ransomware Crysis

Recomendações de Segurança

Esta campanha mostra o potencial do Negasteal para entregar outro malware fileless através de seu servidor Hastebin C&C. A combinação desses dois serviços de malware ativos demonstra como os cibercriminosos podem fazer um remendo em malware acessível na esperança de uma campanha bem-sucedida. A entrega fileless também inclui um desafio adicional na remoção dessa ameaça, pois ela não deixa rastros após a execução.

Para as organizações, seguir as melhores práticas de segurança ajudará a minimizar o sucesso de campanhas semelhantes. Assim como nesta, interromper as ameaças desde sua entrada inicial pode evitar problemas maiores causados por seus payloads. Nesse caso, a campanha tem um payload de ransomware que pode criptografar arquivos importantes e congelar operações.

Aqui estão algumas práticas gerais de segurança a serem implementadas:

- Gateways de e-mail seguros. Gateways de e-mail protegidos impedem ameaças enviadas por meio de spam e phishing. Eles também ajudam os usuários a evitar a abertura de e-mails e anexos suspeitos.

- Faça backup dos arquivos regularmente. Isso também serve como uma boa precaução contra ataques de ransomware.

- Mantenha os sistemas e aplicações atualizados. Use virtual patching para sistemas e software legados ou não compatíveis.

- Aplique o princípio do menor privilégio. Implemente a segmentação de rede e a categorização de dados para minimizar a exposição adicional de dados de missão crítica.

- Implemente a defesa em profundidade. Camadas adicionais de segurança, como controle de aplicações e monitoramento de comportamento, ajudam a prevenir a execução de arquivos anômalos.

Recomenda-se uma abordagem de segurança em várias camadas para proteger todos os pontos de entrada de ameaça possíveis. As soluções a seguir podem ajudar na proteção contra uma variedade de ameaças:

- Trend Micro Apex One™ e Apex One Endpoint Sensor – Emprega análise comportamental que protege contra scripts maliciosos, injeção, ransomware e ataques de memória e navegador relacionados a ameaças fileless.

- Trend Micro XDR – conecta e-mail, endpoints, servidores, workloads em nuvem e redes para detectar e responder a ameaças com antecedência.

- Trend Micro™ Email Security – Usa machine learning aprimorado e análise de sandbox dinâmica para arquivo e URL para impedir ameaças por e-mail.

Indicadores de comprometimento (IOCs):

Arquivos

- 2adb3505038e73bc83e5c5d9a60b725645fb65a7b0a781a5aadde50c942d13dc (detected as TrojanSpy.MSIL.NEGASTEAL.DYSHPF)

- b524398df66d04ac28e7461e7c7ff97c6d69343d13d7f3fdd11e26729813ae5c (detected as Trojan.MSIL.NEGASTEAL.BGO)

Payload

- f3587884456922ffd42c8189e111c1184d74e12f (detectado como Ransom.MSIL.DHARMA.AC)

C&C

- hxxps://hastebin[.]com/raw/avucapadey

- hxxps://hastebin[.]com/raw/molijokewe

- hxxps://hastebin[.]com/raw/sijifewopi

- 199[.]193[.]7.228