O último conjunto de atualizações do ano inclui 58 patches para o pacote Microsoft Office.

Atualizado em 09/12/2020 14h37min PST para incluir as regras do Trend Micro Deep Security e do Vulnerability Protection..

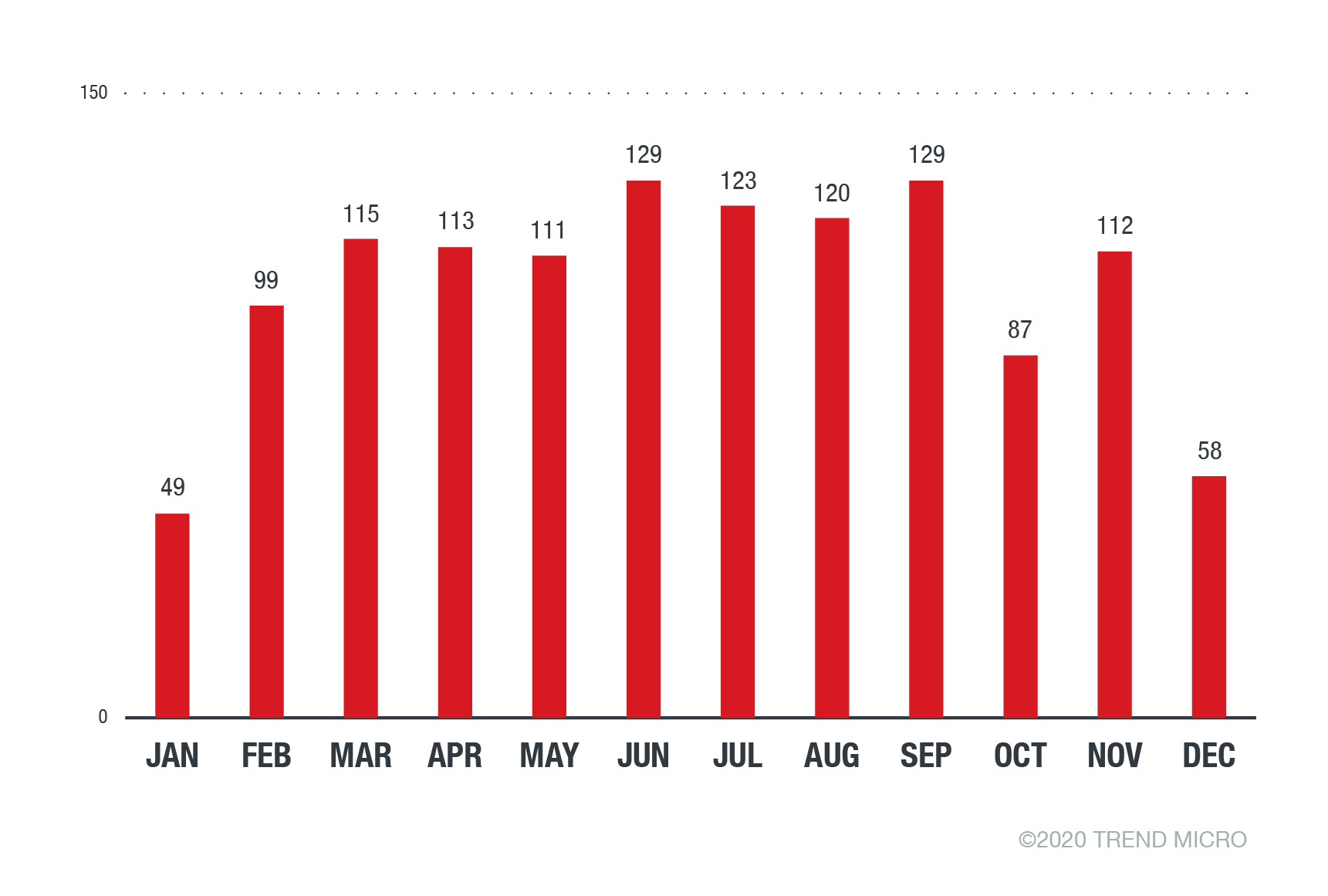

O último conjunto de atualizações do ano inclui 58 patches para o pacote Microsoft Office. Do total, nove foram classificados como Críticos e 46 como Importantes. Um número significativo de atualizações corrige lacunas no MS Exchange vulnerável à execução remota de código (RCE) e divulgação de informações, bem como uma lacuna de bloco de mensagem do servidor (server message block ou SMB) também observada para a última vulnerabilidade. Nenhum zero day foi observado, embora várias vulnerabilidades tenham sido consideradas como prováveis de abuso. Seis do número total de vulnerabilidades corrigidas foram relatadas pelo Zero Day Initiative (ZDI). Considerando o número de atualizações lançadas este ano, o conjunto de patches deste mês é considerado um dos mais leves desde fevereiro.

Figura 1. Número de atualizações MS lançadas em 2020

Lacunas do servidor Exchange

Um total de seis patches — três classificados como Críticos e três como Importantes — são designados como correções para lacunas no MS Exchange. CVE-2020-17117, CVE-2020-17132, CVE-2020-17142, CVE-2020-17141 e CVE-2020-17144 podem ser usados para RCE no servidor devido à validação inadequada de argumentos de cmdlet, permitindo que o invasor execute código arbitrário no sistema no contexto do usuário autenticado.

Enquanto isso, o CVE-2020-17143 pode ser abusado para divulgação de informações sobre como valida tokens enquanto lida com mensagens específicas trocadas. Se explorado com sucesso, um invasor pode usar isso para coletar informações confidenciais por meio de mensagens especialmente criadas.

Divulgação de informações de SMB

O CVE-2020-17140 é uma vulnerabilidade de divulgação de informações do Windows SMB em que um invasor autenticado pode abrir um arquivo específico com concessão de oplock capturado e realizar modificações específicas nesse arquivo. Se for bem-sucedido em um ataque baseado em rede, o invasor poderá ler e coletar o conteúdo da memória do Kernel de um processo de modo de usuário.

Vulnerabilidades prováveis de abuso

Várias vulnerabilidades estão sendo observadas para serem provavelmente exploradas por invasores para RCE, incluindo o CVE-2020-17144. Outros gaps críticos em observação são o CVE-2020-17118 e o CVE-2020-17121 encontrados no Sharepoint, bem como o CVE-2020-17152 e o CVE-2020-17158, encontrados no Dynamics 365 for Finance and Operations local, em que um atacante autenticado se passando por um usuário pode abusar dessas lacunas. O CVE-2020-17096 é uma vulnerabilidade NTFS que permite a um invasor enviar solicitações personalizadas via SMBv2 para acessar um sistema sem patch em uma rede e executar código no sistema. O invasor pode então executar um aplicativo especialmente criado para elevar os privilégios do invasor.

E embora não seja aplicável para trabalhadores remotos durante este período, os funcionários devem instalar o patch CVE-2020-17099 antes de voltar para o escritório. Esta é uma lacuna de segurança do Lock Screen Feature Bypass, que permite ao invasor que tem acesso físico ao sistema se logar utilizando uma autenticação prévia de um usuário já anteriormente autenticado e com a sessão devidamente travada. O invasor pode realizar ações que permitem a execução de código da tela de bloqueio usando a sessão de usuário ativa.

Soluções Trend Micro

É comum que a Microsoft tenha uma carga mais leve de patches lançados todo mês de dezembro. Esta versão pode ser uma pausa bem-vinda para administradores de sistemas e equipes de gerenciamento de patches. O grande volume de patches em 2020 provavelmente colocou uma pressão significativa nas equipes e usuários para garantir que todos os sistemas sejam mantidos. Uma olhada nos dados do ano mostra que o lançamento deste mês é um dos poucos com menos de cem atualizações. Essas equipes tiveram que implementar as atualizações necessárias para os ativos internos, bem como para aqueles que trabalham remotamente na segurança de suas casas com equipamentos próprios e não próprios. Apesar da aparente falta de urgência devido à ausência de exploits zero day, os usuários são aconselhados a baixar as atualizações o mais rápido possível para proteger suas máquinas de ataques via vulnerabilidades.

Trend Micro™ Deep Security™ e Vulnerability Protection protegem os usuários de exploits que visam essas vulnerabilidades por meio das seguintes regras:

- 1010649 – Microsoft Windows Exchange Memory Corruption Vulnerability (CVE-2020-17144)

- 1010655 – Microsoft SharePoint Remote Code Execution Vulnerability (CVE-2020-17121)

- 1010652 – Microsoft Windows SMB2 Server Information Disclosure Vulnerability (CVE-2020-17140)

- 1010653 – Microsoft Windows SMB2 Server Remote Code Execution Vulnerability (CVE-2020-17096)

- 1010656 – Microsoft Dynamics 365 Commerce Remote Code Execution Vulnerabilities (CVE-2020-17152 e CVE-2020-17158)

Trend Micro™ TippingPoint™ protege os clientes por meio das seguintes regras:

- 38547: HTTP: Microsoft Exchange Memory Corruption Vulnerability (CVE-2020-17144)

- 38557: SMB: Windows SMB NTLMSSP Buffer Overflow Vulnerability (CVE-2020-17096)

- 38566: HTTP: Microsoft SharePoint importWeb Content Migration Package (CMP) Request (CVE-2020-17121)

- 38568: HTTP: Dynamics365 Finance ServiceDataWrapper Insecure Deserialization Vulnerability (CVE-2020-17152)

- 38564: SMB: SMB2 Stream File Rename Usage (CVE-2020-17140)