Em maio de 2016, pesquisadores descobriram um site da dark web chamado The Hall of Ransom (O Hall do Resgate). Acessível pela rede Tor, o site do submundo se gaba de uma série de produtos e serviços relacionados a ransomware vendidos por preços elevados.

Por US$3.000, o site oferece o famoso Locky – uma variante que registrou 90.000 máquinas infectadas por dia em fevereiro. Além da venda de variantes de ransomware, o The Hall também anunciava a disponibilidade de uma solução de ransomware descrita como uma chave USB vendida por US$ 1.200 – um “antídoto” único e impossível de ser copiado que promete desbloquear arquivos criptografados pelo Locky em máquinas Windows e Linux infectadas. O site também apresenta o que é chamado de um “ransomware de nova geração”, o Goliath, por US$2.100. Foi descoberto que o Goliath tem um código fonte derivado do Locky, oferecido a “novatos” que estão procurando entrar no negócio do cibercrime.

O Locky entra na crescente lista de variantes de ransomware, que se tornaram produtos viáveis nos mercados do submundo. No passado, outras famílias como Petya, Mischa, Cerber e ORX-Locker foram oferecidas como produtos resgate-como-um-serviço (RaaS). Nesse modelo de distribuição, os desenvolvedores de malware passam o ransomware para afiliados, que distribuem o malware e os desenvolvedores recebem uma comissão de cada resgate pago. O fato do ransomware ter crescido como um modelo de negócios lucrativo significa apenas uma coisa: ele funciona.

Apesar da descoberta do site dedicado ao ransomware ter levado os pesquisadores e analistas a acreditarem que era apenas um golpe feito para enganar golpistas – as reivindicações não razoáveis e declarações ousadas foram um prêmio – descobrir essa plataforma específica no submundo confirma o nível do interesse cibercriminosos no ransomware e explica seu contínuo crescimento.

[Infográfico: A evolução do ransomware]

A psicologia por trás do ransomware

Dividido em etapas, a operação de ransomware é simples: encontre um meio de se infiltrar na máquina da vítima, bloqueie o sistema ou arquivos críticos dentro dele e force a vítima a pagar o resgate. Ao longo dos anos, o ransomware se desenvolveu tremendamente se tornando uma ameaça cibernética eficaz que não só “assusta” suas possíveis vítimas com uma tela bloqueada, mas como um malware que conhece os pontos fracos de seus alvos. Como um bom vigarista estuda seus alvos cuidadosamente, o ransomware apostou em explorar os medos de suas vítimas como um esquema de extorsão eficaz.

No fim de 2015, as Previsões de Segurança da Trend Micro para o ano seguinte corajosamente chamaram 2016 de o ano das extorsões online, dizendo, “em 2016, as ameaças online evoluirão contando mais com o aprimoramento da psicologia por trás de cada golpe do que melhorar os aspectos técnicos da operação. Os agressores continuarão a usar o medo como o principal componente do golpe, pois ele já se mostrou eficaz no passado”.

Quando ele foi visto e categorizado pela primeira vez como um scareware que travava as máquinas dos usuários, as primeiras variantes do ransomware se aproveitaram do medo de suas vítimas de perderem o acesso à máquina infectada, incitando-as a pagar o resgate ao invés de ter que buscar uma solução alternativa. Cavalos de Troia (como o Reveton) provocaram medo em seus alvos, fingindo ser alertas legítimos de violações de leis federais para enganar os usuários, levando-os a clicarem em links maliciosos. Isso preparou o caminho para um malware mais evoluído e sofisticado que sequestra os dados, o crypto-ransomware, que ia atrás dos dados das vítimas.

om o ransomware constantemente progredindo e evoluindo no que diz respeito a seus recursos, táticas de distribuição e exigências de resgate, o medo continuou a ser o maior fator de seu sucesso. A compreensão da psique da vítima contribuiu grandemente para a propagação e eficácia do ransomware.

O medo continuou a ser o maior fator de seu sucesso. A compreensão da psique da vítima contribuiu grandemente para a propagação e eficácia do ransomware.

Os cibercriminosos que usam o ransomware estão dobrando seus esforços para expandir efetivamente seu alcance. Iscas de engenharia social continuam a funcionar para a vantagem dos sequestradores de dados, mas agora em um escopo maior. Em maio de 2016, Perezhilton.com foi novamente desafiado por um problema de cibersegurança, depois que o site mudou de um site de fofocas de Hollywood para um site que distribuía anúncios infectados, que levou centenas de milhares de seus leitores para um gateway que distribuía o ransomware CryptXXX. Em seu relatório, o pesquisador de segurança Nick Bilogorskiy observou, “depois da exploração do navegador, o Angler normalmente baixa o malware Bedep que promove o download e infecta a máquina da vítima com o ransomware CryptXXX. O método de distribuição usado nesse caso foi mais tradicional, pois contou com um exploit kit que buscava vulnerabilidades. Mas seu uso de um site popular comprometido tinha o potencial de afetar milhares de usuários desavisados.

No mesmo mês, milhões de usuários da Amazon ficaram sob o risco de uma campanha de phishing que podia levar ao download do ransomware Locky. A isca veio na forma de emails falsos disfarçados como mensagens legítimas da gigante de e-commerce, enviada com um endereço de email amazon.com com um assunto dizendo, “Seu pedido da Amazon .com foi enviado (#código)“ que poderia facilmente enganar um usuário desavisado, levando-o a baixar um anexo contendo um arquivo com malware.

Quando maio terminou, essa mesma confiança de cliente foi usada em vantagem de sequestradores de dados quando uma nova campanha Torrentlocker usou o nome de um gigante da telecomunicação nórdica, a Telia, para propagar malware. Semelhante à tática usada com os usuários da Amazon, os cibercriminosos elaboraram uma atração de engenharia social que enganava os usuários com uma fatura que parecia ser da empresa de telecomunicações. Assim que se clicava nela, o link malicioso redirecionava as vítimas para uma página falsa da web que exibia um código Captcha. O código digitado acionava o download do ransomware.

Forçando pagamentos

Criar táticas mais inteligentes para penetrar no sistema da vítima não é a única coisa que levou ao sucesso dos ransomwares ultimamente. Para um cibercriminoso, uma infecção de ransomware só pode ser considerada um sucesso se a vítima pagar. Para isso, os desenvolvedores de ransomware criaram uma série de maneiras para convencer os usuários de que pagar o resgate é a melhor opção.

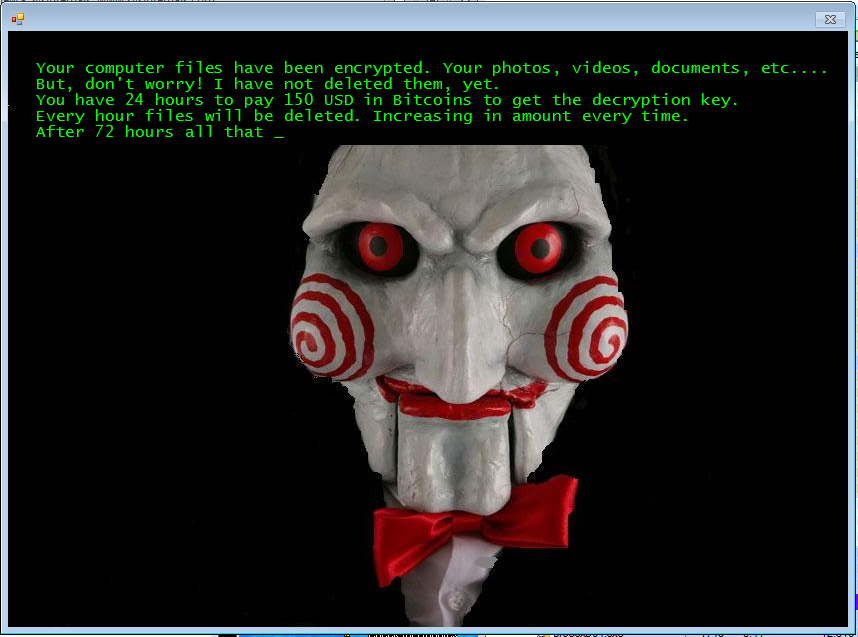

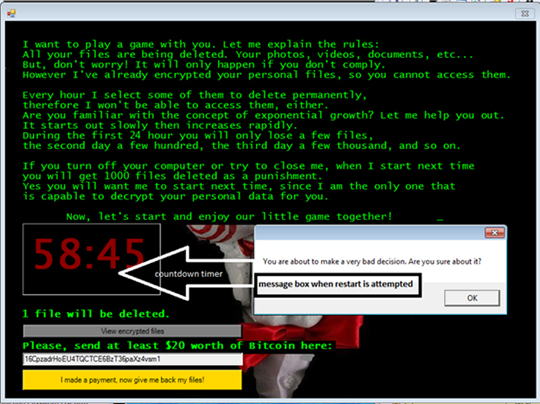

Em abril, surgiu um novo tipo de ransomware chamado Jigsaw, que tem esse nome por causa da franquia de filmes, Saw. O interessante é que o método de extorsão foi grandemente inspirado no filme, envolvendo um cronômetro mostrando quanto tempo a vítima ainda tem para pagar o resgate – inicialmente de US$150 – para recuperar o acesso aos arquivos criptografados. Para aumentar a sensação de urgência, cada hora que o resgate deixa de ser pago leva à remoção de uma parte dos arquivos da vítima – parecido com uma cena tirada do filme. Desse modo, depois de 72 horas de não pagamento, um lote inteiro de arquivos criptografados é apagado.

Além disso, o Jigsaw mostra a direção que os chantagistas estão tomando hoje em dia – um ataque claro e evidente contra a psique da vítima. Um exemplo em particular descoberto por pesquisadores usava uma nota de resgate bloqueada que diz, “VOCÊ É VICIADO EM PORNOGRAFIA“. Esse método mostra como a vergonha também pode ser usada para forçar os usuários a pagar o resgate.

Lançando uma rede mais ampla

Nos últimos meses, vários casos de infecção de ransomware mostraram como o malware foi atrás de peixes maiores, de usuários individuais para redes inteiras de organizações. Uma série de ataques de alto nível demonstraram como ele pode ser usado para interromper operações de sistemas críticos em vários setores e indústrias.

Quando surgiu a notícia de uma “situação de emergência interna” que derrubou os sistemas do Hollywood Presbyterian Medical Center (HPMC), o ransomware pulou de um problema individual para um problema que pode colocar em perigo não apenas uma organização, mas também vidas humanas. A rede e sistemas de computador do HPMC, inclusive os que envolviam tomografias computadorizadas, exames de laboratório, farmacêuticos e documentação ficaram fora do ar por mais de uma semana, fazendo com que os funcionários voltassem ao uso de papel e caneta. Esse incidente também causou impacto nos sistemas de salas de emergência, obrigando o HPMC a transferir paciente para outros hospitais.

Como relatado, o resgate foi pago na esperança de recuperar o acesso a operações essenciais do centro médico. Porém, Steve Giles, CIO do HPMC, disse que aceitar as exigências dos cibercriminosos não simplificou as coisas para eles. “Nós recebemos os códigos de decodificação – 900 códigos de decodificação. Um código exclusivo por dispositivo. Não houve uma varinha mágica com um só código para aliviar o problema. Tivemos que lidar com 900 códigos para ir de servidor em servidor e dispositivo por dispositivo.”

Mas isso não parou com o HPMC. A lista de instituições com operações interrompidas cresceu exponencialmente, afetando no final, provedores de serviços públicos, fornecedores de assistência médica, departamentos de polícia e até instituições acadêmicas. Um recente ataque a uma instituição educacional mostrou como as vítimas ficam sem uma escolha melhor a não ser pagar o resgate. Depois de ser atingida por um ataque de ransomwre que afetou dados críticos, a Universidade de Calgary pagou um resgate de aproximadamente 20.000 dólares canadenses, em bitcoins, para recuperar o acesso a dados de pesquisa criptografados. Em uma declaração, a Vice-Presidente de Finanças e Serviços, Linda Dalgetty, disse, “somos uma instituição de pesquisa, estamos realizando pesquisa de classe mundial diariamente e não sabemos o que não sabemos em termos de quem foi impactado, e a última coisa que queremos é perder o trabalho de uma vida toda de alguém”. Essa crescente série de vítimas de alto nível do ransomware mostra que os cibercriminosos sabem como podem fazer vítimas – mesmo grandes instituições – cederem as suas exigências. Atingem a vítima de uma forma que elas tenham uma maior probabilidade de pagar.

A guerra continua

Observando o cenário atual de ransomware mostra que a ameaça não vai acabar tão cedo. Em uma recente tentativa de lutar contra o método de extorsão digital, o advogado do estado da Califórnia, Bob Hertzberg, encabeçou uma legislação pedindo penalidades específicas para qualquer pessoa envolvida com propagação de malware. Envolve a prisão por até quatro anos e uma multa que totaliza US$10.000.

Em sua declaração, Hertzberg citou que as estatísticas do FBI provam por que a legislação é necessária. O relatório do FBI mostrou que o ransomware já acumulou prejuízos de US$209 milhões dentro dos três primeiros meses de 2016 só nos Estados Unidos – um enorme salto dos 25 milhões registrados com as vítimas de todo 2015.

O ransomware continua a ser um pesadelo de segurança notável para usuários finais e organizações não apenas devido ao surto de infecções, mas também por causa do surgimento de famílias evoluídas mais novas e variantes subsequentes quase diariamente. Isso mostra, detalhadamente, um padrão contínuo de desenvolvimento, ancorado no fato de que o método de ataque se provou ter bastante sucesso.

De fato, o desenvolvimento e infecções de ransomware foram tão desenfreados que se tornaram uma ocorrência comum. Até hoje, 50 novas famílias de ransomware já foram vistas apenas nos primeiros cinco meses de 2016, um grande salto do número visto em 2014 e 2015 juntos. O mais alarmante é o fato de que a ameaça ainda continua crescendo – em número e nível de eficácia.