Nos últimos meses, o ransomware permaneceu como uma ameaça formidável, à medida que novas famílias, técnicas e metas continuam surgindo a todo momento. Recentemente, testemunhamos o surgimento da nova família de ransomware Avaddon. Também examinamos as técnicas utilizadas por algumas variantes de ransomware e os setores afetados por esses ataques; além disso, incluímos nossos dados mais recentes sobre famílias com mais detecções, novas famílias de ransomware e os setores e segmentos mais afetados.

Ransomware Avaddon

O novo ransomware chamado Avaddon (detectado pela Trend Micro como Ransom.Win32.AVADDON.YJAF-A) foi observado sem controle. Um trojan (detectado pela Trend Micro como Trojan.JS.AVADDON.YJAF-A) baixa o ransomware de sites maliciosos e os executa no sistema. Isso foi relatado em uma série de postagens no Twitter por TMMalAnalyst.

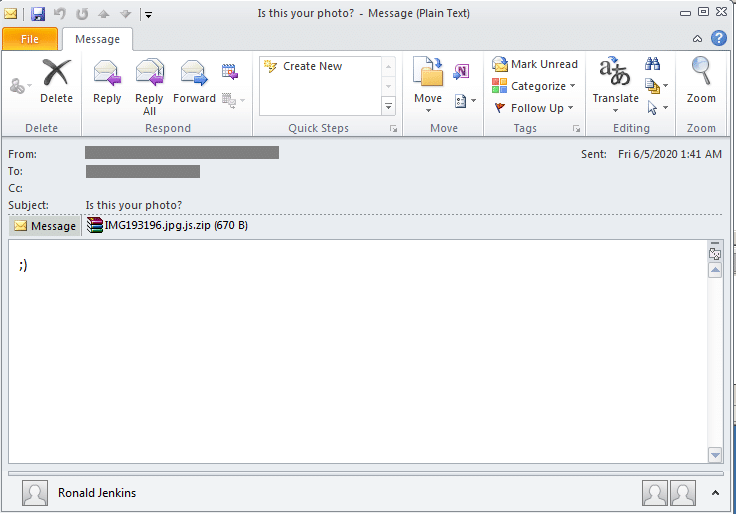

O ransomware é propagado via e-mails com um anexo de nome IMG{6 números aleatórios}.jpg.js.zip que contém um arquivo JavaScript chamado IMG{6 números aleatórios}.jpg.js.

Figura 1. E-mail de amostra para a campanha Avaddon

Como visto na figura anterior, o corpo do e-mail contém um único smiley. Os e-mails da campanha Avaddon também seguem os passos de campanhas anteriores de malware que usam temas específicos a fim de despertar a curiosidade dos usuários, levando-os a abrir a mensagem e baixar o anexo. A maior parte desses e-mails tem assuntos relacionados a fotos, o que pode ser bem atraente para os usuários em um momento cujos dispositivos com câmeras integradas se tornam amplamente disponíveis:

- Olha para esta foto!

- Foto só para você

- Você ficou bem nessa

- Eu amo essa foto

- Eu gosto desta foto

- Essa foto é sua?

- É você?

- Minha foto favorita

- Você gosta dessa foto?

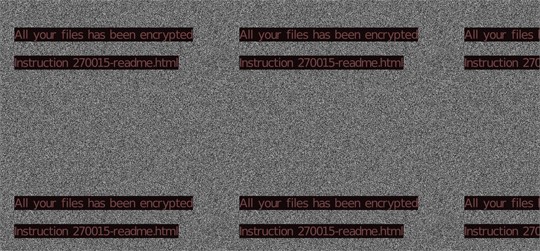

Depois que o anexo é baixado e executado, ele usa um comando do PowerShell e a ferramenta de linha de comando BITSAdmin para baixar e executar a payload do ransomware. Depois disso, os usuários afetados verão que ele criptografou os arquivos e os anexou com a extensão .avdn. Os usuários verão que o wallpaper da área de trabalho do sistema foi alterado automaticamente para uma imagem que afirma que “todos os seus arquivos foram criptografados” e se refere à nota de resgate: “Instruction 270015-readme.html” (seguindo o formato {Encrypted Directory}\{random numbers}-readme.html):

Figura 2. Wallpaper do usuário modificado pelo ataque do Avaddon

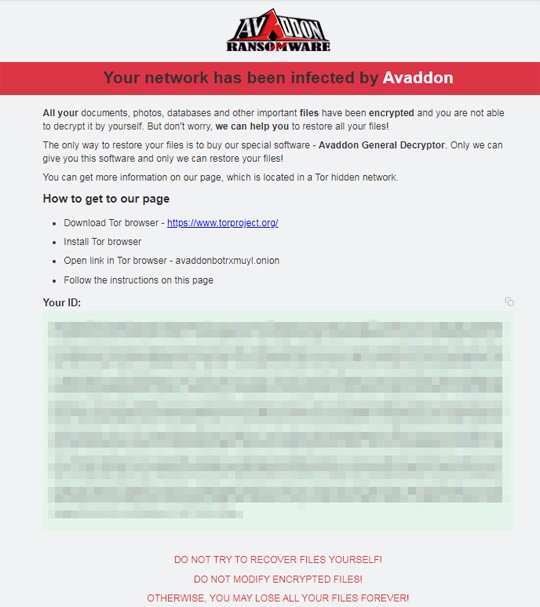

A nota de resgate fornece instruções sobre como o usuário afetado pode recuperar os arquivos criptografados.

Figura 3. Nota de resgate do Avaddon

Este ransomware criptografa arquivos encontrados nas seguintes pastas:

- Program Files\Microsoft\Exchange Server

- Program Files (x86)\Microsoft\Exchange Server

- Program Files\Microsoft SQL Server

- Program Files (x86)\Microsoft SQL Server

Ele adiciona os seguintes processos que excluem cópias de backup do sistema, tornando difícil a restauração:

- wmic.exe SHADOWCOPY /nointeractive

- wbadmin DELETE SYSTEMSTATEBACKUP

- wbadmin DELETE SYSTEMSTATEBACKUP -deleteOldest

- bcdedit.exe /set {default} recoveryenabled No

- bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures

- vssadmin.exe Delete Shadows /All /Quiet

Ele finaliza serviços e processos, muitos dos quais relacionados à varredura, armazenamento e recuperação de arquivos e agendamento de tarefas. Abaixo estão alguns exemplos:

Serviços encerrados:

- ccEvtMgr

- ccSetMgr

- Culserver

- dbeng8

- dbsrv12

- DefWatch

- Intuit.QuickBooks.FCS

- msmdsrv

- QBCFMonitorService

- QBIDPService

Processos finalizados:

- 360doctor.exe

- 360se.exe

- axlbridge.exe

- BCFMonitorService.exe

- Culture.exe

- Defwatch.exe

- fdhost.exe

- fdlauncher.exe

- GDscan.exe

- httpd.exe

Ele finaliza automaticamente se o Windows Locale ID for igual ao seguinte:

- 419 = Russo

- 422 = Ucraniano

Ele termina automaticamente se a máquina estiver configurada para o seguinte idioma de layout do teclado:

- 419 = Russo

- 485 = Yakut (Rússia)

- 444 = Tártaro

- 422 = Ucraniano

Vale mencionar que a técnica de evitar sistemas de países específicos também foi observada nas campanhas de ransomware MedusaLocker.

Para ver a lista completa de processos e serviços e para conseguir mais detalhes sobre o ransomware, por gentileza consulte nosso relatório.

Novas técnicas detectadas

Nos últimos meses, também houve atualizações sobre as técnicas usadas por algumas variantes de ransomware. Por exemplo, o Netwalker ransomware agora pode ser executado fileless através da injeção reflexiva da dynamic-link library (DLL) injection (também conhecida como carregamento reflexivo da DLL). Essa técnica injeta a DLL da memória e ao invés do disco. Embora a técnica em si não seja nova (foi usada anteriormente para implantar o ransomware ColdLock), seu uso pelo Netwalker é novo.

Outro desenvolvimento notável é a implantação de máquinas virtuais por Ragnar Locker para evitar a detecção por software antivírus. Segundo a Sophos, esse vetor de ataque nunca foi usado com nenhum tipo de ransomware antes. No passado, o Ragnar Locker explorava provedores de serviços gerenciados ou ataques a conexões Windows Remote Desktop Protocol (RDP).

Setores de manufatura, logística e energia como alvos das variedades de Ransomware

As variedades de ransomware foram usadas para atingir várias empresas nos setores de manufatura, logística e energia nos últimos meses. Uma variante do ransomware Ekans (detectada pela Trend Micro como Ransom.Win32.EKANS.D) foi utilizada em ataques direcionados contra empresas de manufatura. Conforme observado por Dragos, há um nível específico de intencionalidade que é evidente nos processos industriais encerrados nos ataques anteriores dos Ekans, tornando-os uma ameaça que as organizações com sistemas de controle industrial (ICS) devem ficar de olho aberto.

O Nefilim, um ransomware que segue a tendência recente dos tipos de ransomware que não apenas criptografam arquivos, como também roubam dados, foi visto atacando empresas de logística. As investigações sobre esses ataques nos levaram a descobrir mais sobre o comportamento do ransomware recentemente encontrado, principalmente em relação aos recursos de roubo de dados. Notamos que esse tipo de roubo começa semanas ou até meses antes de sua implantação e que os ataques se utilizam de várias ferramentas (maliciosas e não maliciosas) para introduzir processos e mover-se pela rede.

Em notícias relacionadas, os operadores por trás de Sodinokibi publicaram, em uma página do Tor, 1.280 arquivos do que eles afirmam ser detalhes de passaporte e outros documentos da equipe de um fornecedor de serviços elétricos. Algumas semanas antes disso, o ataque de ransomware atingiu a empresa, interrompendo, dessa forma, suas operações.

Em contrapartida, outro ransomware que apelidamos de ColdLock tinha como alvo uma região, ao invés de apenas um setor específico. Especificamente, lançou ataques a organizações de Taiwan, com o objetivo de segmentar bancos de dados e servidores de e-mail para criptografia.

Dados de Ransomware para maio

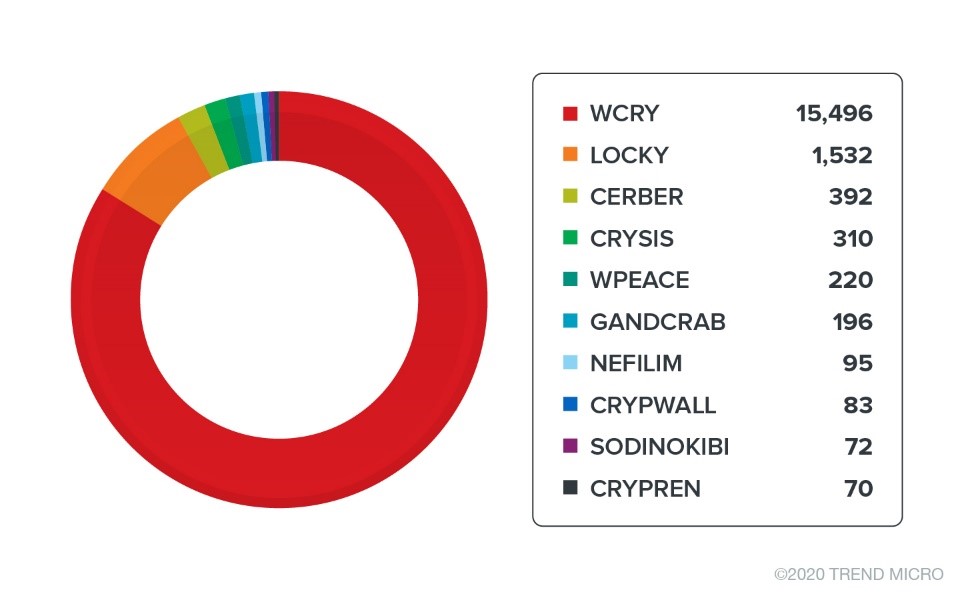

Em maio, o WannaCry figurou como a principal família de ransomware, com 15.496 detecções. A continuação dele no topo da lista de detecções pode ser atribuída ao componente worm e à persistência de seus operadores na tentativa de propagar o malware regularmente. Prevemos que o WannaCry continuará a ter um número tão alto de detecções até que um novo e ainda mais impactante ransomware surja, ou que suas fontes sejam encontradas e removidas.

Logo atrás estão Locky com 1.532 detecções e Cerber com 392. De fato, essas famílias de ransomware estão constantemente entre as três principais desde janeiro deste ano. Eles também estavam entre os três primeiros nas detecções totais de ransomware do ano passado.

Figura 4. Famílias de ransomware com mais detecções (maio de 2020)

Figura 4. Famílias de ransomware com mais detecções (maio de 2020)

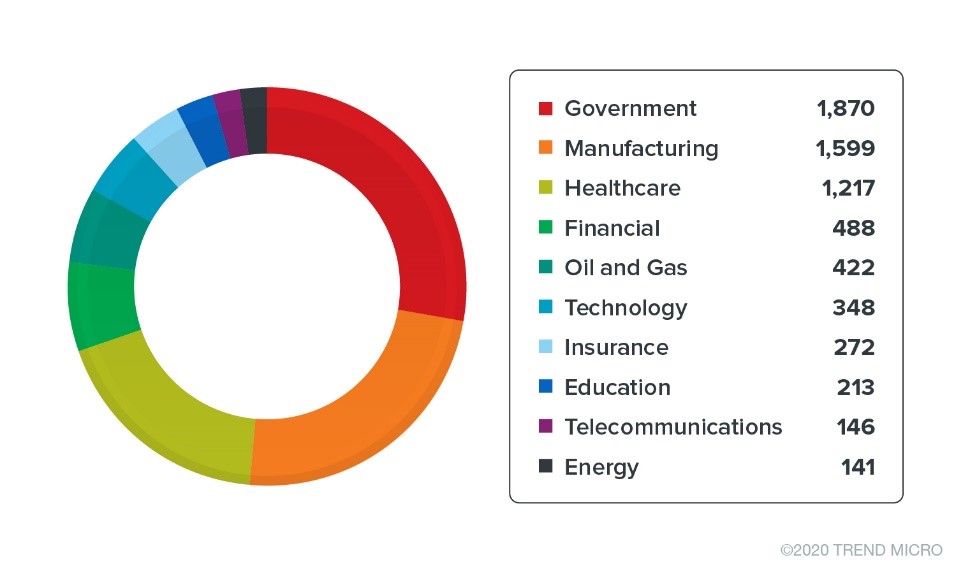

No mesmo mês, os setores com maior número de detecções foram governo (1.870), manufatura (1.599) e assistência médica (1.217).

Figura 5. Principais setores para detecção de ransomware (maio de 2020)

Figura 5. Principais setores para detecção de ransomware (maio de 2020)

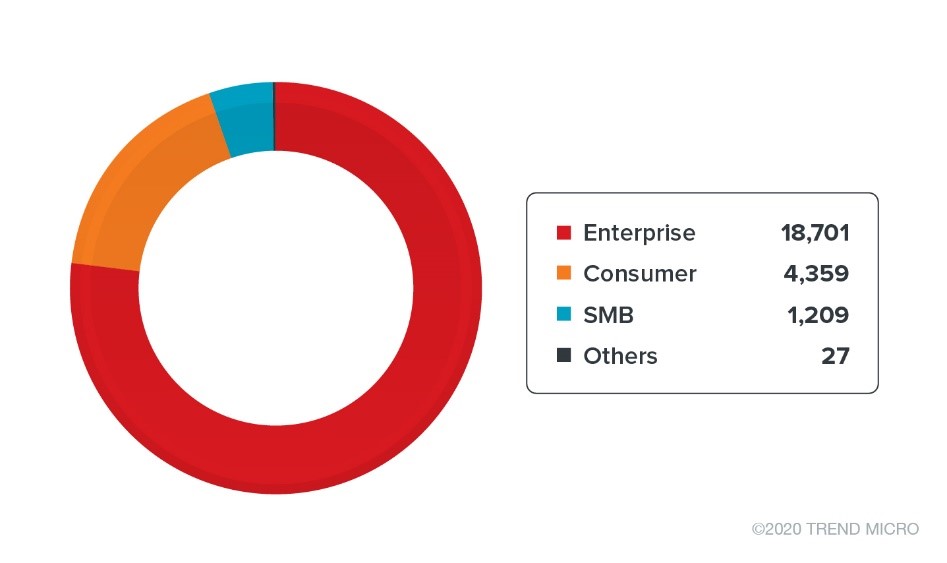

Para segmentos, o empresarial teve o maior número de detecções, com mais de 18.000. Enquanto isso, as detecções no segmento de consumidores somavam mais de 4.000, em comparação com mais de 1.000 detecções em pequenas e médias empresas (SMB).

Figura 6. Principais segmentos para detecções de ransomware (maio de 2020)

Figura 6. Principais segmentos para detecções de ransomware (maio de 2020)

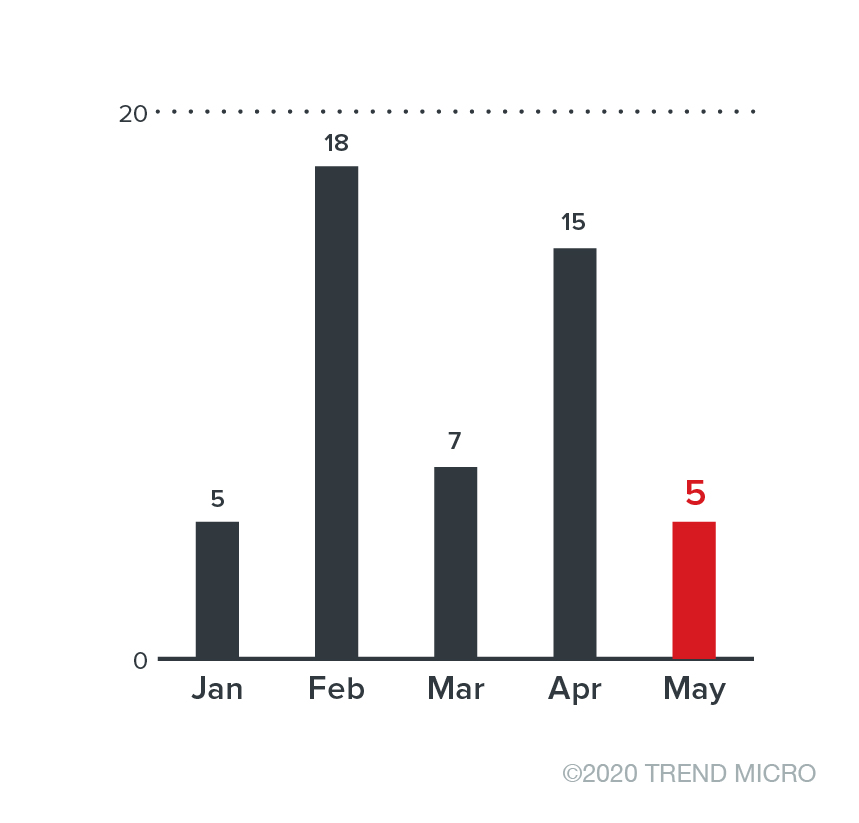

Quanto às famílias de ransomware, quatro novas foram detectadas em maio. Um deles é o BlueCheeser (detectado pela Trend Micro como Ransom.MSIL.BLUECHEESER.A), um ransomware que anexa arquivos criptografados com a extensão .himr e instrui os usuários afetados a pagar US$ 400 para descriptografar arquivos.

Outro é o CoronaLock (detectado pela Trend Micro como Ransom.Win32.CORONALOCK.A), também conhecido como CovidWorldCry. Este ransomware, propagado por spam com tema de coronavírus, renomeia os arquivos criptografados com a extensão .corona.lock. Em terceiro lugar, o PonyFinal (detectado pela Trend Micro como Ransom.Java.PONYFINAL.A) é um ransomware operado por humanos, baseado em Java e voltado para os sistemas da Microsoft. Por fim, o GonnaCry (detectado pela Trend Micro como Ransom.Linux.GONNACRY.A) é um ransomware voltado para sistemas Linux. Comparado com as detecções em abril, o número de novas famílias de ransomware detectadas diminuiu.

Figura 7. Número de novas famílias de ransomware (janeiro a maio de 2020)

Defesa robusta contra ransomware

Operações interrompidas, perda de dados e publicação de dados confidenciais da companhia são algumas das maneiras pelas quais um ataque de ransomware pode colocar uma empresa em risco. No entanto, elas ainda podem encontrar maneiras de proteger suas organizações contra esses ataques.

Aqui estão algumas das práticas recomendadas para os usuários protegerem sistemas contra ransomware:

- Faça backup dos arquivos usando a regra 3-2-1. Essa regra envolve a criação regular de três backups em dois formatos diferentes e o armazenamento de uma cópia fora do local.

- Periodicamente corrija e atualize aplicações e software. Isso garante que as vulnerabilidades sejam resolvidas. Para vulnerabilidades zero-day, implante o virtual patching.

- Ative a análise de sandbox. Com isso, arquivos maliciosos podem ser executados em um ambiente isolado. Portanto, esses arquivos podem ser monitorados sem colocar o sistema em risco.

- Ative recursos avançados de detecção para novas famílias de ransomware, como machine learning ou tecnologias de monitoramento de comportamento em suas soluções.

Aqui estão algumas soluções de segurança recomendadas contra ransomware:

- Trend Micro™ XDR for Users – para detecção de ameaças antes que elas possam comprometer endpoints e outras camadas do sistema

- Trend Micro Apex One™ – para insights acionáveis e visibilidade centralizada na rede

- Trend Micro Deep Discovery™ Email Inspector – para bloquear e analisar anexos de e-mail maliciosos

Indicadores de comprometimento

Ransomware Avaddon

| SHA-256 | Detecção de padrões Trend Micro | Detecção de machine learning Trend Micro |

| f3f4d4e4c6704788bc8954ca6f6ddc61b006aba89d5d384794f19424a3d24132 | Ransom.Win3 Ransom.Win32.AVADDON.YJAF-A | Troj.Win32.TRX.XXPE50FFF036 |

| 6616abb725c24307f4f062996edc5150079bc477acd4236a4f450e5835a20c62 | Ransom.Win32.AVADDON.YJAF-A | Troj.Win32.TRX.XXPE50FFF036 |

| 4f198228806c897797647eecce0f92d4082476b82781183062a55c417c0bb197 | Ransom.Win32.AVADDON.YJAF-A | Troj.Win32.TRX.XXPE50FFF036 |

| 05af0cf40590aef24b28fa04c6b4998b7ab3b7f26e60c507adb84f3d837778f2 | Ransom.Win32.AVADDON.YJAF-A | Troj.Win32.TRX.XXPE50FFF036 |

| b8d6fd333973adb640649cab8c9e7575a17b5a8bc382e3335400d43a606a6253 | Trojan.JS.AVADDON.YJAF-A | Não aplicável |

| a481d2b64c546f68d55e1fd23e57ada80b6b4e2c3dd7b0466380dba465f3d318 | Trojan.JS.AVADDON.YJAF-A | Não aplicável |

| 5a47a89a870d7db244c76da43887e33c9ee4b26f9972878b1a6616be0302439f | Trojan.JS.AVADDON.YJAF-A | Não aplicável |

| 12bc439445f10a04b574d49ed8ccc405e2dfaa493747585439643e8a2129e5e5 | Trojan.JS.AVADDON.YJAF-A | Não aplicável |

| cc4d665c468bcb850baf9baab764bb58e8b0ddcb8a8274b6335db5af86af72fb | Trojan.JS.AVADDON.YJAF-A | Não aplicável |

| ea93ce421be8a2eba34752b8e8da4d241d671ef808a0f8e55a04ceca8ad5113f | Trojan.JS.AVADDON.YJAF-A | Não aplicável |

URLs

- hxxp://217.8.117.63/jpr.exe

- hxxp://217.8.117.63/sava.exe

- hxxp://myphotoload.com/photo.php