Examinamos melhor um incidente envolvendo a botnet MyKings a fim de mostrar como a estrutura MITRE ATT&CK auxilia na investigação de ameaças.

Como A MITRE ATT&CK Auxilia Na Investigação De Ameaças

Categorizar o comportamento de ameaças de maneira clara e facilmente compreensível sempre foi um desafio para os pesquisadores de segurança cibernética. Para entender as especificidades de um ataque, os profissionais normalmente precisam analisar indicadores, procurar descobertas de outros pesquisadores de segurança e ler relatórios, artigos e documentos descrevendo ameaças semelhantes.

A análise e a investigação podem ser assustadoras e intensas em termos de recursos para profissionais de cibersegurança, especialmente se uma ameaça mostra um alto nível de sofisticação e vários componentes. Isso é ainda mais complicado pelo fato de um agente de ameaças poder modificar esses componentes — hashes, servidores de comando e controle (C&C), endereços IP — tornando as ameaças não apenas mais eficientes, como, também, mais difíceis de serem detectadas e analisadas. Entretanto, ataques e campanhas geralmente exibem certos padrões, dependendo das motivações e dos alvos do invasor — padrões que permitiram a atribuição de ataques a grupos específicos de agentes de ameaças. O desafio é como comparar as descobertas com os dados de várias fontes.

Em 2013, a MITRE Corporation, uma empresa sem fins lucrativos, financiada pelo governo dos Estados Unidos e que conta com segurança cibernética entre suas principais áreas de foco, criou a MITRE ATT&CK™ (abreviação de táticas, técnicas e conhecimentos comuns de adversários), uma base de conhecimento que acompanha comportamento e táticas adversas. A ATT&CK teve uma adoção generalizada ao longo do ano passado à medida que as organizações tentam acompanhar o volume de ameaças cibernéticas, agrupar e entender os dados de ameaças.

Analisando o Quadro Geral com a ATT&CK

Assim como os TTPs (táticas, técnicas, procedimentos), os principais elementos da ATT&CK são táticas e técnicas. Dentro desta estrutura, elas são definidas da seguinte forma:

- As táticas se referem ao objetivo por trás de um ataque, que por sua vez determinam a técnica que o invasor usará. Por exemplo, um atacante pode identificar a persistência como uma de suas táticas para uma campanha específica.

- Técnicas representam a “forma” de um ataque. Elas definem como um agente de ameaça atinge sua tática. No exemplo acima, abusar do Windows Task Scheduler é uma das técnicas que podem obter persistência.

O relacionamento entre táticas e técnicas é visualizado na Matriz ATT&CK, um conjunto de matrizes compostas por Pré-ATT&CK, corporativo e móvel. Como o próprio nome indica, a matriz Pré-ATT&CK mostra o comportamento de um agente antes que um ataque realmente ocorra. Por outro lado, as matrizes corporativas e móveis fornecem informações sobre ameaças que afetam cada plataforma.

Uma vantagem do uso desta matriz é que ela permite a rápida identificação dos TTPs usados em um ataque por meio de um formato padronizado. É essencialmente um recurso comum para pesquisadores de segurança e equipe de TI, não apenas para detalhes específicos de ameaças — que também permite a correlação para se enxergar o quadro geral de um ataque. Ela se baseia em exemplos do mundo real, com referências a ataques reais por técnica, tornando mais fácil para os pesquisadores encontrar análises sobre ameaças semelhantes.

Visualizando uma infecção por botnet do MyKings com a Matriz ATT&CK

Um incidente real envolvendo a botnet MyKings ilustra como o ATT&CK pode ser usado na investigação de ameaças.

Em agosto passado, os pesquisadores da Trend Micro detalharam o caso de uma empresa infectada com a botnet MyKings. O que tornou esse incidente particularmente interessante foi o fato de a botnet estar no sistema da empresa há aproximadamente dois anos. Essa variante MyKings em particular continha muitas peças e componentes móveis, incluindo os seguintes:

- Um rootkit do carregador de inicialização usado para implementar a persistência do kit de inicialização, desativar os scanners antivírus, executar a injeção de Chamada de Procedimento Assíncrono (APC) e fazer o download das configurações e do payload do servidor C&C.

- Mecanismos de persistência fileless que incluem o uso do registro, WMI (Instrumentação de Gerenciamento do Windows), bem como a função de tarefa agendada do Microsoft Windows.

- Um minerador de criptomoeda, um dos muitos payloads, dependendo da configuração.

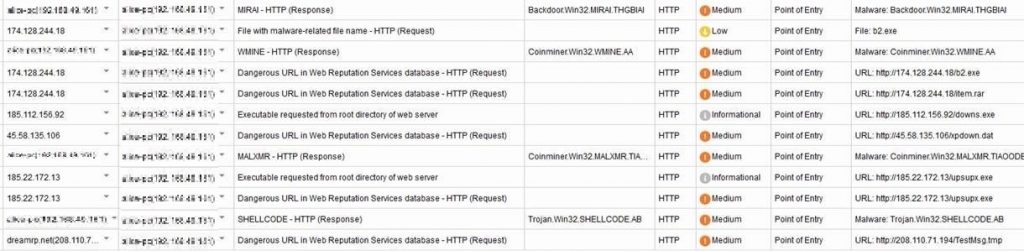

A figura abaixo mostra as detecções do Trend Micro™ Deep Discovery™ Inspector para um backdoor, um Trojan e um minerador de criptomoedas. Uma pessoa sem conhecimento íntimo da ameaça pode ter concluído que essas detecções não são relacionadas, pois são tipos diferentes de malware. Para complicar ainda mais, o fato de essa variante MyKings ter componentes em constante mudança e vários payloads que dependiam do que o servidor C&C enviou. Quando esses fatores foram combinados com o tempo que a ameaça permaneceu no sistema, tornou-se bastante difícil fornecer uma cadeia de infecção precisa para o ataque.

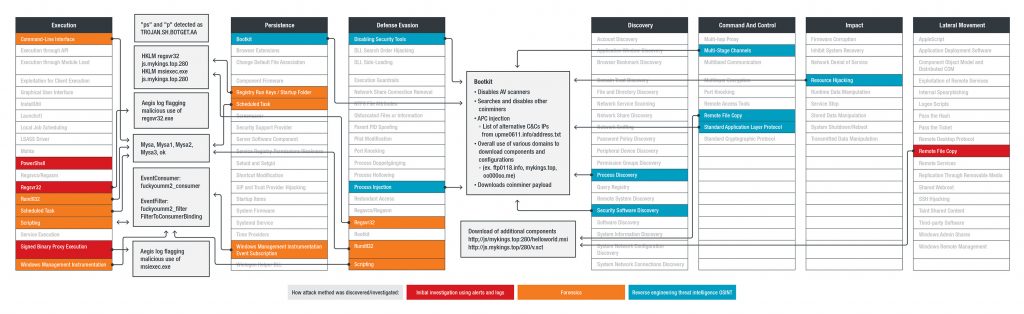

No caso do incidente MyKings, os componentes podem ser plotados na matriz corporativa ATT&CK da seguinte maneira:

O gráfico mostrado acima é uma versão modificada da ATT&CK padrão, adicionando um esquema com código de cores indicando quais componentes da MyKings foram sinalizados pelo recurso de monitoramento de comportamento (Aegis) do produto Trend Micro e pela equipe Trend Micro MDR, e em quais estágios eles foram descobertos e analisados. Também mostra quais componentes têm várias funções para o malware. Saber disso permitiu aos defensores enxergar os pontos de vulnerabilidade e impedir outros riscos.

Observando o diagrama, pode-se ver que as diferentes funções da MyKings correspondem perfeitamente a uma técnica — até mesmo várias, como no caso do kit de inicialização. Sabendo que o malware permaneceu sem ser detectado por dois anos, vale a pena examinar as técnicas de Persistence. A variante MyKings possui um conjunto de mecanismos de persistência fileless. Na matriz, cada mecanismo de persistência aponta diretamente para sua contraparte. Mesmo sem rótulos, entender o que cada componente faz se torna intuitivo. Por exemplo, o componente “Mysa” (na caixa cinza) analisado durante o Forensics foi usado para a técnica “Scheduled Task” (T1053). A página dedicada à técnica na base de conhecimentos ATT&CK fornece a seguinte descrição:

Scheduled Task (Tarefa agendada)

Os utilitários como o “at” e o “schtasks”, além do Task Scheduler do Windows, podem ser usados para agendar programas ou scripts a serem executados em uma data e hora. Uma tarefa também pode ser agendada em um sistema remoto, desde que a autenticação adequada seja atendida para usar o RPC e o compartilhamento de arquivos e impressoras esteja ativado. O agendamento de uma tarefa em um sistema remoto normalmente exige ser membro do grupo Administradores no sistema remoto.

Um adversário pode usar o agendamento de tarefas para executar programas na inicialização do sistema, de forma programada para persistência, para conduzir Execução Remota como parte do Movimento Lateral, para obter privilégios de sistema ou para executar um processo no contexto de uma conta especificada.

© 2019 The MITRE Corporation. Este trabalho é reproduzido e distribuído com a permissão da The MITRE Corporation.

A partir da descrição (e exemplos de procedimentos), analistas e defensores que olham para a matriz já terão uma ideia de como essa técnica é usada — um mecanismo para persistência, evasão de defesa e execução. Nesse caso específico da MyKings, o ataque usou a técnica para persistência e execução.

Montando o quebra-cabeça

Um dos desafios quando se trata da inteligência de ameaças tradicional é que, muitas vezes, é um esforço demorado que exige a análise de relatórios, artigos, notícias e até postagens nas redes sociais para encontrar e analisar indicadores e determinar quais informações são úteis para uma investigação atual ou se vale a pena adicionar a uma base de conhecimento interna. Com tempo suficiente, um pesquisador de segurança provavelmente seria capaz de reunir os detalhes da história. Entretanto, na cibersegurança, o tempo é sempre essencial. A investigação precisa ser a mais rápida possível para categorizar adequadamente uma ameaça e identificar onde estão as falhas de segurança e como elas podem ser resolvidas.

É aqui que a ATT&CK pode ajudar na investigação de ameaças, permitindo que pesquisadores de segurança reduzam sua pesquisa a táticas e técnicas específicas, diminuindo o tempo necessário para mapear os detalhes de um ataque. Por exemplo, um pesquisador de segurança que analisa um incidente pode começar examinando a técnica usada por uma variante de malware para obter acesso inicial ao sistema (encontrado na tática “Initial Access”). A partir daí, ele pode ir mais longe, comparando as táticas e técnicas da variante de malware com as listadas na estrutura da matriz para ver onde elas se encaixam. O objetivo final, com a ajuda da ATT&CK, não é apenas contar a história do porquê, como e o que aconteceu em um ataque, mas também ajudar a identificar os pontos fracos da segurança no sistema que uma equipe de segurança pode trabalhar para fortalecer.

Uma das principais conclusões do incidente da MyKings é que a análise forense e a resposta a incidentes nem sempre são claras e as peças nem sempre se encaixam perfeitamente no quebra-cabeça – em um primeiro momento. Uma ferramenta como ATT&CK pode ajudar a esclarecer as partes ausentes para criar uma imagem mais completa de um ataque. No entanto, isso não significa que ela, por si só, seja suficiente – é apenas mais uma ferramenta na caixa de ferramentas de um bom pesquisador de segurança.

As melhores equipes de segurança saberão como usar todas essas ferramentas para tornar a investigação e análise de ameaças mais eficazes. O Trend Micro™ Managed XDR permite que as organizações se beneficiem de uma combinação de conhecimento especializado de estruturas como ATT&CK com análises de segurança que integram recursos de detecção e resposta em redes, endpoints, e-mails, servidores e workloads em nuvem para entender como os ataques são realizados, iniciados, até que ponto eles se espalham na rede e quais etapas de correção precisam ser tomadas.

Assista também aos nossos webinars gravados:

- Previsões de Cibersegurança para 2020— Como se preparar para um futuro complexo, vulnerável e mal configurado

- Do EDR ao XDR: evolução da detecção e resposta a incidentes

- Vá além das ferramentas — Esteja pronto para responder a incidentes de segurança