Durante os dois últimos anos, fraudadores roubaram milhões de dólares de empresas, comprometendo suas contas oficiais de email e usando-as para iniciar transferências bancárias fraudulentas. Em janeiro de 2015, o Centro de Reclamações contra Crimes pela Internet (Internet Crime Complaint Center – IC3) e o FBI divulgaram um anúncio de utilidade pública avisando sobre um “golpe sofisticado” visando empresas que trabalham com fornecedores estrangeiros. Evidentemente, houve um aumento de intrusões em computadores ligados a golpes BEC, envolvendo fraudadores se passando por executivos de alto nível, enviando emails de phishing de fontes aparentemente legítimas e solicitando transferências de dinheiro para contas substitutas, fraudulentas. Esses métodos levam a uma intrusão bem-sucedida, dando acesso irrestrito às credenciais de suas vítimas.

O que é o Comprometimento de Email Empresarial?

O FBI define o Comprometimento de Email Empresarial (BEC) como um golpe sofisticado, visando empresas que trabalham com fornecedores estrangeiros que fazem pagamentos por transferências bancárias, regularmente. Antes conhecido como golpes de “Man-in-the-Email”, esses esquemas comprometem contas oficiais de email para realizar transferências de fundos não autorizadas. De acordo como FBI, os golpes BEC já custaram quase $750 milhões de dólares às vítimas e afetaram mais de 7.000 pessoas entre outubro de 2013 e agosto de 2015. Globalmente, os cibercriminosos tiraram mais de $50 milhões de dólares de vítimas fora dos Estados Unidos.

Como funciona?

Os golpes BEC geralmente começam com um agressor comprometendo uma conta de email de um executivo da empresa ou qualquer email listado publicamente. Isso normalmente é feito usando um malware keylogger ou métodos de phishing, onde os agressores criam um domínio similar ao da empresa alvo, ou um email enganoso levando o alvo a fornecer detalhes da conta. Monitorando a conta de email comprometida, o golpista tentará determinar quem inicia as transferências e quem as solicita. Os perpetradores frequentemente realizam uma boa pesquisa, procurando uma empresa que tenha tido uma mudança em sua liderança principal no cargo de finanças, ou empresas onde os executivos estão viajando ou realizando uma teleconferência de investimentos, usando isso como uma oportunidade para executar o golpe.

Os golpes BEC têm três versões:

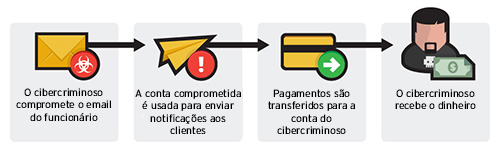

Versão 1:

Essa versão, também chamada de “Esquema de Fatura Falsa”, “O Embuste do Fornecedor” e “Esquema de Modificação de Fatura”, normalmente envolve uma empresa que tenha uma relação estabelecida com um fornecedor. O fraudador solicita transferências de fundos para pagamento de fatura para uma outra conta, por email, telefone ou fax falsos.

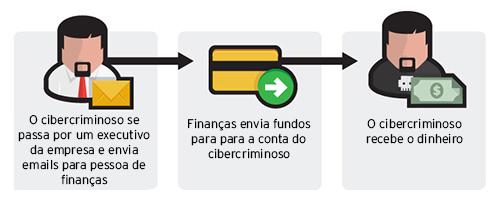

Versão 2:

Nessa versão, os fraudadores se identificam como advogados de executivos de alto nível (CFO, CEO, CTO, etc.), ou como outros tipos de representantes legais, fingindo estar tratando de assuntos confidenciais ou urgentes e iniciam uma transferência para uma conta que eles controlam. Em alguns casos, a solicitação fraudulenta de transferência é enviada diretamente para a instituição financeira com instruções para enviar fundos para um banco, urgentemente. Esse golpe também é conhecido como “Fraude de CEO”, “Golpe do Executivo Empresarial” e “Fraudes de Transferência do Setor Financeiro”.

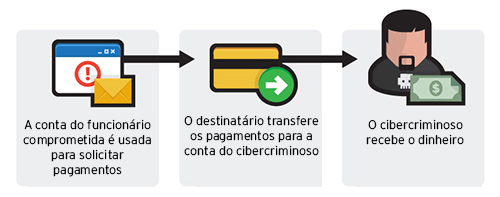

Versão 3:

Parecida com as versões anteriores, uma conta de email de um funcionário é hackeada e depois usada para fazer solicitações de pagamentos de faturas em contas bancárias controladas pelo golpista. São enviadas mensagens para vários fornecedores identificados na lista de contato do funcionário. A empresa pode não saber do esquema até que seus fornecedores façam o acompanhamento para ver a situação do pagamento da fatura.

O golpe essencialmente conta com engenharia social e tipicamente não precisa de uma penetração de sistema sofisticada. Ao contrário de golpes de phishing, o email usado nos golpes BEC não são enviados em massa para evitar serem sinalizados como spam. Além disso, nos golpes BEC, as vítimas são levadas a fazer transferências para eles, normalmente com instruções para agir rapidamente ou confidencialmente ao transferir os fundos.

Estudo de Caso: Predator Pain and Limitless, Hawkeye

Em 2014, foi descoberto que os cibercriminosos vão além dos métodos de ataques comuns para roubar informações. De acordo com pesquisadores da Trend Micro, os cibercriminosos por trás dos keyloggers Predator Pain and Limitless utilizavam toolkits enviados por emails. Os emails contêm um keylogger que devolve as informações para o cibercriminoso. Do mesmo modo, em junho de 2015, dois cibercriminosos nigerianos chamados de “Uche” e “Okiki” usaram um keylogger chamado Hawkeye. A ferramenta comprometia emails da empresa, permitindo que eles sequestrassem transações, enviando detalhes de pagamentos alternativos, direcionando o pagamento direto para os bolsos dos cibercriminosos.

Os cibercriminosos por trás dessa operação tinham alvos indiscriminados, mas iam atrás de setores específicos onde achavam que teriam mais sucesso.

Como evitar se tornar uma vítima

Aconselha-se que as empresas sejam vigilantes e instruam seus funcionários sobre como não se tornar uma vítima de golpes BEC e de outros ataques semelhantes. É importante saber que os cibercriminosos não se importam com o tamanho de sua empresa – quanto mais vítimas, melhor. Além disso, os cibercriminosos não precisam ser altamente técnicos pois eles encontram ferramentas e serviços que atendem a todos os níveis de conhecimento técnico no submundo do cibercrime. Com o mundo dependendo cada vez mais de serviços da Web como email, uma única conta comprometida é tudo que é preciso para roubar uma empresa. Essas são algumas dicas de como ficar protegido e seguro:

- Verifique com cuidado todos os emails. Cuidado com emails irregulares que são enviados de executivos do nível mais alto, pois são usados para levar os funcionários a agir com urgência. Analise os emails que solicitam transferências de fundos para determinar se a solicitação está fora do comum.

- Eduque e treine seus funcionários. Apesar dos funcionários serem o maior recursos de uma empresa, também são o elo mais fraco quando se trata de segurança. Comprometa-se a treinar seus funcionários de acordo com as melhores práticas da empresa. Lembre-os de que seguir as políticas da empresa é uma coisa, mas desenvolver bons hábitos de segurança é outra.

- Verifique quaisquer mudanças de locais de pagamento de fornecedores usando uma assinatura secundária do pessoal da empresa.

- Mantenha-se atualizado com os hábitos de seus clientes, inclusive detalhes e razões dos pagamentos.

- Confirme solicitações de transferências de fundos ao usar verificação por telefone como parte da autenticação de dois fatores, use números familiares, não os detalhes fornecidos nas solicitações do email.

- Se suspeitar que foi alvo de um email BEC, informe o incidente imediatamente para a polícia ou registre uma reclamação no IC3.