Cibercriminosos são capazes de driblar método de autenticação e anunciam no YouTube os “serviços” oferecidos

A Trend Micro acaba de mapear no mercado de ofertas do sub-mundo digital brasileiro um malware do tipo Cavalo de Tróia bancário com infraestrutura completa e totalmente funcional, que pode ser alugado pelos usuários.

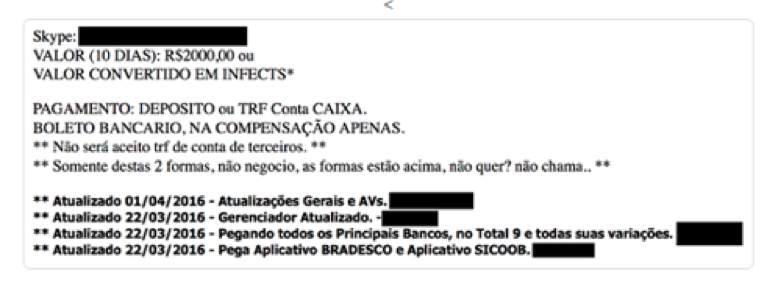

Uma ameaça em especial, chamou a atenção da Trend Micro: um dos criminosos que atende pelo codinome “Ric”, cobra R$ 2000,00 por cada 10 dias de uso do Trojan. O serviço inclui um console abrangente, altamente capaz e bem concebido e um método que dribla as etapas adicionais de autenticação utilizadas pelos bancos no Brasil.

Anúncios

Os cibercriminosos brasileiros são conhecidos por serviços de anúncios online e Ric não é diferente. Ele usa uma conta do YouTube para mostrar seus produtos, como pode ser visto abaixo:

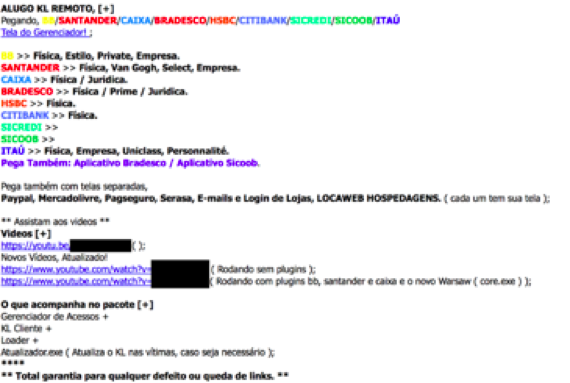

A descrição do canal contém mais informações: “Aluguel de Trojans bancários ou venda de código-fonte, mais de 9 bancos suportados, versão 2016.”

Três vídeos analisados pela Trend Micro, mostram diferentes aspectos do Trojan bancário; juntos, eles têm quase 1.000 views. Cada um contém um link que direciona para uma página com métodos de pagamento. De acordo com a Trend Micro, é provável que Ric trabalhe por conta própria e não faça parte de uma organização maior. Além disso, ele divulga também o seu nome de usuário do Skype para que os clientes interessados possam negociar com ele.

Os clientes de Ric têm acesso também a um histórico de mudanças informativo do Trojan, que os avisa sobre quaisquer alterações/melhorias no malware. A Trend Micro detectou este Trojan em particular como BKDR_MANGIT.SM.

Changelog do malware

Uma tabela com todos os bancos “suportados” também é fornecida:

Os maiores bancos do Brasil estão incluídos na lista, bem como sites de pagamento online e um site local de leilões. Provedores de Internet e de webmail também estão na lista.

O pacote inteiro é alugado por 2 mil reais em um período de 10 dias, relativamente caro para o mercado clandestino brasileiro, e inclui:

- Um painel de controle para operar/administrar as máquinas infectadas;

- O Trojan bancário em si;

- Um loader para carregar o Trojan nas máquinas infectadas;

- Um programa para atualização automática do Trojan;

- Toda a infraestrutura necessária para realizar ataques bem-sucedidos.

Para os compradores que desejam ter total controle de seus ataques e possam montar sua própria infraestrutura, o código fonte está disponível por 30 mil reais.

Como o ataque funciona

Os bancos brasileiros hoje protegem muitas contas com modelos de autenticação seja por mensagens SMS ou por um aplicativo autenticador, os chamados token.

Para contornar esta proteção, os hackers evitam essa autenticação por um acesso remoto que funciona da seguinte forma:

- Uma vez que o Trojan é instalado, o atacante tem domínio sobre a máquina da vítima;

- Quando o site do banco é acessado, o atacante recebe um aviso (que pode ser enviado até mesmo por SMS);

- O atacante, em seguida, começa a observar a tela do computador da vítima, esperando que ela faça o login em sua conta bancária;

- Depois disso, é bloqueada a tela da vítima e a mensagem faz com que a vítima pense que o site do banco está lhe pedindo para esperar;

- O atacante assume o controle da máquina da vítima e começa uma transferência de dinheiro ou realização do pagamento de contas;

- Quando o site do banco pede o token para o atacante, uma janela falsa aparece, fazendo a vítima acreditar que ela precisa digitar o token para continuar, mas na verdade, será entregue ao atacante.

- 7. De posse do token, o atacante pode então completar a transação maliciosa a partir da máquina da vítima.

A imagem seguinte é de uma captura de tela do painel de controle:

Na imagem, Ric está controlando máquina de uma vítima e pode obter informações tais como seu código de segurança, token, aniversário, número de celular e outras informações pessoais, tudo isso usando janelas pop-ups falsas, idênticas às do banco. O aplicativo é completo e se comporta de forma muito parecida a uma ferramenta profissional.

A detecção de fraude, se torna ainda mais difícil quando as operações são orquestradas por meio da máquina de um cliente real como neste caso. Sem uma análise profunda do sistema, o que aparenta é que todas as transações são realizadas a partir do computador do usuário, o que mostra a urgência na criação de técnicas anti-fraude mais evoluídas.

Quem é Ric?

A Trend Micro tem poucas pistas sobre o perfil de Ric, o que pode ser afirmado é que seu “trabalho” é de alta qualidade. Tudo é codificado a partir do zero e, às vezes, packers (compressores de executáveis) são usados para proteger seus arquivos. Algumas amostras também foram assinadas com certificados para tentar contornar softwares de segurança.

Ric tem pelo menos outros três apelidos e provavelmente está localizado no norte do Brasil, região conhecida por um histórico em atividade cibercriminosa. Ainda, segundo os pesquisadores de segurança da Trend Micro, até o momento o hacker mantém-se ativo.