A Schneider Electric lançou vários avisos sobre vulnerabilidades que foram corrigidas por eles recentemente em seus produtos EcoStruxure e Modicon. Os controladores lógicos programáveis (PLCs) Modicon M580, M340, Quantum e Premium foram afetados por três vulnerabilidades de negação de serviço (DoS). Enquanto nos produtos de software EcoStruxure SCADA tenha sido descoberto vulnerabilidades de buffer overflow.

O comunicado divulgado para as três vulnerabilidades Modicon mostrou que duas (CVE-2019-6857 e CVE-2019-685) foram classificadas como de alta gravidade, enquanto a restante (CVE-2018-7794) foi classificada como de gravidade média. Todas as três podem causar um DoS ao ler (CVE-2019-6857) ou gravar (CVE-2019-685) blocos de memória específicos e ao ler dados com um índice inválido (CVE-2018-7794).

A Nozomi Networks descobriu as vulnerabilidades e explicou ainda que um invasor também pode travar o módulo Ethernet do controlador, o que requer a redefinição do dispositivo afetado.

Outro aviso foi para a Operação Power SCADA (PSO), um elemento-chave do produto EcoStruxure Power da Schneider Electric. A PSO ajuda no gerenciamento da distribuição de energia em instalações como hospitais, aeroportos, data centers, etc. A Schneider Electric corrigiu uma vulnerabilidade de buffer overflow baseado em stack (CVE-2019-13537) no PSO que poderia causar uma falha no servidor se explorada por um invasor.

Por fim, a Applied Risk descobriu uma vulnerabilidade no EcoStruxure Geo SCADA Expert da Schneider Electric, também chamado ClearSCADA, que é um software SCADA usado para controlar processos industriais. Eles lançaram um comunicado com os detalhes da vulnerabilidade depois de encontrar uma falha nas permissões inseguras de arquivos do software, que podem permitir que um invasor modifique os arquivos de configuração e dados do sistema, se explorados.

Todos os três avisos listam as atualizações e patches que abordam as vulnerabilidades descobertas. A Schneider Electric aconselha os clientes afetados a baixar e aplicar esses patches para evitar ataques que exploram essas vulnerabilidades.

O impacto das vulnerabilidades nos sistemas SCADA

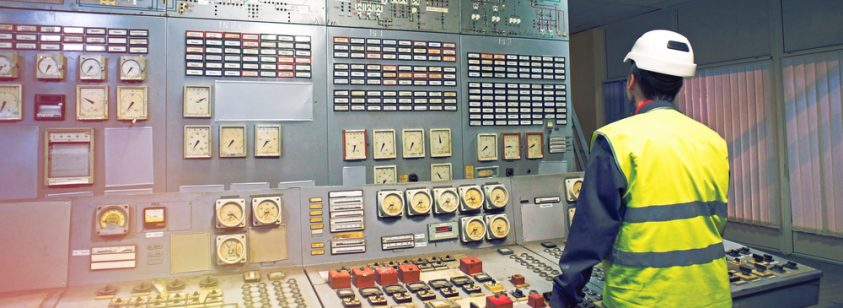

Os sistemas SCADA (Sistemas de Supervisão e Aquisição de Dados) são compostos de peças interconectadas, tais como CLPs, unidades de transmissão remota (UTRs) e interfaces homem-máquina (IHMs) que, quando juntas, auxiliam a controlar máquinas e processos industriais que podem abranger grandes áreas geográficas. O SCADA também usa outros componentes, tais como aplicativos e interfaces da Web, que ajudam os engenheiros a monitorar e controlar processos industriais a partir de locais remotos. Esta sucessão de relatórios da semana passada demonstra como as vulnerabilidades podem ser encontradas em qualquer componente dos sistemas SCADA em que os invasores podem encontrar uma maneira de entrar na rede do sistema de controle industrial (ICS).

Uma pesquisa realizada pela Trend Micro em 2017 informou como as vulnerabilidades de IHM incluíam injeção de código, autorização e vulnerabilidades padrão inseguras, apenas para citar algumas. Essas vulnerabilidades ainda são refletidas até o momento, uma vez que as descobertas ainda incluem frequentemente erros não sofisticados, como estouros de stack e buffer e divulgação de informações, como visto nos avisos.

Os sistemas SCADA podem ser encontrados supervisionando processos industriais críticos em vários setores, o que aumenta a urgência de lidar com vulnerabilidades. Dependendo de onde eles são implantados, os ataques a essas vulnerabilidades podem resultar em consequências imprevisíveis, que variam de tempo de inatividade operacional a danos físicos. Em setores críticos, como energia e água, os sistemas SCADA expostos podem causar efeitos em cascata na cadeia de suprimentos que passam para outros setores.

A luta contra explorações envolve a conscientização de que essas vulnerabilidades existem. Isso significa atender atentamente às recomendações e divulgações e aplicar patches assim que estiverem disponíveis.