Os pesquisadores da Trend Micro encontraram campanhas que abusam da plataforma de anotações Evernote para hospedar páginas de phishing de credenciais. Essas campanhas também exploram outras plataformas compartilhadas para editar imagens, criar infográficos e gráficos, bem como criar templates de marca para a mesma finalidade.

Os blocos de notas do Evernote podem ser compartilhados na plataforma e através de links públicos. E é esse recurso de compartilhamento que é explorado pelos atacantes para espalhar arquivos PDF maliciosos por e-mail de phishing.

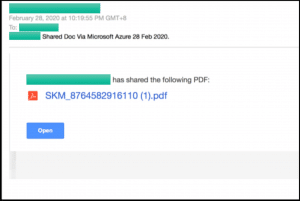

Figura 1. Um exemplo de e-mail de phishing abusando do Evernote

Os e-mails de phishing contêm um link que leva a uma página no Evernote. Nessa página, é solicitado aos usuários clicar no link para baixar ou visualizar um documento que aparentemente foi compartilhado usando o “Microsoft Azure Seguro para OneDrive Cloud”.

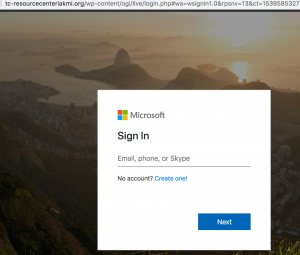

Figura 2. O prompt para baixar ou visualizar o documento

Depois de clicar no link “Baixe ou visualize aqui”, os usuários são levados a uma página de phishing que se disfarça como uma página de login da conta da Microsoft.

Figura 3. A página de login falsa da Microsoft

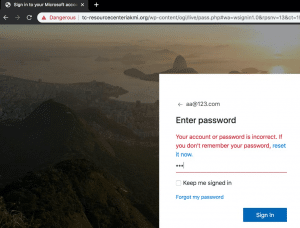

Depois de inserir as credenciais da conta, os usuários serão informados de que uma conta ou senha incorreta foi inserida, solicitando a reinserção das credenciais.

Figura 4. O prompt para reinserir credenciais

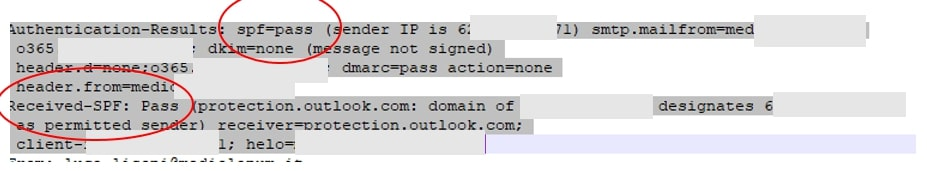

Análise de cabeçalho de e-mail

Com base em seus cabeçalhos de e-mail, os e-mails passam nas verificações do Sender Policy Framework (SPF) e da autenticação de mensagens, relatórios e conformidade com base no domínio (DMARC). O remetente do e-mail está possivelmente hackeado e a conta comprometida é usada para enviar e-mails de phishing.

Figura 5. Análise de cabeçalho de e-mail indicando verificações SPF e DMARC

Os pesquisadores identificaram o endereço IP do remetente, que eles descobriram ser uma porta RDP (Remote Desktop Protocol) aberta. Ele usa o Windows em um provedor de hospedagem e está vinculado a outros remetentes dos e-mails de phishing. Os assuntos do e-mail também seguem um padrão, como visto nos assuntos da amostra:

<Conta de email> Documento compartilhado via Microsoft Azure 14 fev 2020.

<Nome pessoal> Documento compartilhado via Microsoft Azure 12 fev 2020.

Outras plataformas compartilhadas

Os pesquisadores também descobriram campanhas de phishing que exploram o site de edição de imagens Canva, o infográfico e criador de gráficos Infogram e a plataforma de template de marca Lucidpress. Os e-mails nessas campanhas envolvem o software de colaboração em equipe Microsoft SharePoint.

Figura 6. Uma campanha de phishing relacionada ao Canva

Figura 7. Uma campanha de phishing relacionada ao Infogram

Figura 8. Uma campanha de phishing relacionada ao Lucidpress

Fontes de terceiros relataram anteriormente ataques semelhantes que abusaram do Microsoft SharePoint e Microsoft Sway.

Protegendo plataformas compartilhadas

Cada vez mais agentes de ameaças estão abusando de serviços legítimos de compartilhamento para realizar campanhas de phishing de credenciais. As empresas devem se armar com as melhores práticas para mitigar esses ataques. Abaixo estão algumas das maneiras pelas quais seus funcionários podem evitar serem vítimas de ataques de phishing:

- Evite clicar em links ou baixar arquivos de fontes desconhecidas.

- Examine atentamente as URLs antes de clicar nelas. Passar o cursor sobre o link pode revelar que ele consegue levar a uma página diferente da esperada.

- Cuidado com os erros gramaticais e de ortografia.

- Tenha cuidado com os e-mails que solicitam informações confidenciais.

- As soluções de segurança para e-mail e colaboração também podem aumentar a proteção contra phishing.

Indicadores de comprometimento

Evernote

URL

- hxxps [:]//www[.]evernote[.]com/shard/s430/sh/2246e4e7[-]382f-490d[-]8b97

[-]12a790d84228/aa481828b45cc2c307ea90c720cad84b

Site de phishing

Endereço de IP

- 107[.]173[.]141[.]117

Canva

URL

- hxxps[:]//www[.]canva.com/design/DAD0wJa7VOQ/lVEgSUBlT7ClTbtYDaRRgg/view

utm_content[=]DAD0wJa7VOQ&utm_campaign[=]designshare&utm_medium

[=]link&utm_source=publishsharelink

Site de phishing

- hxxps[:]//dickenscircles[.]icu/al/One-Drive-Arab/oneddrive/office.php

Infogram

URL

- hxxps[:]//infogram[.]com/pagamento[-]confirmação[-]1h0n25l1kk7z4pe?live

Site de phishing

- hxxps[:]//laspalmasmotel[.]com/000secure00/Office365/

Lucidpress

URL

- hxxps[:]//pubsecure[.]lucidpress.com/d1b03e6b[-}6ffe[-}4a4d-9ad6-6d39151ccede/#_0

Site de phishing

- hxxps[:]//mysports11[.]com/msth-admin/office/index.php