O Brasil é conhecido no meio de segurança da informação e análise de malwares como um país que absorve tecnologias maliciosas “inovadoras” de fora e as adapta para o ambiente local principalmente para bypassar as tecnologias tradicionais de proteção.

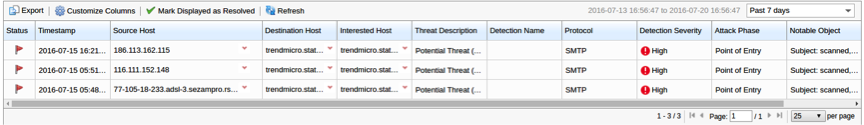

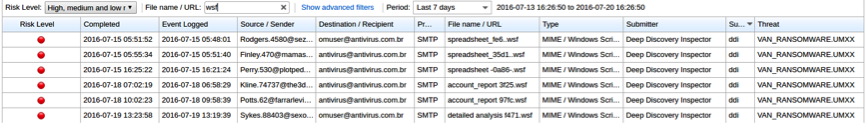

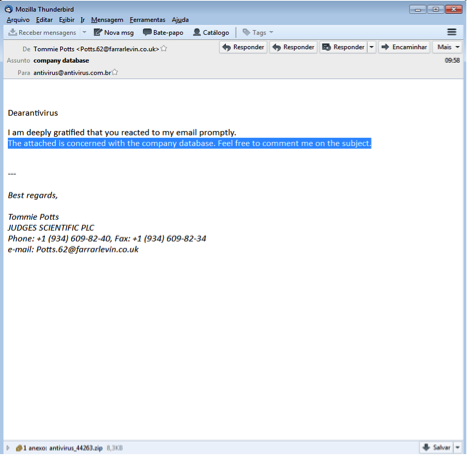

Para entender melhor o processo da descoberta do WSF como vetor de infecção, a primeira etapa dessa campanha chegou até o laboratório no dia 15/07/2016, no formato de três e-mails para dois endereços distintos. Cada um dos três e-mails possuíam remetentes únicos, sendo originários de endereços únicos, o que demonstrou a existência de um ecossistema por trás do ataque.

Por dentro do assunto

Mas antes dessa situação ocorrer, é importante lembrar que a equipe da Trend Micro vem monitorando exaustivamente o comportamento dos atacantes brasileiros, e consequente, trabalhando na atualização das ferramentas de detecção comportamental baseadas em sandboxing customizado. Foi visto inicialmente, o JS e o VBS e, na sequência, estas tecnologias encriptadas com JSE e VBE.

Agora surgiu uma mistura de todas estas tecnologias com o uso de WSF, a qual recentemente tem crescido para disseminar diversas ameaças.

Neste artigo, analisamos um ransomware que, além de utilizar essa extensão como vetor de infecção, possui diversas outras características que mostrarão a evolução desta ameaça. Confira o passo a passo:

- Detecção inicial pelo Deep Discovery Inspector:

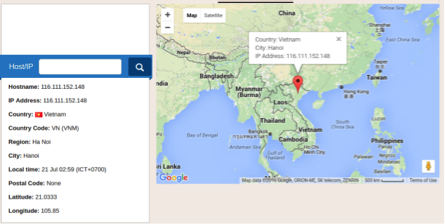

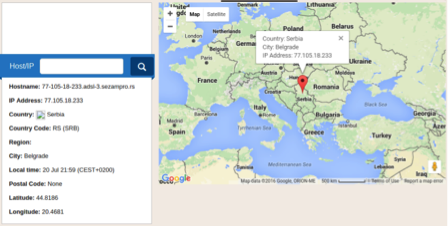

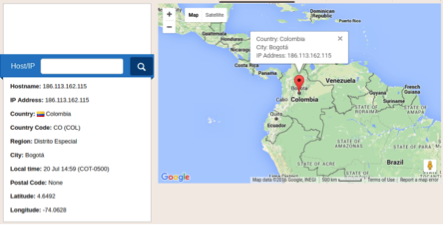

A geo-localização dos IPs de origem dos e-mails é diferente para cada um:

Vietnam

Sérvia (Leste Europeu)

Colômbia

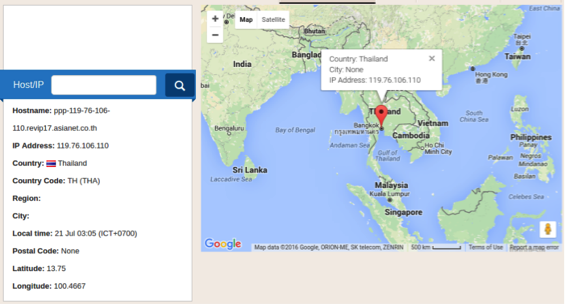

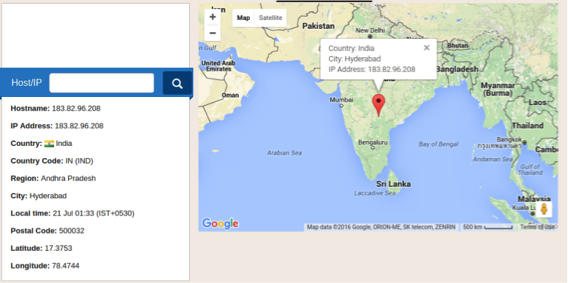

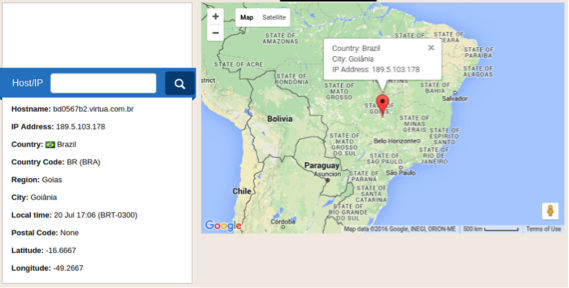

As “ondas” de phishing seguiram o mesmo padrão e aconteceram nos dias 18 e 19 de Julho/2016, com e-mails originados na Índia, Tailândia e Brasil. Sim! BRASIL, mais especificamente Goiânia.

A figura mostra: VAN_RANSOMWARE = Virtual Analyzer RANSOMWARE, ou seja ameaça desconhecida e detectada apenas por comportamento em sandbox customizada.

Tailândia

Índia

Brasil

Um ponto que realmente chamou atenção nesse ataque foi o fato do uso de arquivos .wsf como ponto de entrada para evasão das tradicionais tecnologias de detecção e baixar/executar o ransomware. Em todos os casos foram empregadas técnicas de ofuscação de código no downloader, tornando assim inicialmente ilegível a primeira vista, mesmo se tratando de um arquivo de texto:

Tela ofuscada do downloader do ransomware

Tela ofuscada do downloader do ransomware

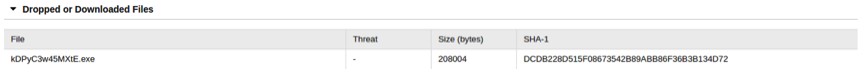

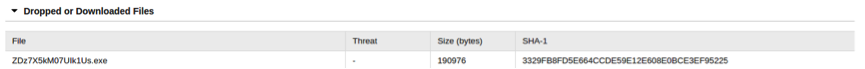

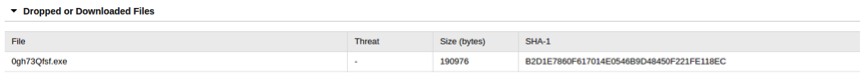

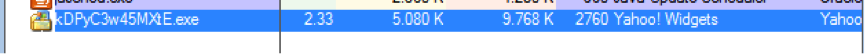

Todos os arquivos .wsf, ou seja, neste caso, os downloaders do ransomware, são arquivos diferentes, ou seja, técnica utilizada para bypassar detecção baseada em hash, e cada um dos executáveis baixados segue a mesma linha. Apesar de arquivos executáveis, cada um é único, utilizando como “propriedades do arquivo” informações relacionadas a um widget do yahoo:

Arquivo baixado pelo e-mail 1

Arquivo baixado pelo e-mail 2

Arquivo baixado pelo e-mail 3

Propriedades do arquivo informando Widgets do Yahoo

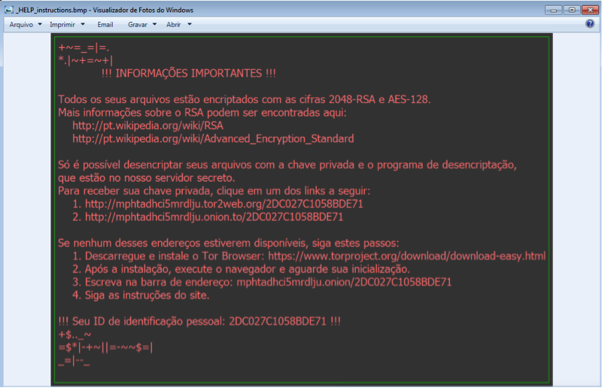

Também nos chamou atenção o fato do ransomware exibir a mensagem sobre a criptografia dos arquivos e o pedido de resgate em diferentes línguas, mostrando assim não se tratar de uma ameaça simples ou comum. Para definir a linguagem de exibição dos avisos, a ameaça consulta os registros da máquina:

Ransomware consultando as propriedades do sistema para detectar a linguagem usada e exibir resgate na língua nativa do sistema

Ransomware consultando as propriedades do sistema para detectar a linguagem usada e exibir resgate na língua nativa do sistema

Tela de resgate do ransomware em português do Brasil (Idioma nativo do ambiente analisado)

Tela de resgate do ransomware em português do Brasil (Idioma nativo do ambiente analisado)

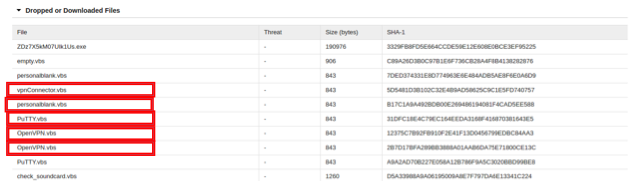

Um comportamento que também chamou a atenção pela disparidade técnica, foi o fato de esse ransomware utilizar técnicas de tunelamento para troca de dados com os C&Cs. Utilizando para isso VPN ou tunelamento por SSH:

Arquivos usados para tunelamento da conexão com o C&C e consequente evasão de tecnologias de perímetro.

Arquivos usados para tunelamento da conexão com o C&C e consequente evasão de tecnologias de perímetro.

Como destacado na imagem anterior relacionada ao VirtualAnalyzer, nenhum dos arquivos era conhecido como malicioso no momento em que chegaram até nosso ambiente, e após pesquisar em fontes como Virus Total (www.virustotal.com), nenhum deles era conhecido por “major vendor”.

Porém, no começo do texto, afirmamos que se tratava de um Ransomware, certo?

Ainda como o destacado na mesma imagem, o Deep Discovery determinou que o tipo de ameaça é VAN_RANSOMWARE. A partir das novas versões do produto, a nomenclatura ransomware é adicionada sempre que algum comportamento relacionado a esse tipo de ameaça é encontrado. Se for desconhecido como neste caso, é adicionado o prefixo VAN(VirtualANalyzer).

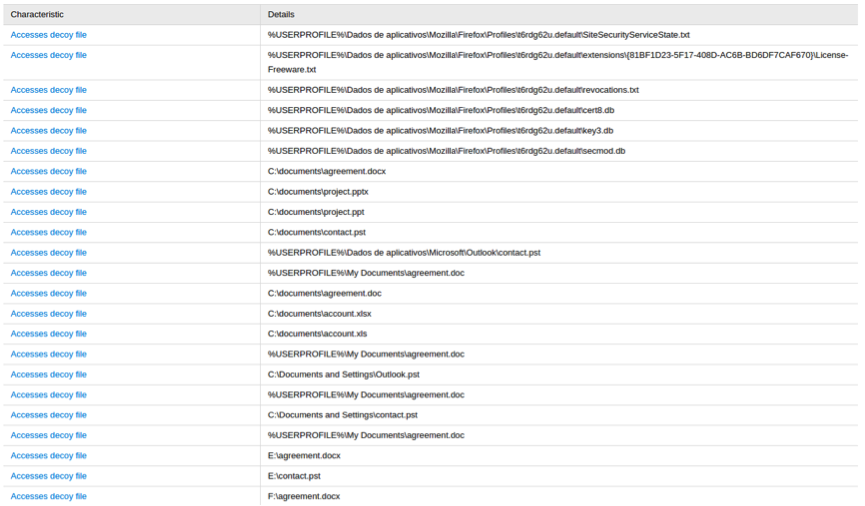

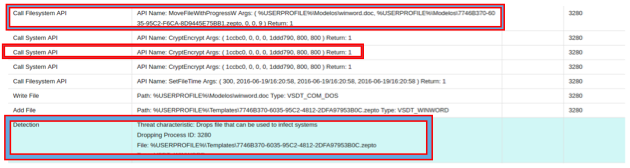

No caso dos samples desse texto, o comportamento foi a criptografia de vários arquivos dentro das máquinas virtuais, o ato do ransomware em renomear cada um dos arquivos e o uso de técnicas de criptografia durante a execução do malware:

Tela do Deep Discovery mostrando acesso malicioso aos arquivos:

Ransomware usando API nativa do Windows para renomear arquivo criptografado

Ransomware usando API nativa do Windows para renomear arquivo criptografado

Na imagem anterior, o primeiro destaque se trata da chamada para renomear o arquivo “winword.doc”, que passa a ter outro nome e a extensão .zepto. Essa extensão é uma pista sobre a família do ransomware analisado, após pesquisar na base de conhecimento da Trend Micro, se trata de uma variante do já bem conhecido Locky.

Para concluir, gostaria de salientar a importância de se ter um laboratório local para proteção dinâmica de todo ambiente baseado em análise comportamental e sandboxing customizada para a empresa. Outro fator importante é a constante atualização das tecnologias Deep Discovery inclusive com detecção cada vez maior do uso de scripting (característica muito forte no Brasil) evoluindo de JS, VBS, JSE, VBE e agora WSF em downloaders para evasão de tecnologias de detecção tradicionais. Também a visibilidade de 106 protocolos do Deep Discovery Inspector pôde identificar o e-mail como phishing avançado/ponto de entrada e após o download do ransomware e execução em sandbox customizada, o compartilhamento de informações da ameaça com o ambiente de tecnologias Trend Micro ou 3rd party para bloqueio imediato mesmo que temporariamente desconhecido por parte do vendor de segurança.

Tela de um dos e-mails contendo o ransomware analisado

Tela de um dos e-mails contendo o ransomware analisado