Pesquisadores, tanto independentes quanto de fornecedores de segurança, têm a responsabilidade de divulgar adequadamente as informações que coletaram para ajudar o setor e os usuários. Mesmo com as melhores intenções, a divulgação inadequada de informações sensíveis pode levar a cenários complicados e até problemáticos. Mas o que exatamente pode ser considerado um compartilhamento “apropriado” e “responsável” de informações? Quanto é “informação demais”?

Em meados de agosto de 2015, tentando educar as pessoas, um grupo de segurança turco, Otku Sen, publicou um código aberto para ransomware chamado “Hidden Tear” e o disponibilizou para todos no GitHub. O Hidden Tear usa uma criptografia AES (ou Padrão de Criptografia Avançada, em português) e pode escapar de plataformas antivírus comuns por ser um malware novo. O Otku Sen também publicou um pequeno vídeo demonstrando como o ransomware funcionava.

O criador foi bastante específico sobre não usar o Hidden Tear como um ransomware:

Embora isso possa ser útil para algumas pessoas, há riscos importantes. O Hidden Tear pode ser usado apenas para Fins Educativos. Não o use como um ransomware! Você pode ir para a cadeia acusado de obstrução de justiça apenas por executar o Hidden Tear, mesmo sendo inocente.

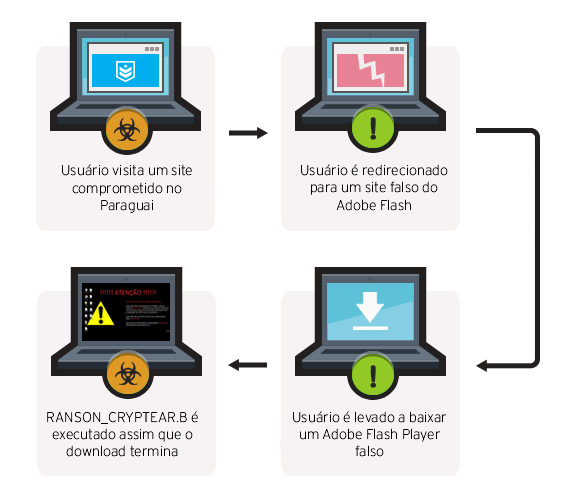

Infelizmente, qualquer pessoa na Internet pode desconsiderar esse aviso. Isso se tornou evidente quando a Trend Micro descobriu um site hackeado no Paraguai que distribuía um ransomaware detectado como RANSOM_CRYPTEAR.B. Nossa análise mostrou que o site foi comprometido por um hacker brasileiro e que o ransomware tinha sido criado usando um código Hidden Tear modificado.

Alertas não são policiais

O site foi comprometido pela primeira vez de 15 de setembro a 17 de dezembro. Foi comprometido mais uma vez em 18 de dezembro. Ele redirecionava os usuários para um site de download de um Adobe Flash falso onde solicitavam que baixassem um novo Flash Player. Depois que o download termina, o arquivo é executado automaticamente.

As modificações encontradas no RANSOM_CRYPTEAR.B inclui uma imagem com um texto em português que substitui a tela de fundo do desktop dos usuários. A nota de resgate exigindo R$ 2.000,00 em Bitcoins, também está escrita em português. Outro ponto que torna esse ataque único é o fato de que a chave gerada se perde dentro de um arquivo válido. A chave de decodificação gerada é salva dentro de um arquivo .txt. Depois de baixado na pasta do desktop, o malware começa a criptografar arquivos. Como os outros crypto-ransomware, esse faz com a recuperação dos arquivos seja muito difícil, mesmo depois da vítima pagar o resgate.

Figura 2. imagem do RANSOM_CRYPTEAR.B no desktop

Figura 3. Nota de resgate do RANSOM_CRYPTEAR.B

Para impedir ou minimizar os efeitos do ransomware, a Trend Micro sempre incentivou que os usuários façam backups regulares e tenham uma solução de segurança atualizada porque o pagamento do resgate não garante 100% que os arquivos serão decodificados (para mais informações sobre ransomware, leia nosso artigo Ransomware para iniciantes: O que, como e porquê). Porém, o aspecto mais interessante desse incidente foi a circunstância que permitiu a distribuição do ransomware: o fato de seu código fonte ter sido disponibilizado em um espaço público.

Mesmo com o alerta e boas intenções, disponibilizar informações como essa não é um comportamento razoável. Tenha em mente que muitas pessoas na Deep Web ou em outros fóruns também usam avisos explícitos como um modo de lavar suas mãos. Pode-se até dizer que proibir o uso de certas tecnologias ou conhecimento as tornam ainda mais atraentes para os cibercriminosos e entusiastas da computação em geral.

O setor de segurança deve ter muito cuidado ao divulgar informações que podem ser usadas por agentes de ameaças. Mesmo que a intenção dos pesquisadores ou fornecedores de segurança seja de educar o público, eles precisam avaliar cuidadosamente os riscos antes de divulgar informações possivelmente prejudiciais.

“Precisamos ensinar física as nossas crianças, mas não como construir uma bomba atômica. Precisamos de facas em nossas cozinhas, mas não de espadas de samurais”, disse Martin Roesler, Diretor Sênior de Pesquisa da Trend Micro. “Precisamos compartilhar conhecimento para que se saiba sobre os danos potenciais, mas não ensinar a criá-los. É como remédio e veneno – a diferença entre os dois está na dose. Precisamos compartilhar conhecimento sobre como os exploits funcionam, não como usá-los. Precisamos compartilhar o conhecimento sobre como o malware funciona, mas não é necessário compartilhar um malware para isso.”

“Pois em nosso setor o que precisamos e o que não precisamos saber, depende de cada caso. Só ‘o quero saber’ ou ‘não quero saber’ não é relevante. Precisamos sempre compartilhar com um público direcionado, por um meio direcionado, o que esse público realmente precisa. Por exemplo, devemos compartilhar, por meio de canais seguros, com fornecedores de segurança ou fornecedores que foram impactados com um exploit, as informações necessárias para que eles possam proteger os usuários dos danos. Por outro lado, devemos compartilhar, por canais públicos, para um público irrestrito, o que eles precisam saber para se protegerem. Existem públicos diferentes e cada um deve ter um canal diferente e diferentes ‘doses’ de informação.”

Hashes para arquivos relacionados:

- fef6c212fc093c5840370826f47aa8e42197b568

Com insights adicionais de Michael Marcos