No cenário de segurança de hoje, as ameaças que afetam várias camadas da infraestrutura de uma organização são comuns. Em resposta ao desafio de detectar e responder a esses tipos de ataques, as empresas costumam usar ferramentas de segurança em silos projetadas para se concentrar em partes individuais ao invés de fazer isso no sistema inteiro.

Algumas empresas recorreram ao uso de ferramentas de gerenciamento de eventos e informações de segurança (SIEM) para ajudá-las a agregar as várias ameaças que enfrentam diariamente. Embora eficazes, as soluções SIEM costumam ser caras para adquirir e operar. Além disso, eles geralmente exigem centros de operação de segurança (SOCs) para filtrar grandes quantidades de dados para correlação e análise. Enquanto isso, outras soluções de segurança podem ter recursos poderosos de detecção e resposta, mas não possuem a telemetria necessária para ter uma visão geral.

Para entender com que tipo de ameaças os SOCs estão lidando e que tipo de solução de segurança é necessária para lidar com essas ameaças, aqui está um exemplo da vida real.

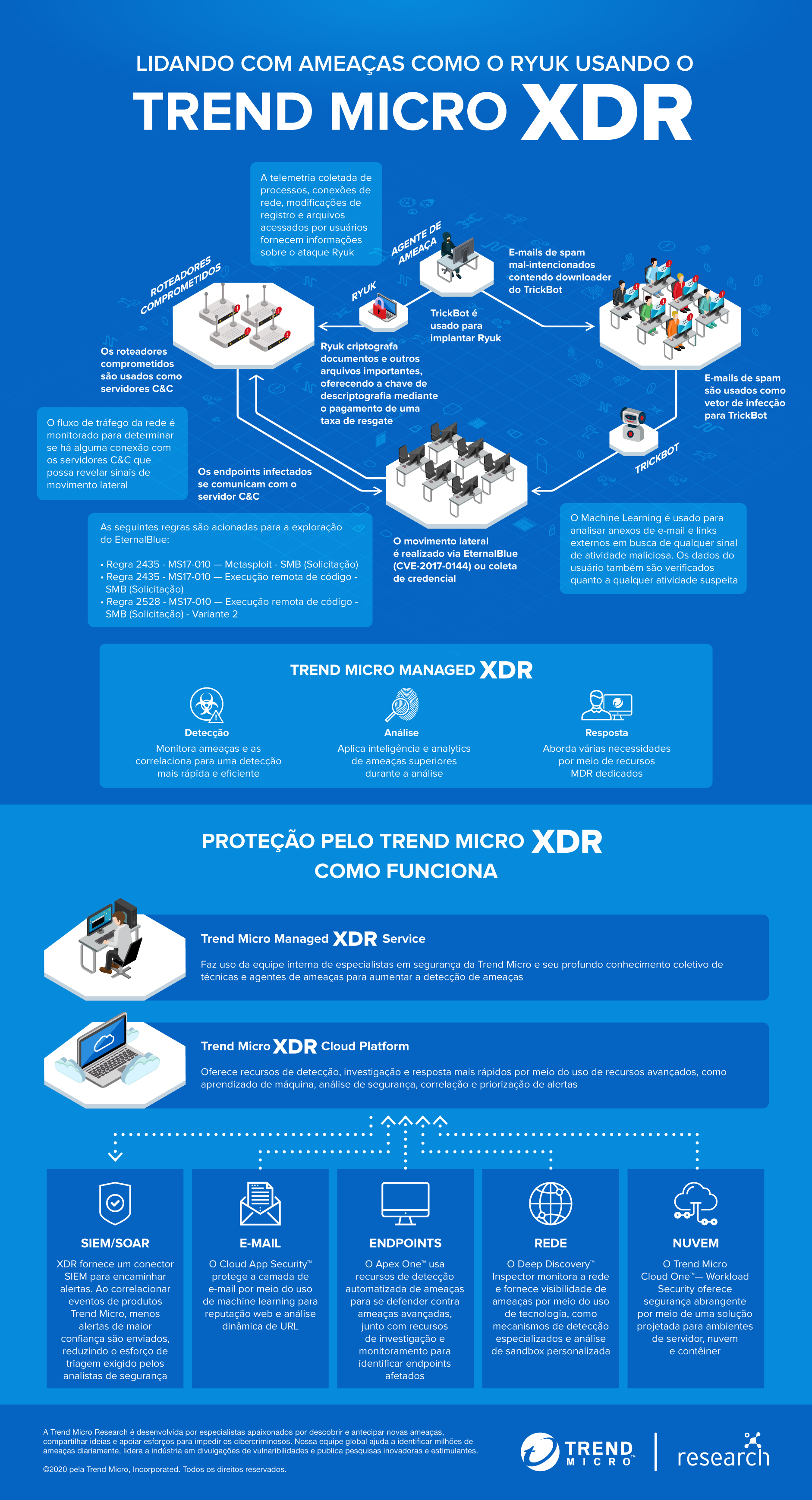

Apresentando Ryuk: uma ameaça moderna

O Ryuk tem sido uma das famílias de ransomware mais notáveis na memória recente. É talvez a melhor representação do novo paradigma em ataques de ransomware, em que agentes mal-intencionados buscam qualidade em vez de quantidade absoluta.

Superficialmente, o Ryuk não parece muito diferente das famílias de ransomware do passado; ele ainda criptografa arquivos, documentos e outros dados importantes. No entanto, uma diferença notável entre Ryuk e outras famílias de ransomware é que, ao contrário de outros agentes mal-intencionados de ransomware que buscam vítimas indiscriminadas, os cibercriminosos por trás de Ryuk vão atrás de alvos específicos enquanto pedem pagamentos muito maiores. Como os atacantes por trás do Ryuk geralmente buscam informações extremamente confidenciais em setores como o financeiro e o militar, as organizações de vítimas muitas vezes sentem que não têm outro recurso a não ser pagar a quantia substancial do resgate.

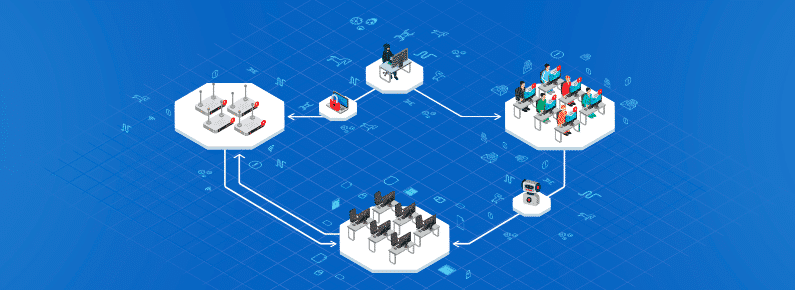

Em 2019, as equipes de Managed XDR da Trend Micro e de Resposta a Incidentes investigaram um incidente relacionado a um cliente da Trend Micro que foi infectado com o ransomware Ryuk. Esta infecção envolveu várias camadas de comprometimento, incluindo vários endpoints e a rede da empresa. Nesse caso, a rotina do Ryuk envolvia o uso de e-mails como vetor de infecção para chegar ao endpoint. A partir daí, ele se espalhou para o resto da rede.

A infecção começou com um e-mail malicioso de spam enviado a um funcionário da organização. Este e-mail continha um anexo malicioso — um downloader para o TrickBot — que pode se espalhar dentro da rede por meio de dois métodos: ou através do infame exploit EternalBlue (também usado nos ataques WannaCry de 2017) ou por meio de credenciais coletadas.

No caso do cliente Trend Micro, uma vez que o TrickBot foi baixado no sistema, ele explorou roteadores vulneráveis e os usou como um servidor de comando e controle (C&C) para enviar e receber instruções. Além disso, o TrickBot implantou o Ryuk como seu payload.

Os módulos do TrickBot também mostram que ele possui recursos de roubo de informações, de modo que qualquer organização que tenha sido vítima desse ataque pode ter seus arquivos criptografados e suas informações roubadas —resultando em danos muito além do que as famílias de ransomware normais podem causar.

Felizmente, o Trend Micro Managed XDR foi capaz de identificar as máquinas comprometidas e a cadeia de ataque, reunindo dados de várias fontes para criar uma imagem mais clara do que a organização estava lidando.

Trend Micro XDR: projetado para ameaças avançadas

O Trend Micro XDR foi projetado para combater ameaças como o Ryuk, usando machine learning e analytics para correlacionar vários eventos em várias camadas.

Ele vem como uma plataforma de soluções ou como um serviço gerenciado via Trend Micro Managed XDR, que aproveita toda a riqueza de conhecimento e experiência dos especialistas em segurança da Trend Micro para fornecer monitoramento e priorização de alertas 24 horas por dia, 7 dias por semana, bem como investigação e caça de ameaças.

Ele aborda os desafios significativos que as organizações enfrentam ao implementar estratégias de detecção e resposta a ameaças, tais como:

- Ferramentas de segurança caras (e muitas vezes incompatíveis) necessárias para agregação e análise de dados. Uma configuração tradicional de SOC usa vários softwares com diferentes métodos de armazenamento e indexação de dados, que se concentram em diferentes partes do sistema. A natureza isolada dessas ferramentas faz com que os analistas de segurança tenham que correlacionar os dados manualmente, tornando-se uma carga adicional em seu workflow.

- Soluções de detecção e resposta de endpoints (EDR) que carecem de toda a gama de telemetria para avaliar com precisão o escopo completo de um ataque.

- O tempo gasto em questões de alta prioridade. Isso significa que o fortalecimento e a melhoria dos processos de segurança e da infraestrutura do sistema ficam em segundo plano.

Por meio do uso de machine learning, análise de segurança especializada e regras de detecção para correlação e priorização de alertas, o Trend Micro XDR pode ajudar o SOC de uma organização a diminuir o tempo necessário para triagem e pesquisa, fornecendo recursos de detecção e resposta mais rápidos. Ele usa a telemetria coletada de cada vetor para permitir que os analistas de segurança obtenham uma visão completa dos ataques em andamento, ao mesmo tempo que ajuda a aprimorar o mecanismo de análise XDR para uma estratégia de resposta mais rápida e eficaz para ataques futuros.

Trend Micro XDR usa uma abordagem multifacetada que funciona em várias camadas do sistema:

E-mails

O Trend Micro™ Cloud App Security protege a camada de e-mail por meio do uso de machine learning para reputação na web e análise dinâmica de URL. Ele pode detectar conteúdo suspeito não apenas no corpo da mensagem, mas também no anexo. Ele também pode fornecer análise de malware sandbox e detecção de exploração de documentos.

Endpoints

O Trend Micro Apex One™ apresenta vários recursos de detecção automatizada de ameaças que protegem os endpoints contra elas, como, por exemplo, ransomware e malware fileless. Além disso, ele pode identificar os endpoints afetados por um ataque usando recursos personalizáveis de investigação e monitoramento on-demand.

Rede

A solução Trend Micro™ Deep Discovery™ Email Inspector pode monitorar a rede de uma organização, incluindo todo o tráfego físico, virtual, norte-sul e leste-oeste. Ele fornece visibilidade completa em todos os aspectos de ameaças avançadas, como o Ryuk, por meio do uso de mecanismos de detecção especializados e análise de sandbox personalizada.

Nuvem

A solução Trend Micro Cloud One™ — Workload Security protege workloads em nuvem, servidores e contêineres de ameaças em aplicações críticas, sistemas operacionais e plataformas como Docker e Kubernetes por meio do uso de técnicas como virtual patching e machine learning.

Nosso infográfico ilustra como o Trend Micro XDR protege cada camada de uma organização, usando o incidente de Ryuk como um exemplo do mundo real.