Veja mais um golpe real, agora via mobile, utilizando domínios genéricos (gTLDs), a reputação da empresa Netflix e a distribuição de conteúdo via WhatsApp para fins maliciosos.

Fique por dentro

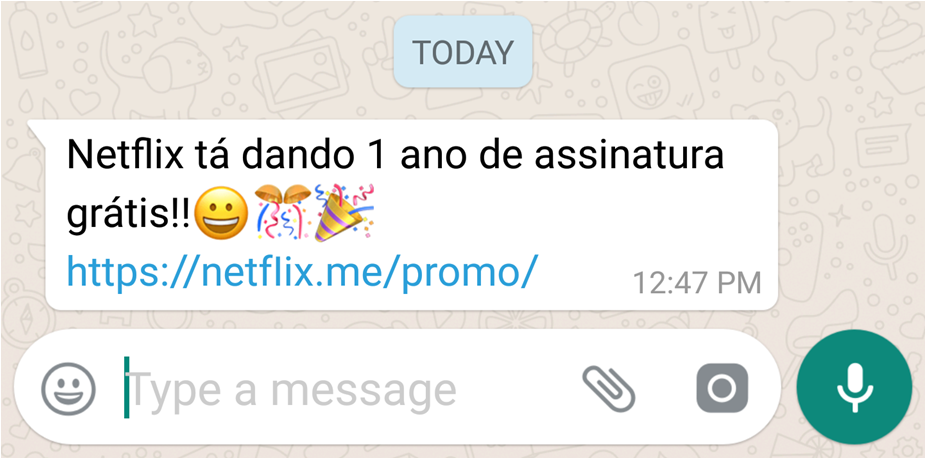

Esta semana falamos sobre ataques utilizando generic Top Level Domains (gTLD): os domínios genéricos que podem ser usados para fins maliciosos devido à flexibilidade e personalização das URLs. É possível perceber a continuidade deste tipo de ataque de forma ainda mais diversificada via WhatsApp. Veja este exemplo:

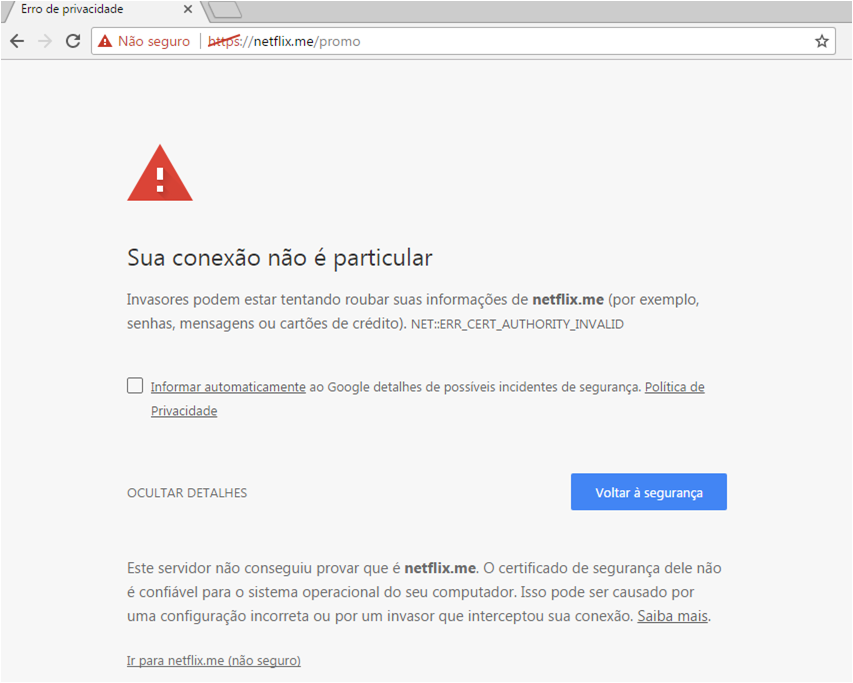

Ao acessar a página, podemos perceber através do https:// no início do endereço, que a mesma utiliza criptografia, porém com um certificado auto-assinado (não assinado por uma entidade certificadora oficial) e o próprio navegador já emite um alerta:

Quando observamos detalhadamente, é possível perceber que as informações do certificado são relativas ao website dreamhost.com que é conhecido pelos serviços de hospedagem e VPS:

Infelizmente, a maioria dos usuários ignora os alertas de ferramentas de proteção pois a propaganda desperta a curiosidade, além de apelar para benefícios atraentes – como no caso da mensagem recebida via WhatsApp: 1 ano de Netflix GRÁTIS.

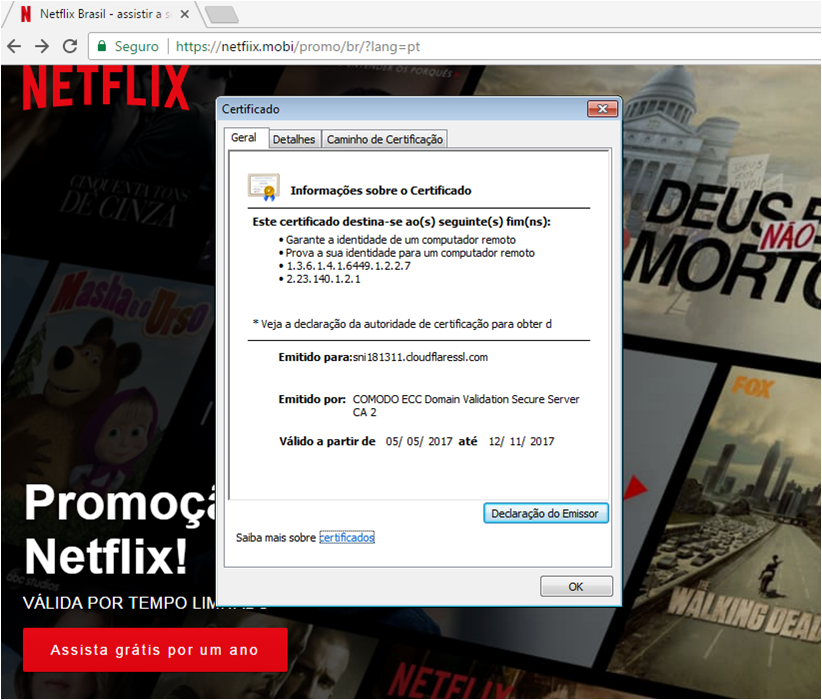

Ao clicarmos para prosseguir, somos redirecionados para um outro site também contendo uma das novas extensões genéricas netfiix.mobi que também usa https e desta vez com um certificado válido fazendo com que o navegador não emita o alerta anterior:

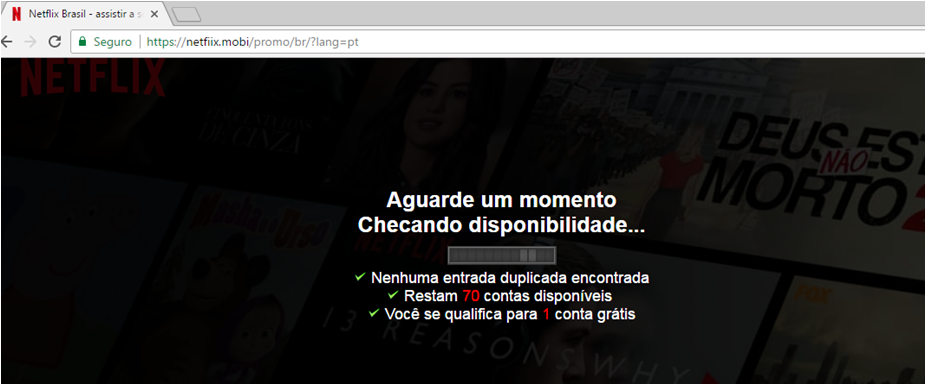

Ao clicar em “Assista grátis por um ano” são feitas algumas “checagens” para que o usuário acredite que se trata realmente de uma promoção válida:

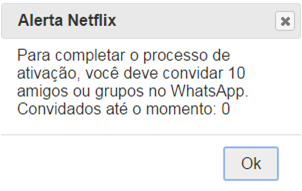

Na página seguinte, somos informados que precisamos convidar 10 amigos ou grupos do WhatsApp:

Alguns arquivos são transferidos para o computador do usuário no momento do acesso para efetuar algumas validações:

→ O arquivo main.js (totalmente ofuscado para dificultar qualquer tipo de análise ou percepção de usuários mais avançados):

var _0xd87e=[“\x31\x48\x20\x36\x3D\x30\x2C\x79\x3D\x5B\x22\x78\x3A\x2F\x2F\x31\x4A\x2E\x31\x33\x2F\x31\x34\x22

\x2C\x22\x78\x3A\x2F\x2F\x31\x77\x2E\x31\x33\x2F\x31\x34\x22\x5D\x2C\x59\x3D\x22\x37\x20\x74\xE1\x20\x31\x4D

\x20\x31\x20\x31\x67\x20\x51\x20\x31\x68\x20\x31\

…cortado…

x61\x64\xx7C\x76\x6F\x63\x7C\x63\x6F\x6E\x76\x69\x64\x61\x72\x7C\x64\x65\x76\x65\x7C\x6F\x75″,””,”

…cortado…

_0xa85dx5= function(){return _0xd87e[7]};_0xa85dx3= 1};while(_0xa85dx3–){if(_0xa85dx4[_0xa85dx3])

{_0xa85dx1= _0xa85dx1[_0xd87e[6]]( new RegExp(_0xd87e[8]

+ _0xa85dx5(_0xa85dx3)+ _0xd87e[8],_0xd87e[9]),_0xa85dx4[_0xa85dx3])}};

return _0xa85dx1}(_0xd87e[0],62,125,_0xd87e[3][_0xd87e[2]](_0xd87e[1]),0,{}))

→ Abaixo o conteúdo do arquivo main.js após desofuscar e, em destaque, diversos links de gTLDs “.me” ou “.vip” que serão enviados aleatoriamente e a URL de envio (algumas partes do arquivo foram removidas):

var count = 0,

links = [“[highlight background_color=”fcff00″ text_color=”000000”]https://promobile.me/netflix[/highlight]“, “[highlight background_color=”fcff00″ text_color=”000000”]https://superpromos.me/netflix[/highlight]“],

share_message = “Netflix tá dando 1 ano de assinatura grátis!!%0A” + links[Math.floor(Math.random() * links.length)],

[highlight background_color=”fcff00″ text_color=”000000″]wurl = “whatsapp://send?text=” + share_message,[/highlight][highlight background_color=”fcff00″ text_color=”000000″]furl = “hXXps://mypromos.vip/”;[/highlight]

$.extend({

alert: function(message, title, url) {

$(“<div></div>”).dialog({

buttons: {

“Ok”: function() {

ga(‘send’, ‘event’, ‘WhatsApp Brazil’, ‘[SHARE][‘ + count + ‘][BR] Netflix’);

count++;

if (count > 3) {

$(“.btn-darker-gray”).removeClass(‘btn-darker-gray’).addClass(‘btn-red-final’)

}

window.location.href = wurl

});

$(document).on(“click”, “.btn-darker-gray”, function(e) {

$.alert([highlight background_color=”fcff00″ text_color=”000000″]”Para completar o processo de ativação, você deve convidar 10 amigos ou grupos no WhatsApp. Convidados até o momento: ” + count, “Alerta Netflix”, wurl[/highlight])

});

$(document).on(“click”, “.btn-red-final”, function() {

$.alert(“Confirme seus dados na página seguinte para finalizar o processo.”, “Ativação Concluida”, furl)

});

Contrário ao que ocorre quando clicamos em convidar no WhatsApp (além de exibir uma janela para adicionar os números que deseja compartilhar os diversos links exibidos no código acima), se tentarmos ativar a conta diretamente, é exibido o seguinte alerta:

A URL para compartilhamento era composta conforme abaixo:

[highlight background_color=”fcff00″ text_color=”000000″]whatsapp://send?text[/highlight]=Netflix t%C3%A1 dando 1 ano de assinatura gr%C3%A1tis!!%F0%9F%98%80%F0%9F%8E%8A%F0%9F%8E%89%0A[highlight background_color=”fcff00″ text_color=”000000″]https://promobile.me/netflix[/highlight]

Após clicarmos 3 vezes em ativar a conta, mesmo sem convidar ninguém, o status aumenta a cada clique no botão de ativação, e no terceiro clique o botão se ativa. Quando clicamos no mesmo, é exibida uma janela para confirmar (coletar) os dados:

Somos então direcionados ao hXXps://mypromos.vip que nos leva até o site abaixo, conhecido de muitos usuários por serem serviços de assinatura de propaganda:

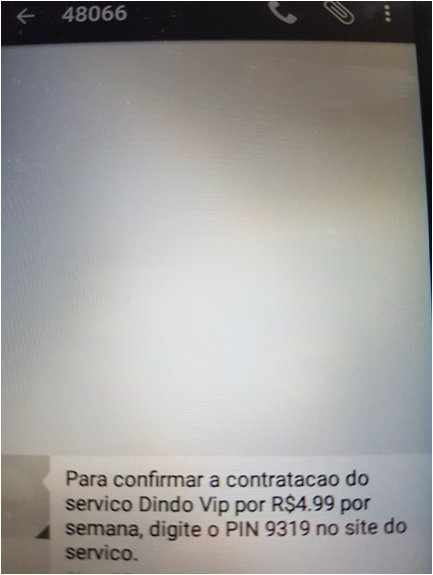

Informamos um número conforme solicitado e recebemos um PIN, conforme a figura abaixo:

Adicionamos um número no serviço e fomos direcionados à pagina abaixo para adicionar o PIN enviado por SMS e assinar o serviço:

Conclusão

Validamos, assim, que o que está circulando no Brasil recentemente para milhares de usuários do WhatsApp na verdade é uma campanha de SMShing (Phishing por SMS/Mobile), usando tanto o WhatsApp quanto a Netflix, além de gTLDs para enganar os usuários e estimulá-los a compartilhar com seus contatos. Além do exemplo citado no início da matéria, foram identificados outros domínios envolvidos: netflix.me, netfiix.vip e netfiix.net; é muito importante estar atento, pois os usuários mais ingênuos acreditam estar recebendo um ano de assinatura, mas na verdade terão descontos semanais de seus créditos/fatura pela assinatura de um serviço até então desconhecido/indesejado.

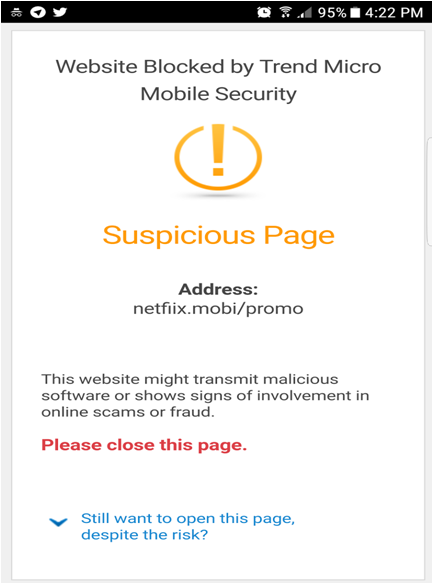

Se você usa alguma das soluções Trend Micro, certamente já está protegido contra este golpe e não precisa se preocupar. Abaixo uma tela de bloqueio do Trend Micro Mobile Security: