Atividades cibercriminosas sempre envolveram o abuso de ferramentas e serviços legítimos. Podemos encontrar muitos exemplos dessas atividades em todos os lugares e de todos os tipos — desde tirar proveito das vulnerabilidades em softwares, sites e aplicativos na web como ferramentas de ataque, hospedagem de componentes maliciosos em serviços na nuvem, até potencializar o clickbait em posts e links em sites de redes sociais para atrair usuários azarados a caírem em seus esquemas obscuros. Não importa o que a tecnologia e serviços preparem para o futuro, sempre haverá vulnerabilidades para as violações.

Durante a nossa pesquisa sobre crimes online, descobrimos que um certo grupo parece possuir o mesmo nível de capacidade que os cibercriminosos para abusar de serviços legítimos: grupos terroristas que também podem ser considerados cibercriminosos, assim como suas atividades online que também agem fora da lei. Os dois grupos têm diferentes motivações: enquanto os ciber-criminosos buscam ganho financeiro, os terroristas visam espalhar sua propaganda em vez de malware.

O objetivo dessa pesquisa é descobrir como os cibercriminosos e terroristas conseguem violar plataformas tecnológicas e online para usá-las a seu favor. Vamos analisar suas metodologias, os serviços que violados e as ferramentas caseiras criadas por eles para simplificar a violação de modo que seus seguidores possam facilitar suas atividades.

Visando o Anonimato

Ambos os grupos são conhecidos por violarem ferramentas e serviços que foram desenvolvidos para ajudar aqueles que possuem razões legítimas para esconder suas identidades.

Devido à natureza obviamente ilegal de seus objetivos, os cibercriminosos e terroristas precisam permanecer irrastreáveis e anônimos. Ambos os grupos são conhecidos por violarem ferramentas e serviços que foram desenvolvidos para ajudar aqueles que têm uma razão legítima para esconder suas identidades (tais como jornalistas, denunciantes e ativistas). Alguns exemplos destas ferramentas incluem programas de anonimato, como TOR, e ferramentas de criptografia encontradas na Deep Web.

Outro exemplo de um serviço online que vimos ser usado por terroristas é o serviço de mitigação de DDoS 1, Cloudflare. Um serviço legítimo projetado para fornecer um espelho de trabalho para sites que possuem tráfego intenso ou que estão sendo submetidos a rejeição de ataques de serviço, o Cloudflare é violado para esconder o endereço IP verdadeiro do site. Nós já vimos isso sendo utilizado por cibercriminosos tentando confundir ou atrasar as autoridades para que não consigam encontrar a localização de seus servidores de hospedagem. Descobrimos que os terroristas também começaram a adotar o Cloudflare para gerar anonimato em sites de propaganda.

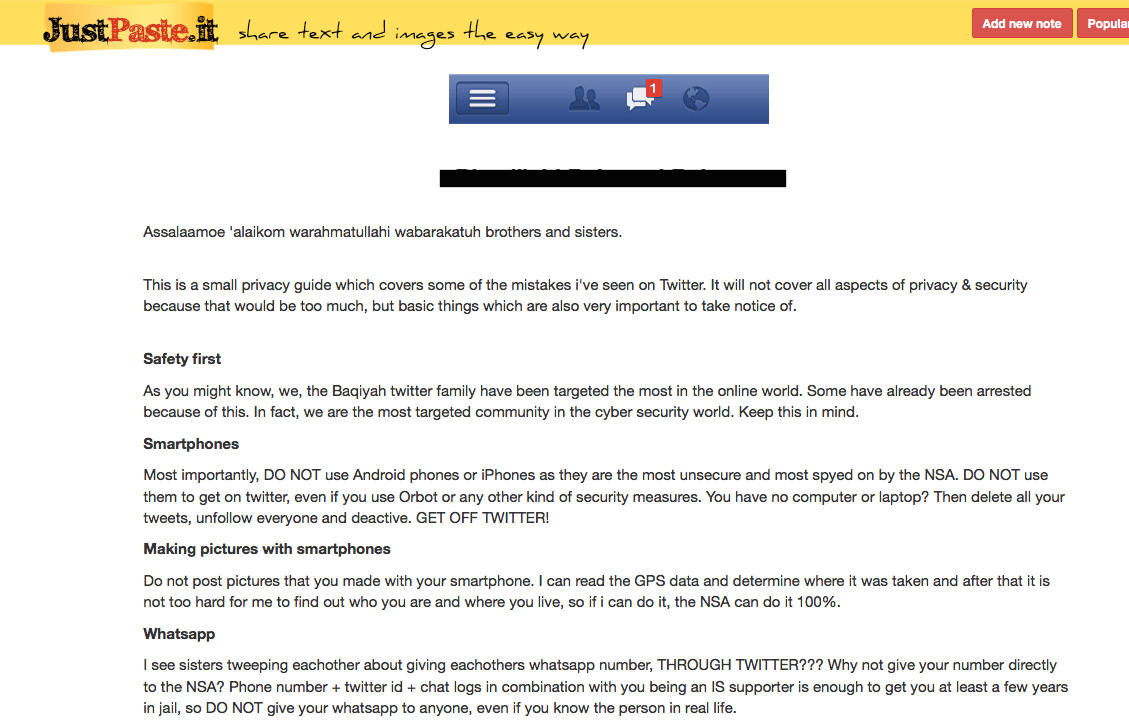

Além disso, também flagramos terroristas utilizando e distribuindo “guias” de anonimato. Originalmente destinado a ativistas e jornalistas, esses guias estão sendo distribuídos para seus seguidores, evidentemente para ensinar aos membros novos ou não iniciados maneiras de evitarem ser encontrados. Alguns destes guias ainda mencionam a Agência de Segurança Nacional e ensinam como evitar a vigilância:

Isso vai tão longe ao ponto de mandar o leitor desativar suas contas de mídias sociais para manter o anonimato. A diferença nas estratégias de grupos terroristas e cibercriminosos comuns para manterem o anonimato é outro exemplo do contraste entre ambos e de seus diferentes objetivos. Um pressuposto que podemos fazer aqui é que as consequências de ser pego são diferentes para os dois grupos: os cibercriminosos só precisam se preocupar com o tempo de prisão, enquanto que os terroristas têm de lidar com os esforços de combate ao terrorismo, que podem, em última instância, levar a longas penas de prisão ou morte.

Técnicas de Comunicação

Terroristas e cibercriminosos utilizam técnicas de comunicação parecidas. Aqui estão alguns dos métodos que os cibercriminosos de todo o mundo usam, com base na pesquisa da Trend Micro, As Muitas Faces do Cibercrime:

- Serviços de e-mail seguros: Os cibercriminosos japoneses em particular utilizam serviços como “SAFe-mail” para entrarem em contato entre si através de um e-mail indetectável e seguro.

- Deep web/fóruns clandestinos: Quase todas as comunidades clandestinas cibercriminosas que observamos fizeram uso de fóruns clandestinos – não apenas para publicitar seus produtos e serviços, mas também para discutir novas técnicas, compartilhar informações e brincadeiras. Estes fóruns são geralmente acessíveis apenas através do TOR, com algumas fiscalizações para conseguir acessar.

- Mídias sociais (Twitter, Facebook): Os cibercriminosos brasileiros utilizaram as mídias sociais para entrar em contato uns com os outros, mas também para vangloriar-se de seus ganhos através de suas atividades ilícitas.

Vimos os terroristas utilizarem os mesmos métodos, mas para diferentes fins – a utilização dos métodos acima é mais voltada para comunicação, organização e compartilhamento de propaganda (especialmente nas mídias sociais), diferente das práticas de regatear dinheiro/violações relacionadas ao Cibercrime Serviços de e-mails protegidos são muito utilizados por terroristas, com serviços como SIGAINT, Ruggedinbox e Mail2Tor sendo altamente recomendado entre eles.

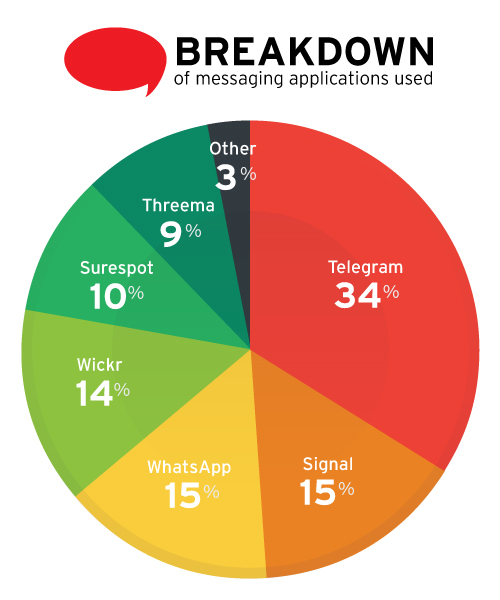

Mensagens instantâneas são também um outro método de comunicação que os cibercriminosos e terroristas têm em comum, mas mais utilizado para comunicação e organização, em vez de utilizar para roubo de informações ou para espalhar links maliciosos. Estudamos 2.301 contas que apoiam grupos terroristas e descobrimos que o Instant Messaging Service Telegram é o mais utilizado entre os terroristas, com 34% listando suas informações de contato como um endereço no Telegram. Wickr, Surespot, Signal, e Threema representaram o restante, juntamente com WhatsApp e outros aplicativos de mensagens. O WhatsApp anteriormente tinha um uso muito maior do que os 15% que vimos hoje, a diminuição do uso pode ter se originado a partir das recentes prisões de terroristas comprovadas através da sua utilização do aplicativo de mensagens.

Os cibercriminosos e terroristas também utilizam a hospedagem de arquivos e de serviços compartilhados. Estes serviços são mais utilizados pelos terroristas para enviar e espalhar propaganda e aumentar a mídia digital. Exemplos de tais serviços utilizados desta forma incluem top4top.net, Sendspace e securedrop. Uma coisa que devemos observar aqui é a tendência contínua de grupos terroristas que preferem serviços de hospedagem de arquivos com base em regiões como o Oriente Médio — provavelmente outra resposta à ameaça percebida por vigilâncias governamentais em plataformas de comunicação nos países ocidentais, como nos EUA.

Por fim, terminamos essa seção com uma observação sobre as plataformas de comunicação que servem apenas para operações terroristas — celulares. Isso vale a pena mencionar, devido ao fato de que, ao contrário dos cibercriminosos cujas atividades são geralmente restritas ao ciberespaço, grupos terroristas operam principalmente no mundo real e usam meios digitais para se comunicar. Mas apesar desse meio de comunicação estar ganhando força, muitos fóruns terroristas recomendam evitar smartphones devido à falta de segurança. As duas plataformas de dispositivos móveis mais populares (iOS e Android) são consideradas indesejáveis nos fóruns.

Divulgação da Propaganda

Uma das diferenças mais claras entre os cibercriminosos e os terroristas é o seu desejo de espalhar uma propaganda. Enquanto que os principais objetivos dos cibercriminosos são cometer crimes cibernéticos e ficarem escondidos enquanto fazem isso, os terroristas desejam que seu conteúdo viralize.

Uma das diferenças mais claras entre os cibercriminosos e os terroristas é o seu desejo de espalhar uma propaganda. Enquanto que os principais objetivos dos cibercriminosos são cometer crimes cibernéticos e ficarem escondidos enquanto fazem isso, os terroristas desejam que seu conteúdo viralize. Enquanto os maiores objetivos dos cibercriminosos são cometer crimes na web (roubo eletrônico ilegal de fundos) e ficarem escondidos enquanto fazem isso, os terroristas desejam que seu conteúdo viralize, para serem vistos não só pelos seus seguidores, mas também por um público maior. Ao mesmo tempo, grupos terroristas também fazem de tudo para não serem banidos ou censurados dos canais que eles utilizam para espalhar sua propaganda, também para evitar que suas identidades reais sejam rastreadas e detectadas enquanto fazem isso.

Como eles divulgam sua propaganda?

- Sites. Grupos terroristas usam sites tanto na open web e na dark web para hospedar sua propaganda e materiais relacionados, como artigos de notícias, publicações, documentos e outros meios de comunicação, tais como vídeos e imagens.

- Mídias sociais. Os terroristas e seus apoiadores usam o Twitter e o Facebook não só para disseminar a propaganda, mas também para se comunicar uns com os outros e com convertidos em potencial. Notavelmente, o Twitter começou a destruir contas que apoiam e espalham abertamente a propaganda terrorista, banindo essas contas totalmente. Isto forçou os donos de contas banidas a começarem do zero.

- Mídia: Vídeos, fotos e material promocional que retratam os grupos terroristas de forma positiva, produzidos em qualidade profissional para chamar a atenção da maior quantidade de espectadores possível. Essas também podem vir na forma de anúncios que destacam as vitórias do grupo. Eles podem até mesmo ser usados para ‘vender’ reféns.

- Meios de armazenamento físico. Os grupos terroristas também foram vistos distribuindo propaganda e outras informações através da distribuição de cartões SIM e pen drives como opção off-the-grid. Isto permite que eles continuem a espalhar sua ideologia sem medo de serem detectados ou fiscalizados.

Ferramentas Terroristas Personalizadas

Começamos estabelecendo as semelhanças e diferenças entre as tecnologias e métodos de comunicação que os cibercriminosos e os terroristas utilizam e agora iremos passar para as tecnologias que são específicas do último grupo. Descobrimos certos aplicativos caseiros feitos por grupos terroristas para ajudar os membros que não são tão tecnicamente competentes a preservar seu anonimato e proteger seus meios de comunicação. Estes são os seis mais populares e comumente usados, com base em nossas observações online.

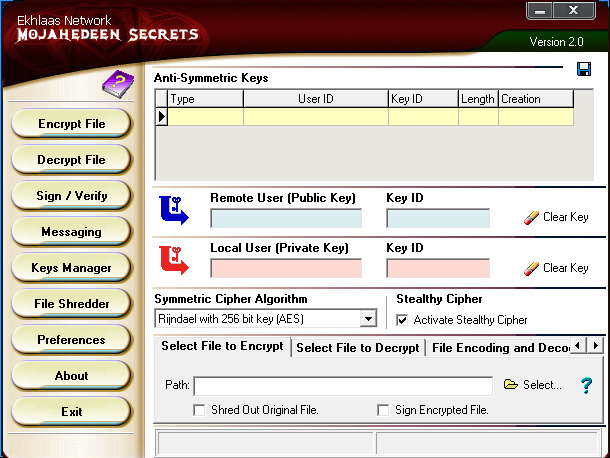

- Mojahedeen Secrets: Lançado em 2007 como uma alternativa ao PGP 2, Mojahedeen Secrets é considerado o primeiro aplicativo de criptografia “profissional” desenvolvido para e-mail. Esse aplicativo criptografa e-mails e transferências de arquivos usando sistemas RSA público/privado de criptografia. Além de permitir que os usuários criem private keys para usar quando enviam e-mails, o aplicativo também permite troca de mensagens e o recurso File Shredder (triturador de arquivos) para apagar arquivos de forma segura.

- Tashfeer al-Jawwal: Considerado um dos primeiros aplicativos de criptografia para celulares, foi desenvolvido pelo Global Islamic Media Front (GIMF) e lançado em 2013. O próprio aplicativo atua como um programa de criptografia móvel.

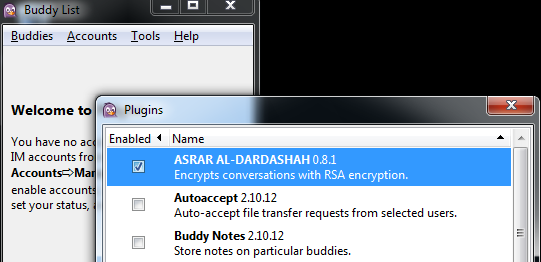

- Asrar al-Dardashah: Lançado em 2013, este plugin foi desenvolvido para o Pidgin, aplicativo de mensagens instantâneas. Com fácil instalação, este plugin adiciona

- Amn al-Mujahed: um software de criptografia desenvolvido pelo Al-Fajr Technical Committee (ATC). Lançado em 2013, este software (atualmente na versão 1.1) ainda está sendo desenvolvido. Ele criptografa mensagens para uso de múltiplas plataformas de troca de mensagens, tais como e-mail, SMS e mensagens instantâneas.

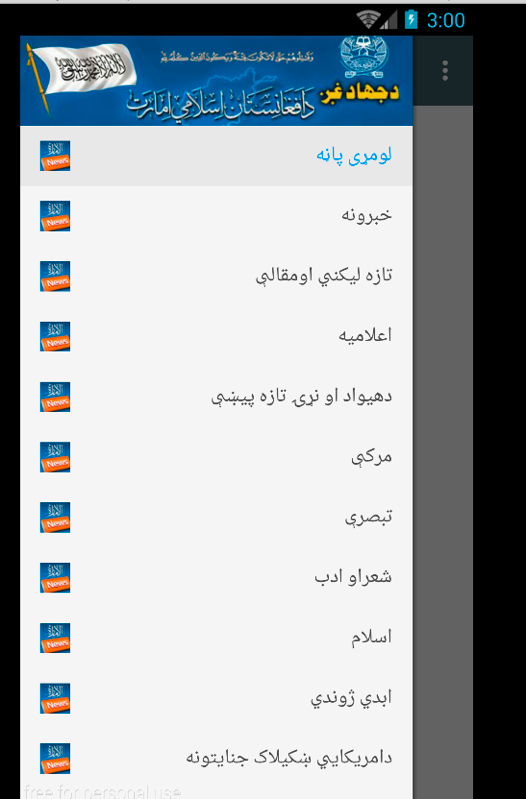

- Alemarah: Esse novo aplicativo Android serve como um distribuidor de notícias para ações relacionadas ao terrorismo. Ele lista os feeds de notícias, sites e calendários que contêm informações relacionadas às operações em curso.

- Amaq v 1.1: Amaq é uma aplicação Android conhecida por ser usada em organizações terroristas para disseminar informações. O aplicativo, que foi amplamente distribuído, já teve diversas versões. Sua última versão, Amaq 2.1, possui uma configuração que permite que o distribuidor do aplicativo altere facilmente a URL onde o aplicativo está hospedado se qualquer um de seus sites forem derrubados – essa técnica também é utilizada por cibercriminosos na gestão da sua URL malware.

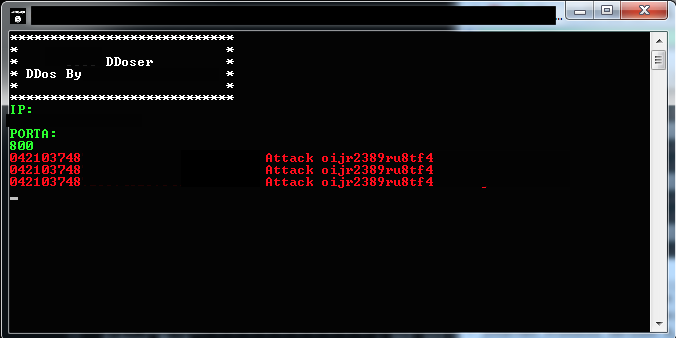

- DDOS Tool: Durante a nossa investigação de ferramentas utilizadas por organizações terroristas, também nos deparamos com uma que parece ser uma ferramenta DDOS criada por alguém que parece ser simpatizante de uma determinada organização terrorista. Inicialmente, parecia ser um aplicativo falso, pouco provável que oferecesse algum risco. Mas testes confirmaram que ele foi capaz de fazer com que o bloqueio de ataques dos serviços fosse limitado por meio da técnica comum SYN flood. Embora esse aplicativo não seja particularmente avançado, ele nos mostra que há uma exploração ativa em tecnologias disruptivas.

Conclusão

Ao sermos capazes de observarmos profundamente as atividades de terroristas e cibercriminosos, vemos muitas diferenças e semelhanças em seus métodos e técnicas. Embora ambos os grupos estejam interessados em manterem seu anonimato, a forma como disseminam informações relacionadas a seus objetivos é bem diferente. Percebemos que os cibercriminosos buscam se relacionarem com poucos contatos e são mais focados na reputação online do indivíduo. Organizações terroristas, por outro lado, concentram seus esforços em fazer com que sua propaganda atinja um público maior, na esperança de encontrar potenciais simpatizantes.

Motivações à parte, há diversos semelhanças na presença online de organizações terroristas e de cibercriminosos. Ambos se comunicam através dos mesmos canais e usam as mesmas tecnologias, tornando a tarefa de rastrear terroristas tão desafiadora quanto a de rastrear cibercriminosos, se não mais. Conhecer os canais e tecnologias que utilizam, no entanto, é um primeiro grande passo no sentido de entender melhor como esses grupos trabalham, o que pode nos ajudar a desenvolver maneiras de bloquear suas atividades ilícitas.