A importância da visibilidade na Segurança da Nuvem

A grande mudança para a nuvem já aconteceu para a maioria das empresas e organizações que investem no fornecimento de serviços abrangentes e preparados para o futuro. Mas como eles podem priorizar a visibilidade em um mundo que prioriza a nuvem?

A nuvem é o marco zero do mundo digital para transformação, inovação e agilidade. Sua vastidão e poder permitem que empresas e organizações acompanhem as altas demandas de recursos e acessem dados de missão crítica a qualquer hora e em qualquer lugar.

Com 85% das empresas em todo o mundo usando a nuvem para armazenar grandes quantidades de informações, ela provou seu valor fundamental, especialmente durante o ataque da pandemia da Covid-19. Uma porcentagem ainda maior (87%) dos responsáveis por tomar decisões globais de TI atribuem a rápida mudança para a nuvem à crise global de saúde imprevista: uma mudança que se mostra útil para a resiliência econômica. Por causa da nuvem, as empresas e organizações podem manter a maior parte de seus funcionários trabalhando em casa. De fato, mesmo após a pandemia, espera-se que o número desses empregados (que já quadruplicou em comparação com antes do início da pandemia) ainda será maior do que o número dos anos anteriores. Hoje, as organizações já estão se preparando para um mundo cloud-first. Na verdade, bancos e instituições financeiras agora estão trabalhando para se tornarem totalmente equipados com a nuvem até 2025.

Enquanto isso, a grande mudança para a nuvem já aconteceu para a maioria das empresas e organizações que investem no fornecimento de serviços abrangentes e preparados para o futuro. Com um número considerável de pessoas trabalhando remotamente e acessando a nuvem em diferentes partes do mundo, no entanto, a questão da visibilidade na cibersegurança corporativa tornou-se mais evidente. Nesse contexto, como as empresas podem priorizar a visibilidade em um mundo cloud-first?

Ameaças pós-migração e riscos de segurança na nuvem

Aqueles que já migraram para a nuvem agora estão desfrutando de maior conectividade, produtividade e eficiência. Ainda assim, há muitas coisas que podem ser feitas em cloud — como armazenamento de dados, análise de big data, desenvolvimento de aplicativos e software e funcionalidades de streaming de vídeo e áudio — o que pode causar muitas partes móveis e lacunas que seriam necessárias para protegê-la. Para manter uma forte segurança, as empresas precisam estar cientes de tudo o que precisam proteger. Afinal, manter seguro o que não pode ser visto é difícil, senão impossível.

Após a migração perfeita e segura para a nuvem, as empresas precisam estar cientes dos desafios relacionados à visibilidade e dos riscos de segurança associados a trabalhar nela.

Um dos desafios que afetam a visibilidade é ter buckets díspares de recursos de computação. A maioria das organizações usa vários provedores de nuvem, contas e serviços no topo de seus data centers locais. Na verdade, quatro em cada cinco empresas têm dois ou mais provedores de infraestrutura como serviço (infrastructure-as-a-service ou IaaS) ou plataforma como serviço (platform-as-a-service ou PaaS).

Ainda, em uma pesquisa de 2019, mais de 51% dos profissionais de segurança de TI compartilharam que suas organizações têm interfaces separadas de gerenciamento de identidade e acesso (identity and access management ou IAM) para seus ambientes de nuvem e locais. Ter IAMs separados pode ser difícil de supervisionar, pois pode permitir que indivíduos não autorizados tenham acesso a informações sensíveis ou confidenciais.

Enquanto isso, 86% das empresas usam 11 provedores de software como serviço (software-as-a-service ou SaaS) diferentes, que incluem aplicativos baseados em nuvem como Gmail ou Microsoft 365. O uso de uma variedade de serviços e aplicativos em nuvem tem dois gumes: Embora seja benéfico para a produtividade e eficiência, ele também cria uma rede complexa de serviços baseados em nuvem que é difícil de supervisionar sem as ferramentas e a força de trabalho adequadas.

Apesar do que eles podem trazer em relação à simplificação das operações, nem todos os aplicativos em nuvem são criados iguais. De acordo com dados da Netskope de 2018, quase 93% desses apps que as empresas usam não estão prontos para elas. Isso significa que eles não atendem aos padrões especificados na Matriz de controles de nuvem da Cloud Security Alliance, que inclui parâmetros para segurança de dados, controle de acesso e privacidade.

A geração de vários serviços não seguros (também conhecidos como shadow IT) é outro risco à segurança que afeta a visibilidade. Em 2019, antes da pandemia da Covid-19, um relatório da empresa de software Igloo afirmava que 50% dos funcionários usam aplicativos e infraestruturas que não são aprovados por suas empresas para realizar tarefas relacionadas ao trabalho. Como um grande número de funcionários começou a mudar para configurações de trabalho em casa (work-from-home ou WFH) devido à pandemia em 2020, muitos deles recorreram ao uso de dispositivos pessoais, como seus próprios laptops, computadores ou telefones celulares para trabalhar.

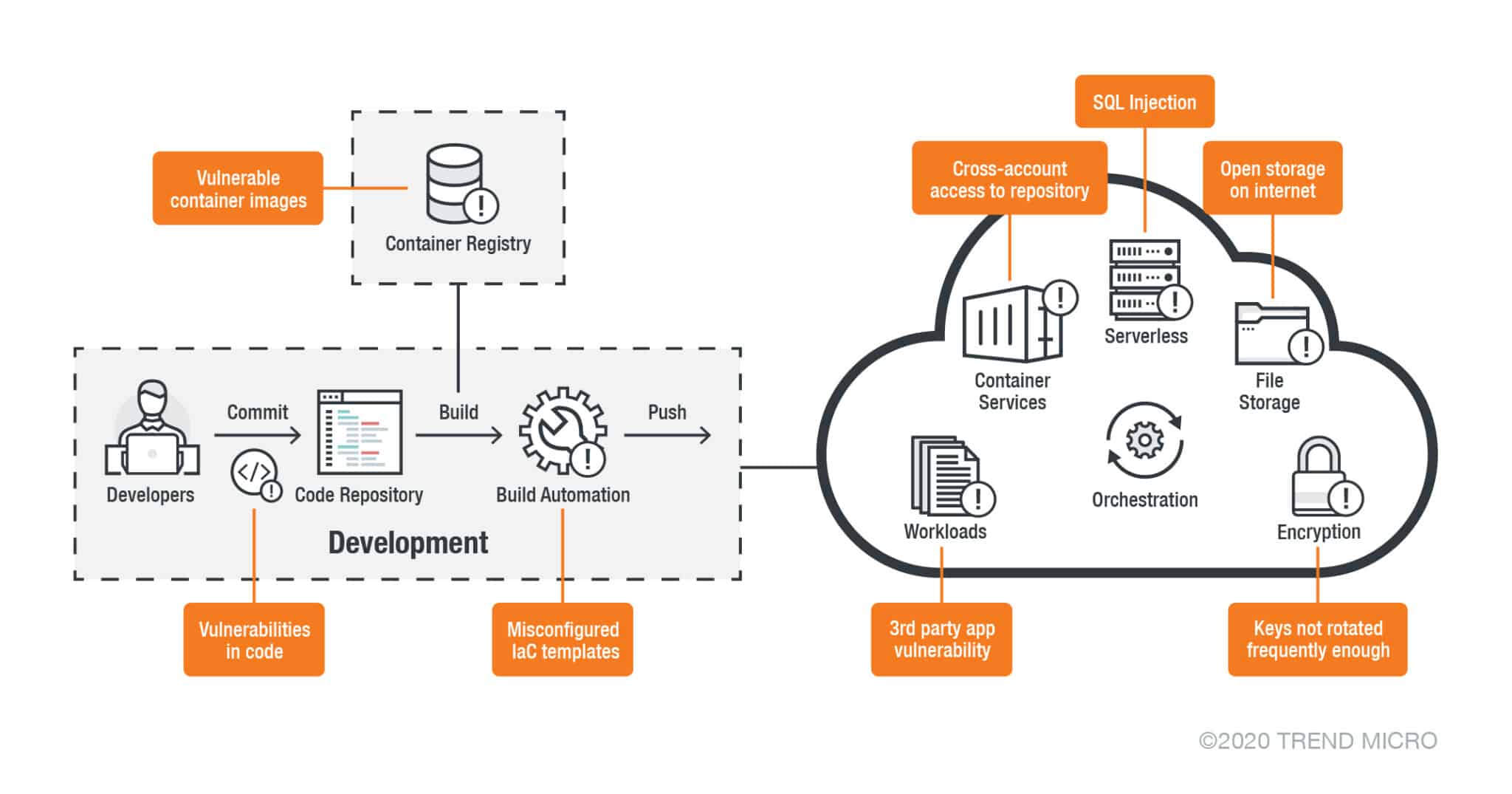

Figura 1. Alguns riscos potenciais em ambientes de nuvem

Como a nuvem permite acesso rápido a recursos dinâmicos, os desenvolvedores podem implantar novos servidores sem ter que se preocupar com os aborrecimentos que geralmente estão associados à implantação em um ambiente local, como provisionamento e orçamento. Por outro lado, as equipes de segurança também podem não estar cientes de todos os ambientes virtuais que estão sendo gerados. Como resultado, eles podem não ser capazes de aplicar todas as proteções necessárias. Com a pressa e tendo o objetivo de que os serviços possam se comunicar uns com os outros sem problemas, essas nuvens privadas virtuais (virtual private cloud ou VPCs), redes virtuais e contêineres rapidamente implantadas podem ser configuradas para ter disposições de segurança flexível ou mesmo nenhuma. Nunca é demais enfatizar que esta é uma prática insegura que pode levar à exposição de serviços voltados para o público.

Por causa de configurações muito permissivas e práticas de codificação ruins, as APIs que podem conter dados confidenciais podem ser expostas para a presa de agentes mal-intencionados. APIs expostas, por exemplo, conseguem ser exploradas por cibercriminosos para conduzir ataques de execução remota de código (remote code execution ou RCE) e negação de serviço distribuída (distributed denial of service ou DDoS). Os contêineres expostos também têm a capacidade de levar à mineração de criptomoedas, algo que observamos recentemente com malware de mineração de criptomoedas visando sistemas Linux e ambientes Docker expostos.

O desenvolvimento de aplicativos nativos da nuvem também pode causar um aumento no uso e na dependência de bibliotecas de terceiros. Para corresponder à velocidade necessária para alimentar esses aplicativos em constante evolução, os desenvolvedores costumam recorrer ao uso intenso de código aberto, bibliotecas, componentes e software. Infelizmente, eles podem estar repletos de vulnerabilidades — aquelas que são ativamente visadas por agentes mal-intencionados. Em particular, a pesquisa de Snyk determinou que as vulnerabilidades em componentes de código aberto aumentaram nos últimos três anos. Deve-se enfatizar que a exploração dessas vulnerabilidades pode levar a problemas de conformidade e segurança.

Nuvens claras à frente: como obter visibilidade e segurança em um mundo cloud-first

A nuvem é um avanço tecnológico extremamente vantajoso. No entanto, ela também vem com complexidades e considerações na segurança — especialmente em um momento em que o trabalho remoto é galopante e a dependência da nuvem para automação e escalabilidade é a norma. Independentemente de onde os funcionários e sistemas estejam localizados durante a pandemia, as empresas precisam ter visibilidade sobre seus funcionários e ambientes para mantê-los o mais seguros o quanto for possível.

Para aproveitar ao máximo o que a nuvem pode oferecer, aqui estão algumas recomendações de segurança. Seguindo isso de perto, as empresas e organizações podem manter a visibilidade como uma prioridade em seus sistemas e ambientes. Eles também podem se proteger de uma ampla gama de ameaças evolutivas e configurações incorretas.

Empregue o princípio do menor privilégio. Os usuários devem ter apenas o direito de acesso mínimo necessário ou permissão exigida para suas tarefas. Nem todos os usuários precisam ter acesso de administrador ou privilégios de root e, portanto, não devem ter tais privilégios.

Siga o modelo de responsabilidade compartilhada. Os dados hospedados na nuvem não devem ser percebidos como protegidos automaticamente contra ameaças e riscos. Os principais provedores de serviços em nuvem (CSPs), ou seja, Amazon Web Services (AWS), Google Cloud Platform (GCP) e Microsoft Azure, têm seus próprios recursos que destacam a importância da responsabilidade compartilhada. O modelo de responsabilidade compartilhada da AWS descreve as áreas claras de responsabilidade para o CSP e o usuário em relação ao uso da nuvem. A AWS é responsável pela “segurança da nuvem” ou pela infraestrutura geral da nuvem onde os serviços são hospedados. Os usuários, por sua vez, são responsáveis pela “segurança na nuvem”, que é determinada pelo tipo de serviço que usarão, como IaaS, PaaS e SaaS. O Google Cloud Platform (GCP), que segue o padrão de segurança de dados do setor de cartões de pagamento (Payment Card Industry Data Security Standard ou PCI DSS), também fornece os requisitos que o Google cumpre em nome de seus clientes. Além disso, o GCP descreve as responsabilidades compartilhadas entre ambas as partes. Da mesma forma, o Microsoft Azure também compartilha algumas áreas de responsabilidade entre a Microsoft e seus clientes, dependendo do tipo de implantação de stack que seus clientes têm. Independentemente da stack no entanto, a Microsoft fornece orientação sobre algumas áreas pelas quais os clientes são sempre responsáveis, como dados, terminais, contas e gerenciamento de acesso.

Fortaleça a segurança de e-mail, gateway, servidor e rede. Vulnerabilidades em aplicações, sistemas operacionais e plataformas podem ser exploradas por meio de redes não seguras. O virtual patching pode ajudar a defender redes, workloads, servidores e contêineres contra ataques de dia zero, violações de dados e ataques de ransomware.

Proteja endpoints, dispositivos de Internet das coisas (IoT) e redes domésticas. Como os funcionários trabalham remotamente, é importante que as empresas garantam o uso de máquinas, dispositivos e redes seguros para todas as tarefas relacionadas ao trabalho. Detalhamos importantes considerações de segurança na nova norma para empregadores e funcionários em nosso artigo “Trabalhando Em Casa? Aqui Está o Que Você Precisa Para Ter uma Configuração Segura”.

Configure um programa de monitoramento contínuo. As organizações precisam selecionar uma metodologia de segurança que melhor se adapte às demandas de sua arquitetura on-line. Isso ajudará as organizações a analisar sistematicamente as necessidades de segurança de seu sistema e infraestrutura, monitorando regularmente os controles existentes. Em uma entrevista com Mark Houpt, Chief Information Security Officer (CISO) do DataBank, ele discute a importância do monitoramento contínuo e como ele é aplicado em sua organização.

Empregue políticas fortes e personalizadas no WFH e treinamento para os funcionários.

As empresas também precisam integrar as personas dos funcionários mais comuns com base nos comportamentos de cibersegurança ao formular suas políticas de WFH e atividades de treinamento. Uma vez que os funcionários têm maneiras diferentes de pensar e lidar com os riscos da cibersegurança, uma abordagem única para o treinamento não será eficaz para a segurança corporativa.

Empregue o modelo de zero-trust. O conceito de segurança de zero-trust basicamente impede que as organizações confiem automaticamente ou concedam acesso a usuários em um sistema baseado em perímetro. Não importa se um usuário está dentro do perímetro de rede da organização ou não — todos os usuários precisarão ser verificados antes de terem acesso a partes específicas do sistema.

Soluções de segurança em nuvem da Trend Micro

As soluções de segurança específicas da nuvem, como Trend Micro™ Hybrid Cloud Security, podem ajudar a proteger os sistemas nativos da nuvem e suas várias camadas. Ele também é alimentado pelo Trend Micro Cloud One™, uma plataforma de serviços de segurança para criadores de nuvem que fornece proteção automatizada para pipeline e aplicações de integração contínua e entrega contínua (CI/CD). Também ajuda a identificar e resolver problemas de segurança mais rapidamente e melhora o tempo de entrega para as equipes de DevOps. O Hybrid Cloud Security inclui:

- Workload Security: proteção de tempo de execução para workloads

- Container Security: varredura avançada de imagem de contêiner e proteção de tempo de execução de contêiner

- File Storage Security: segurança para arquivos em nuvem e serviços de armazenamento de objetos

- Network Security: camada de rede em nuvem para segurança do sistema de prevenção de intrusão (IPS)

- Application Security: segurança para funções serverless, APIs e aplicações

- Conformity: segurança em tempo real para infraestrutura em nuvem — proteja, otimize, esteja em conformidade

A solução Trend Micro™ Cloud App Security aumenta a segurança do Microsoft 365 e de outros serviços em nuvem, aproveitando a análise de malware via sandbox, voltada para ransomware, comprometimento de e-mail comercial (business email compromisse ou BEC) e outras ameaças avançadas. Ele também protege o compartilhamento de arquivos em nuvem contra ameaças e perda de dados, controlando o uso de dados confidenciais e protegendo o compartilhamento de arquivos contra malware.