Esta é a segunda parte de nossas duas postagens sobre a Operação Black Atlas. O título da primeira foi Operação Black Atlas coloca em perigo pagamentos com cartão.

Essa operação já se propagou para um fornecedor de assistência médica em vários estados, clínicas dentárias, um fabricante de máquinas, uma empresa de tecnologia focada em serviços de seguros, um posto de gasolina presente em vários estados e uma loja de produtos de beleza. Ela continua a se propagar para empresas de pequeno e médio porte em todo o mundo, usando a botnet modular Gorynych/Diamond Fox para extrair dados roubados.

Comprometimento inicial por meio de Ferramentas de Teste de Penetração

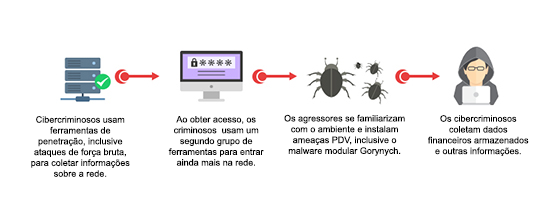

A operação utiliza uma série de ferramentas de teste de penetração disponíveis online para sondar e penetrar no ambiente de seus alvos. O primeiro conjunto de ferramentas serve para fazer uma verificação e criar um plano de teste e, frequentemente, usa ataques de força bruta ou de dicionário para decifrar senhas. O segundo conjunto de ferramentas é utilizado para executar o plano, visando principalmente serviços de acesso remoto como o VNC Viewer, o protocolo de desktop remoto (RDP) e o Windows Remote Desktop Connection (RDC) incorporado.

Tudo que fica entre a empresa e o agressor é uma senha fraca. É mais difícil determinar movimentos laterais depois que as credenciais do usuário são roubadas e usadas porque as ferramentas utilizadas podem não ser consideradas maliciosas. Os defensores da rede devem impor políticas mais rígidas para a criação de senhas e manter ou implementar um software de gerenciamento de senhas. Também podem configurar sistemas de detecção de violações para registrar atividades como verificação de vulnerabilidade ou portas, ou tentativas de força bruta para inspeção.

BITS e Pieces of POS e Ameaças Espiãs

Depois de investigaram a rede, os cibercriminosos introduzem as ameaças PDV. Eles fazem isso abusando de uma função legítima, Windows Background Intelligent Transfer Service (BITS) ou bitsadmin.exe, que pode ser usado para transferir arquivos para e da Microsoft e é normalmente usado para baixar atualizações no sistema. Ele pode contornar firewalls com facilidade e é usado há muito tempo por malware para se esgueirar em downloads maliciosos.

No caso do Black Atlas, os cibercriminosos usam BITS para baixar o NewPOSThings, uma família de malware PDV notável por seus RAM scraper, keylogger, keep-alive reporting e rotinas de transferência de dados. A operação também pode baixar uma variante do Neutrino ou Kasidet que tem um recurso PoS card-scraping. Também vimos BlackPOS, CenterPOS, Project Hook e PwnPOS sendo usados em casos relacionados à operação. Todas essas ameaças a PDVs estão disponíveis nos servidores dos cibercriminosos.

Os administradores de TI devem ficar a par dos malware PDVs conhecidos e mais recentes. Fornecemos uma lista completa de indicadores de comprometimento (IOCs), que podem revelar a presença dessas ameaças, na seção de Recomendações, abaixo.

Gorynych equipada com funções BlackPOS

Há um novo participante no jogo de roubo de cartão que muda tudo isso: O malware da botnet Gorynych ou Diamond Fox. O BKDR_GORYNYCH pode não ser tecnicamente considerado um malware para PDV, pois não foi inteiramente projetado para sistemas PDVs e também está sendo usado fora da operação Black Atlas. Porém os cibercriminosos da operação Black Atlas criaram uma cópia que pode procurar especificamente o arquivo de saída do malware BlackPoS, que é um dos primeiros a coletarem os dados de cartão de crédito dos alvos. O fato das imagens do painel de controle do Gorynych terem sido chamadas de “Kartoxa”, que também se referem ao BlackPoS, comprova ainda mais a ligação entre os dois malware e a operação.

Além do plugin PoS, outros módulos usualmente baixados de um subdiretório no servidor C&C compõe a totalidade desse malware. Eles incluem plugins para fazer capturas de tela, senhas, emails e mais. Sem os plugins, as rotinas do Gorynych se concentram principalmente em anti-análise, roubo de informações e instalações. No construtor do Diamond Fox, as funções de captura do keylogger e do PoS estão desativadas por padrão. Mas, na Operação Black Atlas, essas opções são ativadas, o que significa que os cibercriminosos estão intencionalmente visando sistemas PDVs.

Figura 2. Construtor da Diamond Fox ou Gorynych

Depois de baixar seus plugins, a Gorynych se comunica com seus servidores por meio do gate.php usando o HTTP POST. Ela utiliza seu próprio agente de usuário que pode ser encontrado em seu arquivo de configuração. Os parâmetros são constituídos por informações do sistema usado para descrever a bot, principalmente para a identificação no painel de controle da Gorynych. As informações publicadas são criptografadas usando uma operação XOR simples. Hashes, endereços e outros indicadores relacionados a Gorynych podem ser encontrados no documento IOC fornecido abaixo.

Recomendações

Todas as redes têm suas próprias nuances e padrões. Por isso, aplicar uma estratégia única de PDV e esperar o máximo está fora de questão. Nossa pesquisa anterior sobre ameaças a PDVs nos mostrou que a melhor maneira de lidar com elas é avaliando quais são as melhores estratégias e tecnologias de defesa conhecidas que podem melhor aprimorar o ambiente da rede.

A Trend Micro está monitorando essa atividade contínua e fará relatórios de acompanhamento quando for necessário. Detalhes técnicos adicionais podem ser encontrados no Guia Técnico. Os indicadores de comprometimento são incluídos no documento IOC do Black Atlas.

Segmentar e isolar a rede do ambiente de dados do titular do cartão de outras redes deve ser a norma para empresas de todos os tamanhos. Nas empresas maiores, é importante eliminar os dados desnecessários e monitorar os que ficaram. Também é melhor garantir que os controles essenciais estejam sendo executados com verificações de segurança regulares. Os administradores de TI precisam monitorar e garimpar registros de eventos.

Entretanto, as empresas menores evem implementar um firewall ou ACL nos serviços de acesso remoto e mudar as credenciais padrão de sistemas PDVs e de outros dispositivos ligados a Internet. Elas também devem garantir que outros fornecedores lidando com os itens mencionados também façam isso. Porém, outros controles essenciais de senhas e segurança de rede/sistema e monitoramento de registros usados por empresas maiores também podem ser aplicados. Não importa o tamanho de uma empresa, o que é importante é avaliar seu cenário de ameaças e priorizar sua estratégia de tratamento.

Para reforçar a postura de segurança da rede nos sistemas de ponto de venda, os administradores podem ler sobre as 26 tecnologias e estratégias de defesa descritas em nosso estudo, Defesa contra PoS RAM Scrapers: Estratégias Atuais e Estratégias de Próxima Geração e também nossa anotação sobre Protegendo Sistemas de Ponto de Venda contra PoS Malware.

Para impedir violações em sistemas de ponto de venda (ou qualquer outro ambiente PDV), a Defesa Personalizada da Trend Micro™ utiliza uma família de soluções que pode detectar, analisar e responder a malware avançado e a outras técnicas de ataque. O Endpoint Application Control pode reduzir a exposição do ataque garantindo que apenas as atualizações de aplicações de uma whitelist possam ser instaladas, ajudando você a proteger seus dados e máquinas contra acesso não autorizado e erros de usuários.