À medida que os cibercriminosos competem pelo domínio em sua tentativa de criar botnets poderosas, os usuários podem se posicionar contra os lados em conflito, entendendo como o malware das botnets funciona e protegendo seus dispositivos.

A força dos números é o princípio essencial por trás das botnets, redes de dispositivos que foram infectados e transformados em bots para serem usados na execução de ataques e outras atividades maliciosas. Com o surgimento da internet das Coisas (IoT), os desenvolvedores de botnet encontraram um novo domínio para conquistar, entretanto, devem competir entre si para aumentar seus exércitos de bots. Essa chamada “guerra de worms” está sendo travada sem o conhecimento dos usuários que perdem o controle de seus dispositivos, independentemente do criminoso cibernético que acaba vencendo cada batalha.

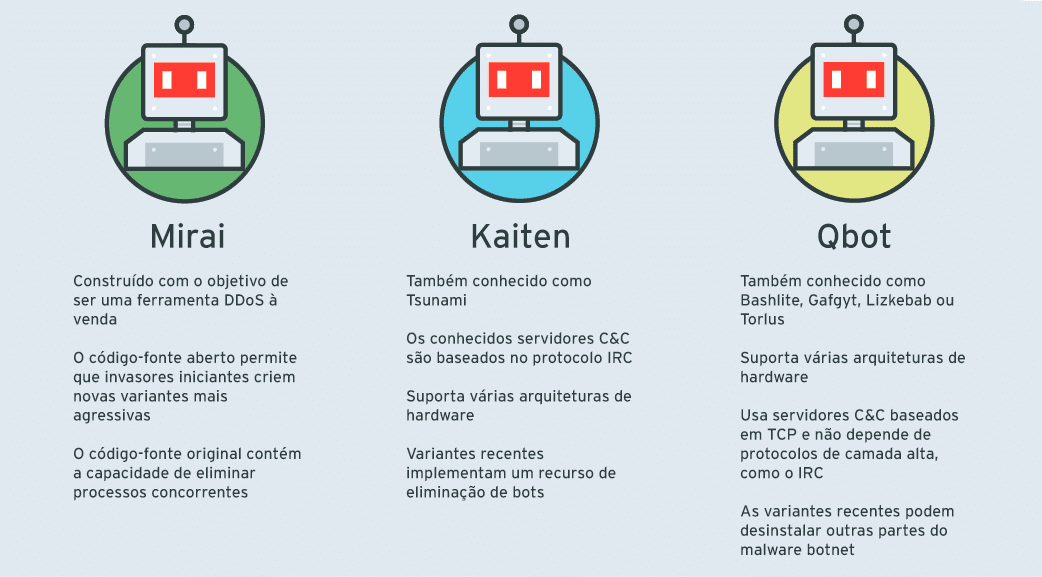

Os usuários devem entender o arsenal usado na criação de botnets e na transformação de dispositivos comuns de IoT, como roteadores, em bots. Em nosso artigo de pesquisa “Worm War: A Batalha da Botnet pelo Território da IoT”, analisamos profundamente o mundo das botnets de IoT. Neste artigo, apresentamos uma prévia dos principais recursos do malware de botnets, usando as três bases de código-fonte de bot que identificamos que abriram o caminho para muitas variantes de malware de botnets e formaram a base da guerra por território.

Kaiten

Também conhecido como Tsunami, Kaiten é o mais antigo dos três. Sua comunicação com os servidores de comando e controle (C&C) é baseada no protocolo IRC (Internet Relay Chat), no qual os dispositivos infectados recebem comandos de um canal de IRC. O script do Kaiten também permite que ele trabalhe em várias arquiteturas de hardware, tornando-o uma ferramenta relativamente versátil para criminosos cibernéticos. Além disso, variantes recentes do Kaiten podem eliminar os malwares concorrentes, permitindo que ele monopolize completamente um dispositivo.

Qbot

Também conhecido como Bashlite, Gafgyt, Lizkebab e Torlus, o Qbot também é uma família de malware relativamente antiga, mas permanece significativa para os desenvolvedores de botnets. O que é mais notável no Qbot é que seu código-fonte é composto apenas por alguns arquivos. É difícil de usar por desenvolvedores iniciantes de redes de bots, como evidenciado por muitos tutoriais e guias para usar o malware em fóruns cibercriminosos. Assim como o Kaiten, o código-fonte do Qbot pode suportar várias arquiteturas, porém a comunicação do malware com seus servidores C&C é baseada no TCP (Transmission Control Protocol) ao invés do IRC. As variantes recentes do Qbot também têm a capacidade de eliminar malware rival.

Mirai

Mirai é o mais recente dos três, mas se tornou uma família popular de malware de botnet, tendo gerado inúmeras variantes. Foi criada com o objetivo de se tornar uma ferramenta de negação de serviço distribuída (DDoS) para venda. Depois que seu código-fonte foi tornado público, o Mirai se transformou em um divisor de águas para os malwares de IoT. Quando entrou na arena do malware botnet, rapidamente ficou conhecido por meio do ataque ao Dyn, um provedor de hospedagem Domain Name System (DNS), que resultou na interrupção de sites e serviços amplamente utilizados.

Táticas de batalha das botnets

Kaiten, Qbot e Mirai demonstram os recursos que permitem ao malware de botnet competir pelo domínio sobre os dispositivos conectados. A fim de aumentar uma botnet e manter seu tamanho, as famílias e variantes de malware de botnet precisam infectar o maior número possível de dispositivos enquanto derrotam outros usurpadores. O malware de botnet pode procurar por dispositivos vulneráveis e usar táticas conhecidas, tais como força bruta, para assumir o controle de um dispositivo. Para consolidar seu domínio, o malware de botnet elimina algum eventual malware concorrente que já pode estar presente no dispositivo, bem como outros novos que possam ter por objetivo roubar seu controle.

As três bases de código-fonte de bot em discussão têm esses recursos. E, como são de código aberto, permitem que agentes maliciosos continuem preenchendo o cenário de ameaças com variantes concorrentes.

Um resumo das três principais bases de código-fonte das botnets de IoT

Defesa contra botnets da IoT

As redes de bots podem se transformar em poderosos exércitos de dispositivos, como demonstrado pelos infames ataques Mirai em 2016 que derrubaram os principais sites (incluindo Netflix, Twitter e Reddit) e o conhecido blog de segurança Krebs on Security. Em uma escala menor, para usuários individuais, as botnets monopolizam dispositivos e recursos de IoT que visam tornar suas vidas mais convenientes e seus trabalhos mais fáceis. Esses dispositivos ganharam mais importância, especialmente em um momento em que os arranjos de trabalho em casa se tornaram a nova norma para as organizações.

A melhor estratégia de defesa contra botnets em conflito é restringir seu campo de batalha e negar aos cibercriminosos os recursos que tornariam suas redes de bots poderosas. Os usuários podem fazer sua parte, garantindo que seus dispositivos IoT estejam seguros. Eles podem começar seguindo estas etapas:

- Gerencie vulnerabilidades e aplique patches o mais rápido possível. As vulnerabilidades são a principal maneira pela qual o malware infecta os dispositivos. A aplicação de correções assim que lançadas pode limitar as chances de possíveis exploits.

- Aplique configuração segura. Os usuários devem garantir que estejam usando a configuração mais segura para seus dispositivos, a fim de estreitar as aberturas de comprometimento.

- Use senhas fortes e difíceis de adivinhar. O malware de botnet tira proveito de senhas fracas e comuns para assumir o controle de dispositivos. Os usuários podem contornar essa tática alterando senhas padrão e usando senhas fortes.

Leia mais sobre as três famílias destacadas de malware de botnet, a atividade clandestina de criminosos cibernéticos em torno das botnets e outras estratégias defensivas para manter os dispositivos conectados seguros em nosso artigo de pesquisa “Worm War: A Batalha da Botnet pelo Território da IoT”.