Qual é o estado atual das vulnerabilidades do SCADA? Manter-se informado é essencial na luta contra exploits e ciberataques com consequências do mundo real.

Os Sistemas de Supervisão e Aquisição de Dados (SCADA, na sigla em inglês) estão no centro dos processos utilizados por muitos setores diferentes, desde o controle de máquinas em usinas de energia até o gerenciamento de semáforos nas cidades. Como os sistemas SCADA desempenham papéis importantes em processos muito críticos, uma vulnerabilidade incontrolável pode causar graves consequências no mundo real.

Como eles adquiriram mais recursos ao longo dos anos — tanto como produto de um mundo cada vez mais conectado quanto para atender a novas demandas — é importante revisar que tipo de vulnerabilidades foram descobertas nestes sistemas e aprender a protegê-las.

O que são sistemas SCADA e onde eles são encontrados?

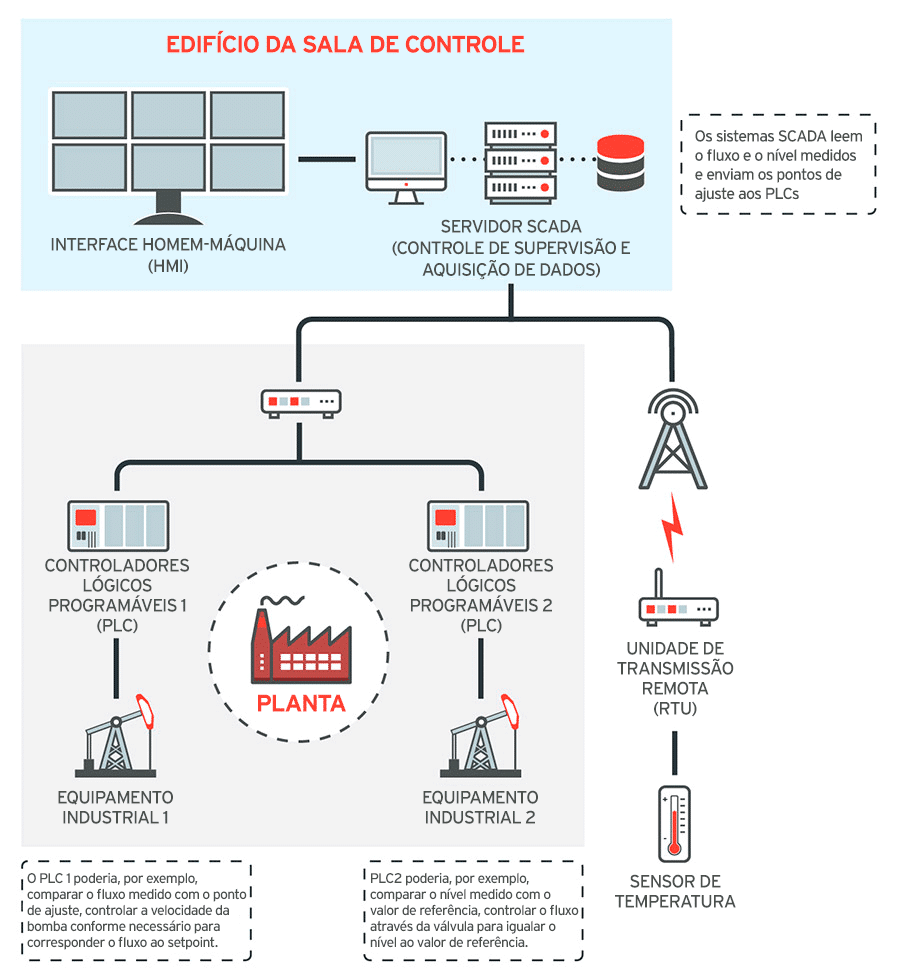

Compreender os componentes dos sistemas SCADA, bem como suas funções, nos permite ver onde está a probabilidade da existência de vulnerabilidades neles. Os sistemas SCADA existem há décadas. Eles são um produto da era da automação da fabricação e continuam existindo no fim da era dos sistemas físicos cibernéticos (CPS), ou Indústria 4.0.

Em suma, os sistemas SCADA são sistemas de controle industrial (ICS) que fornecem especificamente controle em nível de supervisão sobre máquinas e/ou processos industriais que abrangem uma ampla área geográfica (como usinas de distribuição de energia). Estes sistemas contêm computadores supervisores e muitos outros dispositivos, dentre os quais os controladores lógicos programáveis (PLCs) e as unidades de transmissão remota (RTUs). PLCs e RTUs participam do gerenciamento local de subprocessos mais específicos. Os CLPs possuem sensores e atuadores que recebem comandos e enviam informações para outros componentes do sistema SCADA.

CLPs, RTUs e outros sensores conectados aos sistemas SCADA coletam dados que auxiliam os supervisores da fábrica a tomar decisões críticas com base em informações em tempo real. Os supervisores precisam apenas olhar para as interfaces homem-máquina (HMIs), onde as diferentes funções e elementos de dados dos sistemas SCADA são apresentados para revisão e controle humano.

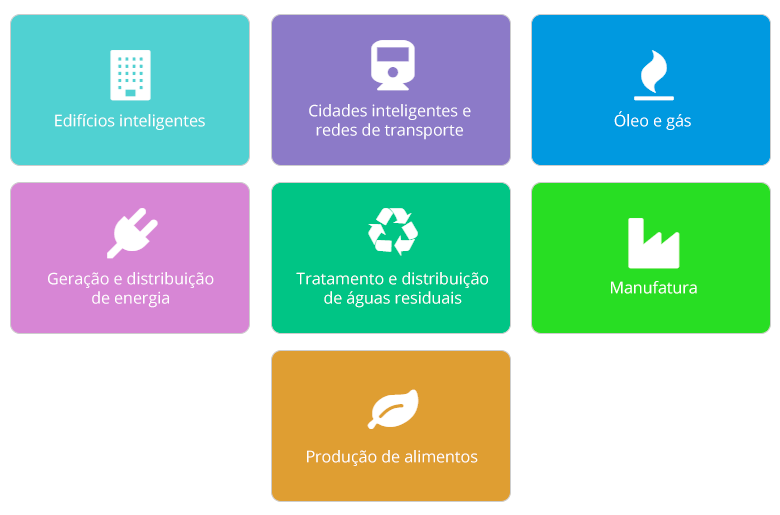

Como se pode deduzir de suas funções, os sistemas SCADA são versáteis e podem ser encontrados em todos os tipos de configurações e infraestruturas industriais. Aqui estão alguns dos setores e infraestruturas que aplicam o SCADA a seus processos:

O mercado atual do SCADA indica que as indústrias continuam vendo os benefícios oferecidos aos seus processos. De fato, o mercado deverá chegar a US$ 47,04 bilhões em 2025. No entanto, suas vulnerabilidades e as ameaças em evolução que os visam representam um desafio para seus integradores. Estas falhas não apenas podem levar a potenciais perdas financeiras; elas também podem se traduzir facilmente em efeitos em cascata na cadeia de suprimentos, especialmente no caso de infraestrutura crítica.

Qual é o estado das vulnerabilidades do SCADA?

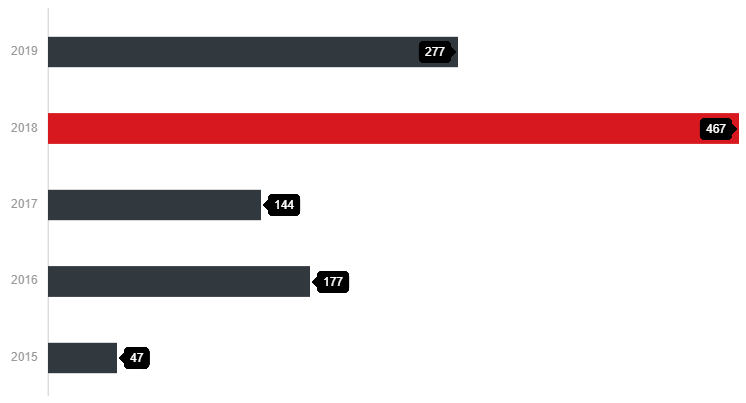

Infelizmente, com base nos relatórios contínuos recebidos pela Trend Micro Zero Day Initiative (ZDI), as vulnerabilidades foram e provavelmente continuarão sendo ameaças para os sistemas SCADA por algum tempo. Dentre os últimos cinco anos, 2018 apresentou maior número de vulnerabilidades conhecidas, com 2019 ficando em segundo.

Analisar as vulnerabilidades que compõem a contagem de cada ano, permite formar uma ideia geral de onde podem ser encontradas fraquezas no que tange aos sistemas SCADA.

[legenda – gráfico] Número total de vulnerabilidades descobertas por ano de 2015 a outubro de 2019

Em 2015, foram encontradas vulnerabilidades no software ProClima da Schneider Electric, projetado para ajudar no gerenciamento térmico de um ambiente. Ao enganar um usuário alvo para abrir um arquivo malicioso ou visitar um URL malicioso, os atacantes podem executar códigos arbitrários no sistema.

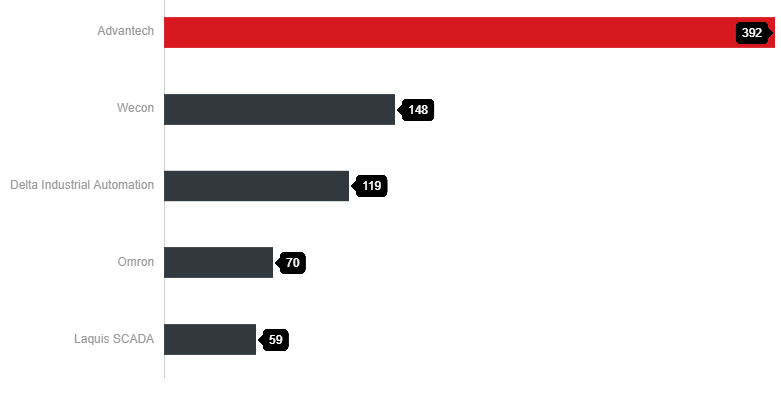

O ano de 2016 registrou um pico nas vulnerabilidades descobertas, a maioria delas do fornecedor Advantech. Seu software WebAccess SCADA havia apresentado 109 vulnerabilidades durante este ano. Um exemplo disso inclui a validação inadequada encontrada em um de seus componentes que pode levar os agentes de ameaças a executar códigos não autorizados.

A ligeira queda em 2017 foi seguida de um salto em 2018. Grande parte dessa contagem foi do WebAccess e do LeviStudioU da Wecon, um software de HMI. A Delta Industrial Automation e a Omron também estavam entre os fornecedores que descobriram vulnerabilidades recentemente em 2018. Para o primeiro, a maioria das vulnerabilidades era do DOPSoft, enquanto para o segundo era o CX-Supervisor. Ambos são pacotes de software HMI.

Em 2019, grande parte dos mesmos fornecedores tiveram vulnerabilidades relatadas em seu software SCADA. Assim como no ano anterior, o WebAccess e o LeviStudioU registraram o maior número de vulnerabilidades. Os dois são seguidos pela Delta Industrial Automation, com o software CNCSoft ScreenEditor responsável pela maior parte de suas novas vulnerabilidades.

[Legenda – Gráfico] Fornecedores com o maior número de vulnerabilidades descobertas nos últimos 5 anos

Mesmo dentro dos limites do conjunto de dados, a origem e a natureza variadas dessas descobertas parecem implicar que ainda existe uma ampla gama de vulnerabilidades nos fornecedores do mercado. Deve-se notar que as vulnerabilidades do sistema SCADA ainda frequentemente incluem erros não sofisticados, tais como stack e buffer overflow, bem como divulgação de informações e outros. Essas vulnerabilidades permitem que os invasores executem código arbitrário (RCE), executem negação de serviço (DoS) ou roubem informações.

Onde as vulnerabilidades podem ser encontradas nos sistemas SCADA?

Descobrir onde as vulnerabilidades podem existir nos sistemas SCADA auxilia os integradores a compreender como e onde aplicar mitigações para impedir a exploração e neutralizar ataques. Infelizmente, os sistemas SCADA supervisionam muitos dispositivos, sensores e software, o que gera uma superfície de ataque mais ampla.

HMI

As HMIs exibem dados de vários sensores e máquinas conectadas a um sistema SCADA para ajudar os usuários a tomar decisões que eles também podem implementar usando a mesma interface. Devido às suas capacidades e função nos sistemas SCADA, as HMIs podem ser um alvo ideal para possíveis agentes de ameaças, com o objetivo de obter controle sobre processos ou roubar informações críticas.

Aplicações móveis e interfaces da web

As aplicações móveis são usadas localmente por meio de tablets que ajudam os engenheiros a controlarem PLCs e RTUs e permitem remotamente que eles se conectem ao ICS pela Internet. No entanto, uma vulnerabilidade em tais aplicações pode significar aberturas para ataques em troca de conveniência. Algumas pesquisas em 2018 de Alexander Bolshev e Ivan Yushkevich revelaram um total de 147 vulnerabilidades de 20 aplicações, com algumas que poderiam permitir aos possíveis agentes de ameaças a chance de influenciar diretamente processos industriais ou dar-lhes uma abertura para induzir os operadores a tomar decisões erradas sobre esses processos.

Protocolos

Protocolos de comunicação como Modbus e Profinet ajudam a controlar diferentes mecanismos supervisionados pelos sistemas SCADA. Mas eles não têm os recursos de segurança para defender as ameaças que estes sistemas agora atraem. Por meio de vulnerabilidades nos protocolos de comunicação, os cibercriminosos podem causar danos ou levar ao mau funcionamento de um sistema SCADA, caso modifiquem os dados enviados pelos PLCs e RTUs ou violem o firmware.

Outros componentes

Existem inúmeras tecnologias para fazer com que partes individuais dos sistemas SCADA permaneçam conectadas, dinâmicas e funcionem em tempo real. Alguns desses componentes podem estar mal equipados para as ameaças atualmente enfrentadas por diferentes setores. Esses componentes não podem necessariamente ser usados exclusivamente para sistemas SCADA, mas são básicos para outras tecnologias e sistemas. Um exemplo é o conjunto de vulnerabilidades conhecidas coletivamente como URGENT/11, que afetou bastante o setor médico e estes sistemas.

Qual é o impacto dessas vulnerabilidades?

Ataques anteriores contra instalações industriais destacaram o impacto deles nos sistemas SCADA. Possivelmente o mais conhecido foi o worm Stuxnet em 2010, que visava instalações industriais por meio de suas vulnerabilidades. Em 2016, o malware conhecido como Industroyer causou quedas de energia na Ucrânia, enquanto em 2017, o Trojan Triton visava sistemas de segurança industrial que forçavam um desligamento operacional. Esses ciberataques continuam existindo hoje: descobriu-se que uma usina nuclear indiana sofreu um ataque que pode ter sido destinado a espionagem e roubo de dados.

Um estudo realizado pela Trend Micro analisou fóruns cibercriminosos clandestinos, onde foi descoberto o interesse e curiosidade no software SCADA e nos equipamentos industriais, como medidores inteligentes. Embora esses fóruns pareçam mostrar que muitos não possuem um sofisticado esquema de monetização para ataques relacionados ao SCADA, os pesquisadores preveem que os ataques se tornarão mais comuns à medida que mais CLPs e IHMs forem encontrados online. Eles também supõem que, se um esquema de monetização se concretizar, provavelmente envolveria extorsão, com os criminosos ameaçando as organizações com tempo de inatividade.

O que aumenta ainda mais a urgência de corrigir vulnerabilidades nos sistemas SCADA é a forma como eles possibilitam o sucesso de futuros ataques cibernéticos com consequências semelhantes, se não mais graves, do que as que ocorreram no passado. O impacto de um ataque a sistemas SCADA pode variar de tempo de inatividade, atrasos na produção, efeitos em cascata na cadeia de suprimentos, danos ao equipamento e riscos críticos à segurança humana. Essas são consequências que as organizações e os governos gostariam de evitar e, consequentemente, são fáceis de alavancar por grupos de cibercriminosos de qualquer motivação.

Defesa contra ataques do SCADA

Felizmente, a maioria das vulnerabilidades relatadas e mencionadas acima já foram solucionadas por seus respectivos fornecedores. Por fim, a luta contra as explorações significa estar atento a novas descobertas de vulnerabilidades, bem como aplicar novos patches para corrigi-las. Além de gerenciá-las, as organizações também devem manter medidas de segurança que possam defender contra ataques cibernéticos, especialmente considerando as consequências que estes implicam.

Aqui estão algumas etapas que as organizações podem seguir, algumas delas baseadas no guia do Instituto Nacional de Padrões e Tecnologia (NIST) dos Estados Unidos, para a segurança de ICS:

- Use virtual patching para ajudar a gerenciar atualizações. A correção de vulnerabilidades, embora crítica para os sistemas SCADA, significa planejamento e programação pesados para preparar o possível tempo de inatividade que essas correções podem exigir. O virtual patching pode ajudar a gerenciar vulnerabilidades e impedir explorações quando os patches definitivos não podem ser imediatamente implantados

- Aplique a segmentação de rede. O particionamento de redes pode impedir a propagação de malware e conter ataques com eficiência. A segmentação de rede também minimiza as chances de exposição de informações confidenciais.

- Use medidas de segurança adequadas entre a rede ICS e a rede corporativa. Embora a segurança nas duas redes seja importante, o uso de medidas de segurança adequadas, como firewalls entre essas redes, pode impedir o movimento lateral de ataques um do outro.

- Gerenciar adequadamente as contas de autorização e usuário. Monitorar e avaliar regularmente quem tem autorização e acesso a certas facetas dos sistemas SCADA pode ajudar a reduzir aberturas inesperadas para ameaças cibernéticas e físicas.

- Use a proteção de endpoints de trabalho de engenharia conectadas ao SCADA para programação de dispositivos e ajustes de controle. A proteção adequada do endpoint cria uma defesa mais forte contra ameaças de perímetro.

- Mantenha políticas rígidas para dispositivos com permissão para conectar-se a redes SCADA. A implementação de políticas rígidas para conectar dispositivos a redes SCADA reduz os pontos de entrada imprevistos para possíveis ataques.

- Restrinja as funções de nós transitórios do SCADA para um único propósito. Ter um único objetivo para nós transitórios reduz as chances de expor esses nós inadvertidamente ou de acessá-los por usuários não autorizados.

Impedir o uso de dispositivos USB desconhecidos e não confiáveis. Dispositivos removíveis são vetores de ataque em potencial que podem ser ignorados pelos usuários. Usar apenas dispositivos USB confiáveis pode minimizar as chances de infecção por malware.