A pandemia de coronavírus forçou grande parte das empresas a fechar acordos para home office, mas as organizações que não estavam preparadas para esta mudança para uma operação remota correm o risco de terem ficado desorganizadas. Isso pode ter resultado em sistemas não seguros deixados em execução no escritório ou em hardware vulnerável que os funcionários levaram para casa.

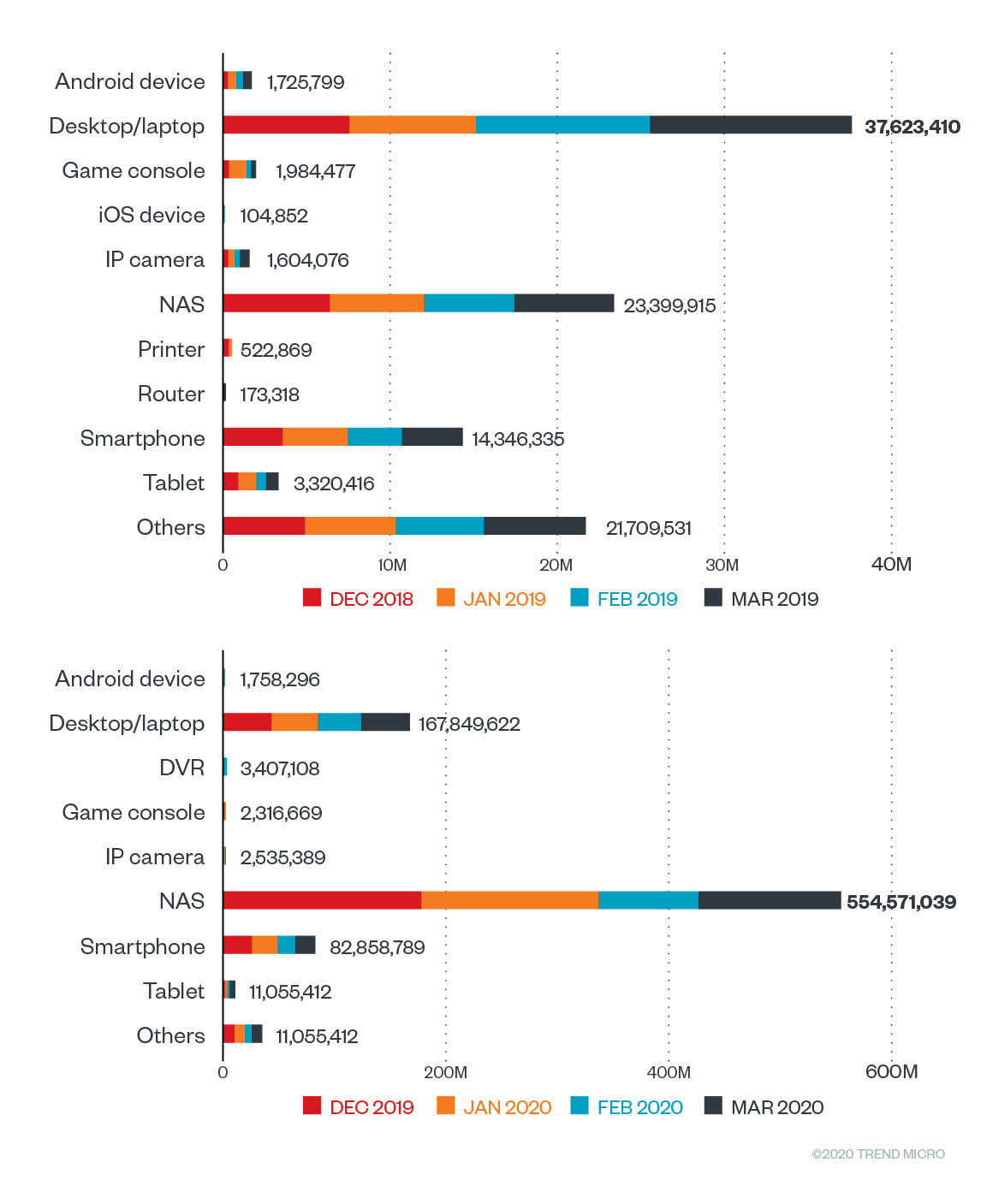

Os agentes de ameaças sabem desta situação e, portanto, aproveitam para capitalizar: a Trend Micro detectou um aumento nas tentativas de ataque e nas rotinas maliciosas direcionadas a sistemas remotos e dispositivos conectados. Os ataques a dispositivos remotos e domésticos de dezembro de 2019 até o final de março de 2020 mostram um aumento significativo em comparação com a atividade detectada no mesmo período do ano anterior.

Figura 1. Tentativas de infecção e ataque de entrada em dispositivos de dezembro de 2019 a março de 2020, detectadas pela Smart Home Network (SHN) da Trend Micro.

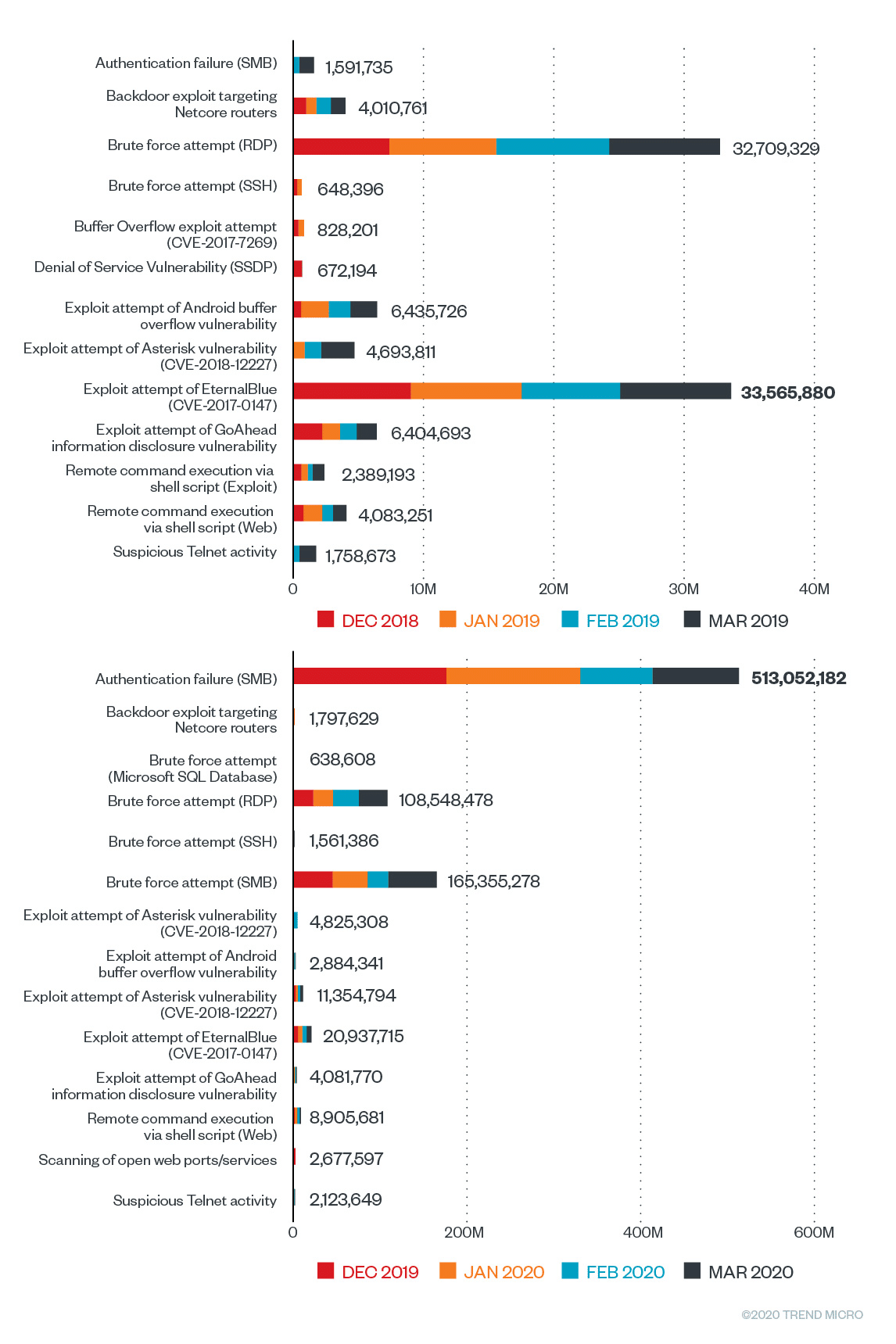

Os cibercriminosos vêm empregando técnicas conhecidas e atacando pontos de entrada comuns para acessar as redes e dispositivos domésticos dos usuários. Desde a exaustão de senhas padrão e a revisão de vulnerabilidades não corrigidas até a verificação de portas e serviços abertos e a instalação de backdoors, esses agentes mal-intencionados aumentaram visivelmente suas implantações nos últimos quatro meses.

Figura 2. Comparação dos principais métodos de intrusão de dezembro de 2019 a março de 2020

À medida que mais notícias relacionadas à pandemia chegavam, rotinas maliciosas que visam ou atraem usuários com mensagens relacionadas ao coronavírus também cresciam enquanto mais profissionais se tornaram dependentes de suas redes e dispositivos domésticos a fim de cumprir suas tarefas. E embora nem todas as intrusões, rotinas maliciosas e ataques tenham sinais observáveis, há sintomas reveladores que funcionários não técnicos podem verificar para determinar se seus dispositivos foram invadidos ou infectados por malware.

Quais são os sintomas de comprometimento?

Algumas rotinas maliciosas não exibem sinais óbvios de infecção ou intrusão, enquanto alguns sintomas se tornam evidentes após ações específicas do usuário. Mas, embora esses não sejam sinais abrangentes de uma possível infecção ou ataque, esses são os sinais comuns e observáveis de infecção e intrusão por malware.

Como o dispositivo foi comprometido?

Os cibercriminosos constantemente mudam ou aprimoram suas técnicas para infectar e atacar uma crescente variedade de dispositivos móveis e smart. Aqui estão as maneiras possíveis pelas quais eles podem passar:

- Download de apps, software e/ou mídia de marketplaces ou websites de terceiros. Esses apps podem ser incorporados a componentes maliciosos, personificar outros apps populares ou ter funções não relacionadas ao seu objetivo estabelecido.

- Conectando-se a redes Wi-Fi públicas. Os agentes de ameaças podem interceptar e roubar informações que passam por essas redes. Em outros casos, a conexão disponível pode ser um ponto de acesso falso que captura dados de dispositivos conectados a ele.

- Clicando nos links de phishing e/ou SMShing. Os agentes de ameaças usam URLs maliciosos incorporados em e-mails ou mensagens de texto para conseguir acesso ao dispositivo, roubar dados bancários ou pessoais ou espalhar malware.

- Visitando websites ou apps maliciosos e/ou infectados. Websites maliciosos podem ser usados para infectar dispositivos que visitam essas páginas intencionalmente ou não. Criminosos cibernéticos podem injetar malware e outros comandos maliciosos ou criar uma sobreposição que personifica páginas legítimas para redirecionar ou infectar visitantes.

- Jailbreaking. Como isso envolve a remoção intencional de software e restrições de telecomunicações para substituir as funções exclusivas e nativas do dispositivo, o processo fornece aberturas que os agentes mal-intencionados podem explorar sempre que o usuário ficar online.

- Deixando as vulnerabilidades do sistema e/ou da mídia sem patches. As lacunas de segurança no sistema operacional, hardware e apps podem deixar aberturas das quais os cibercriminosos podem se aproveitar.

- Usando credenciais de acesso padrão. Nomes de usuário e senhas padrão em roteadores e dispositivos atribuídos por fabricantes e provedores de serviços de rede tendem a ser semelhantes ou iguais para todos os seus assinantes. Os cibercriminosos podem consultar uma lista comum para acessar esses dispositivos para realizar ataques.

- Ataques direcionados. Indivíduos de alto perfil em setores específicos são alvos de valor alto. Seus respectivos dispositivos podem ser usados para caçar e rastrear seus movimentos, ter outros contatos de alto valor e conter informações confidenciais.

Os esquemas de trabalho remoto que a pandemia de coronavírus causou de um dia para o outro podem sobrecarregar a infraestrutura atual, mas todas as empresas devem considerá-la como a nova norma. Esses novos procedimentos de continuidade de negócios aumentaram o uso de equipamentos pessoais e dispositivos de trabalho conectados às redes domésticas e isso pode levar a problemas, considerando as medidas de segurança possivelmente mais baixas em casa, em comparação ao local de trabalho. Como tal, as soluções de curto prazo focadas na entrega da produção podem precisar ser alteradas para soluções comerciais sustentáveis e de longo prazo. Mais do que nunca, os usuários precisam proteger o acesso a dados entre suas residências e o escritório.

A Trend Micro continua a monitorar todos os ataques e rotinas maliciosas relacionadas ao Covid-19 que podem comprometer seus negócios e dispositivos. A proteção em múltiplas camadas também é recomendada para proteger todas as frentes e impedir que os usuários acessem domínios maliciosos que podem fornecer malware. As soluções de endpoint da Trend Micro, como as Smart Protection Suites e o Worry-Free™ Business Security, detectam e bloqueiam malware, bem como os domínios maliciosos que eles usam.

Com uma camada adicional de defesa, o Trend Micro™ Email Security impede o spam e outros ataques por e-mail. A proteção fornecida é constantemente atualizada, protegendo o sistema contra ataques antigos e novos. O Trend Micro™ InterScan™ Messaging Security fornece proteção abrangente que interrompe ameaças de entrada e protege dados de saída, além de bloquear spam e outras ameaças por e-mail.

Os usuários podem empregar proteções abrangentes, como as soluções Trend Micro™ Security e Trend Micro™ Internet Security, que oferecem proteções efetivas contra ameaças a dispositivos IoT por meio de recursos que podem detectar malware no nível do endpoint. Os dispositivos conectados também podem ser protegidos por softwares de segurança, como as soluções Trend Micro™ Home Network Security e Trend Micro Smart Home Network (SHN), que podem verificar o tráfego da Internet entre o roteador e todos os dispositivos conectados. O dispositivo de rede Trend Micro™ Deep Discovery™ Inspector pode monitorar todas as portas e protocolos de rede em busca de ameaças avançadas e proteger as empresas contra ataques direcionados.