O conjunto de intrusões LockBit, rastreado pela Trend Micro como Water Selkie, é uma das operações de ransomware mais ativas atualmente. Com os fortes recursos de malware e programa de afiliados do LockBit, as organizações devem manter-se a par de suas máquinas para identificar riscos de forma eficaz e se defender contra ataques.

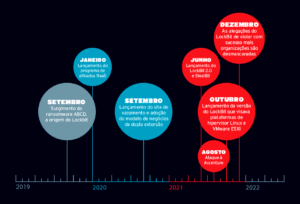

O LockBit surgiu pela primeira vez como o ransomware ABCD em setembro de 2019, que foi aprimorado para se tornar uma das famílias de ransomware mais produtivas da atualidade.

Por meio de suas operações profissionais e forte programa de afiliados, os operadores do LockBit provaram que estavam nisso há muito tempo. Assim, conhecer suas táticas ajudará as organizações a fortalecer suas defesas contra ataques de ransomware presentes e futuros.

O que as organizações precisam saber sobre o LockBit?

O LockBit usa um modelo de ransomware as-a-service (RaaS) e concebe consistentemente novas maneiras de ficar à frente de seus concorrentes. Seus métodos de dupla extorsão também adicionam mais pressão às vítimas, aumentando os riscos de suas campanhas.

Uma de suas táticas notáveis foi a criação e uso do malware StealBit, que automatiza a exfiltração de dados. Essa ferramenta foi vista com o lançamento do LockBit 2.0, a última versão conhecida, que tem sido elogiada por seus criadores por ter a criptografia mais rápida e eficiente entre seus concorrentes. Em outubro de 2021, o LockBit também se expandiu para hosts Linux, especificamente servidores ESXi, em seu lançamento do Linux-ESXI Locker versão 1.0. Essa variante é capaz de direcionar hosts Linux e pode ter um grande impacto nas organizações que são alvo.

Outro lado das operações da LockBit é o recrutamento e marketing para afiliados. É conhecido por contratar corretores de acesso à rede, cooperar com outros grupos criminosos (como o agora extinto Maze), recrutar membros da empresa e patrocinar concursos de redação técnica clandestina para recrutar cibercriminosos talentosos. Usando essas táticas, o grupo LockBit se tornou uma das gangues organizadas mais profissionais do submundo do crime.

As táticas que enumeramos são evidentes em seu ataque à Accenture em 2021. Especialistas suspeitam que um insider ajudou o grupo a obter acesso à rede da empresa. O LockBit também publicou uma pequena parte dos dados roubados do ataque.

O impacto do LockBit e insights da Water Selkie

Nossa investigação sobre a intrusão por trás do LockBit, que rastreamos como Water Selkie, revela a eficácia e o impacto das táticas que discutimos. As principais conclusões são as seguintes:

- O desempenho do malware é um forte argumento de venda. A velocidade e os recursos do malware são amplamente conhecidos porque o grupo os usa como pontos de venda. Os esforços do grupo de ameaças para divulgar os recursos de seu malware o estabeleceram como o ransomware com um dos métodos de criptografia mais rápidos e eficientes.

- Ele considera as pressões externas e os problemas enfrentados por seus alvos potenciais. Os operadores da Water Selkie indicaram preferência por vítimas na Europa que temem violar o Regulamento Geral de Proteção de Dados da UE (GDPR). Eles continuam a considerar os EUA como alvo lucrativo, mas veem que as leis de privacidade de dados podem afetar suas chances de obter um pagamento bem-sucedido. Em geral, estão sintonizados com questões geopolíticas que podem usar a seu favor.

- Bancos na força de seu programa de afiliados. Como mencionado anteriormente, um fator que contribui para o sucesso do LockBit é o quão bem ele recruta afiliados confiáveis e capazes. As evidências também sugerem que diversas de suas afiliadas estão envolvidas em várias operações de RaaS, o que ajuda a Water Selkie a inovar e acompanhar sua concorrência. Em troca, a Water Selkie se orgulha de sua operação profissional na qual os afiliados podem confiar.

- Tem mais para o futuro. A Water Selkie aumentou claramente as operações no segundo semestre de 2021. Vemos que o conjunto de intrusões manterá ou aumentará seu nível de atividade no primeiro semestre de 2022. As organizações também devem esperar mais ataques à cadeia de suprimentos no futuro, de acordo com uma entrevista conduzida com um dos operadores do LockBit.

Com os afiliados do LockBit provavelmente envolvidos em outras operações de RaaS, suas táticas se encaixando nas de outros grupos de ransomware não é algo impossível de acontecer. As organizações, portanto, se beneficiariam ao reconhecer as táticas, técnicas e procedimentos (TTPs) do LockBit apresentados nas próximas seções.

Principais setores e países afetados

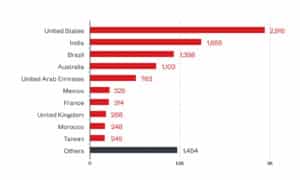

Nesta seção, discutimos os dados da Trend Micro™ Smart Protection Network™, que são detecções de tentativas do LockBit de comprometer as organizações. O LockBit foi detectado em todo o mundo, com os EUA vendo a maioria das tentativas de ataque de junho de 2021 a 20 de janeiro de 2022, seguidos pela Índia e pelo Brasil. Como muitas famílias de ransomware, o LockBit evita os países da Comunidade de Estados Independentes (CEI).

Fonte: infraestrutura da Trend Micro™ Smart Protection Network™

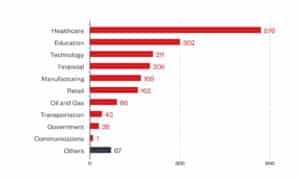

Vimos a maioria das detecções relacionadas ao LockBit no setor de saúde, seguidas pelo setor de educação. Os agentes de ameaças do LockBit alegaram que não atacam instituições de saúde, educacionais e de caridade. Este “código de ética contraditório” foi observado pelo Departamento de Serviços de Saúde dos EUA (HHS), que adverte o público a não confiar em tais declarações, pois elas tendem a se dissolver diante de alvos fáceis.

Fonte: infraestrutura Trend Micro Smart Protection Network

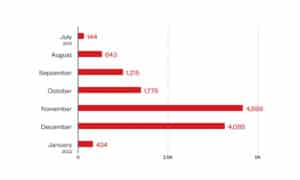

No geral, vimos um aumento na atividade relacionada ao LockBit após o lançamento do LockBit 2.0, com pico em novembro de 2021.

Fonte: infraestrutura Trend Micro Smart Protection Network

Regiões e setores segmentados de acordo com o site de vazamento do LockBit

Nesta seção, examinamos o número de ataques registrados no site de vazamento da LockBit, que representa organizações comprometidas com sucesso que, até o momento, se recusaram a pagar resgate. Em nossa incursão no site de vazamento dos operadores do LockBit de 16 de dezembro de 2021 a 15 de janeiro de 2022, observamos que eles tiveram o maior número de vítimas registradas entre os grupos de ransomware ativos em 41, seguidos por Conti em 29. Observe, no entanto, que a LockBit foi acusada de inflar artificialmente o número de suas vítimas.

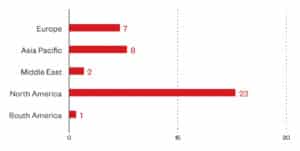

Olhando para a lista de suas vítimas, parece que mais da metade das organizações estão sediadas na América do Norte, seguidas pela Europa e Ásia-Pacífico.

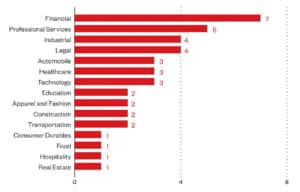

O LockBit visa organizações indiscriminadamente, pois suas vítimas vêm de muitos setores diferentes em comparação com outros grupos. No período acima mencionado, eles têm vítimas provenientes dos setores financeiro, serviços profissionais, manufatura e construção, apenas para citar alguns. A maioria das vítimas do LockBit foram pequenas ou pequenas e médias empresas (SMBs) – 65,9% e 14,6%, respectivamente, com as empresas compreendendo apenas 19,5%. Isso está em desacordo com um grupo como o Conti, que vitimou 44,8% das empresas e 34,5% das PMEs, e apenas 20,7% das pequenas empresas.

Em nossa observação das atividades dentro do site de vazamento do LockBit para o mesmo período, a maioria dos ataques ocorreu durante a semana, aproximadamente 78% do total, enquanto 22% ocorreram durante o fim de semana.

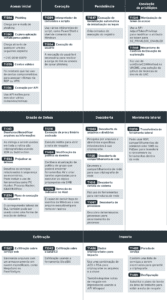

Cadeia de infecção e técnicas

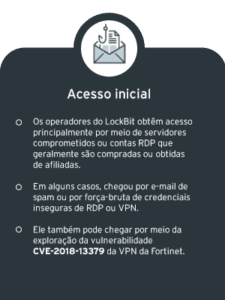

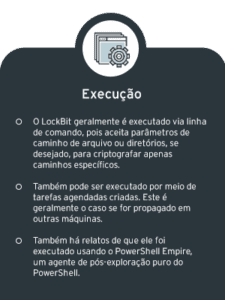

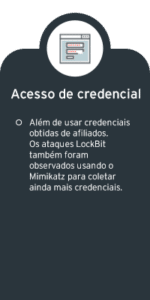

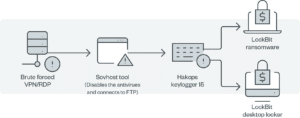

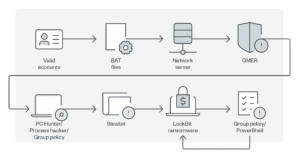

Operando como um RaaS, as cadeias de infecção LockBit mostram uma variedade de táticas e ferramentas empregadas, dependendo das afiliadas envolvidas no ataque. Os afiliados geralmente compram acesso a alvos de outros agentes de ameaças, que normalmente o obtêm por meio de phishing, explorando aplicações vulneráveis ou contas de protocolo de área de trabalho remota (RDP) de força-bruta.

Aqui estão alguns dos fluxos de infecção observados das variantes do LockBit:

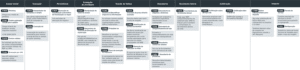

Resumo de malware, ferramentas e exploits usados

As equipes de segurança podem ficar atentas à presença das seguintes ferramentas de malware e exploits que normalmente são usados em ataques do LockBit:

Recomendações

Como mencionado anteriormente, esperamos que o LockBit continue seu nível de atividade, se não aumentá-lo nos próximos meses. De nossa discussão, o LockBit também demonstra operações consistentes e versáteis que se adaptam às tendências atuais que afetam o cenário de ameaças. As organizações, portanto, também devem se manter a par das últimas mudanças que podem influenciar suas próprias medidas de segurança.

Para ajudar a defender os sistemas contra ameaças semelhantes, as organizações podem estabelecer estruturas de segurança que possam alocar recursos sistematicamente para estabelecer uma defesa sólida contra ransomware.

Aqui estão algumas práticas recomendadas que podem ser incluídas nesses frameworks:

Uma abordagem multi-camada pode ajudar as organizações a proteger os possíveis pontos de entrada no sistema (endpoint, email, web e rede). As soluções de segurança podem detectar componentes maliciosos e comportamentos suspeitos podem ajudar a proteger as empresas.

- Trend Micro Vision One™ oferece proteção em várias camadas e detecção de comportamento, o que ajuda a bloquear comportamentos e ferramentas questionáveis antes que o ransomware possa causar danos irreversíveis ao sistema.

- O Trend Micro Cloud One™ Workload Security protege os sistemas contra ameaças conhecidas e desconhecidas que exploram vulnerabilidades. Essa proteção é possível por meio de técnicas como correção virtual e machine learning.

- O Trend Micro™ Deep Discovery™ Email Inspector emprega sandboxing personalizado e técnicas avançadas de análise para bloquear de forma eficaz e-mails maliciosos, incluindo e-mails de phishing que podem servir como pontos de entrada para ransomware.

- O Trend Micro Apex One™ oferece detecção e resposta automatizadas de ameaças avançadas contra preocupações avançadas, como ameaças fileless e ransomware, garantindo a proteção de endpoints.

Indicadores de Comprometimento (IOCs)

Os indicadores reais podem variar por ataque.

| Hash | Detection name |

|---|---|

| 0545f842ca2eb77bcac0fd17d6d0a8c607d7dbc8669709f3096e5c1828e1c049 | Ransom.Win32.LOCKBIT.YXBHJ-T |

| 0906a0b27f59b6db2a2451a0e0aabf292818e32ddd5404d08bf49c601a466744 | Ransom.Win32.LOCKBIT.MYEBGW |

| 21879b5a8a84c5fe5e009c85744caf74b817c57203020bf919037d7ccb6b6a58 | Ransom.Win32.LOCKBIT.SMCET |

| 4bb152c96ba9e25f293bbc03c607918a4452231087053a8cb1a8accb1acc92fd | Ransom.Win32.LOCKBIT.YXBHC-TH |

| 4edbf2358a9820e030136dc76126c20cc38159df0d8d7b13d30b1c9351e8b277 | Ransom.Win32.LOCKBIT.YXBHC-TH |

| 717585e9605ac2a971b7c7537e6e311bab9db02ecc6451e0efada9b2ff38b474 | Ransom.Win32.LOCKBIT.YXBHC-TH |

| 73406e0e7882addf0f810d3bc0e386fd5fd2dd441c895095f4125bb236ae7345 | Ransom.Win32.LOCKBIT.SMYEBGW |

| 95739e350d7f2aca2c609768ee72ad67fcf05efca5c7ad8df3027c82b9c454cf | Ransom.Win32.LOCKBIT.O |

| a7591e4a248c04547579f014c94d7d30aa16a01bb2a25b77df36e30a198df108 | Ransom.Win32.LOCKBIT.YXBHC-TH |

| acad2d9b291b5a9662aa1469f96995dc547a45e391af9c7fa24f5921b0128b2c | Ransom.Win32.LOCKBIT.YXBHJ-T |

| b3faf5d8cbc3c75d4c3897851fdaf8d7a4bd774966b4c25e0e4617546109aed5 | Ransom.Win32.LOCKBIT.SMYEBGW |

| bc117caad6093d463777f8c897330e46b1217619dd2cc25ce9971266bf84708c | Trojan.Win32.LOCKBIT.AA |

| bcbb1e388759eea5c1fbb4f35c29b6f66f3f4ca4c715bab35c8fc56dcf3fa621 | Ransom.Win32.LOCKBIT.YXBHC-TH |

| ca57455fd148754bf443a2c8b06dc2a295f014b071e3990dd99916250d21bc75 | Ransom.MSIL.LOCKBIT.VLC |

| d089d57b8b2b32ee9816338e96680127babc5d08a03150740a8459c29ab3ba78 | Ransom.Win32.LOCKBIT.YABGW |

| d52f0647e519edcea013530a23e9e5bf871cf3bd8acb30e5c870ccc8c7b89a09 | Ransom.Win32.LOCKBIT.YEBG1 |

| dd8fe3966ab4d2d6215c63b3ac7abf4673d9c19f2d9f35a6bf247922c642ec2d | Ransom.Win32.LOCKBIT.YXBHC-TH |

| f32e9fb8b1ea73f0a71f3edaebb7f2b242e72d2a4826d6b2744ad3d830671202 | Ransom.Win32.LOCKBIT.M |

| Tools | |

| 28042dd4a92a0033b8f1d419b9e989c5b8e32d1d2d881f5c8251d58ce35b9063 | PUA.Win32.ProcHack.A |

| 98e4c248377b5b62121c7b9ef20fc03df3473cbd886a059998f4210e8df07f15 | PUA.Win32.PCHunter.E |

| 32726fa33be861472d0b26286073b49500e3fd3bd1395f63bc114746a9195efb | PUA.Win64.PCHunter.C.component |

| 7b5db447f6c29c939f5e0aae1b16431a132db5a2ab4420ba9818af2bf4496d21 | Trojan.BAT.KILLPROC.D |

| aae5e59d6424515c157f3c4a54e4feeb09759d028290ab0271f730e82f58f10f | Trojan.BAT.KILLPROC.D |

| 94e6b969c100483970fc3985bf2b173f2f24d796a079114f584f42484840be28 | Trojan.BAT.KILLAV.WLDX |

| a398c70a2b3bf8ae8b5ceddf53fcf6daa2b68af2fadb76a8ea6e33b8bbe06f65 | Trojan.BAT.KILLAV.WLDX |

| 9bd7a1270d808c2db960bfdba2043ff795067b8d215aebeb2029cfba06167315 | PUA.BAT.DHARMA.A |

| e05ad49bce21fa7a5c6f45327e195d04076e69fd03900b4e43cd921f4e33df2d | PUA.BAT.DHARMA.A |

| 3407f26b3d69f1dfce76782fee1256274cf92f744c65aa1ff2d3eaaaf61b0b1d | TrojanSpy.Win32.STEALBIT.YXBHM |

| f47e3555461472f23ab4766e4d5b6f6fd260e335a6abc31b860e569a720a5446 | HackTool.Win32.NetTool.A |