Insights e análises de Miguel Ang, Raphael Centeno, Don Ovid Ladores, Nikko Tamaña e Llallum Victoria

Nas últimas semanas, observamos desenvolvimentos notáveis para diferentes tipos de ameaças. Para ransomware, uma nova família chamada Darkside surgiu, enquanto os operadores por trás do Crysis/Dharma lançaram um kit de ferramentas de hacking. Para ameaças de mensagens, uma campanha de e-mail direcionada foi usada para propagar Negasteal/Agent Tesla. Por fim, para ameaças fileless, um coinminer foi visto junto com aplicações legítimas.

Continue a leitura e saiba mais sobre essas descobertas.

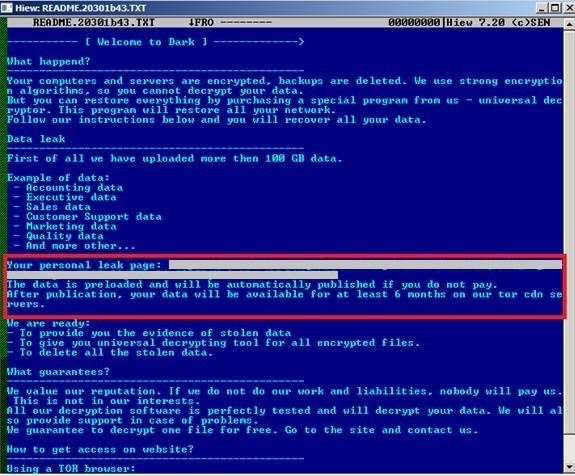

Surgimento do Ransomware Darkside

Uma nova família de ransomware chamada Darkside (detectada pela Trend Micro como Ransom.Win32.DARKSIDE.YXAH-THA) surgiu. Os operadores por trás desse ransomware ameaçam publicar os dados das vítimas que não os pagam, uma tática semelhante empregada por operadores de famílias de ransomware, como Maze e Nefilim. A extensão do arquivo usada para anexar os nomes dos arquivos criptografados é baseada no endereço MAC da vítima.

De acordo com a página do Tor do ransomware, os agentes de ameaça por trás dele verificam a capacidade financeira da empresa-alvo em potencial. A partir daí, eles determinam o valor do resgate que suas vítimas pagarão. Também foi indicado que os operadores não atacarão organizações nos setores médico, educacional, as sem fins lucrativos e governamentais.

Figura 1. Uma nota de resgate do Darkside

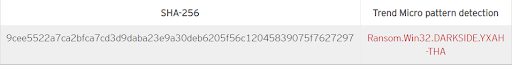

Operadores do Crysis lançaram um kit de ferramentas de hacking

O ransomware Crysis/Dharma (detectado pela Trend Micro como Ransom.Win32.CRYSIS.TIBGGS) lançou um kit de ferramentas de hacking chamado Toolbox, segundo a Sophos. O Toolbox contém Mimikatz para coletar senhas, NirSoft Remote Desktop PassView para roubar senhas de protocolo de área de trabalho remota (RDP), Hash Suite Tools Free para descarregar hashes e outras ferramentas para ajudar a encontrar computadores que são alvos e implantar o payload do ransomware. Com este kit, até hackers novatos podem se infiltrar em redes facilmente.

O Crysis opera sob um modelo de ransomware-as-a-service (RaaS), e essa ferramenta de hacking torna mais fácil para os afiliados espalharem o ransomware a mais alvos.

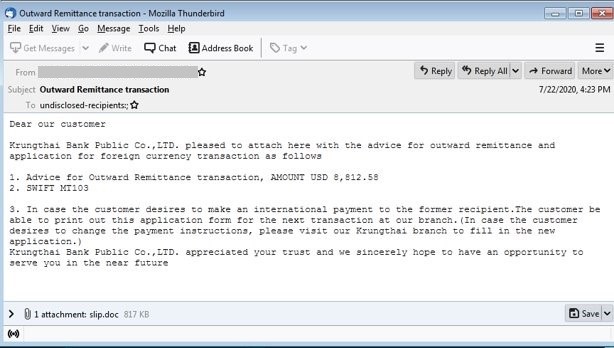

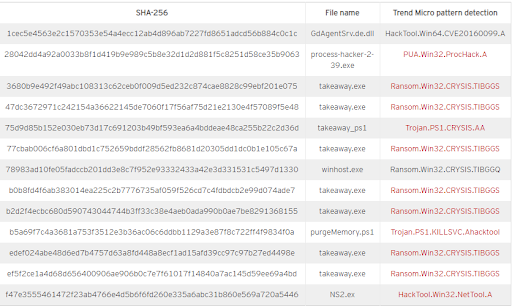

Negasteal/Agent Tesla entregues por e-mails direcionados a titulares de contas bancárias

Recentemente, encontramos e-mails que distribuem o Negasteal/Agent Tesla (detectado pela Trend Micro como TrojanSpy.MSIL.NEGASTEAL.DYSGXT) por meio de anexos maliciosos. O esquema tem como alvo os titulares de contas do Krung Thai Bank. O e-mail informa o destinatário sobre uma suposta “transação de remessa para o exterior” no valor de quase US$ 9.000. Isso solicita que os usuários baixem o anexo que contém um documento que explora a CVE-2017-11882 (também conhecida como Vulnerabilidade de Corrupção de Memória do Microsoft Office), um problema de corrupção de memória de 17 anos no Microsoft Office, para baixar e executar o payload de malware.

Descoberto em 2014, o Negasteal é conhecido por enviar informações roubadas por meio de painel da web, FTP ou SMTP. Mais recentemente, nós o vimos ser distribuído por meio de drives removíveis enquanto coleta as credenciais do Becky! Internet Mail.

Figura 2. Exemplo de e-mail com anexo malicioso contendo Negasteal

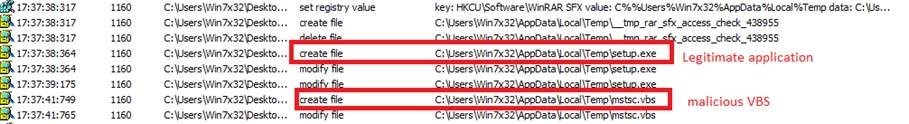

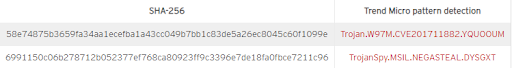

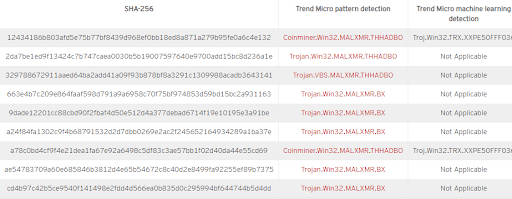

Aplicações legítimas junto com o Coinminer

Também encontramos aplicações legítimas, como TeamViewer, Rufus e YTD Video Downloader agrupados com um coinminer fileless (detectado pela Trend Micro como Coinminer.Win32.MALXMR.THHADBO). Esses instaladores não vêm de centros de download oficiais ou lojas de aplicativos. Após o download, a aplicação legítima e um script malicioso (arquivo VBS) são colocados no sistema do usuário. O script malicioso então se conecta a um site para baixar o carregador do coinminer, que então será usado para carregá-lo.

Agrupar coinminers e outros tipos de malware com instaladores legítimos de aplicações (como os de videoconferência) não é uma estratégia nova; entretanto, os usuários que ainda não estão muito familiarizados com esse fato podem não intencionalmente fazer download de fontes suspeitas e, assim, comprometer seus sistemas.

Figura 3. Coinminer fornecido com o instalador TeamViewer

Figura 4. Arquivo VBS ocultado

Figura 4. Arquivo VBS ocultado

Defesa contra uma variedade de ameaças

A natureza acelerada do cenário da cibersegurança significa que as ameaças surgem a cada passo, criando uma corrida sem fim entre os agentes da ameaça e os pesquisadores de segurança. As empresas e os usuários individuais devem se manter a par dos desenvolvimentos para que possam executar as ações necessárias a fim de evitar que essas ameaças comprometam seus sistemas. Como diz o ditado popular, “conhecimento já é metade da batalha”.

Para enfrentar uma grande variedade de ameaças, empresas e usuários são aconselhados a desenvolver boas práticas de segurança com a ajuda do seguinte:

- Baixe aplicações apenas de centros de download ou app stores oficiais.

- Nunca clique em links e baixe anexos de e-mails ou qualquer outra mensagem que venha de fontes não confiáveis.

- Atualize software e aplicações regularmente para garantir que as vulnerabilidades mais recentes sejam corrigidas.

- Equipe sistemas com soluções de segurança que podem bloquear e defender contra ameaças.

As soluções a seguir podem ajudar na proteção contra uma variedade de ameaças:

- Trend Micro Apex One™ e Apex One Endpoint Sensor – Emprega análise comportamental que protege contra scripts maliciosos, injeção, ransomware e ataques de memória e navegador relacionados a ameaças fileless.

- Trend Micro XDR – conecta e-mail, endpoints, servidores, workloads em nuvem e redes para detectar e responder a ameaças com antecedência.

- Trend Micro™ Email Security – Usa machine learning aprimorado e análise de sandbox dinâmica para arquivo e URL para impedir ameaças por e-mail.

No geral, uma abordagem de segurança em várias camadas é recomendada para proteger todos os pontos de entrada de ameaça possíveis.

Indicadores de comprometimento

Ransomware Darkside

URL

- hxxp://darksidedxcftmqa[.]onion/

Ransomware Crysis/Dharma

Negasteal/Agent Tesla

Coinminer

URLs

- hxxps://pastebin[.]com/raw/jimA8sdx

- hxxp://135[.]181[.]34[.]1/min3/loader23435345465446[.]jpg

- hxxps://pastebin[.]com/raw/Yvyd9wXa

- monerohash[.]com:3333