Por que o Pawn Storm, a campanha de espionagem cibernética de longa duração, tem como objetivo um grupo de punk rock russo? Claro, o Pussy Riot é controverso. Membros da banda feminista já foram presas devido a suas afirmações subversivas contra a Igreja Ortodoxa e o sistema patriarcal russo. Mas, por que os agressores têm algum interesse nelas? Será por sua conexão com outros alvos?

No começo deste ano, relatamos que operadores do Pawn Storm foram atrás de membros da Organização do Tratado do Atlântico Norte (OTAN), da Casa Branca e do parlamento alemão. Antes, eles focaram em várias embaixadas e adidos militares postados em vários países. Os alvos do Pawn Storm tem sido principalmente entidades políticas fora da Rússia, mas depois de nossa análise descobrimos que uma grande quantidade de alvos pode, na verdade, ser encontrados dentro das fronteiras do país.

Espionagem doméstica na Rússia

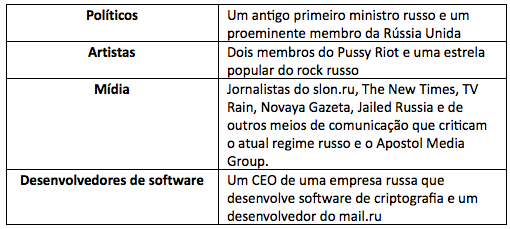

Os espiões russos do Pawn Storm aparentemente não discriminam. Eles até mesmo monitoram seus concidadãos. Ataques de phishing de credenciais direcionados a cidadãos russos criam um caso de espionagem doméstica. A Figura 1 mostra uma divisão detalhada de seus alvos por setor.

Figura 1. Principais alvos da indústria/setor na Rússia

Muitos ativistas da paz, blogueiros e políticos foram visados na Rússia. Alguns dos alvos mais notáveis por setor são os seguintes:

Olhando a lista, é fácil concluir que as pessoas por trás dessa campanha etão de olho em potenciais dissidentes do atual regime russo. A crítica ao governo feita pelo Pussy Riot faz delas um alvo lógico, se este for o caso. Mas, a inclusão de desenvolvedores de software e também do Apostol Media Group, que têm vínculos com o governo russo, é interessante, O fato de que pelo menos um adido militar russo ativo em um país da OTAN ter sido alvo do Pawn Storm torna a motivação dos espiões ainda mais intrigante.

A conexão Ucrânia e EUA

Na Figura 2, vemos os 10 principais alvos do Pawn Storm. A Ucrânia ficou com a parte do leão. Com 25%, ela supera a Rússia e os EUA. Os três países atualmente têm um relacionamento volátil graças a interesses políticos conflitantes.

Figura 2. Divisão dos 10 principais alvos por país

As figuras militares, da mídia, do governo e políticos são todos igualmente visados, com essas quatro categorias sendo responsáveis por quase dois terços de todos os alvos no país.

Figura 3. Principais alvos da indústria/setor na Ucrânia

Como para os EUA, os principais alvos são empresas de defesa e militares (Força Aérea, Marinha e Exército) Think tanks e universidades também são alvos. O Pawn Storm também tem um interesse particular em pesquisadores de petróleo e energia nuclear.

Figura 4. Principais alvos da indústria/setor nos EUA

Essas tentativas de comprometimento foram parte de uma campanha maior de dezenas de milhares de ataques de phishing de credenciais individuais contra usuários de alto nível de uma série de fornecedores de email na web, como Google, Yahoo, Hushmail, Outlook e outros fornecedores na Ucrânia, Irã, Noruega e até na China.

O Reino Unido é um grande alvo do Pawn Storm, mas a maioria ds ataques são tentativas de comprometer os Europeus Orientais que residem na Grã-Bretanha.

Um caso de phishing de credencial

As maneiras como os ataques são realizados variam. Algumas campanhas usaram malware e vulnerabilidades. O Pawn Storm usou pelo menos seis “dia-zero”, inclusive a vulnerabilidade crítica CVE-2015-2590 do Java. Um modus operandi importante é o phishing avançado de credenciais. Conseguimos coletar dados de ataques de phishing de credenciais de mais de 12.000 indivíduos em 2014 e 2015, nos possibilitando obter estatísticas confiáveis sobre os alvos do Pawn Storm em todo o mundo.

Para ilustrar um dos ataques de phishing de credencial que o Pawn Storm envia para seus alvos, focaremos em um ataque em particular contra usuários de alto nível do Yahoo, no começo de julho de 2015.

Figura 5. Email de phishing de credencial direcionado ao Yahoo

O ataque de phishing tentava levar usuários selecionados do Yahoo a conceder acesso total a suas caixas de entrada ao Pawn Storm, usando o Oauth – um protocolo de autenticação padrão aberto que o Yahoo oferece para desenvolvedores de aplicativos. O Pawn Storm enviou emails de phishing que ofereciam um “Serviço de Envio de Email” para entrega garantida de emails. Na realidade, esse serviço foi criado para permitir que os agressores do Pawn Storm acessassem as contas de seus alvos através do OAuth. Quando os usuários aceitam, o Pawn Storm tem acesso irrestrito à caixa de correio.

O problema aqui é que os links do phishing apontam para um site legítimo do Oauth do Yahoo. Sendo assim, os destinatários dos emails de phishing podem pensar que a URL do phishing é inofensiva.

Figura 6. Site de phishing no Yahoo onde os alvos do Pawn Storm são levados a dar permissão e acesso total ao seu correio eletrônico.

Apesar de não podermos dizer com certeza quais são as intenções desses espiões, dado a variedade dos alvos da campanha, parece que estão acumulando uma enorme base de dados de informações, talvez para ficar de olho em possíveis ameaças a Rússia. Estamos continuamente monitorando a campanha e seus desenvolvimentos.

Essa é mais recente postagem de uma série no blog que fizemos sobre a Operação Pawn Storm.

- Analyzing the Pawn Storm Java Zero-Day – Old Techniques Reused

- Pawn Storm C&C Redirects to Trend Micro IP Address

- An In-Depth Look at How Pawn Storm’s Java Zero-Day Was Used

- Oracle Patches Java Zero-Day Used in Operation Pawn Storm

- Pawn Storm Update: Trend Micro Discovers New Java Zero-Day Exploit

- A Operação Pawn Storm Aumenta o Nível de suas Atividades; Alvos: OTAN e Casa Branca

- Pawn Storm Update: iOS Espionage App Found

O Pawn Storm também é mencionado em nosso Relatório de Segurança do 2º Trimestre: Uma Maré Crescente: Novos Hacks Ameaçam Tecnologias Públicas.

Publicado originalmente por Feike Hacquebord (Senior Threat Researcher) em TrendLabs.