O que acontece nos ataques Carbanak e FIN7? Aqui estão algumas técnicas usadas por esses grupos de ameaças com motivação financeira que visam bancos, lojas de varejo e outros estabelecimentos.

O monitoramento constante de grupos de ameaças é uma das maneiras pelas quais os pesquisadores de segurança e as agências de aplicação da lei podem defender sistemas contra o cibercrime. Entre esses criminosos estão os grupos de ameaças com motivação financeira Carbanak e FIN7. Embora os dois nomes às vezes tenham sido usados para se referir ao mesmo grupo, organizações como o MITRE os identificam como duas entidades separadas que usam o backdoor do Carbanak em seus ataques. No entanto, os grupos não usam apenas o backdoor do Carbanak, mas também outros tipos de malware, como o Pillowmint, um malware de ponto de venda, e o Tirion, que supostamente foi criado para substituir o Carbanak.

No fim de abril, os resultados da rodada deste ano do MITRE Engenuity ATT&CK Evaluations foram divulgados, com foco em Carbanak + FIN7. Também discutimos separadamente como as soluções da Trend Micro lidam com essas ameaças.

Para obter mais informações sobre o que acontece em ataques lançados pelo Carbanak e pelo FIN7, reunimos informações de nossos estudos desses grupos, bem como informações de táticas e técnicas do ATT&CK (um total de 65 técnicas em 11 táticas) identificadas pelo MITRE para serem relacionadas a esses grupos de ameaças.

O que acontece nos ataques Carbanak e FIN7?

Em nossa análise de uma campanha anterior relacionada, observamos que os invasores entram no sistema por meio de spear phishing. Depois de ganhar uma posição no sistema, o recurso de troca dinâmica de dados (dynamic data exchange ou DDE) no Windows e os serviços legítimos baseados em nuvem serão usados para entregar o malware ou estabelecer comunicação de comando e controle (command-and-control ou C&C).

Depois disso, o backdoor do Carbanak pode ser usado para registrar pressionamentos de teclas e capturar imagens, roubar e excluir cookies, injetar código malicioso em sites e monitorar vários tráfegos. Para movimento lateral, o malware explora ferramentas remotas e de administração do sistema.

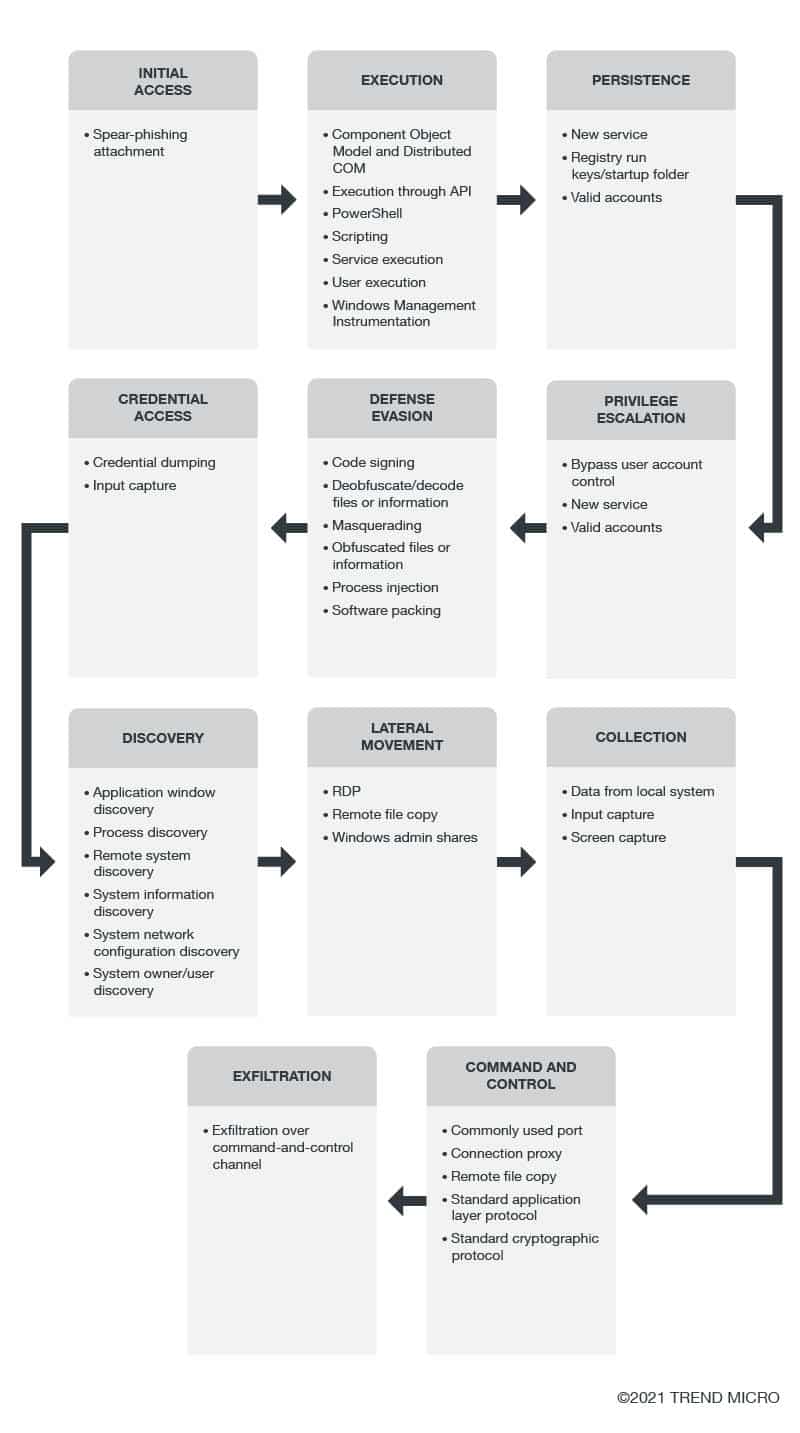

Para ser mais específico em termos de técnicas ATT&CK®, Carbanak e FIN7 compartilham um número notável de semelhanças. No entanto, algumas técnicas são usadas apenas por um deles, como discutiremos nas seções subsequentes.

Figura 1. Táticas ATT&CK® compartilhadas entre Carbanak e FIN7

A seguir estão as táticas e técnicas que são empregadas pelo Carbanak e pelo FIN7, conforme compartilhado pelo MITRE.

Acesso Inicial

Ambos os grupos usam campanhas de spear phishing com anexos que são incorporados com exploits como um ponto de entrada para o sistema de destino.

Execução

Entrar com sucesso no sistema leva à próxima etapa: executar o ataque. Para a execução de código e comportamento, os dois grupos usam uma variedade de técnicas por meio de API nativa, PowerShell, execução de serviço, execução de usuário, Windows Component Object Model (COM) e Distributed COM, e Windows Management Instrumentation (WMI).

Carbanak também explora a interface de linha de comando e o protocolo cliente-servidor DDE.

Por outro lado, o FIN7 tira proveito do Mshta, um utilitário que pode executar VBScript, e tarefas agendadas para executar código malicioso nos sistemas do usuário.

Persistência

Assim que o comportamento malicioso for executado, os invasores tentarão manter sua presença em um sistema. Para continuar persistindo, os grupos criam novos serviços. Eles também adicionam programas a uma pasta de inicialização que pode ser referenciada com uma chave de execução do registro. Detectamos uma variante do malware Carbanak que adiciona entradas e chaves de registro como uma técnica de inicialização automática. Credenciais de contas válidas existentes também foram exploradas.

No caso do FIN7, o uso de bancos de dados de shims de aplicações (que podem permitir aos desenvolvedores corrigir aplicações sem reescrever o código) e processos de hooking que permitem a modificação de comportamentos do programa são algumas das técnicas que podem ser aplicadas. O primeiro foi utilizado em uma campanha envolvendo o malware Pillowmint.

Escalonamento de privilégios

Algumas funções necessárias para o ataque requerem privilégios de administrador. Para elevar os privilégios, os grupos ignoram os mecanismos do Windows User Account Control (UAC), novos serviços e contas válidas para elevar os privilégios do processo.

Para o mesmo propósito, em sistemas Linux, os ataques Carbanak podem usar sudo, um programa que permite aos usuários executar os programas de um superusuário.

Os ataques do FIN7 podem injetar código em processos e sequestrar a ordem de pesquisa usada para carregar arquivos DLL.

Evasão de Defesa

Após uma série de comportamentos maliciosos, os invasores precisam permanecer furtivos e não detectados, usando soluções de segurança que podem remover ameaças do sistema. Para evasão de defesa, ambos os grupos criam ou adquirem ferramentas para assinar o código do malware, ou desofuscar ou decodificar arquivos ou informações usando funções de malware ou utilitários no sistema. Ambos os grupos também empregam o mascaramento para fazer os recursos parecerem benignos para soluções de segurança, arquivos ou ofuscação de informações para dificultar a descoberta desses arquivos e informações, packing de software para ocultar código e injeção de processo para evitar a defesa baseada em processo.

O Carbanak também executa técnicas para desabilitar ferramentas de segurança, excluir arquivos que são deixados em atividades maliciosas e modificar o registro para ocultar informações de configuração.

O FIN7 utiliza guias de proteção para restringir a execução e utilitários explorados que permitem a execução indireta de comandos que podem ultrapassar as restrições de segurança. O grupo também evita virtualização e sandboxes e injeta código malicioso em processos vazios para evitar defesas baseadas em processos.

Acesso de credencial

Algumas partes do sistema são protegidas por credenciais. Para roubá-las, os dois grupos fizeram dump de credenciais e a captura de dados. O primeiro envolve credenciais que geralmente estão na forma de hash ou texto não criptografado, enquanto que a segunda envolve API ou portais da web.

O Carbanak também executa táticas de força bruta ou tira proveito de credenciais salvas em navegadores da web.

Por outro lado, o FIN7 executa hooking.

Descoberta

Para a fase de descoberta, as campanhas Carbanak e FIN7 ganham mais conhecimento sobre o sistema, reunindo listas de várias informações: janelas de aplicações abertas, processos em execução, endereços IP e outros identificadores de rede em sistemas remotos, hardware detalhado e informações do sistema, configuração de rede do sistema e configurações e proprietários e usuários do sistema.

O Carbanak também coleta informações sobre contas, arquivos e diretórios, permissões de grupo e registros.

O FIN7 reúne informações sobre compartilhamentos de rede.

As informações coletadas podem auxiliar na próxima etapa: movimento lateral.

Movimento lateral

Os grupos se movem pela rede e identificam os principais ativos e dados fazendo login via RDP, copiando arquivos para carregar ferramentas adversárias por meio da cópia remota de arquivos e explorando os compartilhamentos de administração do Windows.

No Carbanak, os ataques dos grupos podem envolver o login em serviços que aceitam conexões remotas e o uso de hashes de senha roubados por meio do método “passar o hash”.

Coleção

Depois de se mover pela rede e identificar os ativos a serem direcionados, a próxima etapa seria coletar dados importantes. Na fase de coleta, as campanhas do Carbanak e do FIN7 coletam dados de fontes do sistema local e por meio de entrada e captura de tela (conforme realizado em uma campanha relacionada usando o malware Tirion).

Os ataques do FIN7 podem organizar os dados coletados em um local específico em preparação para a exfiltração.

Comando e controle

Em ambos os ataques Carbanak e FIN7, a comunicação com os sistemas comprometidos dos usuários é feita através de firewalls ou sistemas de detecção de rede por meio de portas comumente usadas, usando proxies de conexão para evitar conexões diretas com a infraestrutura do grupo de ameaça, empregando o canal de comando e controle para remotamente copiar arquivos de um sistema externo, combinando-se com o tráfego de rede existente usando o protocolo de camada de aplicação padrão e aproveitando as vantagens do protocolo criptográfico padrão para disfarçar o tráfego de comando e controle.

As campanhas do Carbanak também podem usar programas legítimos e software de acesso remoto para comando e controle. Eles também empregam protocolos de camada de não-aplicação padrão para comunicação.

Exfiltração

Na fase final do ataque, os grupos exfiltram os dados roubados no canal de comunicação normal por meio de canais de comando e controle.

Para rotinas de ataque FIN7, os dados podem ser compactados e/ou criptografados antes de serem exfiltrados.

As táticas e técnicas da ATT&CK® para Linux também foram compartilhadas pelo MITRE.

A vigilância contínua contra grupos de ameaças é um aspecto importante a se acompanhar as ameaças, ou estar um passo à frente delas. Soluções como o Trend Micro Vision One™ fornecem visibilidade, detecção correlacionada e monitoramento de comportamento em várias camadas: e-mail, endpoints, servidores, workloads em nuvem.