A introdução das avaliações MITRE ATT&CK é um recurso singular que foi agregado à arena de testes de terceiros. O framework ATT&CK, e as avaliações em particular, percorreram um longo caminho para ajudar no avanço da indústria de segurança como um todo e nos produtos de segurança individuais que atendem ao mercado.

O insight obtido a partir dessas avaliações é extremamente útil. Mas vamos admitir, para todos, exceto aqueles que estão mergulhados na análise, pode ser difícil de compreender. A informação é valiosa, mas densa. Existem várias maneiras de olhar para os dados e ainda mais de interpretar e apresentar os resultados (como sem dúvida você já percebeu depois de ler todos os blogs e artigos de fornecedores do setor!). Analisamos os dados ao longo da semana após sua publicação e ainda temos mais para examinar nos próximos dias e semanas.

Quanto mais avaliamos as informações, mais clara a história se torna, por isso, gostaríamos de compartilhar com você as dez principais lições da Trend Micro para nossos resultados:

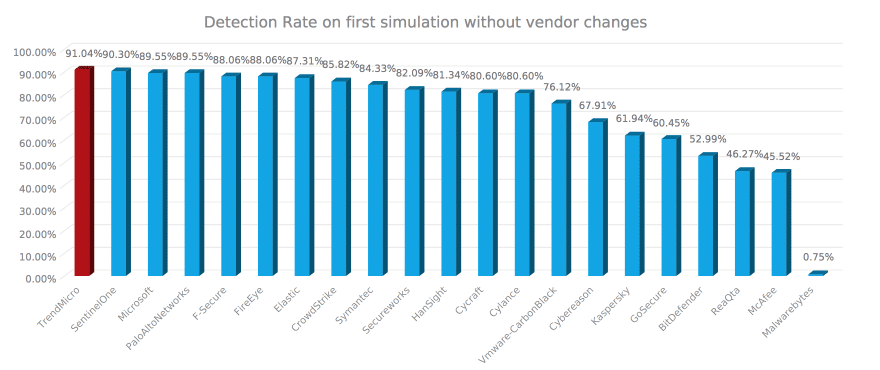

- É importante observar os resultados da primeira execução da avaliação:

- A Trend Micro ficou em primeiro lugar na detecção geral inicial. Somos líderes em detecções com base nas configurações iniciais do produto. Nesta avaliação, foi permitido que os fornecedores fizessem ajustes no produto após uma primeira execução do teste para aumentar as taxas de detecção em um novo teste. Os resultados do MITRE mostram os efeitos finais após todas as alterações do produto. Se você levar em conta o que o produto é capaz de detectar conforme fornecido originalmente, tivemos a melhor cobertura de detecção entre o pool de 21 fornecedores.

- É importante considerar isso porque os ajustes do produto podem variar em termos de funcionalidade e podem ou não estar imediatamente disponíveis no produto atual dos fornecedores. Também acreditamos que é mais fácil se defender ao entregar de forma mais eficaz quando você sabe o que o invasor estava fazendo – no mundo real, os clientes não têm uma segunda chance contra um ataque.

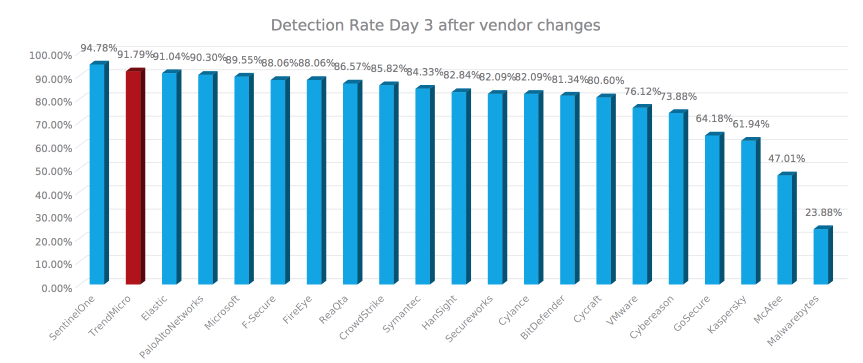

- Dito isso, também aproveitamos a oportunidade de reteste, pois nos permite identificar melhorias no produto, mas nossas detecções gerais foram tão altas que, mesmo removendo aquelas associadas a uma alteração na configuração, ainda ficamos em primeiro lugar no geral.

Fig 1: Taxa de detecção na primeira simulação sem mudanças pelo fornecedor

- E para que ninguém pense que estamos apenas puxando a sardinha para o nosso lado: sem fazer qualquer tipo de exclusão aos dados, e apenas pegando os resultados do MITRE em sua totalidade, a Trend Micro teve a segunda maior taxa de detecção, com 91% de cobertura de detecção.

Dentro da imagem

Fig 2: Taxa de detecção – terceiro dia da simulação após mudanças de fornecedor

Fig 2: Taxa de detecção – terceiro dia da simulação após mudanças de fornecedor

- Há uma hierarquia no tipo de detecções principais – as Técnicas são mais significativas

- Existe uma hierarquia natural no valor dos diferentes tipos de detecções principais.

- Uma detecção geral indica que algo foi considerado suspeito, mas não foi atribuído a uma tática ou técnica específica.

- Uma detecção na tática significa que a detecção pode ser atribuída a um objetivo tático (por exemplo, acesso de credencial).

- Finalmente, uma detecção na técnica significa que a detecção pode ser atribuída a uma ação adversária específica (por exemplo, dumping de credenciais).

- Temos uma detecção forte nas técnicas, que é uma medida de detecção importante. Com a técnica individual MITRE identificada, a tática associada pode ser determinada, pois normalmente, há apenas um punhado de táticas que se aplicariam a uma técnica específica. Ao comparar os resultados, você pode ver que os fornecedores tiveram detecções táticas mais baixas no todo, demonstrando um reconhecimento geral de onde deveria estar a prioridade.

- Da mesma forma, o fato de termos tido detecções gerais inferiores em comparação com detecções de técnica é positivo. As detecções gerais são normalmente associadas a uma assinatura; como tal, isso prova que temos uma baixa dependência de AV.

- Também é importante observar que nos saímos bem no quesito telemetria, que dá aos analistas de segurança acesso ao tipo e profundidade de visibilidade de que precisam ao examinar a atividade detalhada do invasor nos ativos.

- Mais alertas não significam melhores alertas – muito pelo contrário

- À primeira vista, alguns podem esperar que exista o mesmo número de alertas que detecções. Mas nem todas as detecções têm o mesmo grau de importância e nem tudo deve ter um alerta (lembre-se, essas detecções são para etapas de ataque de baixo nível, não para ataques separados.)

- Alertas demais podem levar à fadiga e aumentar a dificuldade de separar o que é ruído e o que é mais importante.

- Quando você considera os alertas associados às nossas detecções de alta fidelidade (por exemplo, detecção na técnica), você pode ver que os resultados mostram que a Trend Micro se saiu muito bem em reduzir o ruído de todas as detecções em um volume mínimo de alertas significativos/acionáveis.

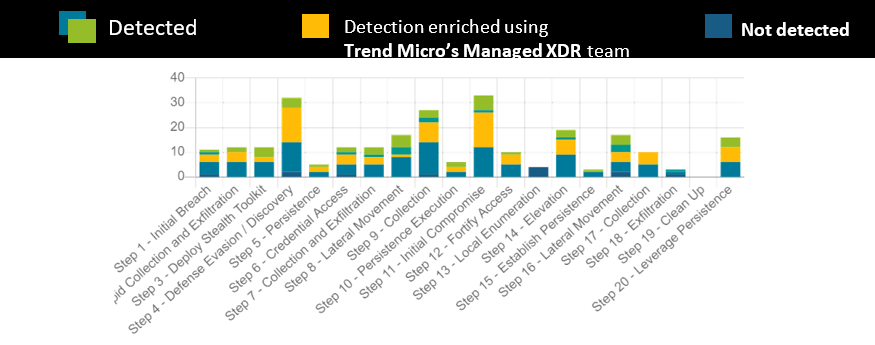

- Detecções de serviço gerenciado não são exclusivas

- Nossos analistas de MDR contribuíram para a categoria de “detecção atrasada”. É aqui que a detecção envolveu ação humana e pode não ter sido iniciada automaticamente.

- Nossos resultados mostram a força de nosso serviço MDR como uma forma de detecção e enriquecimento. Se um serviço MDR fosse incluído nesta avaliação, acreditamos que você gostaria que ele fornecesse uma boa cobertura, pois demonstraria que a equipe é capaz de detectar com base na telemetria coletada.

- O que é importante notar, porém, é que os números para a detecção atrasada não significam necessariamente que foi a única maneira que uma detecção foi/poderia ser feita. A mesma detecção pode ser identificada por outros meios. Existem sobreposições entre as categorias de detecção.

- Nossos resultados de cobertura de detecção teriam permanecido fortes mesmo sem esse envolvimento humano – cobertura de detecção de aproximadamente 86% (com MDR, aumentou para 91%).

- Não vamos esquecer a eficácia e a necessidade do bloqueio!

- Esta avaliação do MITRE não testou a capacidade de um produto de bloquear/proteger de um ataque, mas sim exclusivamente analisa a eficácia de um produto na detecção de um evento que aconteceu, portanto, não há nenhuma medida de eficácia de prevenção incluída.

- Isso é significativo para a Trend, pois nossa filosofia é bloquear e prevenir o máximo possível, a fim de que os clientes tenham menos para limpar/mitigar.

- Precisamos examinar mais do que o Windows

- Essa avaliação considerou apenas endpoints e servidores Windows; não olhou para o Linux, por exemplo, onde é claro que a Trend tem uma grande força em termos de recursos.

- Estamos ansiosos para a expansão do escopo dos sistemas operacionais. O MITRE já anunciou que a próxima rodada incluirá um sistema Linux.

- A avaliação mostra a direção do nosso produto

- Acreditamos que a primeira prioridade para esta avaliação são as principais detecções (por exemplo, a detecção de técnicas conforme discutido acima). A correlação se enquadra na categoria de detecção de modificador, que analisa o que acontece acima e além de uma detecção inicial.

- Estamos felizes com nossas principais detecções e vemos uma grande oportunidade de impulsionar nossos recursos de correlação com o Trend Micro XDR, no qual temos investido fortemente e está no centro dos recursos que fornecemos em produtos aos clientes desde o final de junho de 2020.

- Essa avaliação não analisou nossa correlação na segurança de e-mail; portanto, há valor de correlação que podemos fornecer aos clientes além do que está representado aqui.

- Esta avaliação está nos ajudando a tornar nosso produto melhor

- A visão que essa avaliação nos forneceu foi inestimável e nos ajudou a identificar áreas para melhoria e, como resultado, iniciamos atualizações de produtos.

- Além disso, ter um produto com uma opção de modo “somente detecção” ajuda a aumentar a inteligência do SOC, então nossa participação nesta avaliação nos permitiu tornar nosso produto ainda mais flexível para configurar, e, portanto, uma ferramenta mais poderosa para o SOC.

- Embora alguns fornecedores tentem usá-la contra nós, nossas detecções extras após a alteração da configuração mostram que podemos nos adaptar ao cenário de ameaças (que estão sempre em constante mudança) quando necessário.

- MITRE é mais do que a avaliação

- Embora a avaliação seja importante, é necessário reconhecer o MITRE ATT&CK como uma base de conhecimento significativa com a qual o setor de segurança pode se alinhar e contribuir.

- Ter uma linguagem e um framework comuns para explicar melhor como os adversários se comportam, o que estão tentando fazer e como, torna toda a indústria mais poderosa.

- Entre as muitas coisas que fazemos com ou em torno do MITRE, a Trend contribuiu e continua a contribuir com novas técnicas para as matrizes de framework e está aproveitando-as em nossos produtos usando ATT&CK como uma linguagem comum para alertas e descrições de detecção, além de pesquisar parâmetros.

- É difícil não se confundir com o FUD!

- O MITRE não pontua, classifica ou fornece comparação side by side de produtos, portanto, ao contrário de outros testes ou relatórios de analistas do setor, não há um conjunto de “líderes” identificado.

- Como essa avaliação analisa vários fatores, existem muitas maneiras diferentes de ver, interpretar e apresentar os resultados (como fizemos aqui neste blog).

- É importante que as organizações individuais entendam o framework, a avaliação e, o mais importante, quais são suas próprias prioridades e necessidades, pois essa é a única maneira de mapear os resultados para os casos de uso individuais.

- Procure seus fornecedores para auxiliar na explicação dos resultados, no contexto que faz sentido para você. Deve ser nossa responsabilidade ajudar a educar, não explorar.

Avaliações da MITER ATT&CK – Página de recursos:https://resources.trendmicro.com/MITRE-Attack-Evaluations-LP-Brasil.html