O Trend Micro ELF Hash (também conhecido como telfhash) agora é oficialmente compatível com o VirusTotal! Aqui está um guia sobre como os pesquisadores de malware podem usar este algoritmo de agrupamento para rodar de uma amostra de malware para outra.

Os pesquisadores de malware da Internet das Coisas (Internet of Things ou IoT, em inglês) estão familiarizados com a dificuldade de migrar de uma amostra de malware específica para outra. Suas amostras são difíceis de manipular e categorizar, pois geralmente são compiladas para várias arquiteturas. Além disso, faltam ferramentas e técnicas para investigar esses tipos de arquivos.

Para ajudar os pesquisadores de malware de IoT e Linux em geral a investigar ataques contendo arquivos de Formato Executável e Vinculável (Executable and Linkable Format ou ELF), criamos o Trend Micro ELF Hash (também conhecido como telfhash). O Telfhash é um algoritmo de clustering de código aberto que ajuda a agrupar com eficácia as amostras de malware da IoT do Linux. Simplificando, pode ser entendido como um conceito semelhante ao hashing de importação (também conhecido como ImpHash) para arquivos ELF, embora existam algumas diferenças cruciais entre telfhash e um hash de tabela de símbolos.

Lançamos o algoritmo ao público pela primeira vez em abril deste ano. Estamos entusiasmados em anunciar que telfhash é oficialmente suportado pelo VirusTotal!

Após horas e horas de codificação meticulosa e testes completos (sem mencionar a descoberta de um bug no compilador Go durante o processo), agora estamos tornando o telfhash mais amplamente acessível aos pesquisadores de segurança em todo o mundo. O VirusTotal sempre foi uma ferramenta valiosa para a pesquisa de ameaças. Agora, com o telfhash, os usuários da plataforma VirusTotal Intelligence também podem começar a alternar de um arquivo ELF para outros.

Como lida com arquivos ELF, telfhash é benéfico para a pesquisa de IoT e além; esse algoritmo de clusterização também pode ser usado para qualquer pesquisa de malware relacionada ao Linux, como análise de alguns ataques relativos a contêineres Docker, Windows Subsystem for Linux (WSL), criptomineração, rootkits e muitos mais. Também pode ser especialmente útil nos casos em que variantes de malware se tornam ameaças multiplataformas.

Como o telfhash pode ajudar nas investigações de malware

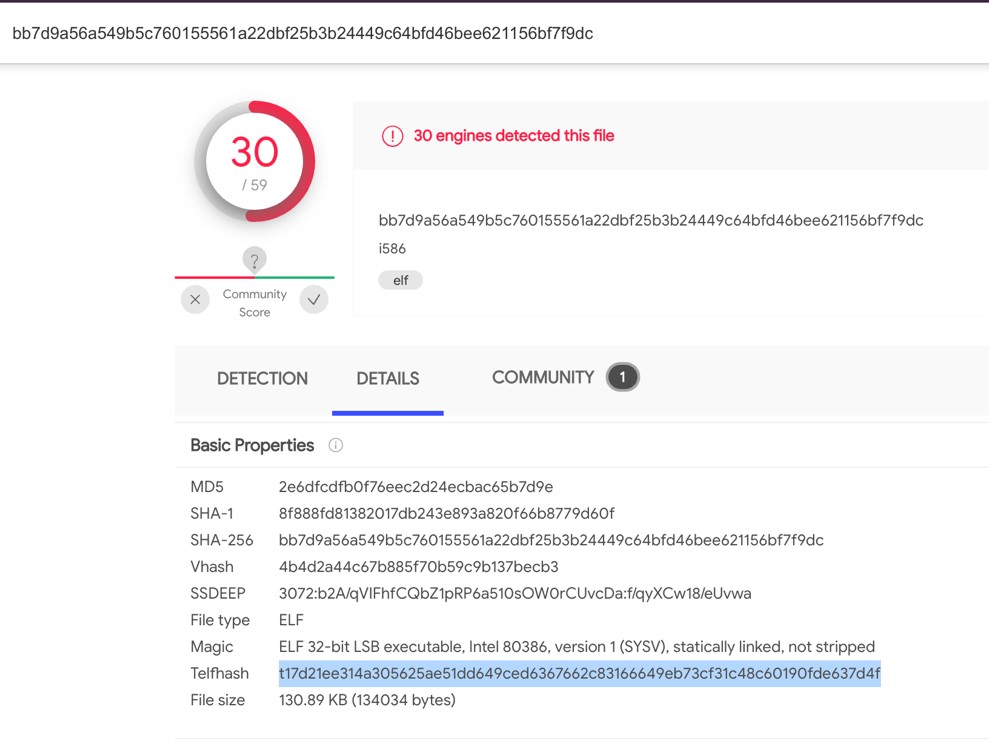

Considere o hash SHA-256 de uma amostra: bb7d9a56a549b5c760155561a22dbf25b3b24449c64bfd46bee621156bf7f9dc. O exemplo é um ELF de 32 bits executável e associado ao malware de IoT Mirai. Depois de usar o hash para a pesquisa, o valor telfhash foi encontrado na parte “Detalhes” do resultado da pesquisa.

Figura 1. Valor Telfhash na guia “Detalhes”

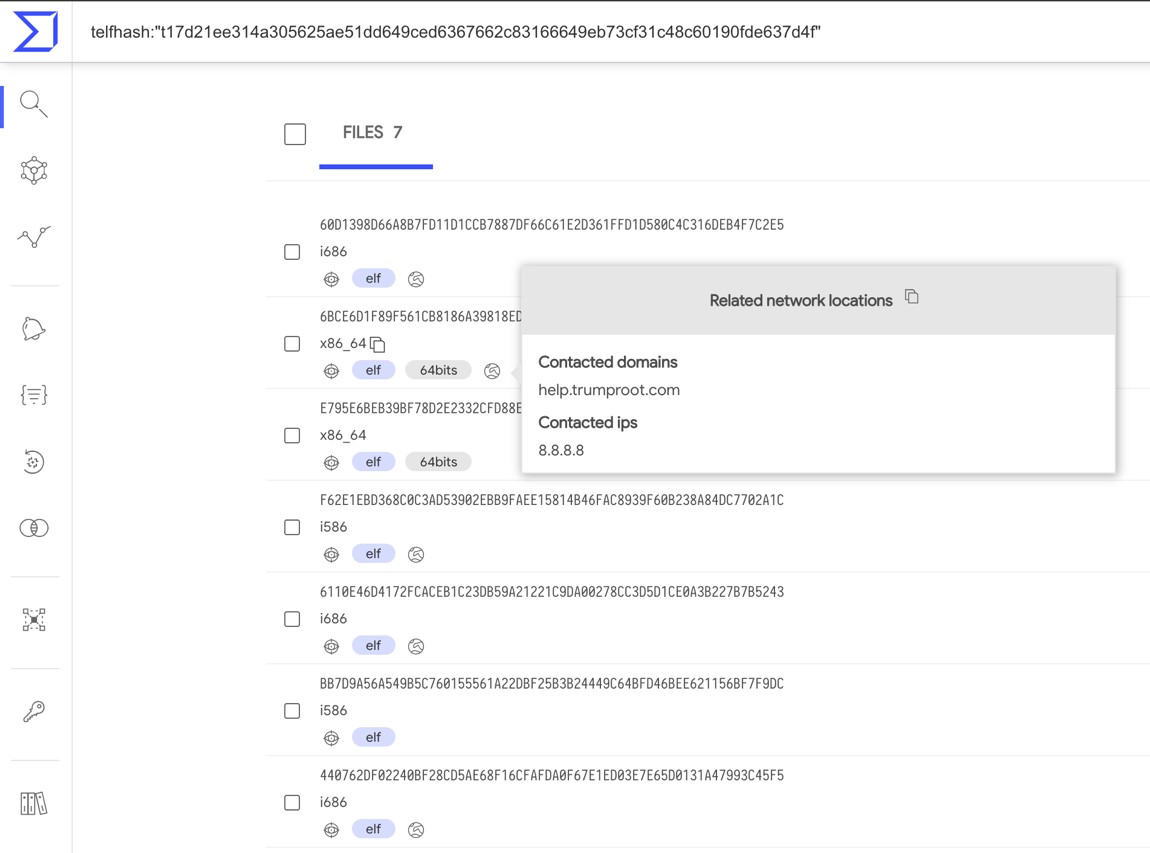

Os usuários do VirusTotal Intelligence podem clicar neste valor para pesquisar arquivos ELF que correspondam a este telfhash. Ao realizar esta etapa para este exemplo específico, a pesquisa retornou sete outros arquivos:

Figura 2. Resultados da pesquisa telfhash

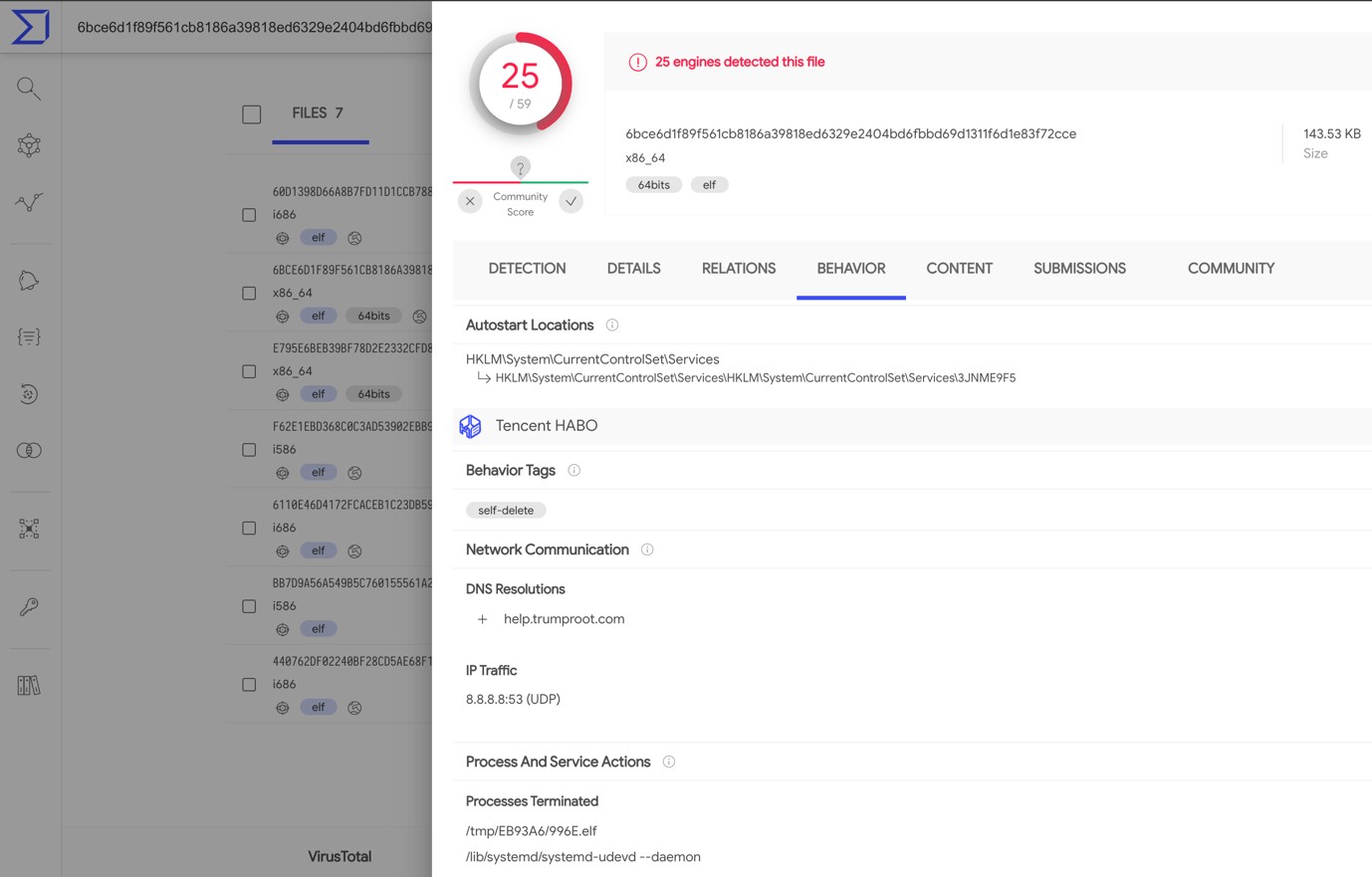

A guia “Behavior” apresenta informações úteis sobre as amostras encontradas. Os dados descobertos incluem endereços IP contatados e URLs de comando e controle (C&C), revelando indicadores de rede que geralmente são extremamente relevantes para uma investigação. Este é um exemplo de dinamização bem-sucedida de um único hash de malware da IoT para sete outros.

Figura 3. A guia “Behavior” de uma das amostras de 64 bits encontradas

Observe que o resultado também inclui arquivos ELF de 64 bits. Isso ocorre porque o telfhash é agnóstico em termos de arquitetura. Mais detalhes sobre isso podem ser encontrados em nosso blog, onde discutimos esse algoritmo de agrupamento.

O Telfhash também está disponível por meio da API do VirusTotal. Com isso, esperamos equipar melhor o setor em sua batalha contínua contra o malware de IoT. Desejamos boa caça aos “elfos” para todos os pesquisadores de segurança por aí!