O COVID-19 está sendo usado em uma série de campanhas maliciosas, incluindo spam de e-mail, BEC, malware, ransomware e domínios maliciosos. À medida que o número de aflitos continua aumentando aos milhares, as campanhas que usam a doença como isca, seguem o mesmo caminho. Os pesquisadores da Trend Micro buscam periodicamente amostras em campanhas maliciosas relacionadas ao COVID-19. Este relatório também inclui detecções de outros pesquisadores.

A menção de eventos atuais em ataques mal-intencionados não é novidade para os agentes de ameaças, que sempre usam a oportunidade de tópicos importantes, ocasiões e personalidades populares em suas estratégias de engenharia social.

Atualização em 11 de novembro

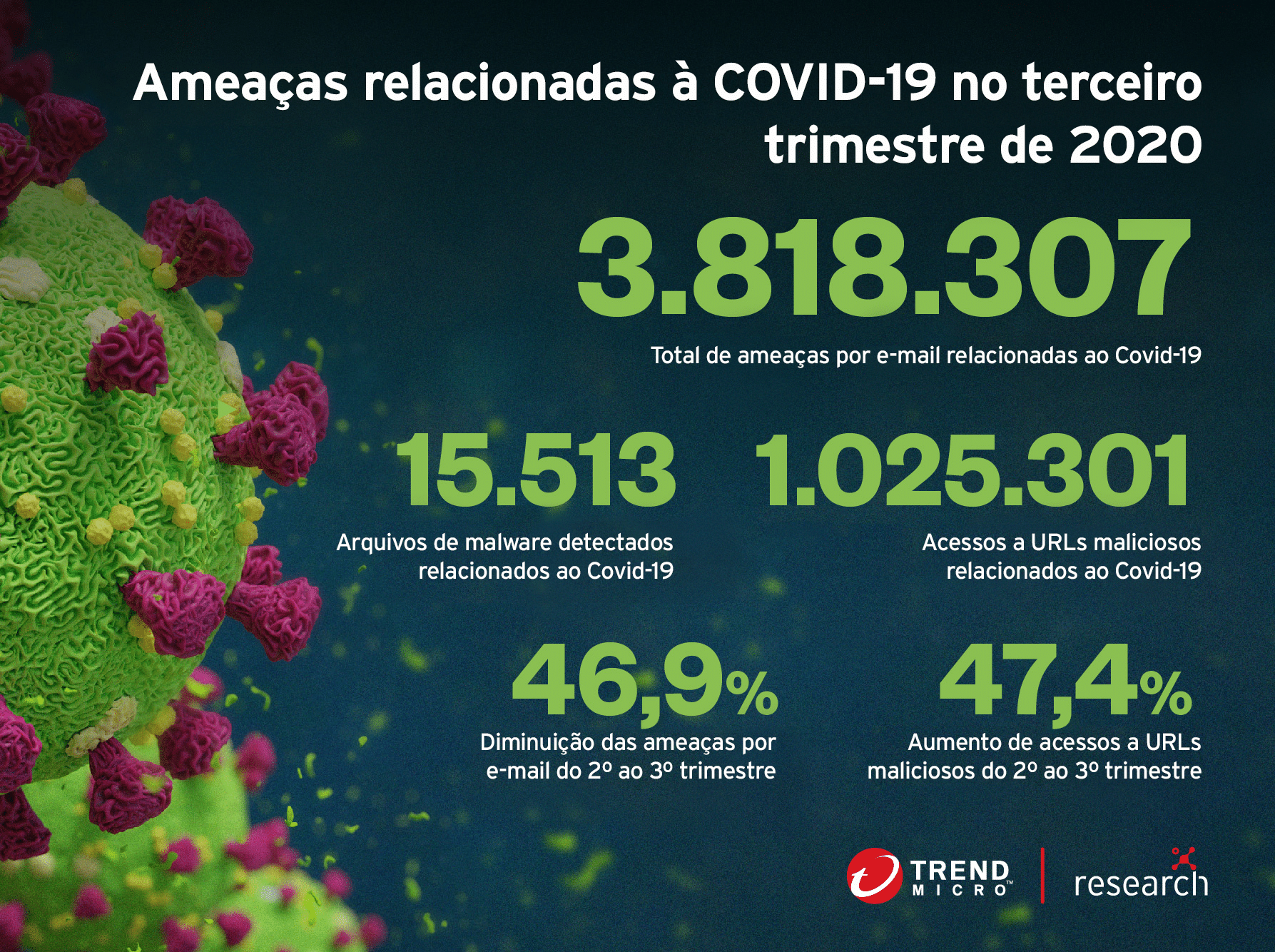

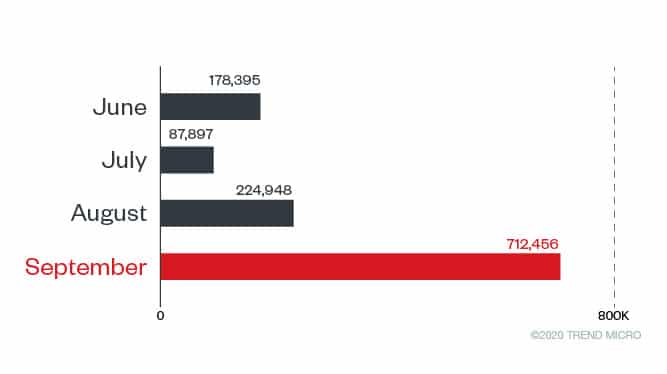

O Covid-19 ainda ocupava as manchetes no terceiro trimestre de 2020, e o monitoramento da Trend Micro mostrou que as ameaças cibernéticas que usavam o vírus como isca aumentaram exponencialmente em setembro. Esse aumento na atividade mal-intencionada coincidiu com uma mudança nas táticas de engenharia social: ao invés de usar as informações do Covid-19 para enganar os usuários, os criminosos usaram atualizações escolares e listas de empregos relacionadas ao coronavírus. Por exemplo, muitas escolas exigiam mais informações sobre a saúde dos alunos como parte de seus protocolos de segurança para combater o vírus. No final de outubro, a empresa de segurança MalwareBytes Lab encontrou ransomware oculto em uma pesquisa falsa de saúde voltada para funcionários da Universidade de British Columbia (UBC).

Os cabeçalhos usados em e-mails de phishing também mudaram. Ao invés de usar Covid-19 como assunto, os agentes mal-intencionados estão usando títulos relacionados à oportunidades de trabalho para enganar os usuários para que abram mensagens de spam. Muitas pessoas estão desempregadas devido à crise econômica causada pela pandemia e estão ansiosas para encontrar vagas de emprego. Os agentes de ameaça estão cientes de onde vão os cliques dos usuários e usam uma isca bem óbvia para tornar seus esquemas mais eficazes.

Tipos de ameaças usando COVID-19

Spam

Muitos aspectos do trabalho diário, de reuniões a apresentações e tarefas colaborativas, foram transferidos para o ambiente online devido às restrições de quarentena que afetam escritórios em todo o mundo. Conforme os usuários se adaptam a novos métodos de trabalho, eles devem ser cautelosos com os cibercriminosos que usam ferramentas online populares, softwares de compartilhamento e anexos de arquivo em seus golpes. A Trend Micro Research encontrou e-mails relacionados ao coronavírus com anexos maliciosos enviados aos usuários já em fevereiro de 2020.

E-mail malicioso enviado anteriormente relacionado ao COVID-19

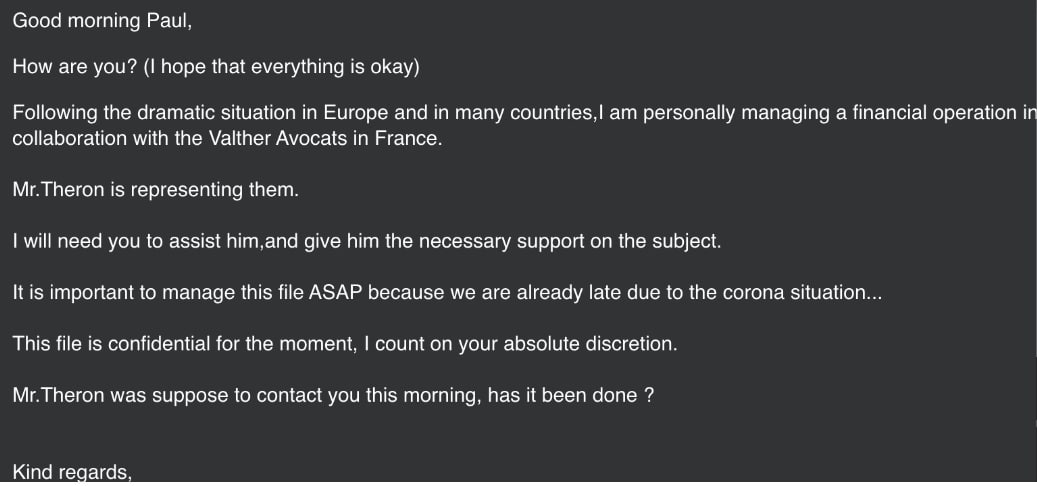

Agora, existem golpes contínuos de comprometimento de e-mail comercial (BEC) que usam a doença como um gancho. Os esquemas de BEC geralmente funcionam enganando os alvos, levando-os a transferir dinheiro para um criminoso que se faz passar por alguém da mesma empresa. O e-mail abaixo se utiliza da crise de saúde que está ocorrendo para pressionar o leitor a realizar uma ação urgentemente.

Exemplo de um e-mail BEC usando COVID-19

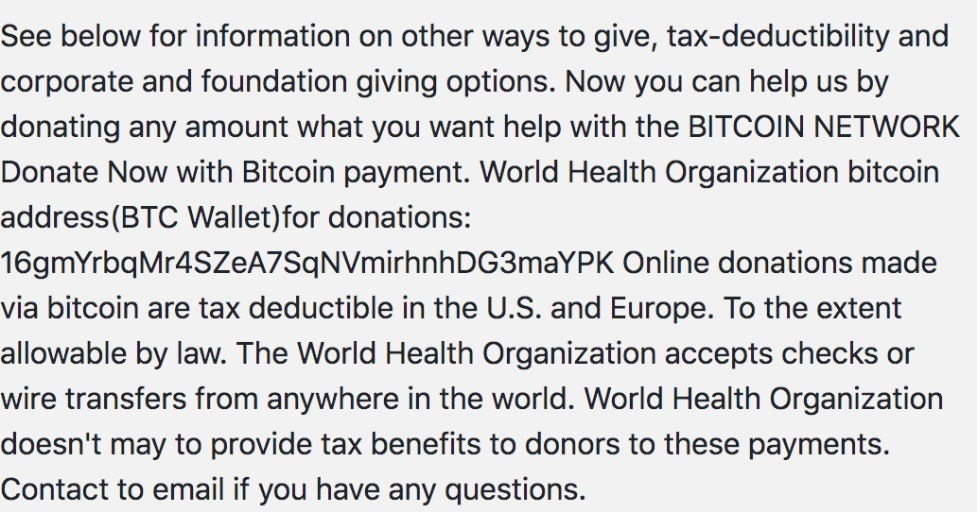

Também detectamos e-mails que afirmam vir de organizações humanitárias ou de saúde pedindo doações em bitcoin. Os e-mails foram enviados por um grupo que diz ser o “COVID19Fund”, supostamente associado a organizações de saúde legítimas. Eles pedem ajuda e fornecem uma carteira de criptomoedas onde as pessoas podem doar.

Texto de e-mail fraudulento pedindo ajuda para a Organização Mundial de Saúde

Os pesquisadores da Trend Micro também adquiriram amostras de e-mail enviados e recebidos de todo o mundo, incluindo países como os EUA, Japão, Rússia e China. Muitos deles, supostamente de organizações oficiais, contêm atualizações e recomendações relacionadas à doença. Como a maioria dos ataques de spam por e-mail, eles também incluem anexos maliciosos.

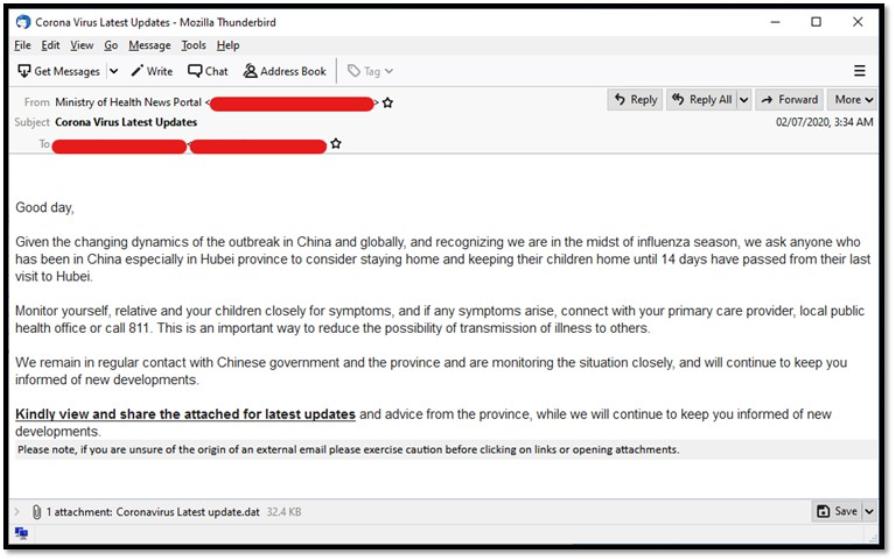

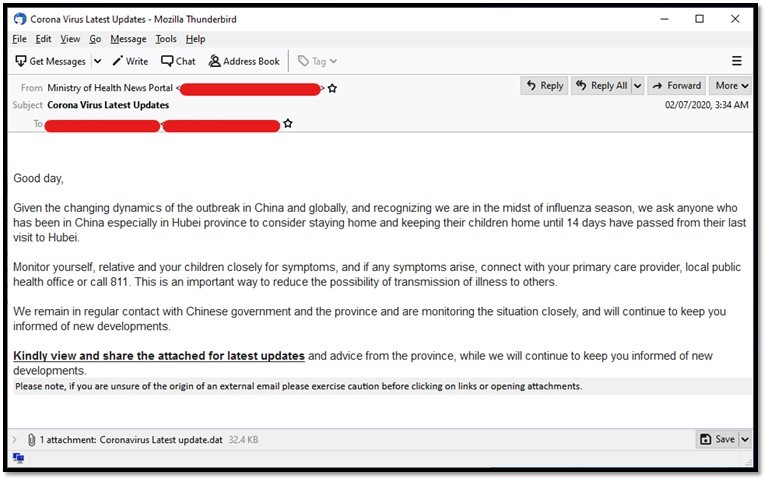

Um dos exemplos usava como assunto do e-mail “Corona Virus Latest Updates” e afirmava vir do Ministério da Saúde. Ele continha recomendações sobre como evitar a infecção e trazia um anexo que supostamente possuía as atualizações mais recentes do COVID-19, quando, na verdade, continha malware.

Spam de e-mail relacionado ao COVID-19 — supostamente — escrito pelo Ministério da Saúde

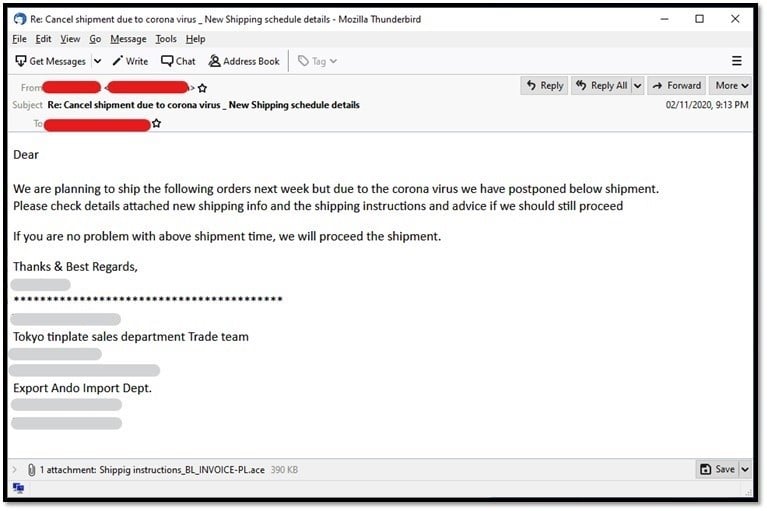

Muitos dos e-mails de spam estavam relacionados a transações de frete, seja um adiamento devido à propagação da doença ou um que fornece uma atualização de frete. Um e-mail informava sobre o adiamento. O anexo, supostamente contendo os detalhes da nova programação do frete, contém malware. Supõe-se que o e-mail veio do Japão e incluiu detalhes escritos em japonês (escondidos na captura de tela).

Spam de e-mail relacionado ao COVID-19 sobre adiamento de envio

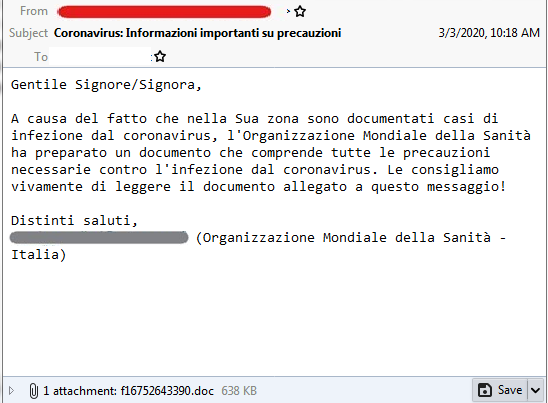

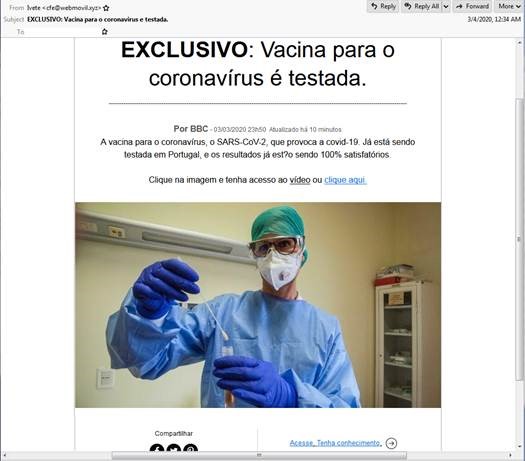

Também foram detectadas outras amostras em línguas estrangeiras, como italiano e português. O e-mail em italiano tratava de informações importantes sobre o vírus, enquanto o e-mail em português falava de uma suposta vacina para o COVID-19.

Spam de e-mail relacionado ao COVID-19 em italiano

Spam de e-mail relacionado ao COVID-19 em português

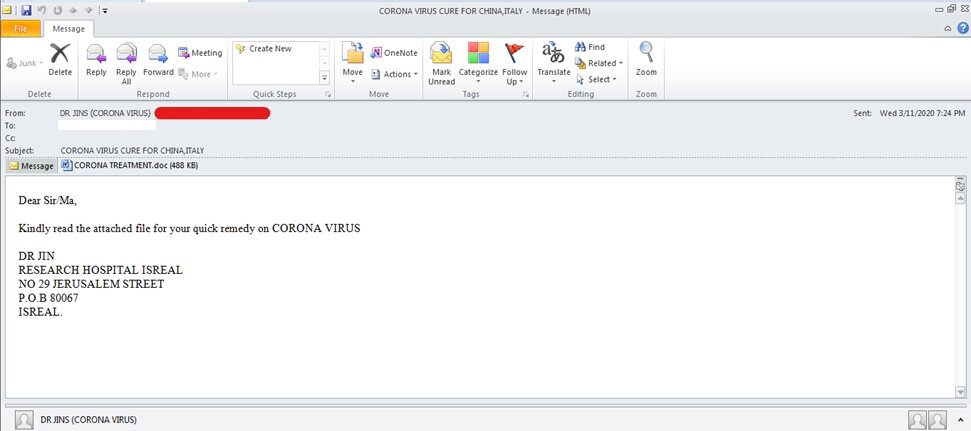

Os pesquisadores da Trend Micro encontraram uma amostra de spam de e-mail visando China e Itália, que mencionou uma cura para o COVID-19 no assunto do e-mail como uma isca para o leitor baixar o anexo malicioso. Uma inspeção posterior revelou que a amostra de payload do anexo é HawkEye Reborn, uma variante mais recente do cavalo de Troia HawkEye que rouba informações. O arquivo é um script AutoIT fortemente ofuscado, compilado em um executável. Esse script injetará código malicioso no RegSvcs.exe. O despejo do código injetado resultará em um executável .NET que também é compactado usando ConfuserEx. Parte da configuração descriptografada da amostra HawkEye inclui o endereço de e-mail e o servidor de e-mail para onde enviará seus dados exfiltrados.

HawkEye Reborn COVID-19 spam por e-mail

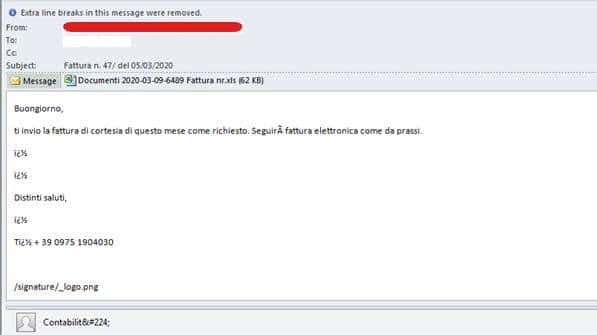

Outras amostras de spam de e-mail tendo como alvo a Itália também foram detectadas por pesquisadores da Trend Micro. Desta vez, menções sobre a doença não foram encontradas nos assuntos do e-mail, mas na URL. Em vez disso, o assunto continha a palavra “Fattura” (italiano para “fatura”), o número da fatura e sua suposta data. Os e-mails tinham anexos que continham malware, que executa um comando do PowerShell que baixa um arquivo de um URL relacionado ao COVID-19. O URL é hxxps: //recoverrryasitalycovid-19.xyz/over

Após uma investigação mais aprofundada, foi descoberto que o malware usava o Evil Clippy, uma ferramenta para criar documentos maliciosos do MS Office, para ocultar sua macro.

Spam de e-mail italiano conectado a um URL relacionado ao COVID-19

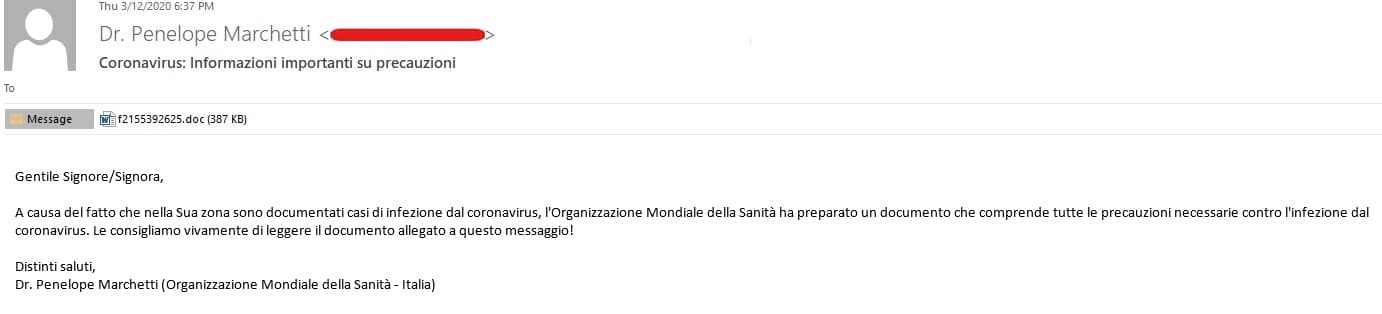

E como a Itália prossegue sendo um dos países mais afetados pelo COVID-19, os agentes de ameaças também continuaram a atacar os usuários com outra campanha de spam que detectamos em 20 de março de 2020. Os pesquisadores da Trend Micro verificaram mais de 6.000 eventos de spam.

O assunto e o corpo do e-mail são escritos em italiano. O primeiro é traduzido como “Coronavírus: informações importantes sobre precauções”. Já no corpo do e-mail, o remetente afirma que o anexo é um documento preparado pela Organização Mundial da Saúde (OMS) e recomenda fortemente aos leitores para que baixem o arquivo Microsoft Word comprometido anexado. O arquivo malicioso contém um cavalo de Tróia.

Amostra de spam que visa usuários na Itália

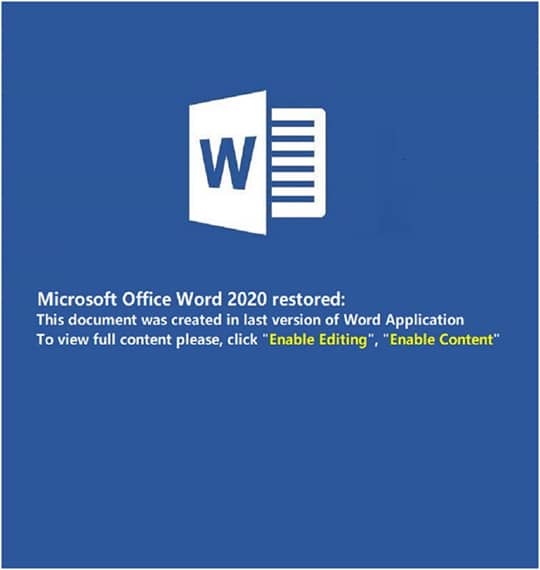

O documento contém os seguintes detalhes de mensagem, atraindo os usuários para habilitar o conteúdo da macro:

Amostra de anexo

Malware que Substitui o Master Boot Record (MBR)

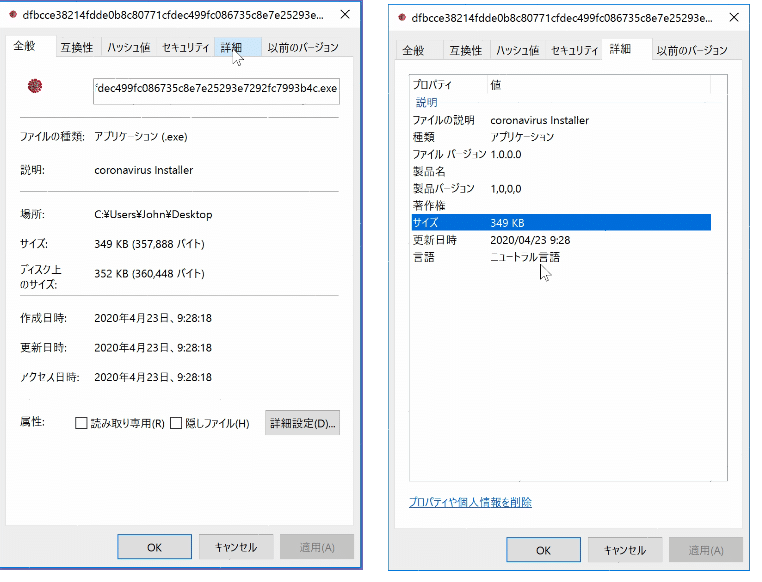

A Trend Micro Research analisou recentemente um malware com tema de coronavírus que substitui um Master Boot Record (MBR) do sistema, tornando-o não inicializável. O malware foi detalhado em um relatório público publicado pela agência de segurança cibernética tcheca (NUKIB). O arquivo de malware tem “Coronavirus Installer” na descrição.

Detalhes do arquivo de malware

Tela de bloqueio do malware

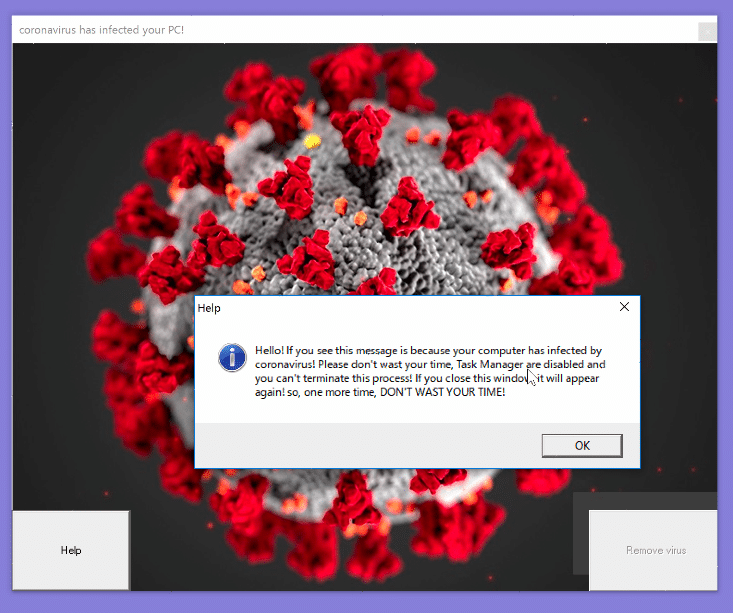

Quando o malware é executado, ele reinicia automaticamente a máquina e exibe uma janela que não pode ser fechada, sugerindo que o computador está infectado com o coronavírus. O botão de saída normal no lado superior direito da janela não funciona.

Clicar no botão “Help” no canto inferior esquerdo abrirá uma mensagem pop-up notificando que o usuário não pode iniciar o Gerenciador de Tarefas. O botão “Remove vírus” no canto inferior direito parece oferecer uma solução, mas está desabilitado e não pode ser clicado. O botão permanece impossível de clicar mesmo quando conectado à internet.

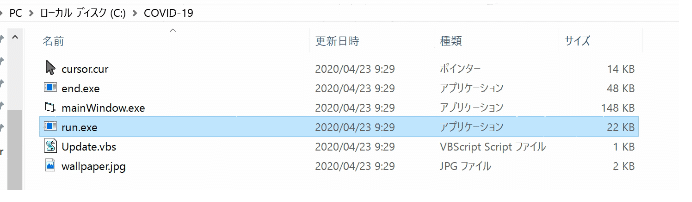

O malware também cria uma pasta oculta chamada “COVID-19”, que contém vários módulos secundários. Reiniciar manualmente o sistema executará outro arquivo binário e exibirá a tela cinza mostrada abaixo.

Conteúdo da pasta Covid-19

Tela cinza que aparece após uma reinicialização manual

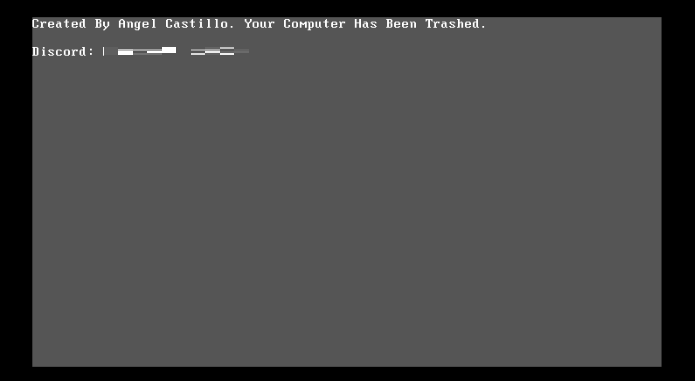

O malware faz backup do MBR original e na tela do dispositivo aparece o seguinte texto: “Criado por Angel Castillo. Seu computador foi descartado”. Ele também deixa informações de contato do Discord, o que implica que a vítima precisa se comunicar com o agente malicioso a fim de solucionar o problema.

O ransomware normalmente fornece às vítimas detalhes de transferência de fundos, com um valor específico e carteira de criptomoeda na qual a vítima deposita dinheiro. No entanto, estudos de caso recentes descobriram que muitos distribuidores de malware começaram a usar o Discord para fornecer instruções específicas às vítimas.

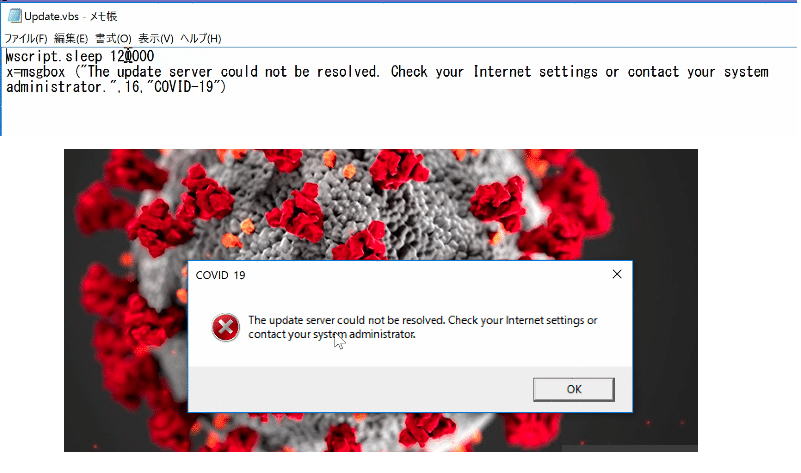

Muitos invasores simplesmente limpam o MBR no início do processo, portanto, esse método parece muito complicado. O arquivo “Update.vbs”, que o módulo secundário elimina, fornece uma pista de por que seu criador projetou o processo dessa maneira. Este arquivo VBS exibirá uma caixa de mensagem indicando que o usuário precisará de uma conexão com a Internet (provavelmente exibida dois minutos após a tela cinza aparecer).

Tela que leva os usuários a se conectar à Internet

Provavelmente, mais etapas foram adicionadas para fazer o usuário se conectar à Internet, possivelmente porque a vítima precisa estar online para que o MBR seja sobrescrito. O MBR não foi substituído durante a reinicialização manual quando testado em um ambiente off-line fechado.

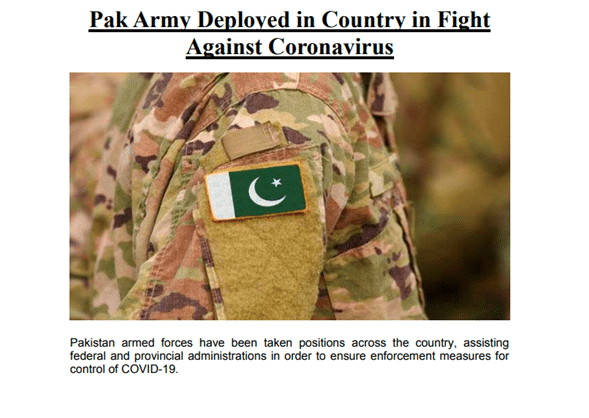

A Trend Micro Research também analisou um arquivo HTA malicioso com o tema coronavírus, possivelmente do grupo SideWinder APT. Com base na infraestrutura de comando e controle e sua conexão com o exército paquistanês, é provável que o SideWinder esteja usando o coronavírus como isca. SideWinder é um grupo ativo conhecido por ter como alvo entidades militares. Sua última atividade notável foi em janeiro, quando encontramos evidências de que eles estavam por trás de aplicativos maliciosos encontradas no Google Play.

Este arquivo HTA continha uma isca em PDF pop-up exibindo títulos clickbait e imagens do exército do Paquistão. Ele foi conectado a estes URLs maliciosos (bloqueados pela Trend Micro):

- hxxp[://www.d01fa[.net/plugins/16364/11542/true/true/

- hxxp[://www.d01fa[.net/cgi/8ee4d36866/16364/11542/58a3a04b/file.hta

- hxxps[://cloud-apt[.net/202/6eX0Z6GW9pNVk25yO0x7DqKJzaNm6LIRaR0GCukX/16364/11542/2a441439

Screenshot do elemento falso

Websites maliciosos

Os pesquisadores relataram que dois sites (antivirus-covid19[.]site e corona-antivirus[.]com) promovem uma aplicação que supostamente pode proteger os usuários do COVID-19. O site antivirus-covid19[.]site, relatado pelo blog Malwarebytes, agora está inacessível. No entanto, o site corona-antivirus[.]com, relatado na conta do Twitter do MalwareHunterTeam, ainda está ativo até o presente momento.

Os sites afirmam que seu aplicativo, denominado “Corona Antivirus”, é resultado do trabalho de cientistas da Universidade de Harvard. A instalação do app infectará o sistema com malware BlackNET RAT, que adicionará os dispositivos infectados a uma botnet. Por meio da botnet, os agentes de ameaças podem lançar ataques DDoS, fazer upload de arquivos para o dispositivo, executar scripts, fazer capturas de tela, colher pressionamentos de tecla, roubar carteiras de bitcoin e coletar cookies e senhas do navegador.

O Departamento de Justiça dos Estados Unidos (DOJ) entrou com uma ordem de restrição temporária contra o site fraudulento coronavirusmedicalkit[.]com. O site está supostamente vendendo kits de vacina de COVID-19 aprovados pela OMS. No entanto, ainda não há esse tipo de vacina legítima que tenha sido aprovada pela OMS e esteja disponível no mercado.

O falso site pede US$4,95 pelo frete. Nele pede-se aos usuários que insiram suas informações de cartão de crédito para prosseguirem com a transação. Os sites foram retirados do ar.

Houve um aumento notável em nomes de domínio usando a palavra “corona” como foi observado pelo Bit Discovery. Os pesquisadores da Trend Micro confirmaram os seguintes domínios como maliciosos:

- acccorona[.]com

- alphacoronavirusvaccine[.]com

- anticoronaproducts[.]com

- beatingcorona[.]com

- beatingcoronavirus[.]com

- bestcorona[.]com

- betacoronavirusvaccine[.]com

- buycoronavirusfacemasks[.]com

- byebyecoronavirus[.]com

- cdc-coronavirus[.]com

- combatcorona[.]com

- contra-coronavirus[.]com

- corona-armored[.]com

- corona-crisis[.]com

- corona-emergency[.]com

- corona-explained[.]com

- corona-iran[.]com

- corona-ratgeber[.]com

- coronadatabase[.]com

- coronadeathpool[.]com

- coronadetect[.]com

- coronadetection[.]com

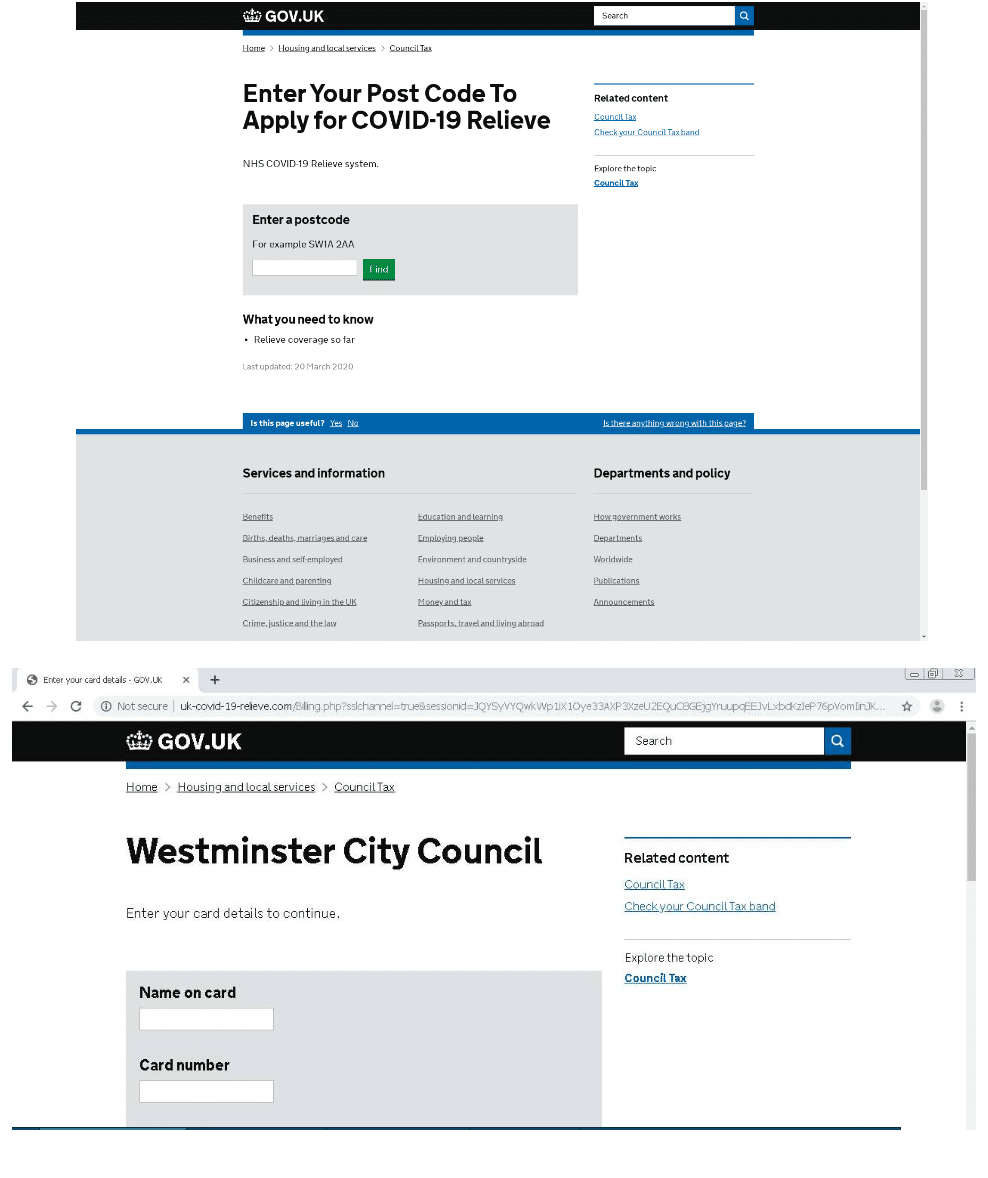

Um falso site do governo foi visto atraindo usuários com a promessa de ajuda ou assistência. A imagem abaixo mostra o domínio uk-covid-19-relieve[.]com imitando sites legítimos “gov.uk”. Ele solicitará informações pessoais e coletará as credenciais da conta bancária dos usuários se eles inserirem um código postal correto.

Falsos sites de ajuda do governo do Reino Unido

Domínios relacionados a vírus que hospedam arquivos maliciosos também estão ativos. O site hxxps://corona-map-data[.]com/bin/regsrtjser346.exe carrega o trojan bancário DanaBot, que é capaz de roubar credenciais e sequestrar sistemas infectados.

Outro exemplo recente é hxxp://coronaviruscovid19-information[.]com/en. O site incentiva você a baixar uma aplicação móvel chamada “Ways To Get Rid of Coronavirus”, que promete uma cura.

Site que promove app falso

Agentes mal-intencionados também estão cientes de que muitas pessoas em todo o mundo estão em quarentena e passam mais tempo procurando entretenimento online. Eles usam sites de streaming falsos ou sites que oferecem promoções de entretenimento para atrair os usuários. Identificamos o domínio hxxps://promo-covid19-neftlix[.]ml, que na verdade é um site de phishing que rouba credenciais de conta da Netflix. Como sempre, os usuários devem estar sempre atentos aos sites que costumam usar regularmente e manter as credenciais de contas online o mais privadas possível.

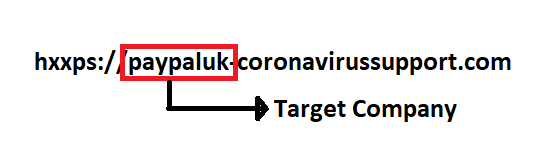

Outro domínio que observamos foi hxxps://paypaluk-coronavirussupport.com, um site falso que possivelmente tem como alvo as credenciais de usuários do PayPal no Reino Unido. O formato do URL do site é um sinalizador de que é potencialmente malicioso, com uma dica de que o domínio não pertence legitimamente ao PayPal. Os usuários também devem verificar esses sites olhando as mídias sociais ou os sites oficiais da empresa em busca de qualquer evidência de que tenham novos domínios em funcionamento.

Com base na construção do URL, o nome da empresa-alvo é anexado a um domínio não legítimo do PayPal para fazer com que pareça mais convincente. Essa é a mesma técnica usada no hxxps://promo-covid19-neftlix[.]ml.

No início de abril, a Trend Micro Research continuou encontrando mais sites de phishing que usavam os termos “coronavírus” ou “COVID-19” para capturar usuários. Agentes mal-intencionados fingem ser organizações legítimas em um esforço para coletar informações pessoais valiosas. Aqui estão alguns exemplos das diferentes formas que os sites maliciosos assumem para procurar dados:

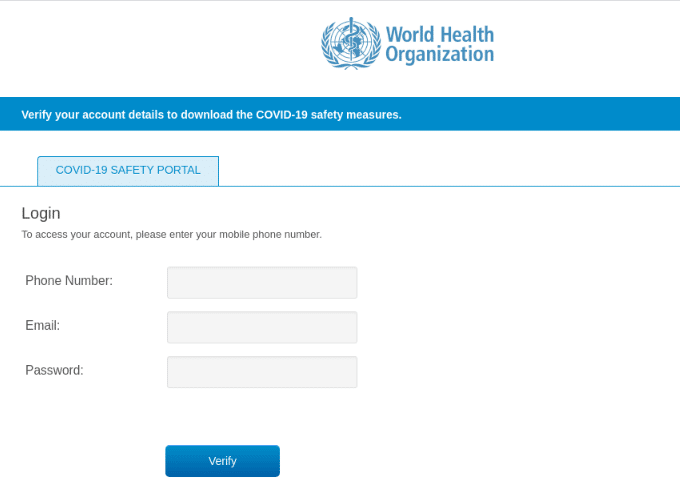

Portal de segurança falso de COVID-19 da Organização Mundial da Saúde (OMS)

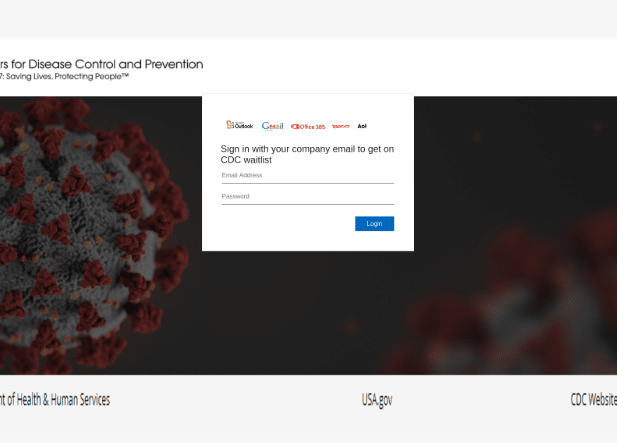

Lista de espera do falso centro para prevenção de doenças

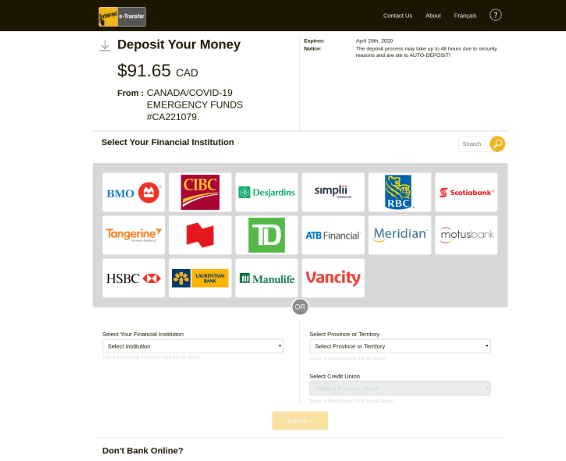

Falso fundo de emergência COVID-19 do Canadá

Os seguintes já foram bloqueados e categorizados como sites de phishing.

- adaminpomes[.]com/em/COVID-19/index-2[.]php

- mersrekdocuments[.]ir/Covid/COVID-19/index[.]php

- bookdocument[.]ir/Covid-19/COVID-19/index[.]php

- laciewinking[.]com/Vivek/COVID-19/

- teetronics[.]club/vv/COVID-19/

- glofinance[.]com/continue-saved-app/COVID-19/index[.]php

- starilionpla[.]website/do

- ayyappantat[.]com/img/view/COVID-19/index[.]php

- mortgageks[.]com/covid-19/

- cdc[.]gov.coronavirus.secure.portal.dog-office.online/auth/auth/login2.html

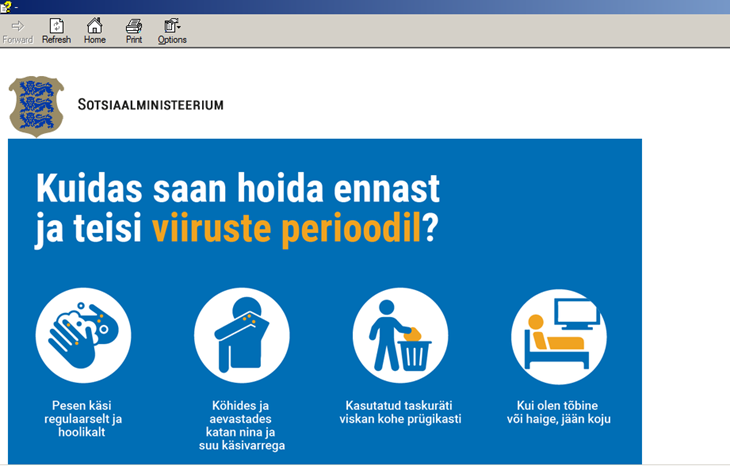

Agentes mal-intencionados também estão usando COVID-19 ou nomes relacionados ao coronavírus nos títulos de arquivos maliciosos para tentar enganar os usuários e fazer com que eles os abram. Um exemplo é o Eeskiri-COVID-19.chm (“eeskiri” significa regra em estoniano), que na verdade é um keylogger disfarçado de site de ajuda do COVID-19. Se descompactado, ele reunirá as credenciais de um alvo, configurará o keylogger e, em seguida, enviará qualquer informação coletada para maildrive[.]icu.

Um arquivo disfarçado que descarrega um keylogger no sistema da vítima

Mensagens maliciosas nas redes sociais

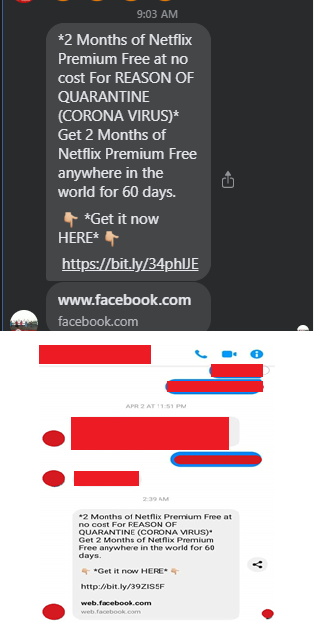

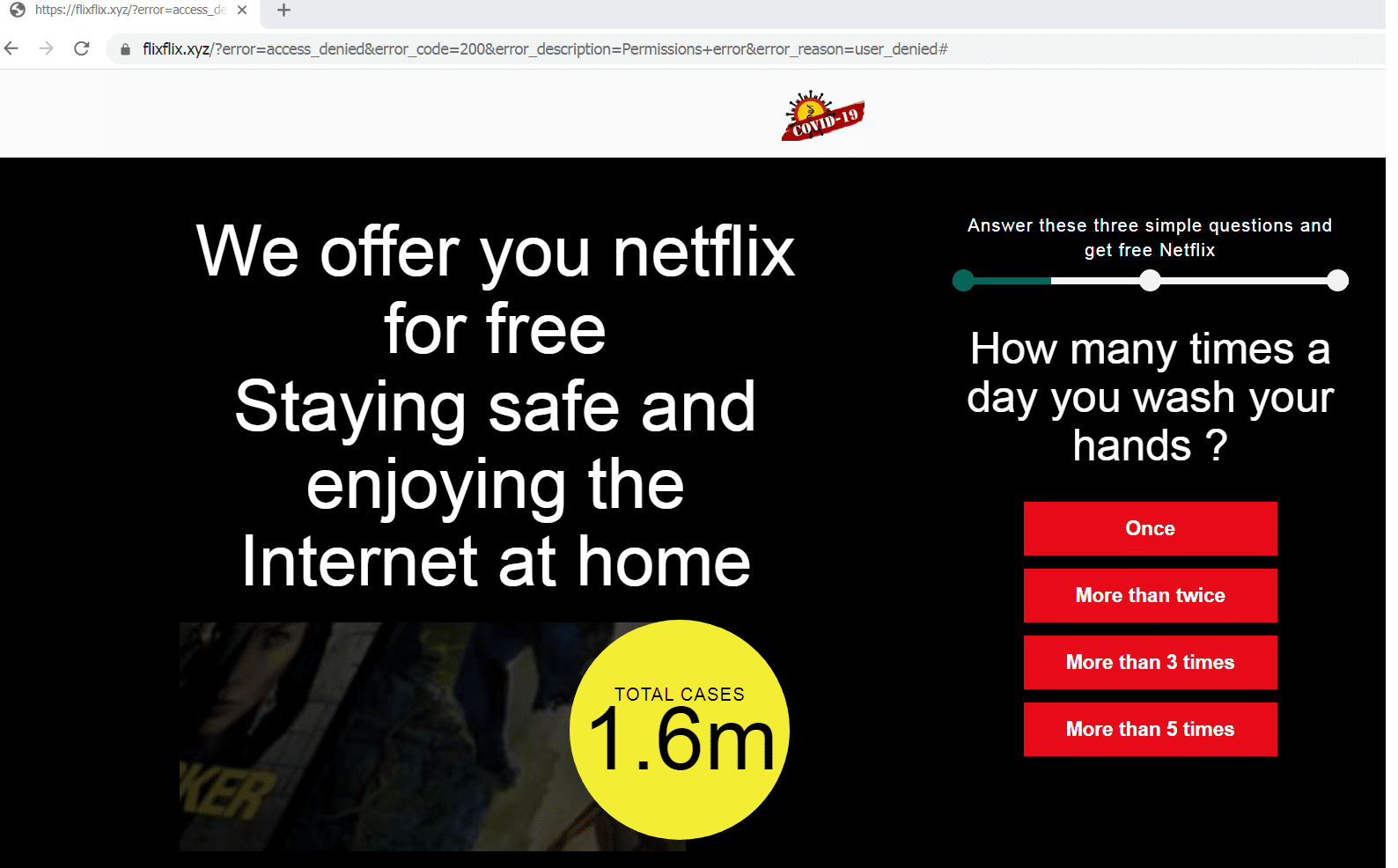

A Trend Micro Research investigou uma tática de fraude e phishing que circulava online através do Facebook Messenger. Abaixo está um exemplo das mensagens que usam a promessa de dois meses de assinatura premium gratuita da Netflix como isca:

Imagens capturadas do golpe feito por SMS

O URL enviado através do Facebook Messenger está na forma de URL curto, hxxps://bit[.]ly/34phlJE que então redireciona para duas páginas possíveis. Os cenários são detalhados a seguir:

Primeiro cenário

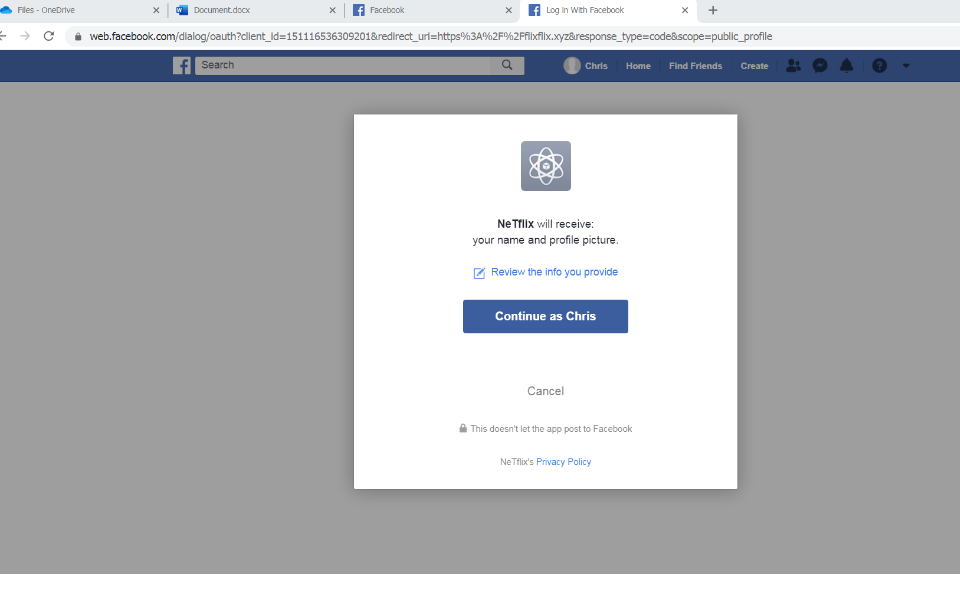

Se o usuário já estiver conectado à sua conta do Facebook, ele simplesmente continuará e redirecionará para uma página falsa do Netflix (vista abaixo).

Página fraudulenta da Netflix

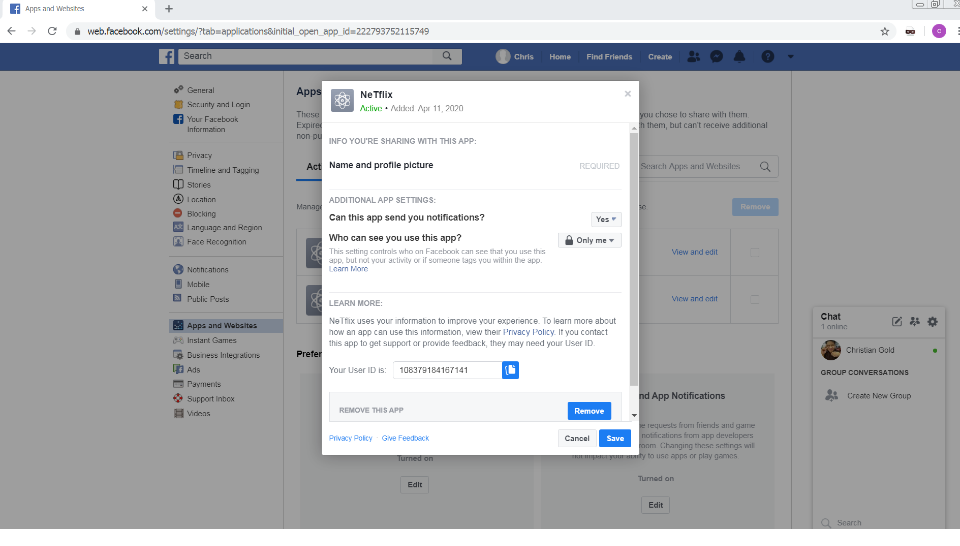

Esta página captura as credenciais de login da vítima no Facebook e cria uma assinatura ativa para uma aplicação no Facebook chamada “NeTflix”. O app é simplesmente um indicador de que o usuário já foi comprometido. Se um usuário já se inscreveu na aplicação falsa e clica no link malicioso novamente, ele será redirecionado para uma segunda página, detalhada na próxima seção.

Os assinantes que clicarem no link novamente serão redirecionados para esta página

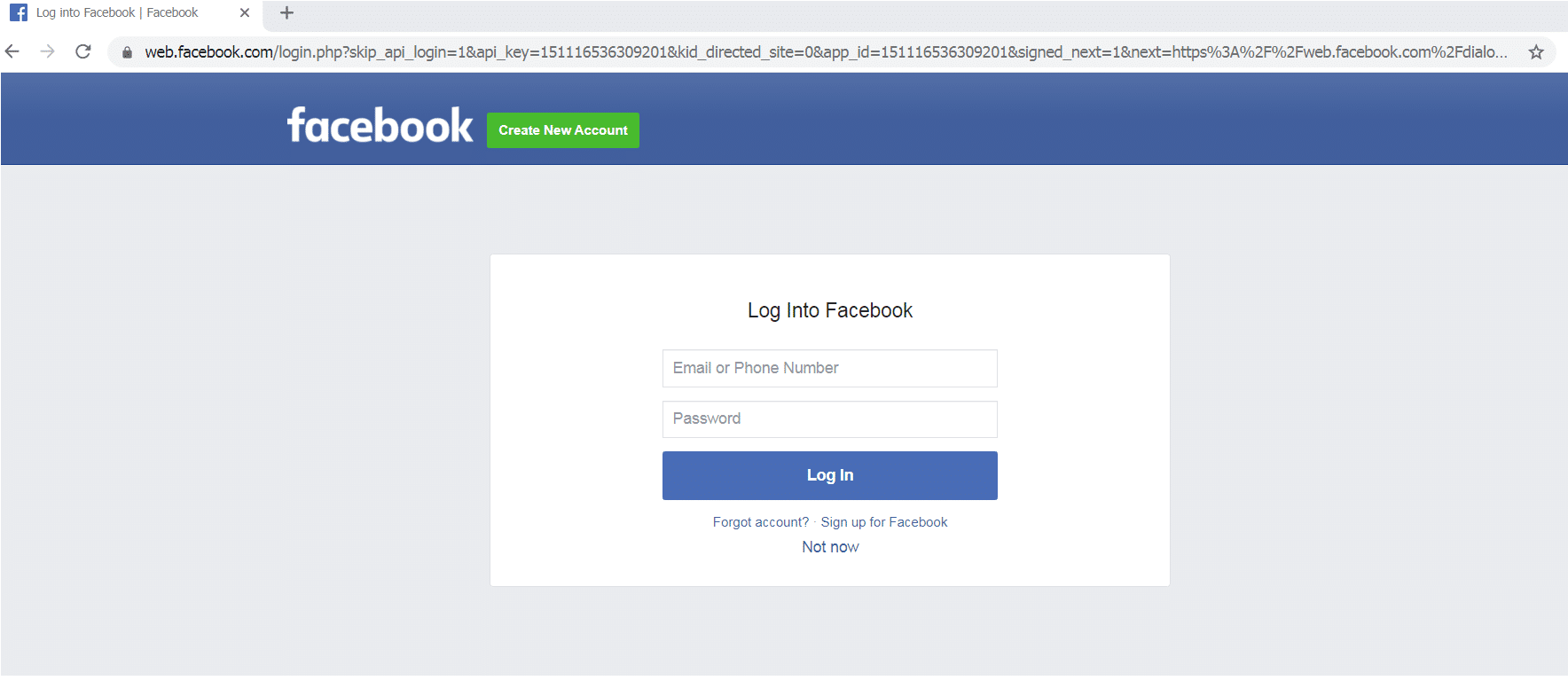

Segundo Cenário

Esta é a segunda possibilidade para possíveis vítimas. Os usuários que não efetuaram login em suas contas do Facebook serão redirecionados para a página de login do Facebook.

Redireciona para a página de login do Facebook

Se o usuário inserir suas credenciais de conta, ele será redirecionado para a página de fraude vista no primeiro cenário. Se o usuário clicar no botão “Agora não”, ele será redirecionado para a página falsa da Netflix, conforme mostrado abaixo. A página contém uma oferta falsa da plataforma de streaming e uma pesquisa ao lado direito com perguntas sobre COVID-19 e hábitos de limpeza. Os golpistas usaram domínios gratuitos recém-criados não relacionados à Netflix.

Falsa oferta da Netflix

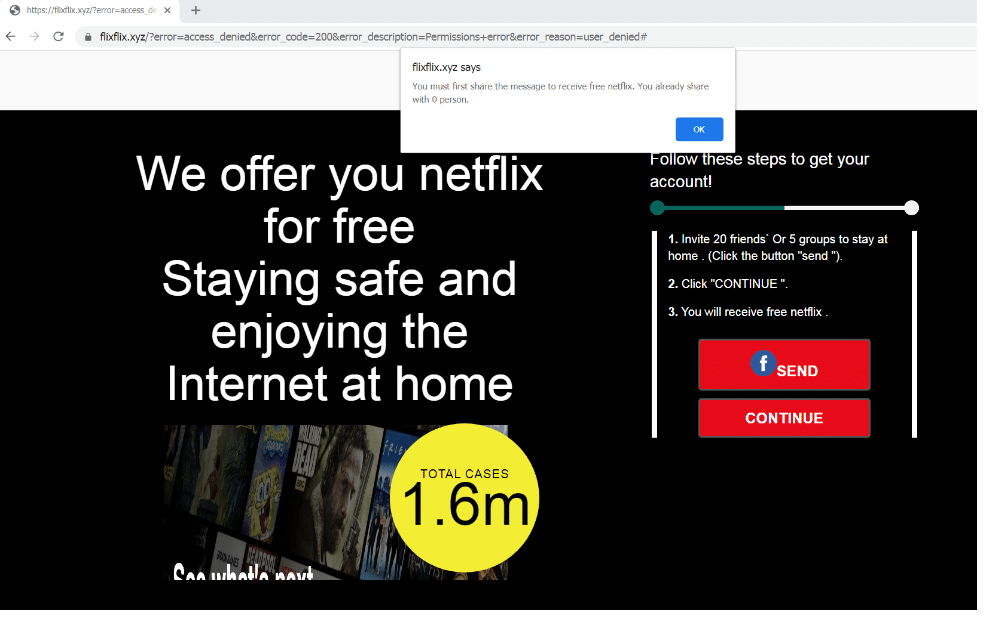

A vítima é incitada a divulgar a oferta

No final da pesquisa, ele solicitará que o usuário compartilhe ou convide vinte amigos ou cinco grupos para concluir a pesquisa antes que o usuário possa continuar e receber sua assinatura gratuita falsa da Netflix (Figura 6). A pesquisa tem perguntas aleatórias e aceita qualquer resposta que o usuário digitar. É uma tática adicional para fazer o usuário continuar para a próxima etapa.

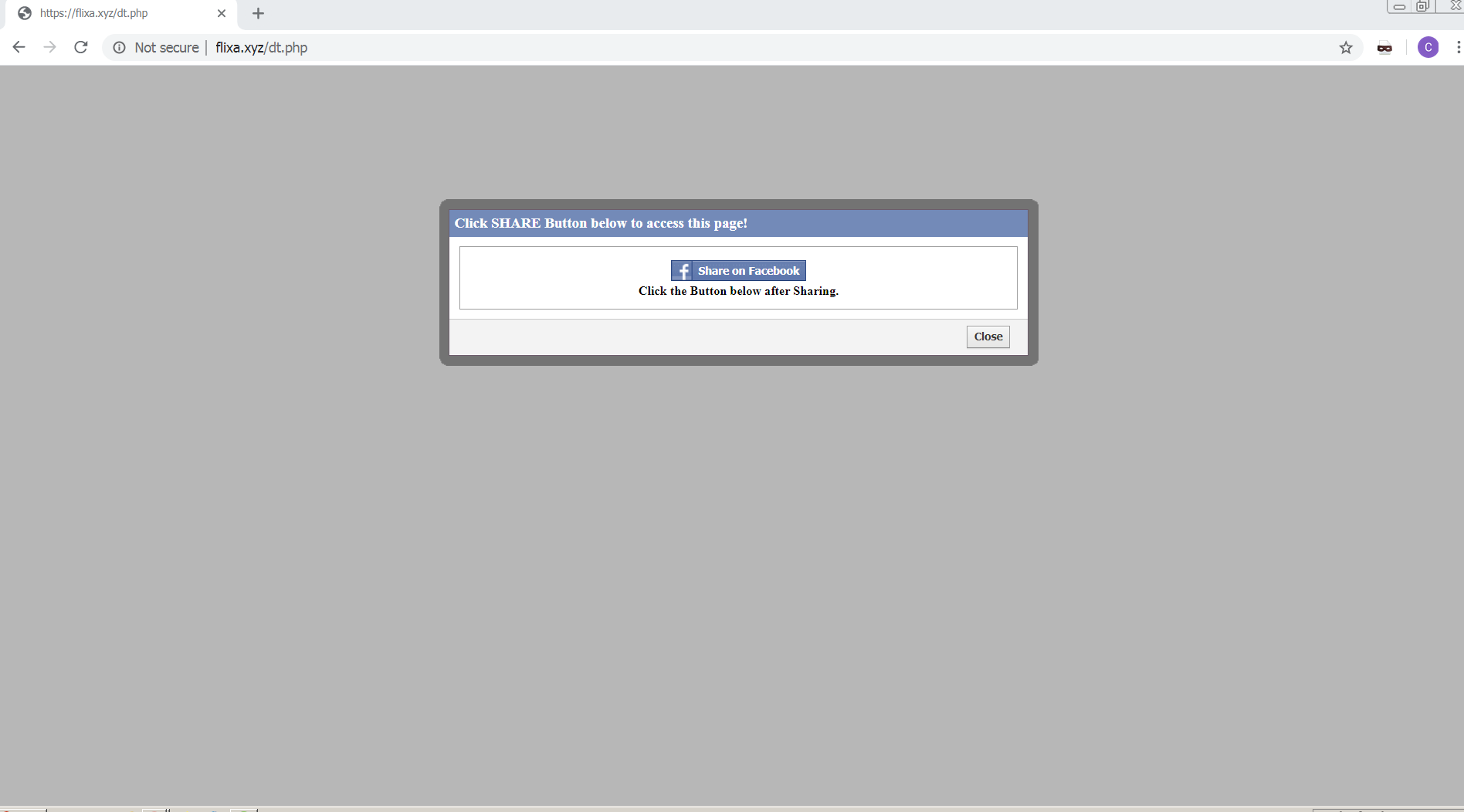

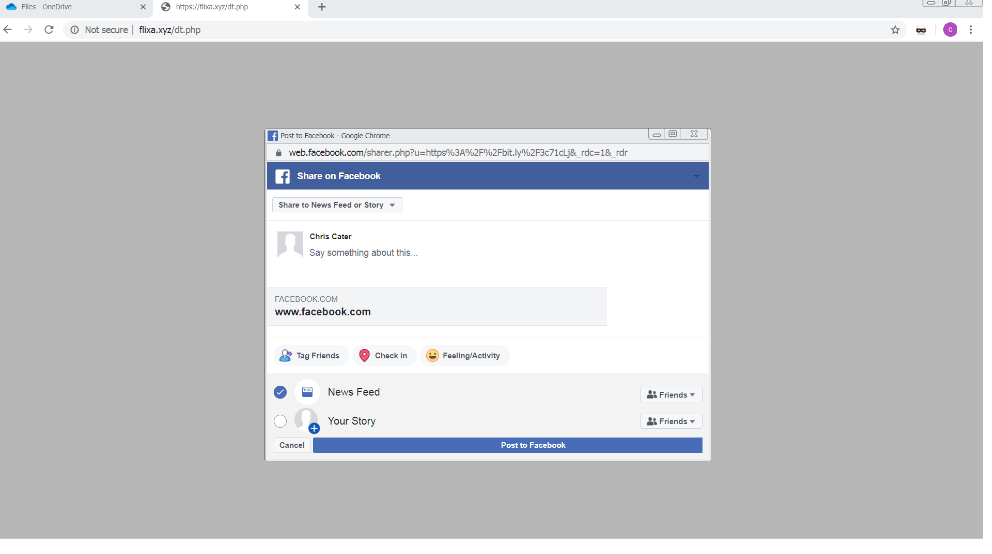

Independentemente de os usuários clicarem no botão ‘Enviar’ ou ‘Continuar’ ao final da pesquisa, isso os redirecionará para a mesma página — um prompt de compartilhamento do Facebook. Nesta próxima etapa, os usuários são incitados novamente a espalhar links maliciosos clicando no botão “Compartilhar” para contatos do Facebook. Em seguida, será solicitado a ele que faça o login.

Os usuários são solicitados a fazer login no Facebook

Os usuários que inserirem suas credenciais de login do Facebook serão direcionados para uma postagem gerada automaticamente. Clicar no botão “Publicar” publicará um status sobre o link malicioso na página do usuário no Facebook.

Será solicitado aos usuários postar um link em sua página do Facebook

Esses dois cenários mostram que, quer o usuário já esteja conectado ou se recuse a fornecer suas credenciais, ele será pressionado a compartilhar links fraudulentos. Os seguintes URLs foram identificados como maliciosos e já estão bloqueados pela Trend Micro:

- hxxp://bit[.]ly/3ec3SsW — flixx.xyz

- hxxp://bit[.]ly/2x0fzlU — smoothdrive.xyz

- hxxp://bit[.]ly/39ZIS5F — flixa.xyz

Aqui estão as recomendações para ajudar os usuários a evitar esses tipos de ataque:

- Não clique em links ou arquivos compartilhados de um remetente desconhecido.

- Verifique se as informações compartilhadas vêm de uma fonte legítima.

- Verifique os URLs dos sites que solicitam suas informações.

- Não forneça informações pessoais ou credenciais a sites não verificados.

Com pessoas ao redor do mundo morando e trabalhando em casa, a maioria dos usuários fica vulnerável a ataques simples como o detalhado acima. A mídia social desempenha um papel fundamental em manter os usuários atualizados sobre as informações mais recentes, mas ao mesmo tempo pode ser usada para ataques cibernéticos. Todos devem tentar ficar protegidos não apenas da pandemia, mas também das ameaças digitais.

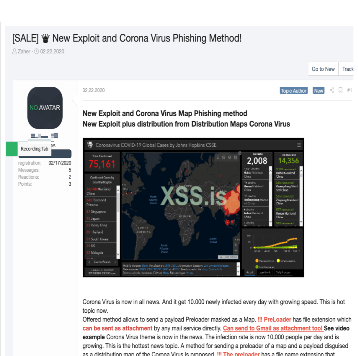

Malware

Um mapa COVID-19 interativo foi usado para espalhar malware que rouba informações, conforme revelado por Brian Krebs. O mapa, que foi criado pela Johns Hopkins University, é um painel interativo que mostra infecções e mortes. Vários membros de fóruns clandestinos russos aproveitaram-se disso e venderam um kit digital de infecção COVID-19 que implanta malware baseado em Java. As vítimas são induzidas a abrir o mapa e até mesmo a compartilhá-lo.

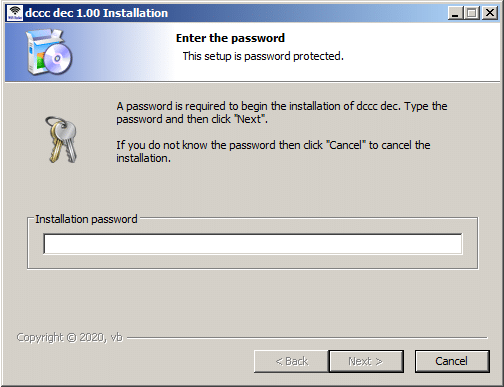

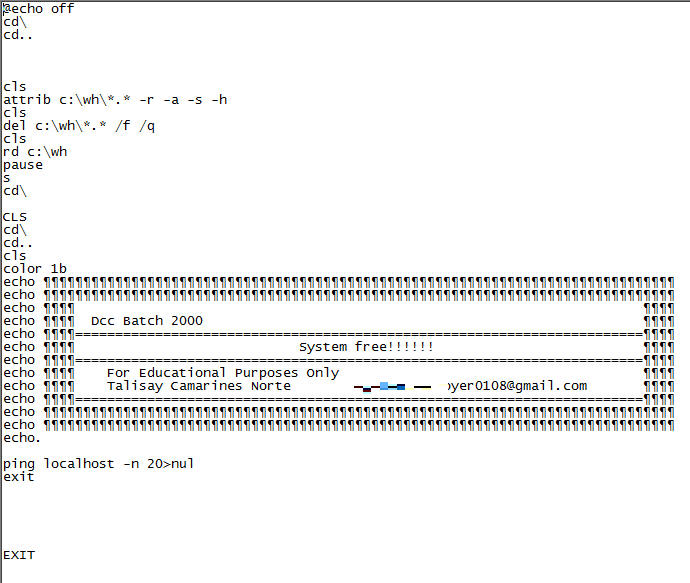

Além disso, a Trend Micro Research analisou um Winlocker com tema de coronavírus que pode bloquear os usuários das máquinas afetadas. Quando executado, o malware descarta arquivos e modifica os registros do sistema. Em seguida, ele exibe uma mensagem, reproduz sons sinistros no Windows e exige uma senha para desbloquear a máquina. Com base nesta amostra de vídeo, a variante de ransomware parece ser um malware modificado e reaproveitado de 2019. No momento em que este artigo foi escrito, esse malware ainda não havia sido encontrado.

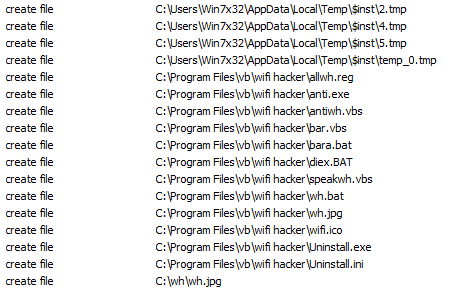

Após a execução, o malware descarta vários arquivos e também cria uma cópia dos seguintes:

- C:\wh\speakh.vbs

- C:\wh\antiwh.vbs

- C:\wh\diex.bat

- C:\awh\anti-exe

Lista de arquivos descartados

Ele também modifica as entradas do registro. As entradas de registro modificadas criam entradas de execução automática para os seguintes componentes:

- C:\wh\speakh.vbs

- C:\wh\antiwh.vbs

- C:\wh\diex.bat

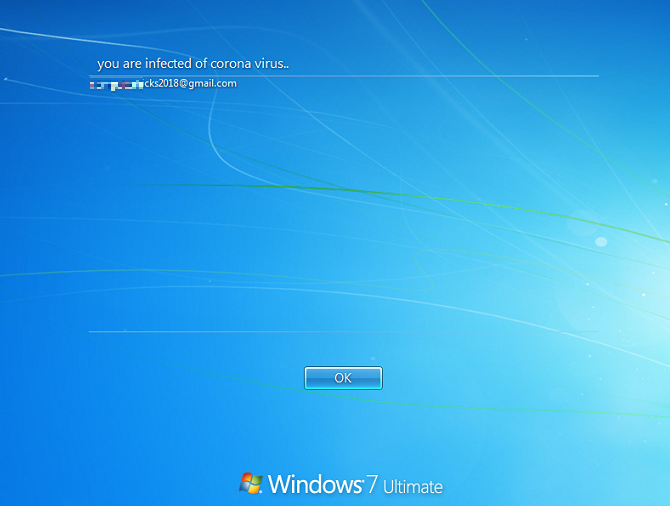

Em seguida, ele desativa as políticas do Explorer para certas funções essenciais, tornando o sistema Windows afetado quase impossível de navegar. Altera a legenda do aviso legal e o usuário vê a imagem abaixo.

Aviso de modificação

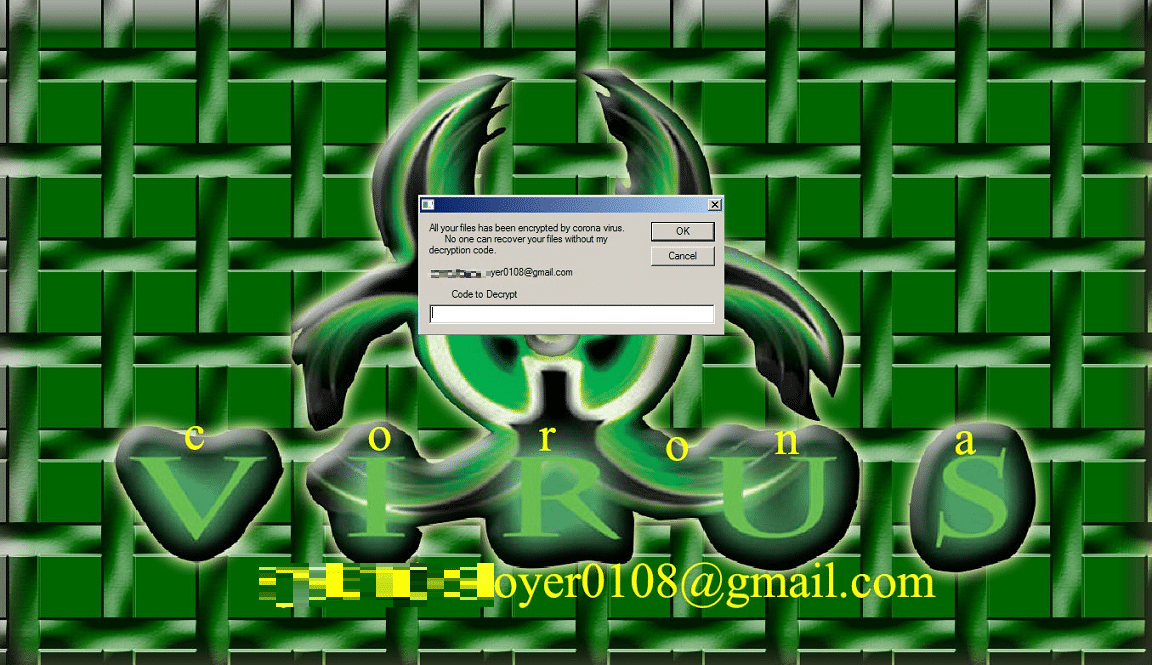

Após a mensagem de boas-vindas, o papel de parede da máquina afetada é substituído por uma imagem de “coronavírus”. A tela também exibe uma caixa que informa ao usuário que a máquina foi bloqueada e que a recuperação do arquivo precisa de um código de descriptografia.

Esta tela é do arquivo eliminado antiwh.vbs, que é executado toda vez que o sistema é iniciado. Com base no script de malware analisado, o código correto necessário para carregar o explorer.exe é “vb”.

Imagem da tela de bloqueio

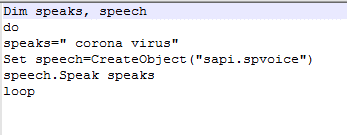

Outro script (C:\wh\antiwh.vbs) é executado a cada inicialização para usar o recurso de fala do Windows para dizer “coronavírus” em um loop.

Recurso de fala do Windows usado para loop “Coronavirus”

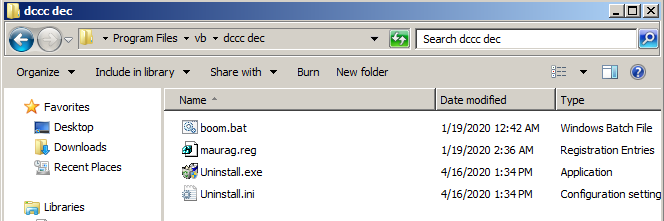

O arquivo C:\wh\diex.bat termina o explorer.exe na inicialização. Uma análise adicional do outro arquivo binário descartado (“C:\awh\anti-exe”) mostra que é um desbloqueador protegido por senha para este malware. Na execução, ele pede uma senha. Tentamos a mesma senha “vb” do script anterior.

O instalador de desbloqueio protegido por senha

Após a instalação bem-sucedida, o desbloqueador descarta os seguintes arquivos:

Arquivos instalados pelo desbloqueador

Com base no conteúdo de maurag.reg, ele restaura as entradas do registro para tornar o sistema utilizável novamente. O arquivo “boom.bat” exclui os arquivos descartados em c:\wh\ e exibe a seguinte mensagem:

Nota sobre o malware

BEC

Um ataque de Business Email Compromise (BEC) mencionando o COVID-19 foi relatado pela Agari Cyber Intelligence Division (ACID). O ataque, uma continuação de uma campanha anterior de BEC, veio de Ancient Tortoise, um grupo de cibercrime por trás de vários casos de BEC no passado.

Os agentes de ameaça primeiro direcionam as contas a receber para o encaminhamento de relatórios antigos (relatórios de contas a receber). Então, enquanto se fazem passar por empresas legítimas, eles usam as informações do cliente nesses relatórios para enviar e-mails e informar os clientes sobre uma mudança nos bancos e métodos de pagamento devido ao COVID-19.

Ransomware

Uma nova variante de ransomware chamada CoronaVirus foi espalhada por meio de um site Wise Cleaner falso, um site que supostamente promove a otimização do sistema, conforme relatado pelo MalwareHunterTeam. As vítimas, sem saber, baixam o arquivo WSGSetup.exe do site falso. O referido arquivo atua como um downloader para dois tipos de malware: o ransomware CoronaVirus e o trojan para roubo de senhas chamado Kpot. Esta campanha segue a tendência dos recentes ataques de ransomware que vão além de criptografar dados como, também, roubar informações.

Outro ataque que se presume ter sido causado por ransomware atingiu um Hospital Universitário de Brno, na República Tcheca, um centro de testes COVID-19. Os sistemas de computador do hospital foram desligados devido ao ataque, atrasando a divulgação dos resultados do teste COVID-19.

Agentes de ameaças também lançaram uma nova campanha de phishing que espalha o ransomware Netwalker, de acordo com MalwareHunterTeam a partir de relatórios no Bleeping Computer. A campanha usa um anexo denominado “CORONAVIRUS.COVID-19.vbs” que contém um executável de ransomware Netwalker integrado.

Após a execução do script, o arquivo EXE será salvo emb % Temp% \ qeSw.exe. O lançamento deste arquivo levará à criptografia de outros arquivos no computador. As vítimas encontrarão uma nota de resgate com instruções sobre como pagar o resgate por meio de um site de pagamento Tor.

Ameaças móveis

Um ransomware móvel chamado CovidLock vem de um app Android malicioso que supostamente ajuda a rastrear casos de COVID-19. O ransomware bloqueia os telefones das vítimas, que têm 48 horas para pagar US$100 em bitcoin para recuperar o acesso ao telefone. As ameaças incluem a exclusão de dados armazenados no telefone e o vazamento de detalhes da conta nas redes sociais. Uma olhada em sua carteira de criptomoeda mostra que algumas vítimas já pagaram o resgate em 20 de março. O saldo final no momento da redação é 0,00018096 BTC.

Também há relatos de apps Android maliciosos que oferecem máscaras de segurança para alvos preocupados com o COVID-19. Infelizmente, esse app na verdade entrega um SMSTrojan que coleta a lista de contatos da vítima e envia mensagens SMS para se espalhar. Até agora, a aplicação parece estar nos estágios iniciais de desenvolvimento e está simplesmente tentando comprometer o máximo de usuários possível.

Aplicações de Navegador

Um novo ataque cibernético foi encontrado propagando uma aplicação de informações falsas sobre o COVID-19, supostamente vindas da Organização Mundial da Saúde (OMS). O Bleeping Computer relata que a campanha envolve hackear as configurações do Domain Name System (DNS) nos roteadores D-Link ou Linksys para solicitar aos navegadores da web que exibam alertas dos referidos apps.

Os usuários relataram que seus navegadores da web abrem automaticamente sem avisar, apenas para exibir uma mensagem solicitando que cliquem em um botão para baixar um “COVID-19 Inform App”. Clicar no botão irá baixar e instalar o ladrão de informações Oski no dispositivo. Esta variante de malware pode roubar cookies do navegador, histórico do navegador, informações de pagamento do navegador, credenciais de login salvas, carteiras de criptomoedas e muito mais.

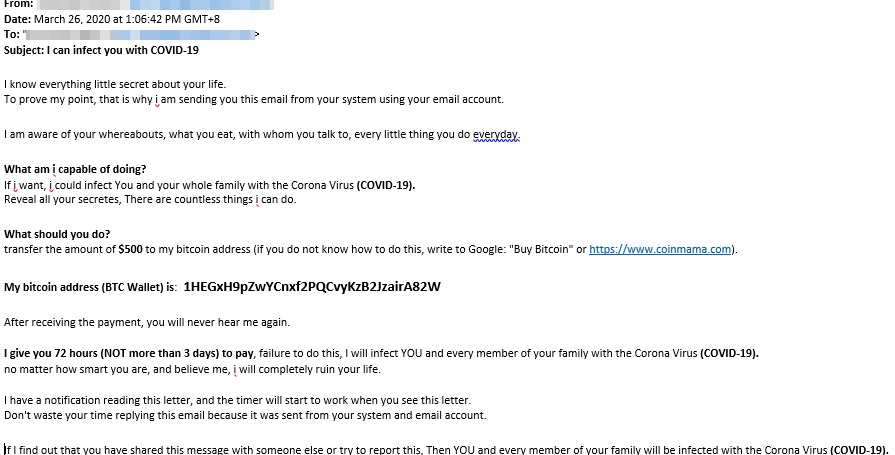

Sextorção

Um esquema de sextorção relatado pela Sophos exige US$4.000 em bitcoin, ou então, eles ameaçam infectar a família da vítima com COVID-19. As vítimas recebem e-mails informando que os agentes de ameaça sabem todas as suas senhas, seu paradeiro e outros detalhes relacionados às suas atividades pessoais. Os remetentes do e-mail ameaçam liberar os dados se a vítima não fizer o pagamento em 24 horas. Não há indicação de que os atacantes realmente tenham acesso aos dados ou se eles podem de fato prosseguir com suas ameaças.

A Trend Micro Research detectou um esquema de extorsão semelhante ao tipo que a empresa de segurança Sophos encontrou em 19 de março. Parece que os cibercriminosos agora começaram a ameaçar alvos com exposição ao COVID-19 se suas exigências não forem atendidas.

A imagem abaixo mostra o golpista usando táticas de intimidação na tentativa de manipular o usuário. Os invasores afirmam que de alguma forma se infiltraram no sistema do usuário e podem enviar e-mail da própria conta da vítima. Na realidade, o e-mail de spam é redigido de forma que “De”, ou remetente, seja o mesmo que o destinatário do e-mail, portanto, se o destinatário responder, ele receberá o mesmo e-mail novamente. Isso aumenta o medo de que o criminoso tenha de alguma forma invadido seu sistema e tenha informações pessoais sobre seu paradeiro. O agente malicioso então exige US$ 500 ou exporá o alvo ao vírus.

COVID-19 sendo usado para extorsão

COVID-19 NO SUBMUNDO DO CRIME

Os fóruns clandestinos e os marketplaces cibercriminosos operam da mesma maneira que os espaços de venda legítimos: os fornecedores prestam atenção às notícias e aos mercados mundiais e ganham dinheiro atendendo à demanda do negócio.

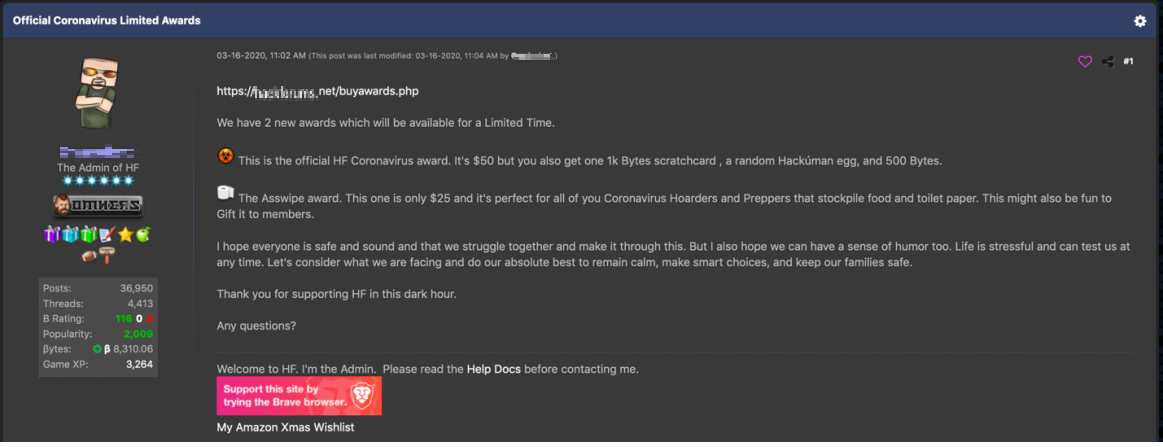

Um fórum clandestino popular criou prêmios limitados de coronavírus, onde as pessoas podem obter um papel higiênico ou ícone de “coronavírus” para adicionar ao perfil do usuário.

Normalmente vemos malwares temáticos após desastres naturais ou grandes eventos mundiais, e não é diferente para a atual pandemia de coronavírus (COVID-19). Estamos vendo várias listagens de phishing, exploits e malwares vinculados ao vírus em fóruns clandestinos. Um usuário (na foto abaixo) está pedindo US$200 por uma construção privada de um exploit de phishing com o tema coronavírus e mais US$700 por um certificado Code Sign.

Exploração de phishing com o tema Coronavirus vendida em um fórum clandestino russo

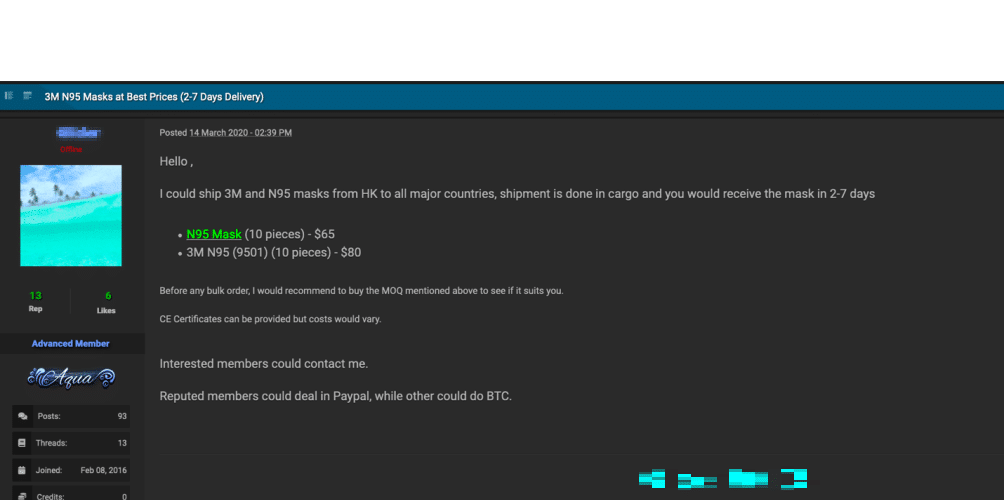

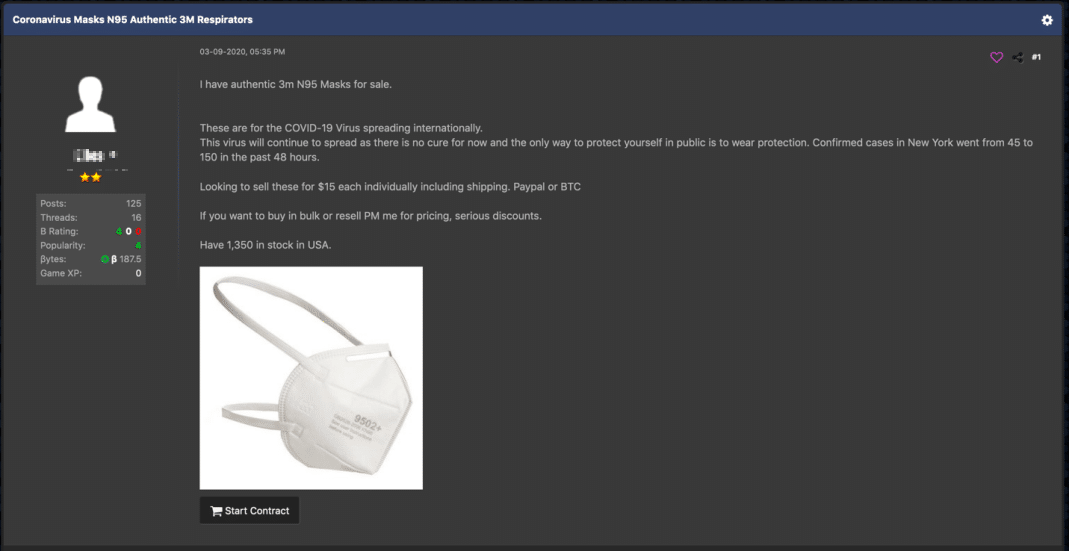

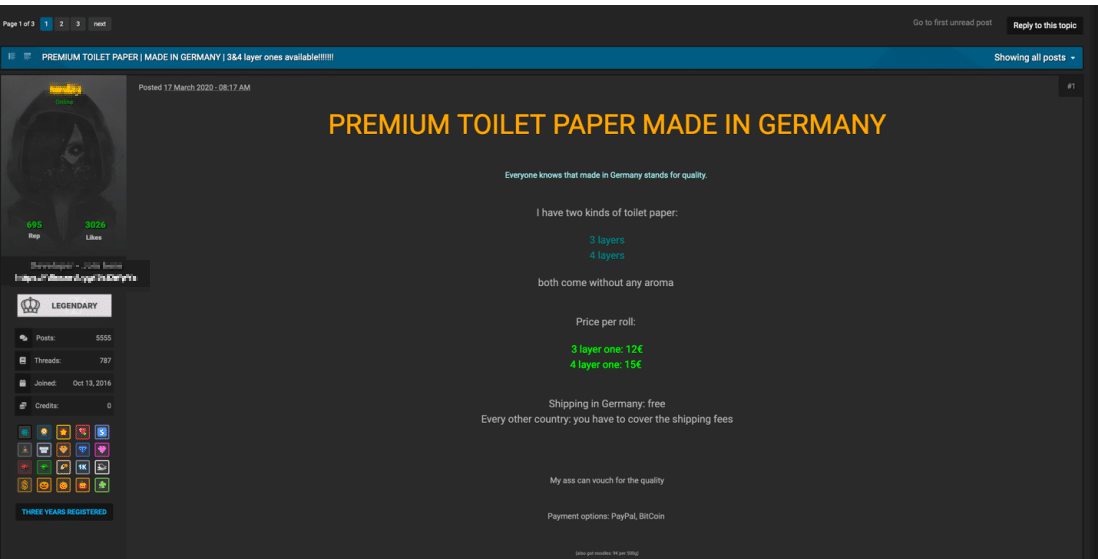

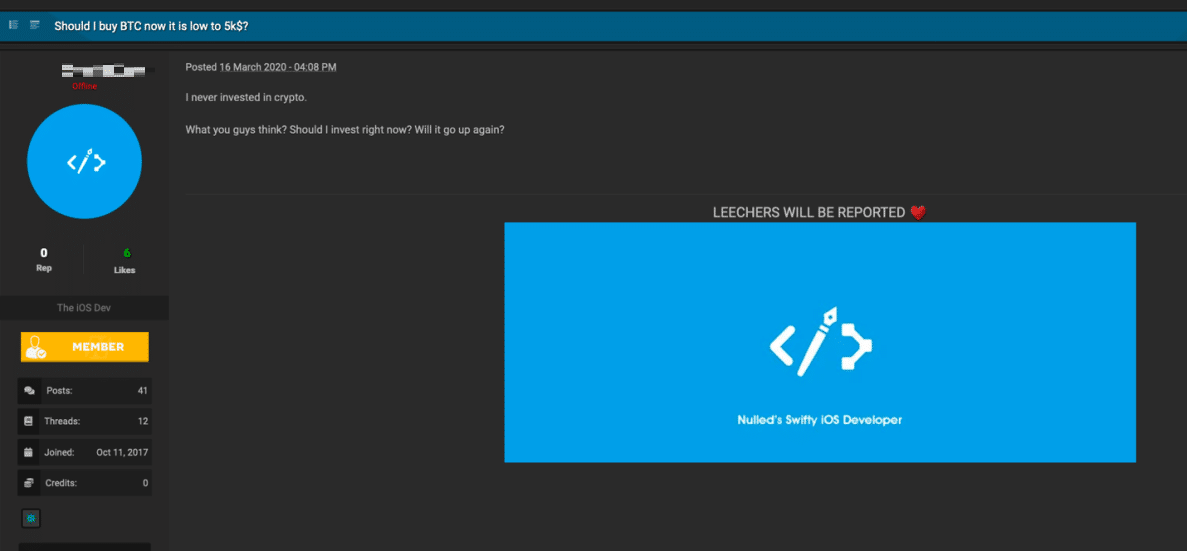

A pandemia mudou rapidamente os hábitos do consumidor. Pessoas em vários países estão lutando para encontrar suprimentos essenciais, e papel higiênico e máscaras faciais são itens muito procurados. A Trend Micro Research descobriu que vários fóruns clandestinos agora vendem itens como máscaras N95, papel higiênico, ventiladores, termômetros e monitores de pacientes. Vimos postagens oferecendo máscaras N95 por US$ 5 cada e rolos de papel higiênico por US$ 10. À medida que as ações despencam, os usuários de fóruns clandestinos também vêm discutindo se agora é um bom momento para investir em bitcoins. O valor dos bitcoins caiu de US$ 8.914 (27 de fevereiro) para US$ 6.620 (27 de março) em um mês.

Vendedor clandestino que oferece máscaras 3M N95

Postagem de fórum oferecendo máscaras N95

Postagem de fórum oferecendo rolos de papel higiênico

Tópico que trata se este é um bom momento para investir em criptomoeda

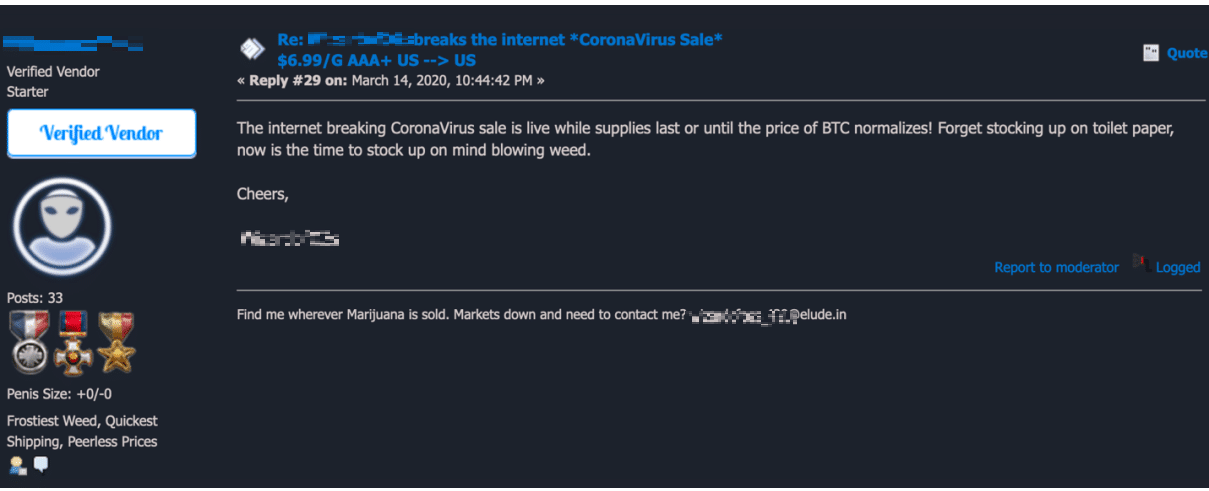

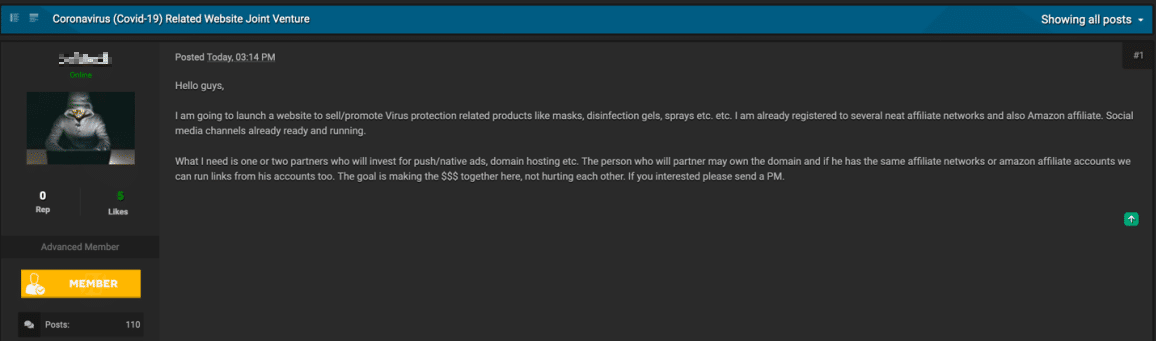

Alguns vendedores estão usando “coronavírus” como palavra-chave no título ou no corpo de seus anúncios para aumentar as vendas. Eles estão oferecendo vendas com o tema do vírus ou até mesmo procurando parceiros para joint ventures. Até encontramos alguns usuários discutindo sobre como usar o vírus em seu benefício para golpes de engenharia social. Por exemplo, para contornar solicitações de verificação para grandes transações, o usuário mencionaria que o dinheiro que estava sendo transferido era para um membro da família afetado pelo vírus ou que um bloqueio impediu que concluíssem a transação pessoalmente.

Marketplace da Darkweb oferecendo uma “promoção coronavírus” para maconha

Vendedor em busca de uma joint venture relacionada ao Coronavirus

Em muitos países, as pessoas foram convidadas a ficar em casa, as empresas fecharam e o desemprego aumentou. Como todo mundo, os vendedores clandestinos viram suas receitas cair, uma vez que menos pessoas estão gastando dinheiro. Os vendedores em fóruns estão reclamando que os golpes de saída também aumentaram. Negócios clandestinos que dependem de mulas de dinheiro e dropshipping também foram afetados, pois as “mulas” não estão disponíveis ou têm medo de pegar o vírus. Uma pesquisa em vários fóruns retornou muitos tópicos de pessoas discutindo como evitar contrair COVID-19, como fazer desinfetante para as mãos, como os usuários do fórum estão lidando com bloqueios de cidades, bem como preocupações gerais sobre o vírus.

O ALCANCE DAS AMEAÇAS DO COVID-19

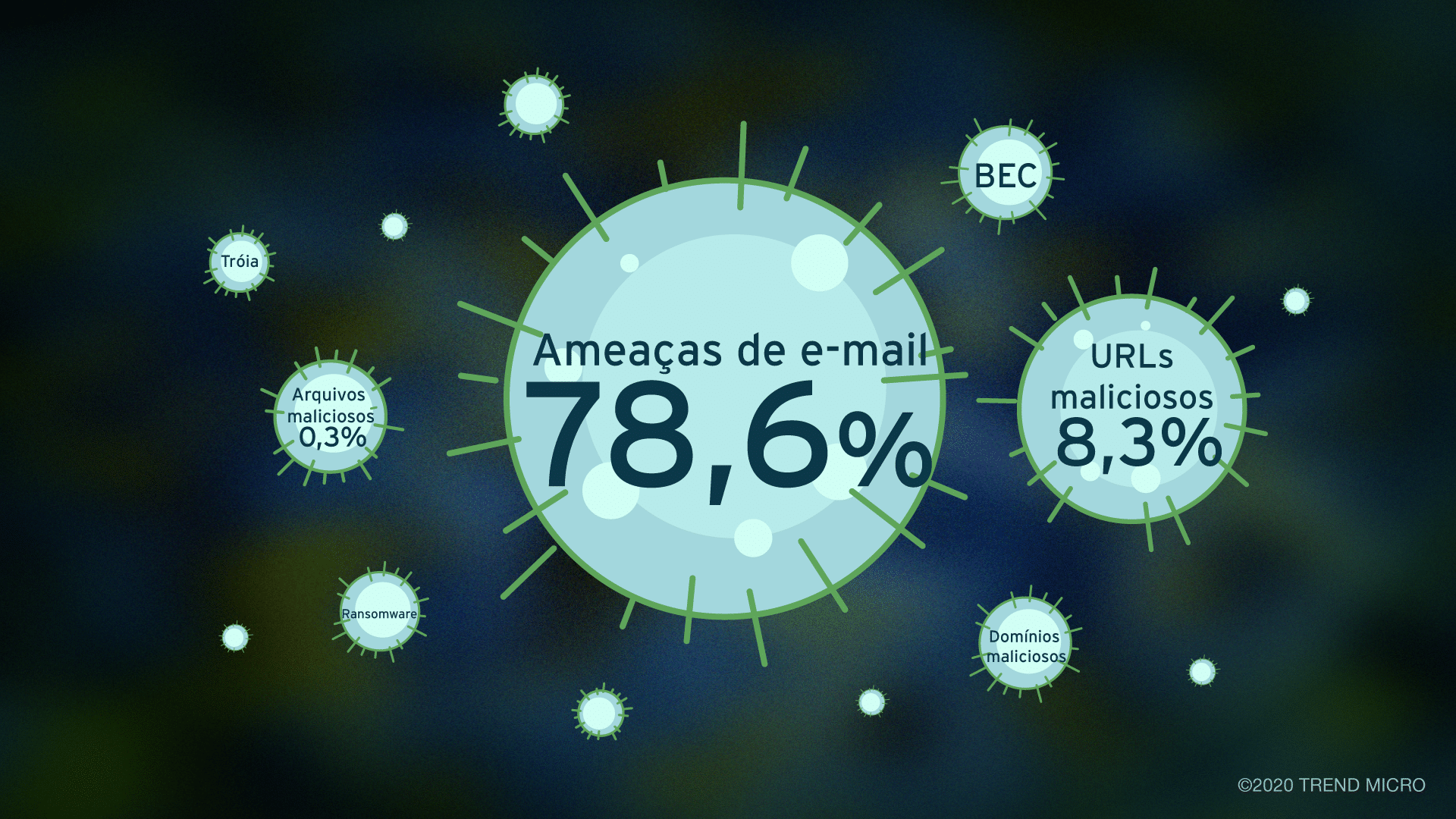

Os dados de nossa Smart Protection Network indicam que existem milhões de ameaças por e-mails, URLs e arquivos. Os dados abaixo representam as informações coletadas no terceiro trimestre de 2020.

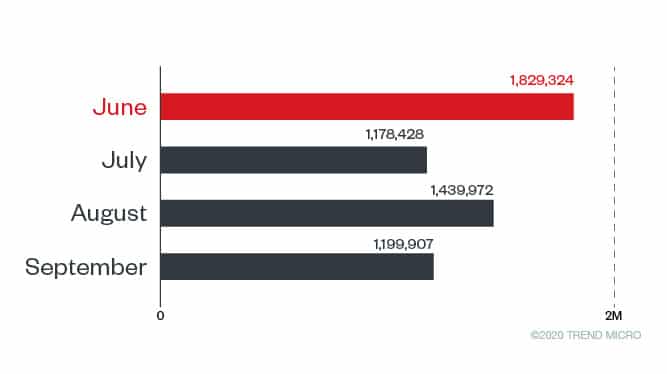

Mapa de ameaças usando COVID-19

URLs maliciosos abrangem uma gama de sites relacionados a phishing, golpes e domínios que despejam malwares (adware, ransomware, para citar alguns). No gráfico abaixo, listamos os dez principais países onde os usuários acessaram inadvertidamente URLs maliciosos com covid, covid-19, coronavirus ou ncov em suas strings. Nosso resumo do meio do ano mostra que o número de vezes que os usuários tentaram acessar URLs maliciosos relacionados ao Covid-19 atingiu o pico em abril, enquanto maio e junho tiveram atividade sustentada. No entanto, no terceiro trimestre, vemos que a atividade está crescendo novamente, principalmente em agosto e setembro.

Principais países com usuários acessando URLs maliciosos relacionados ao COVID no terceiro trimestre de 2020

Instâncias em que URLs maliciosos relacionados ao COVID-19 foram acessados

Uma grande parte dessas ameaças está relacionada a e-mails de spam, conforme indicado por nossas amostras de ameaças detalhadas acima. Conforme observamos em nosso resumo do meio do ano, as ameaças por e-mail representaram 91,5% de todas as ameaças relacionadas ao Covid-19 no primeiro semestre de 2020 e foi o ponto de entrada mais comumente usado para agentes mal intencionados. No terceiro trimestre do ano, os usuários ainda devem permanecer em guarda, pois a atividade maliciosa continua em uma taxa relativamente alta.

Detecções de spam por e-mail de junho a setembro de 2020

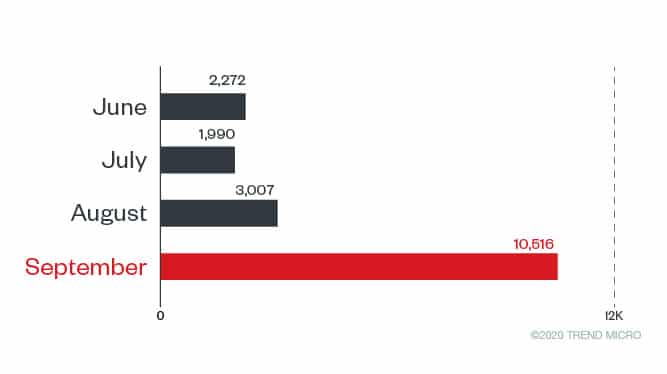

Nossa equipe também rastreou arquivos maliciosos que usam covid, covid-19, coronavirus ou ncov no nome do arquivo. No momento em que este documento foi escrito, esses arquivos pertencem a várias famílias de malware. A maioria são cavalos de Tróia e alguns são arquivos relacionados a ransomwares. Nossos pesquisadores também viram ferramentas com o tema Covid-19 e variantes de malwares sendo vendidas em fóruns voltados para atividades online maliciosas. Este pode ser um dos fatores que contribuíram para a atividade de malware observada no terceiro trimestre. Houve um aumento acentuado nas detecções de arquivos de malware, com um número surpreendentemente alto observado em setembro.

Detecções mensais de malwares relacionados ao COVID-19

* Observação: os números de detecção são baseados na cobertura de nossa Smart Protection Network, que tem distribuição global limitada. Foi afirmado anteriormente que os dados representam países que hospedam esses URLs maliciosos. A afirmação correta é que esses dados representam países onde os usuários acessaram URLs maliciosos.

DEFESA CONTRA ESSAS AMEAÇAS

Soluções de endpoint da Trend Micro, tais como Smart Protection Suites e Worry-Free™ Business Security detectam e bloqueiam o malware e os domínios maliciosos aos quais ele se conecta.

Como uma camada adicional de defesa, o Trend Micro™ Email Security impede spam e outros ataques por e-mail. A proteção que ele fornece é constantemente atualizada, garantindo que o sistema esteja protegido contra ataques antigos e novos envolvendo spam, BEC e ransomware. O Trend Micro Cloud App Security encontra malwares desconhecidos usando machine learning. O mecanismo de detecção de exploração de documentos revela ameaças ocultas em arquivos do Office, enquanto a inteligência artificial verifica o comportamento, a intenção e a autoria do e-mail para identificar ataques de BEC.

Uma proteção multicamadas também é recomendada para proteger todas as frentes e evitar que os usuários acessem domínios maliciosos que podem levar a um malware.

Indicadores de comprometimento de arquivos de malware

Os pesquisadores da Trend Micro também foram capazes de detectar malware com “corona virus” em seu nome de arquivo, listados abaixo:

| Nome do arquivo | SHA 256 | Detecção de padrão Trend Micro | Detecção de machine learning preditivo Trend Micro |

| CORONA VIRUS AFFECTED CREW AND VESSEL.xlsm | ab533d6ca0c2be8860a0f7fbfc7820ffd 595edc63e540ff4c5991808da6a257d |

Trojan.X97M.CVE201711882.THCOCBO | N/A |

| CORONA VIRUS AFFECTED CREW AND VESSEL.xlsm | 17161e0ab3907f637c2202a384de67fca 49171c79b1b24db7c78a4680637e3d5 |

Trojan.X97M.CVE201711882.THCOCBO | Downloader.VBA.TRX.XXVBAF01FF006 |

| CORONA VIRUS AFFECTED CREW AND VESSEL.xlsm | 315e297ac510f3f2a60176f9c12fcf9 2681bbad758135767ba805cdea830b9ee |

Trojan.X97M.CVE201711882.THCOCBO | Downloader.VBA.TRX.XXVBAF01FF006 |

| CoronaVirusSafetyMeasures_pdf.exe | c9c0180eba2a712f1aba1303b90cbf12c11 17451ce13b68715931abc437b10cd |

TrojanSpy.Win32.FAREIT.UHBAZCLIZ | Troj.Win32.TRX.XXPE50FFF034 |

| CoronaVirusSafetyMeasures_xls.exe | 29367502e16bf1e2b788705014d0142 d8bcb7fcc6a47d56fb82d7e333454e923 |

TrojanSpy.Win32.FAREIT.SMTHC.hp | N/A |

| LIST OF CORONA VIRUS VICTIM.exe | 3f40d4a0d0fe1eea58fa1c71308431b5c2c e6e381cacc7291e501f4eed57bfd2 |

Trojan.MSIL.AGENTTESLA.THCOCBO | N/A |

| POEA HEALTH ADVISORY re-2020 Novel Corona Virus.pdf.exe | 3e6166a6961bc7c23d316ea9bca87d82 87a4044865c3e73064054e805ef5ca1a |

Backdoor.Win32.REMCOS.USMANEAGFG | Troj.Win32.TRX.XXPE50FFF034 |

| POEA Advisories re-2020 Novel Corona Virus.2.pdf.exe | b78a3d21325d3db7470fbf1a6d254e23d34 9531fca4d7f458b33ca93c91e61cd |

Backdoor.Win32.REMCOS.USMANEAGFE | Troj.Win32.TRX.XXPE50FFF034 |

Outros pesquisadores estão vendo os cibercriminosos tirar proveito dos mapas e painéis de coronavírus. Pesquisadores do Reason Labs encontraram sites falsos que conduzem ao download e instalação de malware. O malware baixado é detectado pela Trend Micro da seguinte forma:

| SHA 256 | Detecção de padrão Trend Micro | Detecção de machine learning preditivo Trend Micro |

| 2b35aa9c70ef66197abfb9bc409952897f 9f70818633ab43da85b3825b256307 |

TrojanSpy.Win32.AZORULT.UJL | Troj.Win32.TRX.XXPE50FFF034 |

| 0b3e7faa3ad28853bb2b2ef188b310a676 63a96544076cd71c32ac088f9af74d |

TrojanSpy.Win32.CLIPBANKER.BK | Troj.Win32.TRX.XXPE50FFF034 |

| 13c0165703482dd521e1c1185838a6a12e d5e980e7951a130444cf2feed1102e |

Trojan.Win32.CRYPTINJECT.SMB | Troj.Win32.TRX.XXPE50FFF034 |

| fda64c0ac9be3d10c28035d12ac0f63d85 bb0733e78fe634a51474c83d0a0df8 |

TrojanSpy.Win32.CLIPBANKER.SMMR | Troj.Win32.TRX.XXPE50FFF034 |

| 126569286f8a4caeeaba372c0bdba93a9b0 639beaad9c250b8223f8ecc1e8040 |

Trojan.Win32.CRYPTINJECT.SMB | Troj.Win32.TRX.XXPE50FFF034 |

Indicadores de comprometimento para spam HawkEye Reborn

| SHA-256 | Detecção de padrão Trend Micro |

| 0b9e5849d3ad904d0a8532a886bd3630c4eec3a6faf0cc68658f5ee4a5e803be | Trojan.W97M.POWLOAD.THBBHBO |

Indicadores de comprometimento para spam direcionado à Itália

| SHA-256 | Detecção de padrão Trend Micro |

| 6cc5e1e72411c4f4b2033ddafe61fdb567cb0e17ba7a3247acd60cbd4bc57bfb | Trojan.X97M.POWLOAD.THCAOBO |

| 7c12951672fb903f520136d191f3537bc74f832c5fc573909df4c7fa85c15105 | Trojan.PS1.POWLOAD.JKP |

Indicadores de comprometimento de spam direcionado à Itália (20 de março)

| SHA-256 | Detecção de padrão Trend Micro |

| dd6cf8e8a31f67101f974151333be2f0d674e170edd624ef9b850e3ee8698fa2 | Trojan.W97M.JASCREX.BSUB |

Indicadores de comprometimento da campanha de ransomware da Netwalker

| Nome do arquivo de anexo | SHA-256 | Detecção de padrão Trend Micro |

| CORONAVIRUS.COVID-19.vbs | 9f9027b5db5c408ee43ef2a7c7dd1aecbdb244ef6b16d9aafb599e8c40368967 | Ransom.VBS.MAILTO.AA |

Indicadores de comprometimento para o cavalo de Troia bancário DanaBot

| Nome do arquivo de anexo | SHA-256 | Detecção de padrão Trend Micro |

| regsrtjser346.exe | 44c7ef261a066790a4ce332afc634fb5f89f3273c0c908ec02ab666088b27757 | TrojanSpy.Win32.DANABOT.LR |

Indicadores de comprometimento para arquivos keylogger

| Nome do arquivo de anexo | SHA-256 | Detecção de padrão Trend Micro |

| Eeskiri-COVID-19.chm | 6117a9636e2983fb087c9c9eec2a3d2fbadb344a931e804b2c459a42db6d2a68 | Trojan.HTML.INFOSTEALER.THDOABO |

| ~tmp6.cab | e02aedeea6c8dc50a5ff95d37210690daeeef172b2245e12fcf0913a492fd0ac | Trojan.HTML.INFOSTEALER.THDOABO |

Indicadores de comprometimento para Winlocker

| Nome do arquivo de anexo | SHA-256 | Detecção de padrão Trend Micro |

| diex.BAT | 827cca9b9c4489495429a3ff0b204dcf46812d10 | Ransom.Win32.CORONAWINLOCKER.A |

| Uninstall.ini | 013e89d9bc9a402fbb929c92446d7cb3069f4820 | Ransom.Win32.CORONAWINLOCKER.A |

| bar.vbs | b797c987a004d6ddd72c126b8ee3f695a6179891 | Ransom.Win32.CORONAWINLOCKER.A |

| wh.bat | 796acc76dfdaf7b532c32481d814c6d935827439 | Ransom.Win32.CORONAWINLOCKER.A |

| anti.exe/antiwh.vbs | 0add3747bd143687865b26a0abca99a2f44b0585 | PUA.Win32.CORONAWINLOCKER.A |

| speakwh.vbs | cb3d4522f1185adc587fabfa3f6feabf1d33ed1a | Ransom.Win32.CORONAWINLOCKER.A |

| allwh.reg | 525caebb2ab47893c9241e0193ee6dcd92659729 | Ransom.Win32.CORONAWINLOCKER.A |

| bara.bat | dcd3297d494b338eb71f7d4d5691290f474d2e18 | Ransom.Win32.CORONAWINLOCKER.A |

| antiwh.vbs | 50968a42da31fed47fc67914b8948500d93e468b | Ransom.Win32.CORONAWINLOCKER.A |

| 39a58879b0327145f5eb94caa83227564b11abde | Ransom.Win32.ONALOCKER.A |

Última atualização em 11 de novembro de 2020. Originalmente publicado em 6 de março de 2020. Título anterior: Coronavirus Used in Spam, Malware File Names, and Malicious Domains