Última atualização em 31 de março de 2020. Originalmente publicado em 06 de março de 2020 pela Trend Micro Research. Acompanhe nosso perfil no twitter para últimas atualizações.

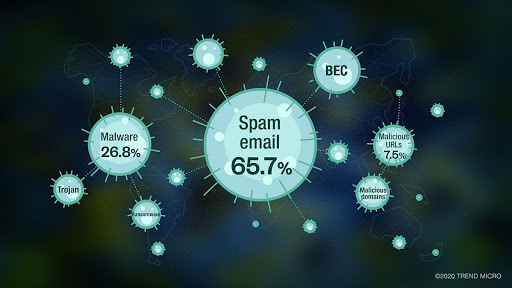

O coronavírus (COVID-19) está sendo usado em várias campanhas de caráter criminoso, incluindo spam de e-mail, BEC, malware, ransomware e domínios maliciosos. À medida que o número de pessoas afetadas continua aumentando, também crescem essas campanhas que usam a doença como atrativo. Os pesquisadores da Trend Micro buscam amostras periodicamente de campanhas mal intencionadas, relacionadas ao coronavírus. Este relatório também inclui detecções de outros pesquisadores.

A menção de eventos atuais para ataques fraudulentos não é novidade para atacantes, que recorrem de tempos em tempos à pontualidade de tópicos, ocasiões e personalidades populares em suas estratégias de engenharia social.

Atualizações em 31 de março

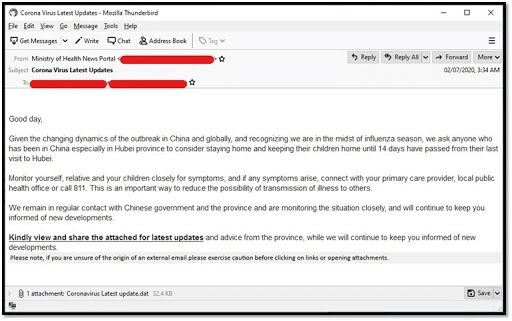

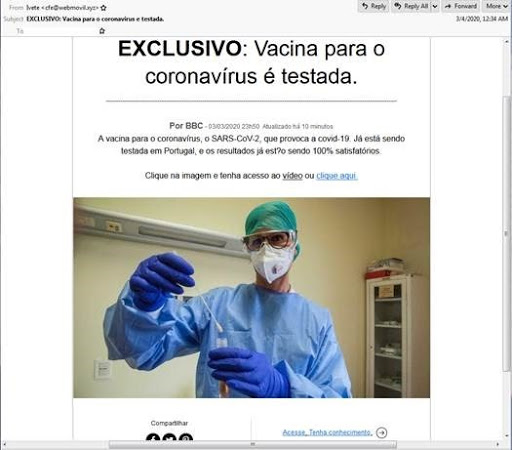

Muitos aspectos do trabalho diário, desde reuniões a apresentações e tarefas colaborativas, mudaram para o online devido a restrições de quarentena que afetam escritórios em todo o mundo. À medida que os usuários se adaptam aos novos métodos de trabalho, eles devem ter cuidado com os cibercriminosos usando ferramentas populares online, compartilhando software e anexos de arquivos em suas fraudes. Nossa equipe de Serviços de Reputação de Email encontrou e-mails relacionados ao coronavírus com anexos maliciosos enviados aos usuários em fevereiro de 2020.

Figura 1. Um dos primeiros e-mails maliciosos relacionado ao COVID-19

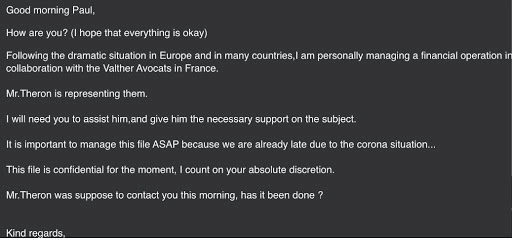

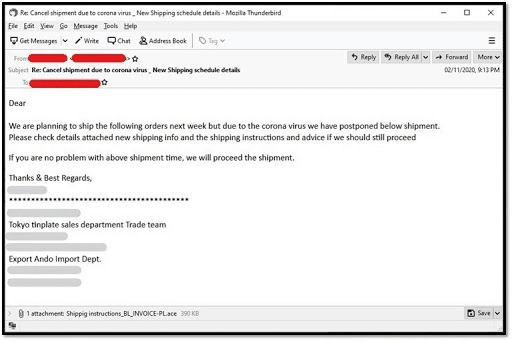

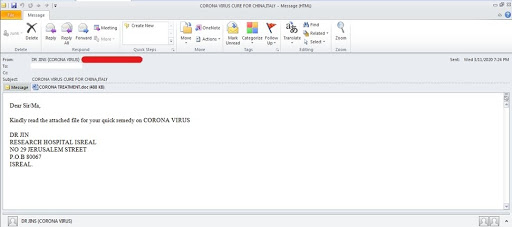

Agora, existem golpes contínuos de business email compromise (BEC) que usam a doença como gancho. Os esquemas do BEC geralmente funcionam enganando os alvos para transferir dinheiro para um criminoso que se apresenta como alguém de dentro da mesma empresa. O e-mail abaixo usa a crise de saúde em andamento para pressionar ações urgentes.

Figura 2. Exemplo de um email BEC usando COVID-19

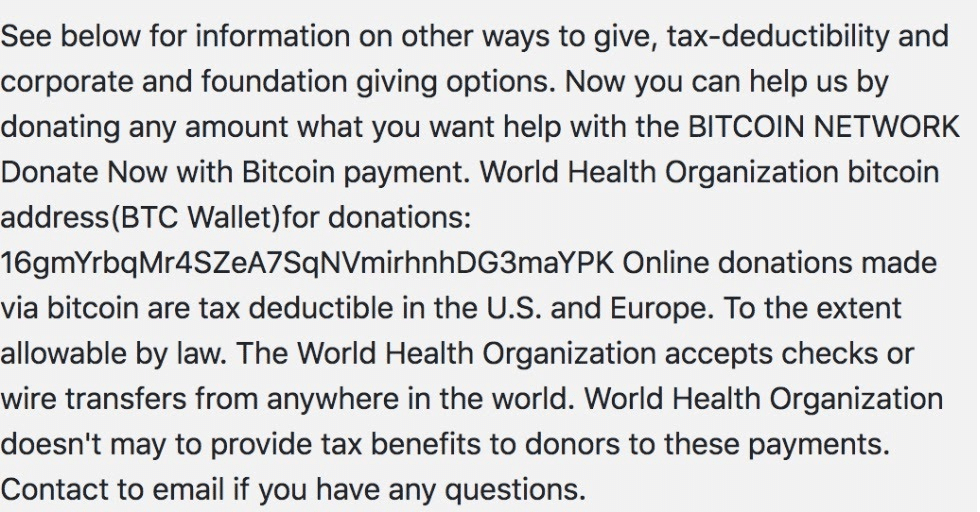

Também detectamos e-mails alegando ser organizações de assistência ou saúde solicitando doações em bitcoin. Os e-mails foram enviados por um grupo que afirma ser “COVID19Fund”, que supostamente está associado a organizações legítimas de saúde. Eles pedem ajuda e fornecem uma carteira de criptomoedas onde as pessoas podem doar.

Figura 3. Texto do e-mail fraudulento solicitando ajuda para a Organização Mundial da Saúde

Também analisamos dados da Smart Protection Network da Trend Micro e encontramos mais informações sobre a variedade de ameaças usando o COVID-19 para manipular alvos. Como visto na imagem abaixo, o spam é o principal infrator. Quase 70% de todas as ameaças que alavancam o vírus eram mensagens de spam.

Figura 4. Mapa de ameaças usando o COVID-19

Tipos de ameaças usando o COVID-19

Spam

Os pesquisadores da Trend Micro adquiriram amostras de e-mail enviadas e recebidas de todo o mundo, incluindo países como EUA, Japão, Rússia e China. Muitos dos e-mails, supostamente de organizações oficiais, contêm atualizações e recomendações relacionadas à doença. Como a maioria dos ataques de spam por e-mail, eles também incluem anexos maliciosos.

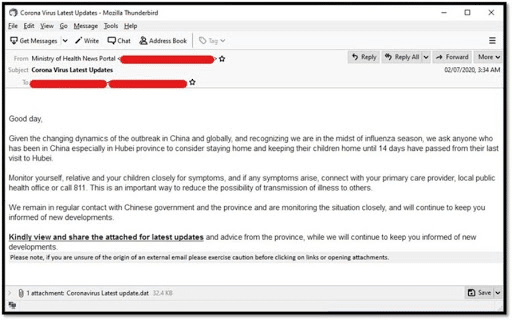

Uma das amostras usou o assunto do e-mail “Corona Virus Latest Updates” e alegou ser de um Ministério da Saúde (do exterior). Ele continha recomendações sobre como prevenir a infecção e veio com um anexo que supostamente contém as atualizações mais recentes do COVID-19, mas que na verdade continha um malware.

Figura 5. Spam de e-mail relacionado ao COVID-19 supostamente de um Ministério da Saúde (do exterior)

Muitos dos e-mails de spam estavam relacionados a transações de entregas, adiamento devido à propagação da doença ou a um que fornece uma atualização das remessas. Um e-mail informou sobre o adiamento da remessa. O anexo, supostamente contendo os detalhes da nova programação de entregas, contém malware. Presume-se que o e-mail seja do Japão e incluiu detalhes escritos em japonês (omitido na captura de tela).

Figura 6. Spam de e-mail relacionado ao COVID-19 sobre um adiamento de entregas

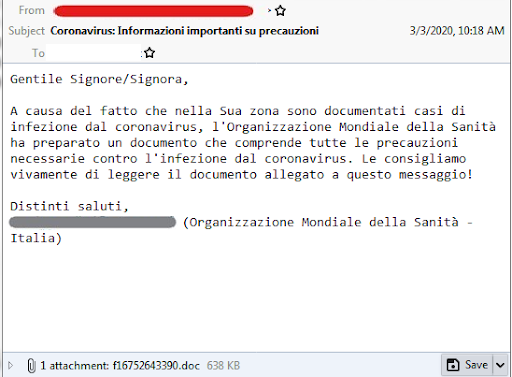

Também foram detectadas outras amostras em idiomas estrangeiros, como italiano e português. O e-mail em italiano era sobre informações importantes sobre o vírus, enquanto o e-mail em português discutia uma suposta vacina para o COVID-19.

Figura 7: Spam de e-mail relacionado ao COVID-19 em italiano.

Figura 8. Spam de e-mail relacionado ao COVID-19 em português.

Os pesquisadores da Trend Micro encontraram uma amostra de spam de e-mail direcionada a China e Itália que mencionava a cura para o COVID-19 no assunto do e-mail como uma atração para o download do anexo malicioso. Uma inspeção adicional revelou que a amostra de payload do anexo é o HawkEye Reborn, uma variante mais recente do Trojan HawkEye, que rouba informações. O arquivo é um executável compilado a partir de um script em AutoIT ofuscado. Este script injeta código malicioso no processo RegSvcs.exe. Dumpando, ou seja, copiando para o disco o código injetado na memória, percebemos um executável em .NET ofuscado pelo ConfuserEx. Parte das configurações descriptografadas do sample do HawkEye inclui endereço de e-mail e o servidor de e-mail para onde ele enviar os dados roubados.

Figura 9. Spam de e-mail do HawkEye Reborn COVID-19

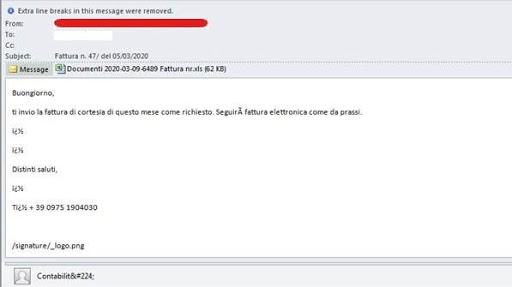

Outras amostras de spam de e-mail direcionadas à Itália também foram detectadas pelos pesquisadores da Trend Micro. Desta vez, não foram encontradas menções da doença nos assuntos do e-mail, mas na URL. O assunto continha a palavra “Fattura” (italiano para “fatura”), o número da fatura e sua data suposta. Os e-mails tinham anexos contendo malware, que executa um comando do PowerShell que baixa um arquivo de uma URL relacionada ao COVID-19. A URL é hxxps: //recoverrryasitalycovid-19.xyz/over

Após uma investigação mais aprofundada, verificou-se que o malware usava o Evil Clippy, uma ferramenta para criar documentos maliciosos do MS Office, a fim de ocultar sua macro.

Figura 10. Spam de e-mail italiano conectado a uma URL relacionada ao COVID-19

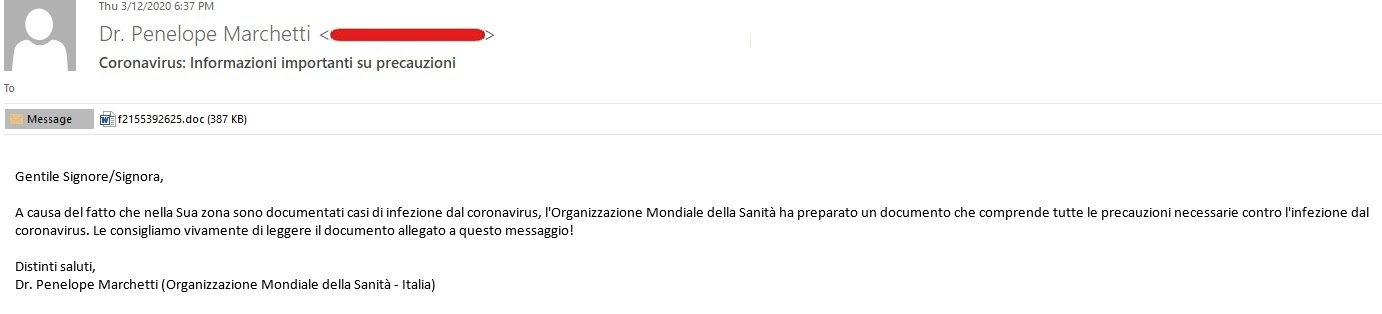

E como a Itália continua sendo um dos países mais afetados pelo COVID-19, os agentes de ameaças também permanecem atacando os usuários com outra campanha de spam que detectamos em 20 de março de 2020. Os pesquisadores da Trend Micro detectaram mais de 6.000 eventos do spam.

O assunto e o corpo do e-mail são escritos em italiano. O assunto é traduzido para “Coronavírus: informações importantes sobre precauções”. No corpo do e-mail, o remetente afirma que o anexo é um documento preparado pela Organização Mundial de Saúde (OMS) e aconselha fortemente os leitores a baixar o arquivo Microsoft Word anexado que está comprometido. O arquivo malicioso contém um cavalo de Troia.

Figura 11. Amostra de usuários de segmentação por spam na Itália

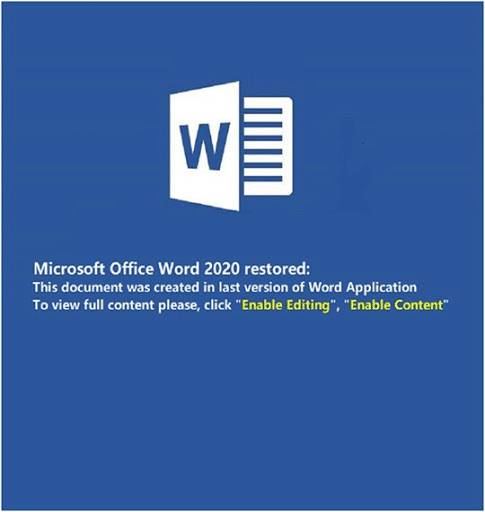

O documento contém os seguintes detalhes da mensagem, atraindo usuários para habilitar o conteúdo da macro:

Figura 12. Amostra de anexo

Websites maliciosos

Os pesquisadores relataram dois sites (antivirus-covid19[.]site e corona-antivirus[.]com) promovendo um app que supostamente pode proteger os usuários do COVID-19. O antivirus-covid19[.]site, relatado no blog do Malwarebytes, está inacessível. No entanto, o site corona-antivírus[.] com, relatado via conta do Twitter do MalwareHunterTeam, até o momento ainda está ativo.

Os sites afirmam que seu app, chamado “Corona Antivirus”, são resultado do trabalho de cientistas da Universidade de Harvard. A instalação do aplicativo infectará o sistema com o malware BlackNET RAT, que adicionará os dispositivos infectados a uma botnet. Por meio da botnet, os agentes de ameaças podem iniciar ataques DDoS, fazer upload de arquivos para o dispositivo, executar scripts, tirar capturas de tela, coletar pressionamentos de teclas, roubar carteiras de bitcoin e coletar cookies e senhas do navegador.

O Departamento de Justiça dos EUA (DOJ) entrou com uma ordem de restrição temporária contra o site fraudulento, coronavirusmedicalkit[.]com. O site está vendendo kits de vacinas COVID-19 aprovados pela OMS. No entanto, ainda não existem vacinas legítimas COVID-19 aprovadas pela OMS disponíveis no mercado.

O site falso solicita US$ 4,95 de frete. Os usuários foram solicitados a inserir as informações do cartão de crédito para prosseguir com a transação. Os sites foram retirados do ar.

Um aumento notável nos domínios usando a palavra “corona” também foi observada pelo Bit Discovery. Os pesquisadores da Trend Micro confirmaram os seguintes domínios como maliciosos:

- acccorona[.]com

- alphacoronavirusvaccine[.]com

- anticoronaproducts[.]com

- beatingcorona[.]com

- beatingcoronavirus[.]com

- bestcorona[.]com

- betacoronavirusvaccine[.]com

- buycoronavirusfacemasks[.]com

- byebyecoronavirus[.]com

- cdc-coronavirus[.]com

- combatcorona[.]com

- contra-coronavirus[.]com

- corona-armored[.]com

- corona-crisis[.]com

- corona-emergency[.]com

- corona-explained[.]com

- corona-iran[.]com

- corona-ratgeber[.]com

- coronadatabase[.]com

- coronadeathpool[.]com

- coronadetect[.]com

- coronadetection[.]com

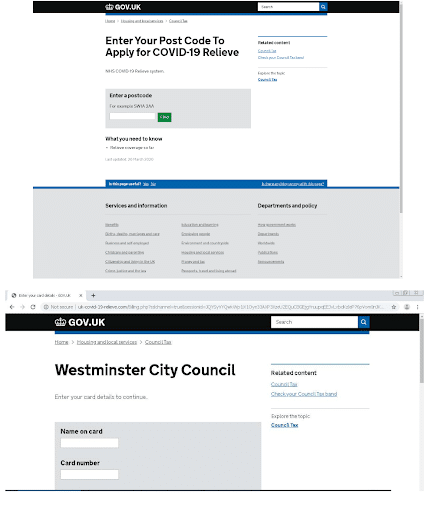

A equipe de Serviços de Reputação da Trend Micro viu sites falsos do governo atraindo usuários com a promessa de ajuda/suporte. A imagem abaixo mostra o domínio uk-covid-19-relieve[.]com imitando sites legítimos “gov.uk”. Ele solicitará informações pessoais e coletará credenciais da conta bancária dos usuários se eles digitarem um código postal correto.

Figura 13. Sites falsos do governo do Reino Unido

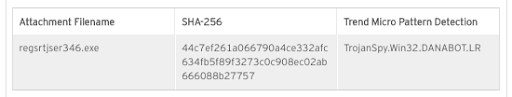

Sites falsos de ajuda do governo do Reino Unido em domínios relacionados a vírus que também hospedam arquivos maliciosos ainda estão ativos. O site hxxps://corona-map-data [.]Com/bin/regsrtjser346.exe carrega o Trojan bancário DanaBot, capaz de roubar credenciais e seqüestrar sistemas infectados.

Outro exemplo recente é hxxp://coronaviruscovid19-information[.]Com/en. O site incentiva você a baixar um aplicativo móvel chamado “Maneiras de se Livrar do Coronavírus”, prometendo uma cura.

Figura 14. Site promovendo aplicativo falso

Agentes maliciosos também sabem que muitos usuários em todo o mundo estão em quarentena e gastam mais tempo procurando entretenimento online. Eles usam sites de streaming falsos ou sites que oferecem promoções de entretenimento para atrair os usuários. Detectamos o domínio hxxps://promo-covid19-neftlix[.]ml, que na verdade é um site de phishing que rouba credenciais de conta da Netflix. Como sempre, os usuários devem sempre estar atentos aos sites que usam regularmente e manter suas credenciais nas contas online o mais privadas possível.

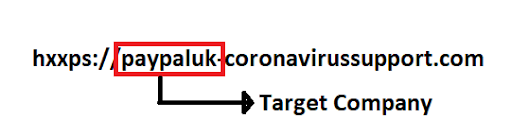

Outro domínio que observamos foi o hxxps://paypaluk-coronavirussupport.com, um site falso que possivelmente tem como alvos as credenciais dos usuários do Reino Unido no PayPal. O formato da URL do site é um sinalizador de que ele é potencialmente malicioso, com uma dica de que o domínio não pertence legitimamente ao PayPal. Os usuários também devem verificar esses sites consultando os sites oficiais ou as mídias sociais da empresa em busca de qualquer evidência de que tenham novos domínios em funcionamento.

Com base na construção da URL, o nome da empresa de destino é anexado a um domínio do PayPal não legítimo para torná-lo mais convincente. Essa é a mesma técnica usada para hxxps://promo-covid19-neftlix[.]ml

BEC

Um ataque de Business Email Compromise (BEC) mencionando COVID-19 foi relatado pela Agari Cyber Intelligence Division (ACID). O ataque, continuação de uma campanha anterior de BEC, veio do Ancient Tortoise, um grupo de crimes cibernéticos por trás de vários casos de BEC no passado.

Os agentes de ameaças primeiro direcionam as contas a receber para o encaminhamento de relatórios de vencimento (relatórios de contas a receber). Em seguida, enquanto se apresentam como empresas legítimas, eles usam as informações do cliente nesses relatórios para enviar e-mails informando os clientes sobre uma alteração nos bancos e nas formas de pagamento devido ao COVID-19.

Malware

Um mapa interativo COVID-19 foi usado para espalhar malware de roubo de informações, conforme revelado por Brian Krebs. O mapa, criado pela Universidade Johns Hopkins, é um painel interativo que mostra infecções e mortes. Vários membros de fóruns clandestinos russos se aproveitaram disso e venderam um kit de infecção digital COVID-19 que implementa malware baseado em Java. As vítimas são atraídas a abrir o mapa e até compartilhá-lo.

Ransomware

Uma nova variante de ransomware chamada CoronaVirus foi espalhada por um site falso do Wise Cleaner, um site que supostamente promoveu a otimização do sistema, conforme relatado pelo MalwareHunterTeam. As vítimas, sem saber, baixam o arquivo WSGSetup.exe do site falso. O referido arquivo atua como um downloader para dois tipos de malware: o ransomware CoronaVirus e o Trojan que rouba senhas, chamado Kpot. Esta campanha segue a tendência de ataques recentes de ransomware que vão além da criptografia de dados e, também, roubam informações.

Outro ataque que supostamente foi causado por ransomware atingiu um hospital universitário de Brno, na República Tcheca, um centro de testes COVID-19. Os sistemas de computadores do hospital foram encerrados devido ao ataque, atrasando a liberação dos resultados dos testes COVID-19.

Os agentes de ameaças também lançaram uma nova campanha de phishing que espalha o ransomware Netwalker, de acordo com o MalwareHunterTeam a partir de relatórios no Bleeping Computer. A campanha usa um anexo chamado “CORONAVIRUS.COVID-19.vbs” que contém um executável incorporado do ransomware Netwalker.

Após a execução do script, o arquivo EXE será salvo em %Temp%\qeSw.exe. Iniciar esse arquivo levará à criptografia de outros arquivos no computador. As vítimas encontrarão uma nota de resgate com instruções sobre como pagar o resgate através de um site de pagamento do Tor.

Ameaças para dispositivos móveis

Um ransomware móvel chamado CovidLock vem de um aplicativo Android malicioso que supostamente ajuda a rastrear casos de COVID-19. O ransomware bloqueia os telefones das vítimas, que recebem 48 horas para pagar US$ 100 em bitcoin para recuperar o acesso ao telefone. As ameaças incluem a exclusão de dados armazenados no telefone e o vazamento de detalhes de contas de mídias sociais. Uma olhada na carteira de criptomoedas mostra que algumas vítimas já pagaram o resgate em 20 de março. O saldo final no momento da redação deste documento é de 0,00018096 BTC.

Há também relatos de aplicativos maliciosos para Android que oferecem máscaras de segurança para alvos preocupados com o COVID-19. Infelizmente, o aplicativo malicioso realmente entrega um SMSTrojan que coleta a lista de contatos da vítima e envia mensagens SMS para se espalharem. Até agora, o aplicativo parece estar nos estágios iniciais de desenvolvimento e está simplesmente tentando comprometer o maior número possível de usuários.

Apps de navegador

Foi encontrado um novo ciberataque propagando um aplicativo de informações falsas sobre o COVID-19 que supostamente é da Organização Mundial da Saúde (OMS). O Bleeping Computer informa que a campanha envolve configurações do DNS (Sistema de Nomes de Domínio) dos roteadores de hackers nos roteadores D-Link ou Linksys para solicitar que os navegadores da Web exibam alertas do aplicativo mencionado.

Os usuários relataram que seus navegadores da Web abrem automaticamente sem avisar, apenas para exibir uma mensagem solicitando que eles cliquem em um botão para baixar um “COVID-19 Inform App”. Clicar no botão fará o download e instalará o Info stealer da Oski no dispositivo. Essa variante de malware pode roubar cookies do navegador, histórico, informações de pagamento, credenciais de login salvos, carteiras de criptomoedas e muito mais.

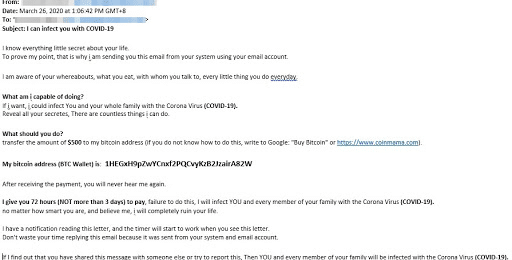

Golpe de Extorsão sexual

Um esquema de abuso sexual relatado pela Sophos exige US$ 4.000 em bitcoin, ou eles ameaçam infectar a família da vítima com COVID-19. As vítimas recebem e-mails informando que os agentes da ameaça conhecem todas as suas senhas, paradeiro e outros detalhes relacionados às suas atividades pessoais. Os remetentes do e-mail ameaçam liberar os dados se a vítima não efetuar o pagamento em 24 horas. Não há indicação de que os agentes de ameaças realmente tenham acesso aos dados ou se eles realmente podem seguir com suas ameaças.

O Email Services Reputation da Trend Micro detectou um golpe de extorsão semelhante ao que a empresa de segurança Sophos encontrou em 19 de março. Parece que os cibercriminosos começaram a ameaçar alvos com exposição ao COVID-19 se suas demandas não forem atendidas.

A imagem abaixo mostra o scammer usando táticas de medo na tentativa de manipular o usuário. Os hackers afirmam que de alguma forma se infiltraram no sistema do usuário e podem enviar e-mails da própria conta do usuário. Na realidade, o email de spam é redigido de modo que o “De”, ou remetente, seja o mesmo que o destinatário, portanto, se o destinatário responder, eles receberão o mesmo email novamente. Isso aumenta o medo de que o hacker tenha invadido seu sistema e tenha informações pessoais sobre o paradeiro deles. O hacker exige US$ 500 ou expõe o alvo ao vírus.

Figura 15: COVID-19 sendo usado para extorsão

Escopo das ameaças ao COVID-19

Os dados de nossa Smart Protection Network indicam que existem mais de 300.000 ameaças em emails, URLs e arquivos. Os dados abaixo representam informações coletadas de 1º de janeiro de 2020 a 27 de março de 2020.

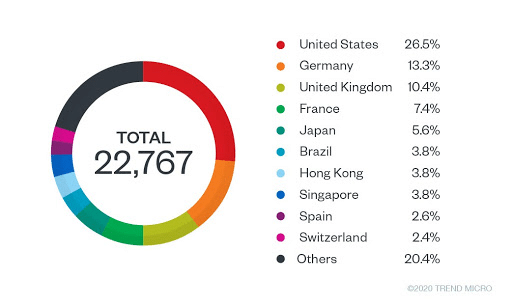

As URLs maliciosas, responsáveis por mais de 22.000 ameaças, abrangem URLs de phishing, golpes e malwares como adware, ransomware, entre outros. No gráfico abaixo, listamos os dez principais países que hospedam URLs maliciosas com “covid” ou “ncov” ou “coronavirus” em suas sequências. Atualmente, essas URLs estão bloqueadas pela Trend Micro.

Figura 16. Principais países que hospedam URLs maliciosas relacionadas ao COVID-19

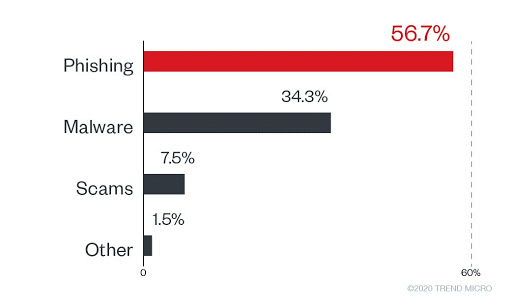

Figure 17. Tipos de URLs maliciosas

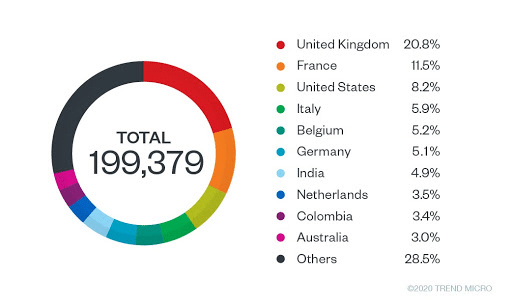

Uma grande parte dessas ameaças está relacionada a emails de spam, conforme indicado pelas amostras de ameaças acima. No gráfico, vemos os principais países atingidos por spam de email malicioso relacionado ao COVID-19. O número de spam corresponde aos emails de spam com a palavra “coronavírus” no assunto.

Figura 18: Principais países segmentados por e-mails de spam conectados ao COVID-19

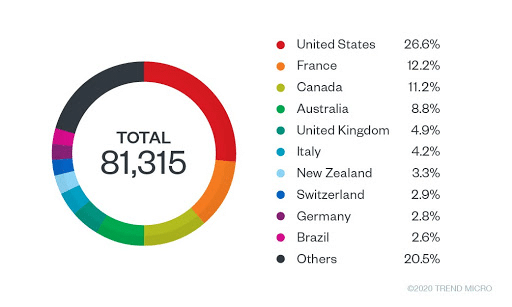

Os arquivos detectados são arquivos maliciosos que usam “COVID” ou “COVID19” em seu nome. No momento da redação deste documento, esses arquivos pertencem a várias famílias de malware. A maioria são cavalos de Troia, e apenas alguns são arquivos relacionados a ransomware. Esses dados refletem os resultados de 1 a 27 de março de 2020. Eles serão atualizados assim que os dados de janeiro e fevereiro estiverem disponíveis.

Figura 19. Principais países com detecções de arquivos maliciosos

* Observe que os números de detecção representam a cobertura de nossos sensores da Smart Protection Network, que têm distribuição global limitada.

Defesa contra essas ameaças

As soluções de endpoint da Trend Micro, como os Smart Protection Suites e o Worry-Free™ Business Security, detectam e bloqueiam o malware e os domínios maliciosos aos quais ele se conecta.

Como uma camada adicional de defesa, o Trend Micro™ Email Security impede o spam e outros ataques por e-mail. A proteção fornecida é constantemente atualizada, garantindo que o sistema seja protegido contra ataques antigos e novos que envolvam spam, BEC e ransomware.

Uma proteção em várias camadas também é recomendada para proteger todas as frentes e impedir que os usuários acessem domínios maliciosos que podem fornecer malware.

Indicadores De Comprometimento Para Arquivos De Malware

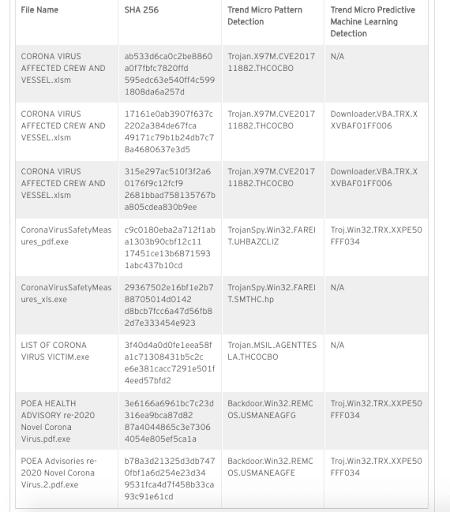

Os pesquisadores da Trend Micro também foram capazes de detectar malware com “corona virus ” em seu nome de arquivo, listados abaixo:

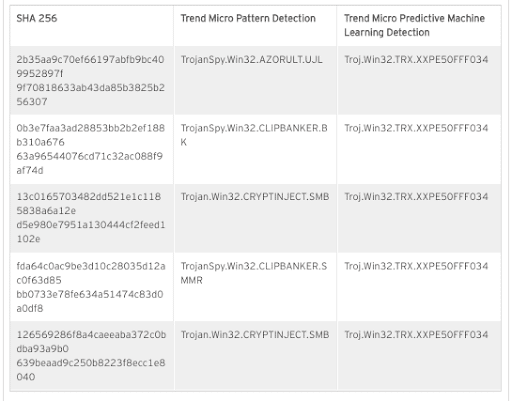

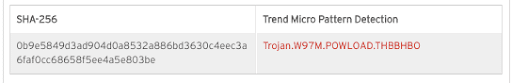

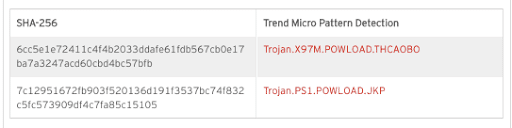

Outros pesquisadores estão vendo cibercriminosos tirar proveito dos mapas e painéis dos coronavírus. Pesquisadores do Reason Labs descobriram sites falsos que lideram o download e a instalação de malware. Os malwares baixados são detectados pela Trend Micro da seguinte maneira:

Indicadores de Comprometimento para spam HawkEye Reborn

Indicadores de Comprometimento para segmentação por spam na Itália

Indicadores de Comprometimento para spam direcionado à Itália (20 de março)

Indicadores de Comprometimento para ransomware Netwalker

Indicadores de Comprometimento para o trojan bancário DanaBot

Acompanhe as recorrentes atualizações no artigo original (em inglês): Developing Story: Coronavirus Used in Malicious Campaigns